لماذا لا يستخدم المتسللون ويندوز. أفضل توزيعات لينكس للقرصنة. iftop - أداء النظام الفرعي للشبكة

توزيع كالي لينكستكتسب شعبية هائلة في مؤخرا. أصبحت القرصنة واختبارات الأمان جزءًا من ثقافتنا ويهتم بها المزيد والمزيد من الأشخاص. ربما تم تسهيل هذه العملية من خلال المسلسل التلفزيوني "السيد روبوت".

Kali Linux هي إحدى توزيعات Linux المصممة للمتسللين ومحترفي أمن المعلومات. لذلك ليس من المستغرب أن ترتفع شعبية هذه السلسلة ويحاول العديد من المبتدئين والأشخاص الذين ليس لديهم أي معرفة بأمن المعلومات استخدام هذا التوزيع كنظامهم الرئيسي. لكن كالي لينكس غير مصمم لهذا الغرض على الإطلاق. في مقال اليوم سنلقي نظرة على ماهية Kali Linux وسبب الحاجة إليها وسنقدم نظرة عامة على Kali Linux.

تم تطوير Kali Linux بواسطة Offensive Security، وهي شركة متخصصة في الأمن. يعتمد على نظام دبيان ويحتوي على تطورات مجموعة أدوات التوزيع الخاصة بالطب الشرعي الرقمي واختبار الأمان BackTrack.

تم إصدار الإصدار الأول من BackTrack في عام 2006، وهو يجمع بين العديد من المشاريع التي كان هدفها الرئيسي هو اختبار الاختراق. كان المقصود من التوزيع أن يستخدم كقرص حي.

في عام 2012، توقفت توزيعة مثل BackTrack عن الوجود، وظهرت مكانها Kali Linux، التي استحوذت على كافة المزايا الإصدار السابقوهذا كل شيء برمجة. لقد كان نتيجة دمج مشروعين: WHAX وAuditor Security Collection. الآن يتطور التوزيع بشكل مطرد وتهدف جهود المطورين إلى تصحيح الأخطاء وتوسيع مجموعة الأدوات.

2. الغرض

يحتوي الموقع الرسمي على الوصف التالي للتوزيع: "توزيع Linux لاختبار الاختراق والقرصنة الأخلاقية" أو، في رأينا، توزيع لاختبار الاختراق والقرصنة الأخلاقية. ببساطة، يحتوي هذا التوزيع على مجموعة متنوعة من الأدوات المتعلقة بالأمان والشبكات والتي تستهدف خبراء أمن الكمبيوتر.

توزيعة Linux ليست أكثر من مجرد نواة ومجموعة من الأدوات المساعدة الأساسية والتطبيقات والإعدادات الافتراضية. لا يقدم Kali Linux أي شيء فريد في هذا الصدد. يمكن ببساطة تثبيت معظم البرامج على أي توزيعة أخرى، أو حتى على نظام Windows.

الفرق بين Kali Linux هو أنه مليء بالأدوات والإعدادات اللازمة لاختبار الأمان، وليس لضمانه التشغيل العادي مستخدم عادي. إذا كنت تريد استخدام Kali بدلاً من التوزيعة الرئيسية، فأنت ترتكب خطأً. هذه توزيعة متخصصة لحل مجموعة معينة من المشاكل، مما يعني أن حل المشاكل التي لم تكن مخصصة لها سيكون أكثر صعوبة، على سبيل المثال، نفس البحث عن البرامج. تركز قدرات Kali Linux على اختبار الأمان.

3. التثبيت

تحميل صورة التثبيتيمكنك ذلك على الموقع الرسمي، تحتاج فقط إلى تحديد الهندسة المعمارية. بعد التحميل، تأكد من فحص القرص بحثًا عن التلف عن طريق المقارنة المجموع الاختباري SHA256. نظرًا لأن هذا التوزيع مخصص للاختبارات الأمنية، فلا أريد أن يتم اختراقه بأي شكل من الأشكال. كيفية القيام بذلك موصوفة في مقالة منفصلة.

بخلاف ذلك، فإن تثبيت Kali Linux لا يختلف كثيرًا عن Debian. اعتمادا على الطريقة وقوة الكمبيوتر، يمكن أن يستغرق الأمر من عدة دقائق إلى نصف ساعة. نظرنا إلى كل شيء بالتفصيل في المقال.

4. الميزات

سوف يفاجأ الكثيرون، لكن المستخدم الافتراضي في Kali Linux هو الجذر. يعد ذلك ضروريًا لأن العديد من البرامج تتطلب حقوق المستخدم المتميز لتعمل. وهذا هو أحد الأسباب التي تجعلك لا تستخدم كالي في المهام اليومية، مثل تصفح الإنترنت أو استخدام التطبيقات المكتبية.

إذا تحدثنا عن البرمجيات، فإن جميع البرامج المتوفرة موجهة نحو الأمان. يأكل برامج الرسومات، وهناك أوامر طرفية، ويتضمن النظام أيضًا العديد من الأدوات المساعدة الأساسية، مثل عارض الصور، والآلة الحاسبة، ومحرر النصوص. لكن هنا لن تجد برامج مكتبية، وأجهزة قراءة إلكترونية، برامج البريدوالمنظمين.

يعتمد Kali Linux على Debian، ولا يوجد ما يمنعك من تثبيت برنامج من المستودعات، على سبيل المثال، Thunderbird لجمع البريد. لكن عرض البريد كمستخدم متميز ليس فكرة جيدة. وبطبيعة الحال، لا أحد يمنعك من إنشاء مستخدم لا يتمتع بالامتيازات، ولكن هذا عمل إضافي.

في شاشة تسجيل الدخول إلى Kali Linux، قد ترى الشعار "كلما أصبحت أكثر هدوءًا، زادت قدرتك على السمع" أو "كلما كنت أكثر هدوءًا، كلما تمكنت من سماع المزيد". إذا لاحظت الحزم المرسلة إلى الشبكة بواسطة نظام دبيان، ستلاحظ أن بعض الحزم تُرسل بانتظام إلى الشبكة. يتم إرسال بعضها عن طريق تطبيقات المستخدم، والبعض الآخر عن طريق خدمات الخلفية.

على سبيل المثال، إذا قمت بفحص جهاز الكمبيوتر الذي يعمل بنظام التشغيل Linux باستخدام، فقد ترى العديد من المنافذ المفتوحة. على سبيل المثال، يمكن أن يكون هذا منفذ VNC وخادم HTTP لم يتم استخدامه مطلقًا. يتم توفير بعض هذه البرامج بشكل افتراضي، والبعض الآخر قمت بتثبيته ونسيت.

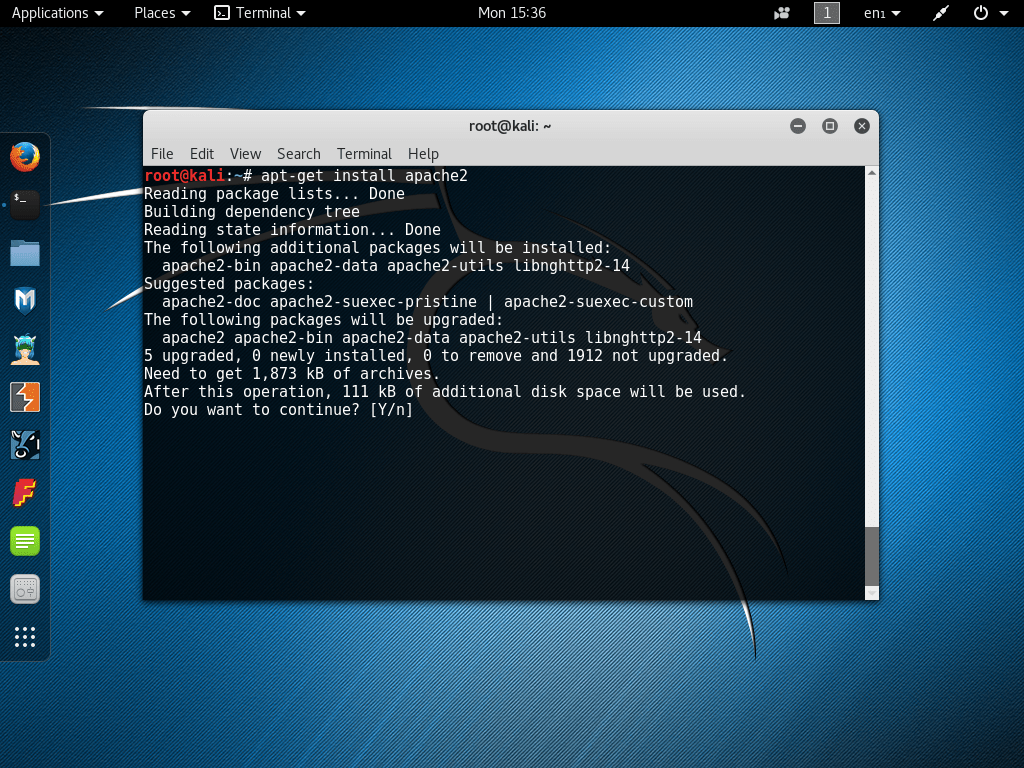

يسعى Kali Linux جاهداً ليكون هادئًا قدر الإمكان. يعد ذلك ضروريًا لإخفاء تواجدك في الشبكة التي تمت مهاجمتها وحماية نفسك من الهجمات المحتملة. لتحقيق هذا الهدف، يقوم Kali بتعطيل العديد من الخدمات التي يتم تمكينها افتراضيًا في دبيان. بالطبع، يمكنك تثبيت الخدمة التي تريدها من مستودعات دبيان. على سبيل المثال، أباتشي 2:

ومع ذلك، بعد ذلك، لن تبدأ الأداة المساعدة تلقائيًا ولن تتم إضافتها إلى بدء التشغيل. إذا كنت في حاجة إليها، فسيتعين عليك تشغيلها يدويًا. في كل مرة تقوم فيها بإعادة التشغيل، يتم تعطيل كافة الخدمات غير الضرورية. يمكنك اتخاذ حل بديل وإدراج الخدمة في القائمة البيضاء في /usr/sbin/update-rc.d، لكن هذا ليس آمنًا تمامًا لأنك تكشف مسار النظام. لا أحد يعرف ما إذا كانت هناك نقاط ضعف هناك.

Kali Linux عبارة عن توزيعة متخصصة، وذلك فقط لأنها مصممة للعمل في بيئة عدوانية. وإذا قمت بتثبيت خادم ويب وبعض البرامج الأخرى، وقمت بإضافتها إلى بدء التشغيل، فربما تكون قد قمت بالفعل بكسر Kali وتقليل أمانه.

5. البرامج

كما ذكر أعلاه، توزيع كالييحتوي Linux فقط على برنامج اختبار أمان محدد. يمكنك العثور على قائمة بالبرامج الأكثر شعبية في المقالة. لكن العديد من البرامج اللازمة للعمل العادي غير متوفرة. وليس هناك ما يضمن أنك ستجدها في المستودعات، حتى لو كانت متوفرة على دبيان.

قد ترغب في إضافة مستودعات خارجية ومصادر تطبيقات لتثبيت ما تحتاجه، أو إضافة مستودع يحتوي على معظم أحدث نسخةالبرامج. يمكنك، ولكن لا ينبغي لك. حتى بالنسبة لدبيان، لا يُنصح بالقيام بذلك؛ يطلق المطورون على هذه الظاهرة اسم FrankenDebian ويقولون إنها يمكن أن تعطل استقرار النظام.

مع Kali Linux، يصبح الأمر أكثر تعقيدًا. أنت لا تخاطر بإتلاف النظام فحسب، بل أيضًا بجعله غير آمن. تم فحص الحزم من المستودعات وتحتوي على تغييرات إضافية، على سبيل المثال، لم تتم إضافة Apache إلى بدء التشغيل. لن تحتوي حزم الطرف الثالث على مثل هذه الاحتياطات.

الاستنتاجات

تقترب مراجعتنا لميزات Kali Linux من نهايتها. يعتمد اختيار هذا التوزيع أم لا عليك وعلى المهام التي تحاول حلها بمساعدة النظام. إذا كنت تحتاج فقط إلى عدد قليل من الأدوات، فمن الأفضل اختيار توزيعة أبسط، مثل Ubuntu أو Debian. يمكنك تثبيت جميع الأدوات اللازمة فيه. نفس الخيار سيكون أكثر ملاءمةللمستخدمين الجدد.

ولكن إذا كنت بالفعل على دراية جيدة بنظام Linux وترغب في قضاء الكثير من الوقت في فهم أمن المعلومات، فربما يكون هذا النظام مناسبًا لك. لكن لا تتعجل في تثبيته على جهاز الكمبيوتر الخاص بك. استخدم جهازًا افتراضيًا، ثم قم بتثبيته كنظام ثانٍ إضافي.

ربما لا توافق على الرأي الموضح في المقال، اترك تعليقاتك وأخبرنا عن وجهة نظرك.

سأبدأ قصتي بحكاية ذات مرة، قرر ويني ذا بوه (نائب الرئيس) وبيجليت (ع) إجراء مقابلة مع بيج فوت. ذهبنا وبحثنا، لكننا لم نجده أبدًا. وصلنا إلى جبال سيبيريا. هناك يقول نائب الرئيس:

"أيها الخنزير الصغير، دعنا ننفصل، وإلا فلن نجده أنا وأنت أبدًا!"

وهكذا فعلوا. قام VP بالبحث والتفتيش، ولم يكن هناك أحد. قررت أن أجد خنزير صغير. مشى وتجول وفجأة رأى خنزير صغير ملقى ميتًا وفمه ممزق ومسجل صوت ملقى بجانبه. قام VP بتشغيل المُسجل ويسمع:

- الرفيق ذو القدم الكبيرة، هل يمكنني إجراء مقابلة معك؟

-خذها!

-لكن...

-خذها!

-ولكن هذه ليست مقابلة!

-خذها!

-آه-آه!

...

لذلك قررت إجراء مقابلة، وليس Bigfoot، بالطبع؛)،

ومن المتسللين، الأشخاص الذين يصعب العثور عليهم والذين يمكنهم إخبار الكثير من الأشياء المثيرة للاهتمام. لقد طرحت نفس الأسئلة على الجميع (أردت حقًا معرفة كيف تختلف هذه الأشياء غير المرئية عن بعضها البعض؛) وليست جميعها مرتبطة بأجهزة الكمبيوتر. لن أخوض في الكثير من التفاصيل حول كيفية العثور على قراصنة حقيقيين (سأترك هذا سرًا مهنيًا)، سأقول فقط أن بعضهم معروف جيدًا في دوائر ضيقة، والبعض الآخر

تم التوصية بها من قبل الأشخاص ذوي المعرفة، وكان لا بد من البحث عن الآخرين بنفسك.

المقابلة رقم 1 (سايدكس)

1) هل تحتاج إلى الشهرة؟

أنا غير مهتم بالشهرة "الجماهيرية". لدرجة أن الناس العاديين يتحدثون عني ويكتبون في مجلات بعيدة كل البعد عن أمن الكمبيوتر وأجهزة الكمبيوتر بشكل عام. على سبيل المثال، أنا لا أحب شعبية ميتنيك أو ليفين أو "النجم" الأخير - مافيا بوي. بل إن المرء مهتم بالشهرة "الضيقة" بين الأشخاص الأكثر كفاءة وموثوقية. وكما يقولون: "الأقل هو الأكثر".

2) كيف تصبح هاكر؟

لا أحد يسأل: كيف تصبح قاطع لحاف؟ إذن لماذا يتعلق السؤال بـ "التخصص"؟

- هاكر؟ هذه ليست أكثر من أسطورة لتغذية المراهقين: سوف تصبح هاكر، سنعلمك أن تكون هاكر، يجب أن تصبح هاكر، الأمريكي "كيف تصبح هاكر". أردت من الشباب الذين يطرحون السؤال المطروح أن يغيروه إلى: كيف تصبح متخصصًا في أمن الكمبيوتر؟ هنا أنصحك بالحصول على أكبر قدر ممكن من المعرفة الأساسية، مثل: العمل مع أنظمة التشغيل المختلفة، والبرمجة المختلفة، واللغات الأجنبية (الاتصالات)، وبروتوكولات الاتصال، والأجهزة، وما إلى ذلك. وبعد حصولك على ما تحتاجه بالحجم المطلوب، انتقل إلى مصادر معلومات أكثر تحديدًا: خلاصات الأخبار/مواقع الويب، والمراسلات الأمنية، والاتصالات مع الأشخاص ذوي المعرفة في مجال الاهتمام، ونفس الكتب، وبالطبع الدوريات الحالية، مثل نفس مجلة هاكر.

3) ما هو كتابك المفضل؟

إيروين شو "رجل غني، رجل فقير"، "خبز على المياه"؛ وليام جيبسون

"حرق الكروم".

4) ما هي الموسيقى المفضلة لديك؟

الموسيقى الإلكترونية "الأساسية": Kraftwerk، Future sound of London، The Orb، Orbital. والتجارب الحديثة: إخوة الغبار، إخوة الكيمياء (الأوائل والأكثر أحدث الأعمال)، الصرخة البدائية، أبولو 440، بول أوكنفولد، استماع سهل من كافيه ديل

مارس.

5) ما هو فيلمك المفضل؟

لقد تأثرت كثيراً بفيلم "نادي القتال". لكن طابعها الجماهيري وضحالة أفكارها لا يسمحان لنا أن نطلق عليها اسم المفضلة. بشكل عام، أجد صعوبة في تسمية فيلمي المفضل، لأنه... سيكون من المنطقي كتابة فيلم غربي هنا. لن أتردد في تسميتها - "Khrustalev، السيارة" نسبة للمخرج الألماني الفائق، والتي، لسوء الحظ، لا تسعدنا بأعماله إلا في بعض الأحيان. من فيلم بدون ميزانية على الإطلاق - "الكعب الحديدي للأوليغارشية" للمخرج "اللطيف" باشيروف.

حسنًا، أولاً وقبل كل شيء، ليست هناك حاجة للخلط بين المتسلل والمفرقع.... لقد قمت بكسر برامج مختلفة، لكنني لا أتذكر "العتلات" - ليس هناك اهتمام بها. إن الإنشاء أكثر إثارة للاهتمام من الكسر.

9) هل لديك صديقة؟

سؤال مضحك بالطبع - الروس ;-). رغم أن الأمر لا يتعلق بالجنسية..

لينكس، سولاريس، وين إن تي

ل مهام مختلفة- أنظمة تشغيل مختلفة، لا توجد إجابة لا لبس فيها ولا يمكن أن تكون.

حاسوب؟

من 12 إلى 24.

15) ما رأيك في جيتس؟

رجل جمع ثروة من كسل الإنسان وغباءه. لقد كان وصول جيتس أمرا لا مفر منه؛ ولو لم يكن هناك، لكان هناك شخص آخر.

المقابلة رقم 4 (العشرة)

1) هل تحتاج إلى الشهرة؟

2) كيف تصبح هاكر؟

3) ما هو كتابك المفضل؟

"كيفية البرمجة بلغة C++"

4) ما هي الموسيقى المفضلة لديك؟

5) ما هو فيلمك المفضل؟

"إيفان فاسيليفيتش يغير مهنته"

7) الاختراق الذي لا يُنسى.

الاختراق عندما يتم القبض عليك هو الاختراق الذي لا يُنسى :).

8) من تعتبره الهاكر الأكثر تميزا؟

كيفن ميتنيك.

9) هل لديك صديقة؟

10) ما هي جنسية أفضل الهاكرز ؟

الروس بالطبع.

11) ما هي أنظمة التشغيل الموجودة على جهاز الكمبيوتر الخاص بك؟

محطة عمل WinNT 4.0 وFreeBSD.

12) ما هو نظام التشغيل الأفضل في نظرك؟

13) كم ساعة تقضيها في اليوم؟

حاسوب؟

لا تقل عن 7.

14) ما هي اللغات التي تبرمج بها؟

15) ما رأيك في جيتس؟

هيهي! ما هو رأيي في جيتس؟ انه عنزة!

المقابلة رقم 5 (الثقب الأسود)

1) هل تحتاج إلى الشهرة؟

لا، ليس من الضروري على الإطلاق.

2) كيف تصبح هاكر؟

أحب البرمجة وأعرف جذورها بإتقان - المجمع.

3) ما هو كتابك المفضل؟

"الحرب والسلام" لتولستوي.

4) ما هي الموسيقى المفضلة لديك؟

يوهان سيباستيان باخ. الآن، على سبيل المثال، يتم تشغيل "الأجنحة الفرنسية" الرائعة.

5) ما هو فيلمك المفضل؟

القائمة سوف تستغرق وقتا طويلا. أنا أنظر إلى مزاجي.

7) الاختراق الذي لا يُنسى.

هذا محظور بموجب التشريع الروسي 😉

8) من تعتبره الهاكر الأكثر تميزا؟

كيفن ميتنيك وروبرت موريس.

9) هل لديك صديقة؟

بالطبع هناك.

10) ما هي جنسية أفضل الهاكرز ؟

ليس لدي مثل هذه الإحصائيات. أعتقد أنه يمكن للجميع تحقيق النجاح.

11) ما هي أنظمة التشغيل الموجودة على جهاز الكمبيوتر الخاص بك؟

مايكروسوفت دوس وويندوز NT.

12) ما هو نظام التشغيل الأفضل في نظرك؟

13) كم ساعة تقضيها في اليوم؟

حاسوب؟

14) ما هي اللغات التي تبرمج بها؟

التجميع وC++ وجافا.

15) ما رأيك في جيتس؟

أحسنت. لكني لا أحب لغات البرمجة الخاصة بها (مايكروسوفت). وما فعله مع جافا لا يُنسب إليه أي الفضل أيضًا.

شكرًا لك.

المقابلة رقم 6 (فيرفيت)

1) هل تحتاج إلى الشهرة؟

ذلك يعتمد على مجال الحياة.

2) كيف تصبح هاكر؟

ادرس وأدرس من جديد...وتدرب أيضاً...

3) ما هو كتابك المفضل؟

بنية نظام التشغيل UNIX.

4) ما هي الموسيقى المفضلة لديك؟

روك أند رول، روك، فانك

5) ما هو فيلمك المفضل؟

8) من تعتبره الهاكر الأكثر تميزا؟

أنا لست مهتماً بالشخصيات المشهورة، على الرغم من أن ميتنيك...

9) هل لديك صديقة؟

10) ما هي جنسية أفضل الهاكرز ؟

11) ما هي أنظمة التشغيل الموجودة على جهاز الكمبيوتر الخاص بك؟

ويندوز 98، لينكس بلاك كات 6.02

12) ما هو نظام التشغيل الأفضل في نظرك؟

13) كم ساعة تقضيها في اليوم؟

حاسوب؟

14) ما هي اللغات التي تبرمج بها؟

سي، سي++، أسم، فوكسبرو.

15) ما رأيك في جيتس؟

لا شئ. لقد كان في المكان المناسب في الوقت المناسب.

المقابلة رقم 7 (مايزتيك)

1) هل تحتاج إلى الشهرة؟

من بين المتسللين الآخرين، فإنه لن يضر.

2) كيف تصبح هاكر؟

يجب أن يكون لديك صبر كبير ورغبة في تعلم ذلك.

3) ما هو كتابك المفضل؟

"الهجوم على الإنترنت."

4) ما هي الموسيقى المفضلة لديك؟

تكنو المتشددين.

5) ما هو فيلمك المفضل؟

7) الاختراق الذي لا يُنسى.

8) من تعتبره الهاكر الأكثر تميزا؟

9) هل لديك صديقة؟

10) ما هي جنسية أفضل الهاكرز ؟

الروس بالطبع.

11) ما هي أنظمة التشغيل الموجودة على جهاز الكمبيوتر الخاص بك؟

لينكس RH7.0 و Win98

12) ما هو نظام التشغيل الأفضل في نظرك؟

من الصعب القول أن أنظمة التشغيل المشابهة لـ Unix جيدة بشكل عام.

13) كم ساعة تقضيها في اليوم؟

حاسوب؟

14) ما هي اللغات التي تبرمج بها؟

15) ما رأيك في جيتس؟

رجل ذكي، فكر في بيع البرمجيات، لكنه بشكل عام جشع.

هذه هي الفطائر 😉 إنه لأمر مؤسف أنها لا تتألق بصدق (يمكنك أن ترى كيف يجيبون على السؤال الذي لا ينسى

hacking)، ولكن للحصول على إجابات لمثل هذه الأسئلة، عليك أن تكون واحدًا منهم. لكنهم لا يسألون بعضهم البعض مثل هذه الأسئلة ...

كالي لينكس - أداة التدقيق نظم المعلومات. تحتوي هذه التوزيعة على العشرات من البرامج التي يمكن استخدامها لكشف الثغرات الأمنية في خدمات مختلفةوالخدمات.

أتمنى أن تتذكر أن استخدام هذا التوزيع لأغراض ضارة يعاقب عليه القانون الجنائي للاتحاد الروسي.

وبما أننا لا نبحث عن طرق سهلة فسنقوم بتثبيتها بأنفسنا، ونقوم بتحميل الصورة kali-linux-2.0-amd64.iso بحجم 3.09 جيجا بايت.

وهكذا، نقوم بإنشاء جهاز افتراضي في WMvare أو Virtualbox ونبدأ في التثبيت.

أول شيء نراه هو اختيار خيارات التثبيت. هناك العديد من خيارات التثبيت المباشر مثل:

- آمن

- المثابرة - نسخة حية مع التغييرات المحفوظة على القرص،

- الثبات المشفر - مع التشفير

- وضع الطب الشرعي، "الوضع القضائي"، عند استخدامه، لا يتم إجراء أي تغييرات على الأجهزة المتصلة

- التثبيت مع تركيب الكلام – التثبيت مع الصوت

نحن مهتمون بقائمة التثبيت الرسومية - التثبيت باستخدام الغلاف الرسومي.

لم يستغرق التثبيت على SSD أكثر من 10 دقائق. بعد اكتمال التثبيت، لا تتم مطالبتك باستخدام مستودع الشبكة. نحن، بالطبع، نتفق، وبعد ذلك يتم تحديث الحزم تلقائيًا.

الخطوة التالية هي إعداد أداة تحميل التشغيل GRUB، وفي حالتي هو القرص الوحيد الذي يحتوي على نظام تشغيل واحد، لذلك نضع أداة تحميل التشغيل في بداية القرص الوحيد.

نقوم بإعادة التشغيل وتسجيل الدخول باستخدام المستخدم الجذر وكلمة المرور التي تم إدخالها أثناء عملية التثبيت، ونحن في النظام.

وصف جميع أدوات kali linux هنا – قائمة أدوات Kali Linux

01 - جمع المعلومات - أولاً توجد أدوات مساعدة لوحدة التحكم والرسومية لجمع المعلومات، ويمكنك اختبار المنافذ.

الأدوات المساعدة الأكثر شيوعًا هي nmap (وحدة التحكم) وzenmap، والتي تحتوي أيضًا على غلاف رسومي.

02 – القسم التالي هو تحليل الثغرات الأمنية، أو في رأينا، ماسحات الثغرات الأمنية. على سبيل المثال، "OpenVAS"، كنظير للماسح الضوئي الشهير Xspider.

يستغرق التثبيت وقتًا طويلاً جدًا.

03 – تحليل تطبيقات الويب – اختبار الويبالتطبيقات.

04 – تقييم قاعدة البيانات – كل ما يتعلق بالعمل مع قواعد البيانات.

05 - هجمات كلمة المرور - تخمين كلمة المرور عن طريق التجزئة، والقوة الغاشمة.

06 – الهجوم اللاسلكي – مجموعة من الأدوات المساعدة لتدقيق الشبكات اللاسلكية.

07 – الهندسة العكسية – مصححات ومصححات مختلفة.

08 – أداة الاستغلال – استغلال مآثر مختلفة.

09 – أدوات استنشاق وانتحال للعمل مع حركة المرور، وخاصة حركة المرور الأجنبية.

10- ما بعد الاستغلال جزء آخر من عمليات الاستغلال.

11 – “أدوات الطب الشرعي” ستساعدك على استخراج معلومات قيمة.

12 – أدوات التقارير – إنشاء التقارير

13 – خدمات النظام – تشغيل وإيقاف خدمات التطبيقات.

بشكل عام، العشرات من تطبيقات القوة الغاشمة، والبحث عن تجزئات كلمات المرور، والبحث عن نقاط الضعف في خوادم الويب، شبكات واي فايتطبيقات الويب.

لاستخدام هذا النظام، ستحتاج إلى خبرة في استخدام نظام التشغيل Linux والعمل مع وحدة التحكم. لا تستخدم هذا البرنامج لأغراض غير قانونية.

المادة 272. الوصول غير القانوني إلى معلومات الكمبيوتر

1. الوصول غير القانوني إلى معلومات الكمبيوتر المحمية بموجب القانون، أي المعلومات الموجودة على وسائط الكمبيوتر، في جهاز كمبيوتر إلكتروني (كمبيوتر) أو نظام كمبيوتر أو شبكته، إذا كان هذا الفعل ينطوي على تدمير أو حظر أو تعديل أو نسخ المعلومات أو تعطيل يعاقب تشغيل الكمبيوتر أو نظام أجهزة الكمبيوتر أو شبكاتها بغرامة تصل إلى مائتي ألف روبل، أو بمبلغ الأجور أو الدخل الآخر للشخص المدان لمدة تصل إلى ثمانية عشر شهرًا، أو بالعمل الإصلاحي لمدة تتراوح بين ستة أشهر وسنة واحدة، أو بالسجن لمدة تصل إلى سنتين.

2. يعاقب بغرامة على نفس الفعل الذي ترتكبه مجموعة من الأشخاص عن طريق مؤامرة مسبقة أو من قبل مجموعة منظمة أو من قبل شخص يستخدم منصبه الرسمي، وكذلك الوصول إلى جهاز كمبيوتر أو نظام كمبيوتر أو شبكتهم. بمبلغ من مائة ألف إلى ثلاثمائة ألف روبل أو مبلغ الأجور أو الدخل الآخر للشخص المدان لمدة سنة إلى سنتين، أو العمل الإصلاحي لمدة سنة إلى سنتين، أو الاعتقال لمدة من ثلاثة إلى ستة أشهر، أو السجن لمدة تصل إلى خمس سنوات.

إذا كانت لديك أسئلة، فاطرحها على أو أدناه في التعليقات.

يرى الكثير من الناس أنه نظام تشغيل "متسلل". وينظر إلى المتسللين أنفسهم، وخاصة بين الشباب، بإعجاب. وهذا ما يفسر اهتمام الشباب بالكالي لينكس. يحاولون تثبيته وتشغيله ولديهم الكثير من الأسئلة "الطفولية". لا بد من الإجابة على هذه الأسئلة مهما كانت بسيطة أو ساذجة أو غير صحيحة. بالنسبة لي شخصيًا، فإن سلوك الأشخاص "ذوي الخبرة" الذين يجيبون على مثل هذه الأسئلة بـ "لماذا تحتاجها؟"، "العطلات المدرسية مرة أخرى؟"، "هل يجب أن يتم حظرك لمثل هذه الأسئلة الغبية؟" إلخ. المنتديات التقنية الروسية مليئة بهذه الوقاحة. أنا لا أسمح لنفسي ولن أسمح للآخرين بالقيام بذلك على FreeForum.biz. من المؤكد أن الجميع، بغض النظر عن مدى تخصصهم الآن، بدأوا بدراسة الأساسيات، وبدأوا بأسئلة "الأطفال". أولئك الذين لا يطرحون أسئلة بسيطة لن يعرفوا الإجابات في النهاية.

يثير إعداد Kali Linux وتشغيله أيضًا تساؤلات بين مستخدمي Linux المتقدمين. لكن هذه الأسئلة معقدة أو إبداعية. ومن ناحية، أريد مساعدة جميع المبتدئين (بما أنني كنت واحدًا منهم)، ولكن من ناحية أخرى، لا أريد أن أنزل إلى مستوى الحضانة تمامًا. وفي نهاية المطاف، فإن الإجابة على الأسئلة التافهة ليست مثيرة للاهتمام ولا مضيعة للوقت.

لذلك، بالنسبة لجميع المتسللين المبتدئين، قمت بإعداد قائمة بما تحتاج إلى تعلمه. في كل نقطة، سأحاول شرح سبب حاجتك إلى معرفتها.

1. أساسيات لغات البرمجة

1.1 HTML

في الواقع، HTML ليست حتى لغة برمجة، ولكنها لغة ترميزية، أي. يتم استخدامه تقريبًا لتنسيق النص.

كيف يمكن أن تساعد القراصنة المبتدئين؟ سأعطيك مثالي الشخصي. أحد مزودي خدمة الإنترنت الذين استخدمت خدماتهم (مزود محلي بشبكة مدينة منزلية) كان لديه (ربما لا يزال لديه - لا أعرف، لقد تركت هذا المزود منذ وقت طويل) موقعه الإلكتروني الخاص وخدماته الخاصة للمستخدمين. في أوائل العقد الأول من القرن الحادي والعشرين، كان هذا ذا صلة - فقد تم دفع حركة المرور على الإنترنت (الخارجية)، لذلك حاول الجميع استخدام الموارد المحلية. كانت هذه الموارد بالتأكيد تحظى بشعبية كبيرة. واحدة من الأكثر شعبية هي مشاركة الملفات. بسبب سوء الاستخدام المستمر من قبل المستخدمين (على سبيل المثال، زميل الدراسة ماشا، "خلع ملابسه" باستخدام Photoshop)، أدخل مالك خدمة استضافة الملفات كلمة مرور إلزامية. تم إنشاء كلمة المرور هذه تلقائيًا ولا يمكن تضمينها في تعليق الملف. لذلك، أظهر تحليل نموذج إرسال الملف وبعض التجارب معه أن كلمة المرور موجودة في أحد الحقول المخفية للنموذج، والتي يمكن تحريرها بالطبع. لم يعد يتم التحقق من كلمة المرور هذه على الخادم. ونتيجة لذلك، من خلال حفظ نموذج تنزيل ملف على جهاز الكمبيوتر الخاص بك وتعديله قليلاً، تمكنا من التأكد من إمكانية تنزيل الملفات مرة أخرى دون كلمة مرور. يمكن استخدام هذا النموذج من قبل أي عميل للمزود. وفي وقت لاحق، قام الموفر "بإغلاق" الثغرة وبدأ في التحقق من كلمة المرور. ومع ذلك، باستخدام نفس المعالجات البسيطة، كان من الممكن التأكد من تحميل الملفات دائمًا بكلمة مرور "قياسية" ("0000"، على ما يبدو)، بالإضافة إلى إمكانية كتابة كلمة المرور هذه في تعليق على الملف.

أولئك الذين هم على دراية بأساسيات HTML على الأقل يفهمون تمامًا ما أتحدث عنه. وبالنسبة للآخرين، فهو مجرد خطاب صيني.

مثال جديد آخر. في اليوم الآخر فقط (11 فبراير 2015)، تم اكتشاف حفرة في موضوع ووردبريس، والذي يسمح لك بتحميل الملفات المشتقة إلى الخادم. وصف هذا الموضوع. الملف الضعيف في هذا الموضوع هو admin/upload-file.php. لقد بحثت في هذا الموضوع ووجدت هذا الملف. الملف قصير جداً، لذا سأقدمه كاملاً:

هذا الملف موجود بلغة PHP، ولكن للاستفادة من هذه الثغرة الأمنية، يتعين عليك إنشاء نموذج إرسال الملف بتنسيق HTML.

لذا، فأنت بحاجة إلى معرفة لغة HTML من أجل: أ) البحث عن نقاط الضعف؛ ب) استغلال نقاط الضعف. هناك أيضًا المزيد من المهام المتقدمة التي تتطلب معرفة HTML، ولكن دعنا نتوقف عند هذا الحد.

1.2 PHP

لقد قدمت أعلاه محتويات ملف صغير مكتوب بلغة PHP. يحتوي هذا الملف على خلل لدرجة أنه لم يعد يهم مدى جودة تكوين الخادم، أو ما إذا كان هناك جدار حماية للملفات، وما إلى ذلك. إذا استخدم شخص ما هذا الموضوع، فإن موقع الويب الخاص بهذا الشخص يكون تحت سيطرتنا الكاملة (وإذا تم تكوين الخادم/الاستضافة بشكل ملتوي، فإن الكمبيوتر بأكمله يكون تحت سيطرتنا). ولكن لفهم هذا، عليك أن تعرف على الأقل القليل من لغة PHP.

لاستخدام برمجيات إكسبلويت جاهزة كتبها شخص آخر، مرة أخرى، تحتاج إلى معرفة أساسيات PHP على الأقل حتى تتمكن من معرفة مكان كتابة عنوان الموقع والمتغيرات الأخرى، وكيفية تشغيل هذا البرنامج النصي بشكل عام.

1.3 ماي إس كيو إل

عادةً ما تكون الأشياء الأكثر إثارة للاهتمام موجودة في قواعد البيانات. لفهم كيفية استخدام حقن MySQL، عليك أن تعرف ما هو حقن MySQL. لفهم جوهر حقن MySQL، عليك أن تعرف ما هي استعلامات MySQL، وما هو بناء جملة هذه الاستعلامات، وما هي بنية قاعدة البيانات، وكيف يتم تخزين البيانات، وما هي الجداول، وما إلى ذلك.

بشكل عام، النقاط الثلاث الأولى، بالإضافة إلى الأفكار حول أجهزة مواقع الويب، تكون أسهل في الفهم إذا تعلمت كيفية إنشاء مواقع الويب وليس "اختراقها". ادرس بهدف القيام بشيء إيجابي. هناك مفارقة في هذا، لأنه بنفس الطريقة، لكي تتعلم كيفية حماية تطبيقات الويب جيدًا، عليك أن تتعلم كيفية اختراقها! فقط من خلال القدرة على النظر إلى تقنيات الويب من خلال عيون المتسلل، يمكنك اكتساب خبرة لا تقدر بثمن. الأمر نفسه ينطبق على مواقع الويب، فمجرد تعلم وظائف اللغة وأساسياتها ليس له فائدة تذكر. يجب أن تصبح مطور ويب حتى تتمكن من فهم خصوصيات وعموميات موقع الويب.

1.4 جافا سكريبت، مسج

على أقل تقدير، عليك أن تعرف أن مواقع الويب يتم التحكم فيها بواسطة JavaScript. في الواقع، في بعض المواقع التي لا تسمح لك بتحديد (و/أو نسخ) المحتوى، فإنها لا تسمح لك بتنزيل ملف، أو تحتاج فقط إلى تعطيل JavaScript لجعل كل هذا ممكنًا.

حسنًا، لتعطيل JavaScript، عليك أن تعرف: أ) في أي الحالات تعتمد عليها عملية (حماية) الموقع؛ ب) كيفية توصيل JavaScript وبأي طرق يمكن حظر البرامج النصية.

يمكنك تقديم الكثير من الأمثلة على حماية النماذج غير الناجحة باستخدام JavaScript (أتذكر النموذج الموجود على موقع FSB في الاتحاد الروسي - من أجل إرساله، يجب عليك ملء مائة حقل (جواز السفر، التسجيل، إلخ. )، ولكن من خلال أبسط التلاعبات، يمكن التحايل على هذا "القيد" (كان هذا منذ وقت طويل، ومن المحتمل جدًا أنهم قاموا بتصحيح نموذج التعليقات)).

2. أساسيات الشبكات وخوادم الويب والمواقع الإلكترونية

2.1 تصميم الشبكة

أنت بالتأكيد بحاجة إلى معرفة بنية الشبكات: ما هو عنوان IP، وما الذي يسمح لك بتحديد مستخدم الإنترنت، وكيفية إخفاء IP الخاص بك، وما هو الوكيل، وما هو TOR، وما هو المجال، والمنافذ، وما إلى ذلك .

تحتاج إلى معرفة ما سبق في البداية، على الأقل حتى تتمكن من فهم النصوص والتعليمات الأساسية للكمبيوتر. وأيضًا لإدراك حقيقة أن إخفاء الهوية على الإنترنت أمر سريع الزوال.

ستساعدك المعرفة المتقدمة حول بناء الشبكات على إجراء عمليات فحص فعالة باستخدام برامج خاصة في المستقبل.

2.2 فهم تصميم وتشغيل خادم الويب

كما في الفقرات السابقة، سأبدأ ب مثال بسيط(بالمناسبة، في الآونة الأخيرة جدا). عند زيارة أحد الخوادم، تم اكتشاف أن إعدادات الخادم تسمح بعرض محتويات الدلائل (قائمة الملفات). تم العثور على phpMyAdmin على الخادم، ولكن كلمات المرور القياسيةلم يقتربوا منه. أثناء التجول في الأدلة في محاولة للعثور على نصوص برمجية ضعيفة (توجد نصوص مكتوبة ذاتيًا لمعالجة سجلات المستشفيات وتوزيع "الأرقام")، تم العثور على ملف نصي (!) يحتوي على سطر واحد بكلمتين مفصولتين بفاصلة. كما اتضح فيما بعد، كان هذا هو اسم تسجيل الدخول وكلمة المرور لـ phpMyAdmin. قاعدة البيانات، كما يقولون، هي ملكنا بسبب الغباء السريري للمطور، ولكن لكتابة ملفك إلى الخادم، كنت بحاجة إلى معرفة هذا الخادم. على سبيل المثال، تحتاج إلى معرفة المسار المطلق الذي سيتم فيه التسجيل. لمعرفة المسار المطلق، تحتاج على الأقل إلى معرفة بنية الدليل لخادم Apache.

إنشاء جدول `shell` (`نص نص غير فارغ) COMMENT = "جدول للتضمين"؛ أدخل في قيم ``shell` (`النص البرمجي`) (""); حدد البرنامج النصي من `shell` إلى الملف الخارجي "C://Apache24/htdocs/shell.php"؛ DROP TABLE `shell`؛

ما أحاول قوله بهذا المثال ليس أنك بحاجة إلى تعلم بنية Apache. أريد أن أقول ذلك دون معرفة العمل، عنه المبادئ العامةعلى جهاز خادم الويب، ستواجه دائمًا عدم القدرة على استغلال الثغرة الأمنية بشكل كامل، حتى لو تم العثور عليها بالفعل.

هل تتذكر ما قلته عن لغات البرمجة وفهم كيفية عمل مواقع الويب؟ لفهم العمق الكامل، عليك أن تصبح مطور ويب بنفسك. لفهم خادم الويب، تحتاج إلى قراءة الكتب ليس عن اختراق خادم الويب، ولكن عن صيانته. أولئك. عليك أن تصبح نفسك مسؤول النظام، والوعي بنقاط الضعف التي تحتاج إلى "التنقيط" فيها عند محاولة اختراق خادم الويب سيأتي من تلقاء نفسه.

2.3 فهم تصميم وتشغيل المواقع

بشكل عام، سيتضح الكثير عند دراسة لغات البرمجة لتطبيقات الويب.

لمواصلة التعرف على تصميم مواقع الويب، يُنصح بالحصول على خبرة في العمل مع أنظمة إدارة المحتوى الشائعة والمحركات والبرامج النصية الشائعة. تعرف على كيفية عمل المكونات الإضافية والموضوعات، ومكان تواجدها، والملفات التي قد تكون ذات أهمية، وما إلى ذلك.

على سبيل المثال، معرفة بسيطة للغاية أنه لإضافة صورة إلى موقع يقع في دليلين أعلى فيما يتعلق بملف .htm، يمكنك استخدام البناء ./../../، أي. على سبيل المثال

هذه المعلومات التي تبدو مبتذلة للغاية سمحت لنا بإنشاء "اختراق" بسيط للغاية ولكنه فعال بشكل مدهش

إذا ($مقبض = opendir("./../../../../../../../../..")) ( while (false !== ($entry = readdir($handle))) ( if ($entry != "." && $entry != "..") ( echo "$entry

"; ) ) مغلق($handle); )

عندما اكتشفت ذلك بنفسي، كنت لا أزال أستخدم الاستضافة المجانية (اسم نطاق الشركة كان holm.ru أو holms.ru - كما قاموا بتوزيع نطاقات المستوى الثالث مثل *.h7.ru، *.h10.ru، أي الأرقام هناك تغيير تسلسلي مع امتلاء الخوادم).

لقد قمت بتطبيق هذه الأسطر القليلة التي قدمتها أعلاه مباشرة واتضح أنه يمكنني تجاوز حدود المجلد المخصص لي. لقد أتاح لي البرنامج النصي المحسّن قليلاً ليس فقط عرض جذر الخادم، ولكن أيضًا الدخول إلى المجلدات التي رأيتها وفتح الملفات للعرض. وكانت النتيجة مذهلة! لقد تعلمت الكثير عن مواقع الآخرين. الاكتشاف الرئيسي هو أن نسبة "المواقع العادية" إلى المواقع "غير الطبيعية" (الاحتيالية، التي لا معنى لها، الفارغة فقط) ليست لصالح المواقع "العادية". لقد صادفت "مواقع المواعدة" (ما زلت أصادفها أحيانًا) حيث يكون "الغلاف" جميلًا جدًا - الصفحة الرئيسية، مع أشخاص لطيفين يبدو أنهم مستخدمين للموقع بالفعل. وإذا كنت ترغب في البدء في التواصل معهم، فأنت بحاجة إلى التسجيل وإدخال شيء ما هناك أو الدفع. لكن في الحقيقة لا يوجد شيء آخر داخل الموقع سوى هذه الصور العشر. لقد أصبح هذا الآن واضحًا للجميع، ولكن ذات مرة قمت بدراسة الاحتيال عبر الإنترنت بهذه الطريقة تمامًا.

لكن الشيء الأكثر روعة الذي اكتشفته هو المواقع التي تتضمن أسماء نطاقاتها كلمة mail. "من الخارج"، تتكون هذه المواقع من صفحة واحدة، مطابقة تمامًا لصفحة تسجيل الدخول إلى mail.ru. ولكن كان هناك العديد من الملفات في الداخل، وكان أحدها دائمًا عبارة عن مجموعة من أزواج كلمات المرور لتسجيل الدخول. أولئك. قام شخص ما، تحت ذرائع مختلفة (انظر إلى بطاقة بريدية، على سبيل المثال)، بإغراء المستخدمين إلى هذه الصفحة، وقام المستخدمون المطمئنون بإدخال بياناتهم وانتهى الأمر بالفعل مع المتسلل.

كان هناك العديد من الحسابات المخترقة (جمعت أكثر من مائة من جميع المواقع). في نصف الحالات تقريبًا، لم تكن كلمة المرور متطابقة (تمكن المستخدم من تغييرها)، أو صندوق البريدكان فارغًا تمامًا (اشتبه المستخدم في شيء ما وقام بحذف جميع الرسائل). لكن عندما أتذكر النصف الثاني، لا أزال أعاني من التخمين: عندما يعتقد الناس أن أحدًا لن يكتشف ذلك، هل هم حقًا غريبو الأطوار أم أنني محظوظ بالاختيار؟ من بين الصناديق المثيرة للاهتمام، احتوى العديد منها، بطريقة أو بأخرى، على مراسلات حول تبادل الصور الحميمة، والمحادثات "تحت الحزام"، وتم التطرق إلى موضوع القاصرين في جزء كبير منه. مازلت أذكر صورة الرجل وهو يرتدي الزي النسائي (الجوارب وكل شيء مجموعة كاملة)، الذي أرسلها إلى امرأة مهتمة بالنساء (أقنعه الرجل بأنه امرأة)، لترسل لها في المقابل صوراً “عارية”. ما هي الأطوال التي ترغب في الذهاب إليها لرؤية صورة امرأة عارية؟ 🙂

من المحتمل جدًا أن تكون هذه بعض إجراءات التحقيق، وطريقة للحصول سرًا على معلومات من الأفراد الذين لفتوا انتباه ضباط إنفاذ القانون. ما زلت أرفض الاعتقاد بأن معظم الناس (أو على الأقل كتلة كبيرة) هم هكذا.

من الصعب أن نختلف مع فيكتور بيليفين

إن الأمر فقط هو أن مجمع روح شخص آخر نادرًا ما يبدو جذابًا عند الفحص الدقيق.

3. أساسيات نظام التشغيل لينكس

كلما عرفت المزيد عن نظام Linux، كلما كان ذلك أفضل. فقط لأن عددًا كبيرًا من خوادم الويب على الإنترنت يستخدم Linux كنظام تشغيل خاص بهم.

لقد أخبرت حالتي حول تجاوز الدليل المخصص لي في الاستضافة. مع مضيف آخر، تمكنت من الدخول إلى الدليل الجذر لنظام الملفات (ولكن تبين أن المواقع غير قابلة للوصول، حيث تم تسجيل الحقوق في المجلدات بشكل صحيح). وتخيل الموقف: أنا في عجلة من أمري حول مجلدات الخادم، لأنني بحاجة إلى الاستيلاء بسرعة على شيء ذي قيمة، وكلمات المرور مختلفة، وما إلى ذلك. أين يمتلك Linux كل شيء؟ ما هي الأدلة التي يجب أن أذهب إليها وما هي الملفات التي يجب تنزيلها؟ لم أكن على علم تماما Linux والاستنتاج الرئيسي الذي توصلت إليه بنفسي بعد تلك الحادثة هو أنك بحاجة إلى فهم Linux، وإلا فلا توجد طريقة أخرى.

تعمل العديد من برامج تحليل اختراق الشبكات والمواقع الإلكترونية على نظام التشغيل Linux. أنت بحاجة إلى معرفة كيفية التثبيت وكيفية التشغيل (إذا كان برنامج وحدة تحكم).

بشكل عام، في نظام تشغيل غير عادي، لا يعرف المستخدمون أحيانًا كيفية نسخ ملف، أو كيفية فتحه، أو كيفية تثبيت برنامج جديد، أو "أين يوجد محرك الأقراص D"، وما إلى ذلك. بشكل عام، تعلم نظام Linux بمختلف جوانبه.

وابدأ دراستك ليس باستخدام Kali Linux، ولكن على سبيل المثال باستخدام Linux Mint.

كالي لينكس ليس مناسبًا جدًا للمبتدئين. حتى نظام Linux Mint الصديق قد يواجه مشكلات في الاستخدام العادي. ماذا يمكننا أن نقول عن كالي لينكس؟ يمكن لجميع البرامج الموجودة في Kali Linux أن تعمل بشكل مثالي على البرامج الأخرى إصدارات لينكس. أوصي بهذا: استخدم Linux Mint باعتباره نظام التشغيل الرئيسي، وبعد تعلم برامج جديدة، قم بتثبيتها في Linux Mint، أو استخدم Kali Linux كجهاز افتراضي (نظام تشغيل ثانٍ).

الكلمات النهائية

لقد قدمت عدة أمثلة من تجاربي في تجاوز القيود والاختراق. كم منهم استخدمت كالي لينكس؟ لا أحد. أتذكر جيدًا معرفتي الأولى بسلف Kali Linux - لقد قمت بتثبيته على جهاز كمبيوتر افتراضي، ونظرت إلى القائمة (كانت هناك أسماء إنجليزية غير مفهومة)، وحاولت تشغيل بعض البرامج (كان سطر الأوامر مفتوحًا دائمًا تقريبًا)، وأدركت ذلك لم يكن هناك شيء واضح هنا على الإطلاق، أغلق كل شيء وحذفه.

تعلم لغات البرمجة (PHP، MySQL، HTML)، التقنيات الجديدة، Linux، تصميم وتشغيل السيرفرات. حاول أن تفكر بطريقة إبداعية (كيفية إنشاء موقع ويب، وكيفية صيانة الخادم، وكيفية العمل بفعالية في Linux) وسيأتي فهم العمليات الأساسية من تلقاء نفسه. وهذه (المعرفة والفهم للعمليات الجارية) هي الثروة الرئيسية للهاكر. لا حاجة للتعثر في كالي لينكس. إن تعلم Kali Linux دون معرفة ما ذكرته أعلاه يشبه بناء منزل بدون أساس.

في عالم Linux، اعتدنا على رؤية النسخ المستنسخة فقط. Debian وUbuntu وRed Hat وSUSE - هذه كلها توزيعات مختلفة، دون أي اختلافات جوهرية. نصف توزيعات Linux الشائعة عبارة عن شوكات لـ Debian أو Ubuntu، والبعض الآخر عبارة عن شوكات لـ Slackware القديمة مع مدير حزم معدّل وأدوات تهيئة جميلة. لم يتبق أي أثر للتنوع السابق، ولكن ربما لا ننظر بشكل جيد؟

شوكة قسم "المقدمة" من المقالة السابقة

لا يستطيع مستخدمو Linux الحديثون فهم ذلك، ولكن قبل ذلك، كان اختيار التوزيع بمثابة ملحمة حقيقية. لقد اختلفت التوزيعات بالفعل في كثير من النواحي، وذلك بسبب عدم وجود إنترنت عالي السرعة و الآلات الافتراضيةلعبت هذه الاختلافات دورًا مهمًا للغاية. قدمت Slackware بساطة شاملة، وتميزت Red Hat بتفاصيلها الدقيقة وأدوات التكوين المضمنة، وتم تجهيز Mandrake بمثبت رسومي، وكانت ميزة Debian الضخمة هي APT، والتي سمحت (لن تصدق) it!) لتنزيل البرامج تلقائيًا من الإنترنت.

كان الحظ الأعظم هو الحصول على مجموعة Red Hat المكونة من أربعة أقراص، والتي تضمنت جميع الأصداف الرسومية ومجموعة من البرامج التطبيقية، ولكن إذا لم يكن ذلك ممكنًا، كان Mandrake على قرصين مناسبًا تمامًا. في تلك الأيام، لم يتمكن سوى عدد قليل من تنزيل صورة القرص، لذلك تم توزيع العديد من الفراغات التي تحتوي على مجموعات التوزيع الأكثر شيوعًا. كان التوزيع نفسه بسيطًا نسبيًا ومشبعًا بروح المتعة فقط، وبفضل ذلك ظهر العديد من فرانكنشتاين، بما في ذلك خاصتي، مدفونًا في مكان ما أسفل قرص Seagate بسعة 10 جيجابايت.

مرت السنوات، وقُتلت شركة Seagate على يد كينغستون، وتحولت التوزيعات إلى آلات ضخمة ومعقدة تم إنشاؤها لضخ الأموال من الشركات التي أقنع مديروها فجأة رؤسائهم بتحويل خوادمهم إلى Linux. ولكن في مكان ما من بين العديد من عمليات التثبيت لـ Ubuntu و Linux Mint، لا يزال هؤلاء الفرانكنشتاين أنفسهم موجودين، مما يجلب شيئًا جديدًا إلى عالم Linux، وإن كان ذلك تكريمًا للاستيلاء على الأموال التالية.

Slax ونظام التوسع المعياري

ذات مرة، أبهرتني Slax كثيرًا لدرجة أنني انضممت إلى مجموعة من المطورين الذين كانوا يعتزمون إنشاء توزيعة بناءً على أفكارها. ومع ذلك، سرعان ما توقفت المجموعة عن الوجود بسبب عدم إمكانية تحقيق الفكرة، لكن Slax يستمر في الوجود والازدهار.

Slax ليس مجرد توزيع، بل هو قرص حي أصيل، والذي، من بين أشياء أخرى، يمكن توسيعه باستخدام الوحدات النمطية. يتم ذلك باستخدام آلية أنيقة، وأنا متأكد من أنها تُستخدم في مجموعة من المشاريع الأخرى، ولكن تم استخدامها لمثل هذه الأغراض هنا لأول مرة - نظام الملفات Unionfs. جوهر الطريقة هو كما يلي: عدم القدرة على تغيير نظام الملفات للتوزيع على القرص المضغوط من أجل تثبيت برامج إضافية، توصل مطورو Slax إلى طريقة لربط صور نظام الملفات به أعلى الجذر .

يتم توزيع جميع البرامج الإضافية لـ Slax في شكل وحدات ذات امتداد sb. الوحدة هي صورة لنظام الملفات Squashfs (نظام ملفات بسيط مع الضغط)، والذي يحتوي على التطبيق وجميع الملفات التي يحتاجها، وتقع على طول مسارات نظام الملفات حيث يجب أن تكون في نظام التشغيل (usr/bin/abiword ، على سبيل المثال). ما عليك سوى وضع هذه الوحدة في دليل خاص على محرك أقراص فلاش (/slax/modules) أو قصها على قرص، وسيقوم النظام تلقائيًا بالتقاطها وتثبيتها أعلى جذر LiveCD عند التشغيل (يقوم Unionfs بتثبيت أنظمة الملفات على بعضها فوق بعض، مثل طبقات الفطيرة). ونتيجة لذلك، سيظهر تطبيق في النظام غير موجود فعليًا.

جمال هذه الفكرة ليس فقط ملاءمتها لتوسيع LiveCD، ولكن أيضًا سهولة تنفيذها المطلقة. لا يوجد مديرو حزم، وتعارضات في الإصدارات، وبقايا التطبيقات في نظام الملفات، وحماية مطلقة ضد فشل FS، والقدرة على العودة إلى إصدار نظيف من نظام التشغيل. بشكل عام، القائمة يمكن أن تستغرق وقتا طويلا. لكن الشيء الرئيسي هو أن كل هذا يتم تحقيقه باستخدام آلية بسيطة للغاية يمكن تنفيذها في بضعة أسطر بلغة مترجم الأوامر.

هناك مشكلة واحدة فقط: إنشاء توزيعة كاملة من مئات أنظمة الملفات المتراكبة سيكون له تكلفة على مستوى الأداء والاستقرار.

GoboLinux وأدلة التطبيقات الفردية

يتم استخدام أسلوب آخر غير معتاد لنظام التشغيل Linux (ولكنه قياسي في نظام التشغيل OS X وWindows) لتثبيت برامج الطرف الثالث في توزيع GoboLinux. بدلاً من /bin، /usr/bin، /usr/share وغيرها من الدلائل المألوفة لأي Unixoid، والتي تحتوي على التطبيقات المثبتة"الانتشار" عبر النظام، يستخدم GoboLinux مجموعة من الدلائل /Programs، /Users، /System، /Files، /Mount و /Depot.

في الواقع، التوزيع يتبع مسار OS X. الكل ملفات النظامموجودة في دليل /System، والتطبيقات المثبتة بواسطة المستخدم موجودة في /Programs، كل منها في دليل منفصل خاص بها (على سبيل المثال، /Programs/Firefox). ونتيجة لذلك، يصبح من الممكن تثبيت إصدارات مختلفة من تطبيق واحد (أو، كخيار، مكتبات)، ولإزالة البرنامج، يكفي مسح الدليل فعليًا.

ومع ذلك، هناك خلل في تنظيم الدليل هذا أجبر مطوري GoboLinux على استخدام العديد من العكازات. تكمن المشكلة في أنه، على عكس تطبيقات OS X، تتم كتابة برامج UNIX وفقًا لمعيار FHS، الذي يفترض وجود شجرة دليل قياسية في النظام، بما في ذلك نفس /bin، /etc، /lib، /usr وهكذا. تتوقع التطبيقات رؤية هذه البنية على القرص ويمكن أن تتصرف بشكل غير متوقع عند انتهاكها.

لحل هذه المشكلة، استخدم مطورو GoboLinux اختراقين: وحدة kernel خاصة وروابط رمزية. تخفي الوحدة كافة الأدلة القياسية (/bin و/etc وغيرها) عند إدراج الدليل الجذر، ولكنها تترك إمكانية الوصول إليها مباشرة. وهذا يجعل من الممكن إخفاء بنية الدليل الحقيقي عن المستخدم.

الروابط بدورها تحل مشكلة التوافق. جميع مكتبات النظام والتطبيقات المخزنة في /System لها روابط رمزية في المجلدين /bin و/lib، مما يسمح للنظام بالعمل بشكل صحيح. يتم ضمان توافق تطبيقات الطرف الثالث بواسطة المثبت، الذي يقوم بإنشاء روابط جديدة لكل تطبيق مثبت. لذلك، عند تثبيت Firefox، سيكون هناك ملف /usr/bin/firefox، الذي يرتبط فعليًا بـ /Programs/Firefox/bin/firefox، بالإضافة إلى عدد من الروابط الأخرى.

نعم، إنه عضو نموذجي في عائلة Frankenstein، لكن لديه معجبين، خاصة بين أولئك الذين يجدون أن تنظيم نظام ملفات UNIX القياسي قديم وغير فعال. وهذا، دعونا لا نجادل، هو كذلك بالفعل.

NixOS، مكونه ومدير الحزم

عند الحديث عن مديري الحزم وتنظيم نظام الملفات، من المستحيل ألا نذكر NixOS، وربما التوزيع الأكثر إثارة للاهتمام و "الصحيح" من حيث التقنيات المستخدمة. تم بناء NixOS حول فكرتين رئيسيتين: نموذج تكوين النظام التعريفي ومدير الحزم الحديث، الخالي من جميع المشكلات المرتبطة بـ dpkg وrpm وما شابه.

ترتبط هاتان التقنيتان ارتباطًا وثيقًا، وتعملان معًا، وتنفذان مبدأ مثيرًا للاهتمام للغاية لتنظيم التوزيع، والذي يسمح لك بوصف أي من حالاته (بما في ذلك جميع ملفات التكوين ومجموعة الحزم المثبتة) باستخدام تكوين مركزي واحد. على سبيل المثال، سأقدم التكوين البسيط التالي /etc/nixos/configuration.nix:

# موقع المُحمل boot.loader.grub.device = "/dev/sda"; # القسم الجذر لنظام ملفات النظام."/".device = "/dev/sda1";# تمكين SSH افتراضيًاservices.sshd.enable = true;

# تمكين خدمات Apache (+ الإعدادات).httpd.enable = true;

الخدمات.httpd.adminAddr = "

[البريد الإلكتروني محمي]

"; Services.httpd.documentRoot = "/webroot"; يصف هذا الملف الإعدادات القياسية لخادم ويب بسيط مع وصول SSH. نعم، يتيح لك NixOS حقًا الاحتفاظ بإعدادات الخدمات المختلفة في ملف واحد، لكن النقطة ليست في هذا، ولكن في حقيقة أنه، بوجود هذا التكوين، من السهل استنساخ التوزيع بأكمله. ما عليك سوى نسخ هذا الملف إلى مثيل NixOS المثبت حديثًا وتشغيل الأمر$ nixos - مفتاح إعادة البناء وفويلا. في غضون دقائق قليلة سنتلقى توزيعًا مع SSH وApache تم تكوينهما مسبقًا وتشغيلهما. لكن الشيء الأكثر إثارة للاهتمام هو أن هذا الأمر لا يقوم فقط بتثبيت البرنامج وتكوينه وتشغيله، ولكنه في الواقع ينقل التوزيع إلى الحالة الموصوفة. هذا يعني أنه بعد تنفيذ الأمر، سيبقى فقط SSH وApache الذي تم تكوينه مسبقًا في النظام ولا شيء سوى التبعيات والتكوينات الخاصة بهما (في الأساس، نظير التثبيت من البداية)..

يمكن استخدام هذه الوظيفة لنشر التوزيع بسرعة، والتبديل بين الحالات، ونقل النظام بسرعة بين الحالة الفعلية أو الحالة

يعد NixOS نظامًا مثيرًا للاهتمام بشكل لا يصدق، وأوصي بأن يقوم كل من يعشق Linux بتجربته بالتأكيد. وننتقل إلى QubesOS وبيئاته الافتراضية.

QubesOS أو Xen كأساس لنظام التشغيل

في أوقات مختلفة، تم إجراء العديد من المحاولات لإنشاء نظام تشغيل آمن يعتمد على عزل التطبيقات وتقنيات المحاكاة الافتراضية. وفي وقت ما، حتى مايكروسوفت قامت بذلك كجزء من مشروع التفرد، لكن لم تنجح أي من هذه المحاولات. بغض النظر عن مدى جودة الأفكار المضمنة في نظام التشغيل، فقد أصبحت في 100٪ تقريبًا من الحالات "ضحية للنظام الثاني" - مما أدى إلى جر المستخدمين والمطورين إلى منصة جديدةلم ينجح الأمر.

مشروع QubesOS، الذي بدأته خبيرة الأمن البولندية الشهيرة جوانا روتكوسكا، يقارن بشكل إيجابي معهم من حيث أنه يقترح استخدام التطورات الحالية لبناء نظام تشغيل آمن، دون الحاجة إلى كسر التوافق مع التطبيقات وبرامج التشغيل وكتابة ملايين الأسطر من التعليمات البرمجية من يخدش. QubesOS هو مجرد توزيع Linux يعتمد على Fedora، ولكن على عكس التوزيعات الأخرى، فهو مبني في البداية على فكرة عزل التطبيقات ومكونات النظام بإحكام باستخدام المحاكاة الافتراضية.

يعتمد النظام على برنامج Xen Hypervisor، وعلى رأسه يتم إطلاق العديد من الأجهزة الافتراضية (المجالات)، كل منها مسؤول عن أداء وظيفة النظام الخاصة به. في المجالات المنفصلة، يتم تشغيل مكدس الشبكة (بما في ذلك مجموعة من برامج التشغيل) هنا، أنظمة الملفاتوبرامج تشغيل RAID، بالإضافة إلى حزمة رسومات تتضمن خادم X. لتشغيل التطبيقات، يتم أيضًا استخدام مجالات منفصلة، ولكن ليس نطاقًا واحدًا لكل منها (وإلا سيموت النظام من استنفاد ذاكرة الوصول العشوائي السريع)، ولكن يتم تقسيمها إلى "مجموعات المصالح": الترفيه، والعمل، والخدمات المصرفية عبر الإنترنت، وما إلى ذلك.

قناة نقل البيانات بين المجالات مشفرة ولها قيود صارمة على نوع المعلومات المرسلة والمستلمين المحتملين. وهذا يعني، على سبيل المثال، أنه إذا وجد أحد المهاجمين ثغرة في مكدس شبكة Linux وتمكن من الوصول إلى مجال الشبكة، فسيتم قفله داخلها بشكل فعال، حيث أن كل ما يمكن أن يفعله مجال الشبكة هو معالجة طلبات اتصالات الشبكة ونقل البيانات من المجالات المعتمدة. لن ينقذك هذا من التجسس والانتحال، ولكنه سيحمي البيانات المخزنة في مجال التخزين.

يستخدم QubesOS KDE كبيئة رسومية، تم تعديلها لإخفاء تنظيم النظام عن أعين المستخدم. تعمل التطبيقات تلقائيًا في مجالات مختلفة، وتستخدم البيئة إطارات نوافذ ملونة مختلفة للإشارة إلى المجال الذي يعمل فيه التطبيق.

يستعد مطورو QubesOS حاليًا لإصدار الإصدار الثاني من النظام (يتوفر RC2 بالفعل)، والذي سيحتوي على مجال منفصل لتطبيقات Windows ومجال USB للعمل الآمن مع أجهزة USB.

نظام التشغيل Chrome

يعد ChromeOS أحد توزيعات Linux الأكثر غرابة وإثارة للجدل. بالنسبة لمعظم الأشخاص، فهو مجرد متصفح يعمل على نظام عادي، ولكن بالنسبة لأولئك المطلعين على Linux، فهو نظام تشغيل كامل يحتوي على العديد من الميزات القياسية للتوزيعات العادية، تتخللها تعديلات Google الخاصة.

بشكل عام، ChromeOS عبارة عن نظام Ubuntu تم تجريده بشكل كبير، ويدير فوقه بيئة رسومية تعتمد على تطورات مشروع Chromium. نفس Ubuntu Upstart هو المسؤول عن تحميل النظام، ولكن بسبب الحاجة إلى تشغيل عدد أقل بكثير من المكونات بداية باردة ChromeOS أسرع بشكل ملحوظ (حرفيًا في ثانية واحدة). X.org هو المسؤول عن الرسومات هنا، ولكنه يُستخدم فقط لغرض دعم الأجهزة وأجهزة الإدخال بشكل صحيح؛ وتتجاوز الصورة نفسها دائمًا بروتوكول X مباشرة في محول الفيديو (وبالتالي، سيتم استبدال X قريبًا بـ Wayland)؛ أو مير).

تتضمن المكونات الأخرى أيضًا مكتبة Clutter الرسومية وPAM وD-Bus وNTP وsyslog وcron. لا توجد أي فكرة عن الحزم في النظام، وجميع تحديثات نظام التشغيل تحدث أثناء تحديث عبر الهواء “في قطعة واحدة”. أثناء التحديث، لا تتم الكتابة فوق النظام مطلقًا، بل يستخدم قسم النظام الثاني بدلاً من ذلك، والذي يصبح الأول بعد إعادة التشغيل. وبالتالي، يمكن دائمًا إرجاع نظام التشغيل ChromeOS إلى حالته السابقة، ولا يمكن للتحديث نفسه إنهاء النظام.

نظرًا لغياب العديد من المكونات القياسية لتوزيعات Linux وتركيزها على تشغيل التطبيقات المستندة إلى المتصفح حصريًا، فإن ChromeOS مقاوم للغاية للقرصنة. كما هو الحال مع متصفح سطح المكتب، يعمل كل تطبيق ويب (اقرأ: علامة التبويب) في وضع الحماية الخاص به، مما يمنع النظام بأكمله من التعرض للخطر إذا وجد مهاجم ثغرة في المتصفح نفسه. قسم النظامشنت دائما للقراءة فقط. للتأكد من سلامة النظام، تستخدم أجهزة Chromebook وحدة TPM (وحدة النظام الأساسي الموثوق به).

بشكل عام، ChromeOS ليس نظام تشغيل كامل، بل هو توزيع Linux غير قياسي للغاية، والذي لا يمكن قوله، على سبيل المثال، عن نظام التشغيل Android أو Firefox OS.

دبيان GNU/kFreeBSD أو "لماذا لا؟"

لقد تميز توزيع دبيان دائمًا بدعمه الواسع لمجموعة واسعة من بنيات الكمبيوتر. إنه قادر على العمل على ARM وMIPS وPowerPC وSparc ومجموعة متنوعة من الأجهزة والمعالجات المدعومة رسميًا وغير رسمي. ومع ذلك، تم إنشاء أحد منافذ دبيان الأكثر إثارة للاهتمام... إلى نواة FreeBSD.

في جوهره، Debian GNU/kFreeBSD هو نفس التوزيع، لكنه تم تعديله ليعمل على نواة FreeBSD. هناك apt-get المعتاد، ومجموعة من المهيئات، ونظام تهيئة على غرار النظام V، ومستودعات الحزم الثنائية، وKDE، وGNOME، وبالتالي فإن الفرق سيكون غير مرئي تمامًا للمستخدم النهائي. لكن مسؤول النظام سيجد لنفسه العديد من الامتيازات المثيرة للاهتمام.

السبب الرئيسي لوجود هذا المشروع هو القدرة على استخدام تقنيات FreeBSD غير المتوفرة في Linux kernel. يتضمن ذلك الدعم الأصلي لـ ZFS، وهو نظام فرعي معياري للعمل مع مخازن بيانات GEOM، ونظام فرعي للشبكة المعيارية Netgraph، وبالطبع، تطبيق مرجعي لمكدس TCP/IP. كل هذا متوفر في Debian GNU/kFreeBSD بالإضافة إلى ميزات Debian المعتادة.

- لعنة Linux الضعيفة - التوزيعة الأكثر ضعفًا في العالم

- Stali هي توزيعة مبنية على فكرة KISS من مشروع Suckless الشهير

ينبع الجانب: معلومات

ظهر نموذج تثبيت التطبيقات في أدلة منفصلة لأول مرة في مثبت GNU Stow.

ومن المثير للاهتمام أنه بالإضافة إلى Debian GNU/kFreeBSD، هناك أيضًا منفذ لنوية Hurd الدقيقة، لكن حالته تترك الكثير مما هو مرغوب فيه.

إن إصدار Windows 8 من متصفح Chrome ليس أكثر من ChromeOS بشكل مصغر.