عرض الرسائل في الاسم. كيف تخفي من المحاور أنك قرأت رسالته. كيفية عرض رسائل VK دون قراءتها

تعد الشبكات الاجتماعية اليوم الآلية الرئيسية للاتصال الشخصي بين الأشخاص في مساحة الإنترنت. يتم استخدامه في كثير من الأحيان أكثر من المنتديات الكلاسيكية والبريد وحتى Skype. هناك طرق تسمح لك بقراءة مراسلات شخص آخر على الشبكات الاجتماعية.فكونتاكتي ، Odnoklassniki ، Facebook ، عالمي

دعونا نلقي نظرة فاحصة عليهم.

طرق العمل الخمس الأكثر شيوعًا:

اختراق الصفحة وتخمين كلمة المرور

أكثر الوسائل القطبية للوصول إلى حساب على شبكة اجتماعية هي طرق مختلفة لاختراق الصفحات والحصول على كلمة مرور للوصول إلى الصفحة vk.com و odnoklassniki.ru و facebook.com و my.mail.ru

القرصنة عبر البريد الإلكتروني

نقطة ضعف إلى حد ما في أمان حساب على شبكة اجتماعية هي البريد الإلكتروني المرتبط به. بعد أن تمكنت من الوصول إلى "الصابون" ، يمكنك إرسال طلب لتغيير كلمة المرور على الشبكة الاجتماعية ، وبناءً عليه ، قم بتسجيل الدخول باستخدام كلمة مرور جديدة بعد قراءة المراسلات. كسر بريد الالكترونييتم تنظيمه بمساعدة برامج خاصة ، في حين أن عددًا من الخدمات (على سبيل المثال ، mail.ru) بها نقاط ضعف كبيرة والعديد من "ثغرات" البرامج التي تسمح لهم بالوصول إلى البريد الإلكتروني.

في بعض الأحيان لا تكون هناك حاجة إلى معرفة خاصة: غالبًا ما يتم وضع رقم هاتف محمول / منزلي على كلمة المرور للبريد ، وفي سؤال / إجابة الأمان بشكل افتراضي هناك سؤال حول اسم الأم قبل الزواج ، وبالتالي ، فإن وجود مثل هذه المعلومات ، من السهل الحصول على الوصول الضروري أولاً إلى البريد ، ثم إلى حساب الشبكة الاجتماعية الخاص بك.

التخمين بكلمة المرور من خلال "القوة الغاشمة"

لفترة طويلة ، تم تطوير برامج تتجاوز نظام الحماية ضد المحاولات المتعددة لإدخال كلمة مرور - بمعرفة تسجيل الدخول ، يحاول مثل هذا النظام تخمين كلمات المرور للحساب. التطبيقات الأكثر شيوعًا لمثل هذه المهام: Vk.Com Brut Check Spam ، و Namepass ، و Combine Soft ، و Brutefоrce with multi-thrеads. عن طريق القياس ، يمكن التقاط كلمة المرور يدويًا ، وملء البيانات المحتملة المعروفة عن الشخص.

بريد إلكتروني مزيف من الخدمة

تتمثل إحدى طرق القرصنة المعروفة في إرسال خطاب يُزعم أنه من خدمة شبكة اجتماعية ، حيث تحتاج إلى إدخال تسجيل الدخول / كلمة المرور للصفحة ، أو كلمة مرور لاستعادة الوصول. في هذه الحالة ، يتم إرسال الرسالة نفسها إلى المرسل إليه بعنوان مزيف - يمكنك القيام بذلك يدويًا ، أو امتلاك معرفة أساسية بـ HTML ، أو من خلال خدمات خاصة مثل anmase.ru.

لبديل - حصان طروادة في أي حرف ذي محتوى محايد ، والذي ، عند إطلاقه ، يقرأ جميع كلمات المرور وعمليات تسجيل الدخول في النظام ، ومع ذلك ، فإن برامج مكافحة الفيروسات الحديثة المزودة بأحدث قواعد البيانات تكتشفها بسرعة كبيرة ، وعلى الأرجح لن يقوم المستخدم نفسه بإطلاق كلمة مرور غير معروفة ملف تنفيذيمرفق بالرسالة.

استخدام ملفات تعريف الارتباط

يتم تمكين ملفات تعريف الارتباط افتراضيًا في جميع متصفحات الإنترنت - وهي ملفات تحتوي على معلومات مشفرة حول الزيارات إلى الصفحات الضرورية لإعادة التحميل بشكل أسرع. تحتوي ملفات تعريف الارتباط أيضًا على أسماء مستخدمين وكلمات مرور ، ومع ذلك ، يتم تشفيرها بمفتاح بسيط. بعد استلام هذه الملفات ، يمكنك فك تشفير البيانات (باستخدام البرامج ، على سبيل المثال ، Vkontakte Cookie استعادة كلمة السرلشبكة VK) وبالتالي يمكنك الوصول إلى المراسلات الشخصية على الشبكة الاجتماعية.

مواقع التصيد

من الطرق الشائعة للحصول على معلومات تسجيل الدخول وكلمة المرور لصفحة ما إنشاء مواقع ويب مزيفة بتصميم مماثل للشبكة الاجتماعية ، ولكن بعنوان مختلف. إذا قام شخص ما بتسجيل الدخول إليه ، فيمكنه عن طريق القصور الذاتي أن يقود تسجيل الدخول بكلمة مرور ، والتي ستنتقل على الفور إلى مالك بوابة التصيد.

عمل احترافي

يجمع المتسللون المحترفون ، للحصول على أجر مناسب ، بين طرق القرصنة المذكورة أعلاه ، وأيضًا تطبيق خوارزمياتهم الفريدة ، وبعد ذلك يتبادلون الوصول إلى حساب الشبكة الاجتماعية مقابل المال.

كيلوغرز

Keyloggers عبارة عن فئة كاملة من البرامج التي يتم تثبيتها سرا على أجهزة الكمبيوتر والأجهزة المحمولة. تكتب هذه التطبيقات رموزًا خاصة للأحرف التي أدخلها المستخدم ، وربطها في نفس الوقت بالنوافذ الحالية وعناصر الإدخال والتتبع ادارة العمليات... بعد جمع المعلومات والمراقبة السرية ، يقومون بنقل البيانات إلى طرف ثالث عبر اتصال بالإنترنت.

أفضل طريقة للحصول عليها معلومات سريةغالبًا لا يتم اكتشافه بواسطة برامج مكافحة الفيروسات التي تحتوي على أحدث قواعد بيانات الفيروسات ، نظرًا لأن راصدات لوحة المفاتيح لا تظهر علامات على وجود برنامج فيروسات. تعمل هذه البرامج بشكل مختلف اعتمادًا على الكود ، ولا يتم عرض البرامج الأكثر تقدمًا في عمليات النظام ويتم إخفاءها في صورة برامج تشغيل الأجهزة.

أنواع رئيسية:

- الأجهزة - أجهزة ميكانيكية مصغرة مدمجة في لوحة المفاتيح. لا يتطلب تثبيت برامج ، فهي تعمل عند تشغيل وإيقاف تشغيل الكمبيوتر / الهاتف المحمول.

- البرامج - التطبيقات الكلاسيكية التي يجب تثبيتها على الأجهزة.

- Acoustic - أنظمة إلكترونية خاصة تراقب أصوات الضغط على المفاتيح من مسافة بعيدة وتحول هذه الاهتزازات الصوتية إلى شكل نصي.

عادةً ما يتعذر الوصول إلى النوعين الأول والثالث من برامج تسجيل لوحة المفاتيح هذه للمستخدمين العاديين ، لذا فإن الخيار الثاني مناسب للمستخدم.

أشهر برامج keylogger هي Elite Keylogger و Keylogger Net و AutoKeySpy و NeoSpy.

العامل البشري

يمكن الوصول إلى المراسلات الشخصية في الشبكة الاجتماعية لأي شخص بشكل غير قانوني من خلال الممثلين التقنيين للخدمة الذين يحافظون على تشغيل النظام ، وكذلك من وكالات إنفاذ القانون التي ترسل طلبًا إلى إدارة الشبكة الاجتماعية لتوفير الوصول إلى صفحة المستخدم في أكبر الشبكات الاجتماعيةفكونتاكتي ، Odnoklassniki ، My Worldو تفصيل الرسائل الشخصية. كلتا الطريقتين ، بالطبع ، غير قانوني.

يعد العثور على الأشخاص المناسبين داخل نفس "فكونتاكتي" مشكلة كبيرة ، ويمكنك نسيان الشبكات الاجتماعية الأجنبية تمامًا. الاستفسارات من خلال الشرطة مكلفة للغاية. لذلك ، قد تكون برامج التجسس هي الخيار الأفضل.

تحذير وخاتمة

احذر من المحتالين الذين يعرضون ، مقابل رسوم رمزية أو زهيدة ، تنظيم الوصول إلى المراسلات الشخصية في الشبكات الاجتماعية لأي شخص. تجنب المواقع الاحتيالية التي تعد بتوفير الوصول المطلوب في بضع ثوانٍ وتتطلب منك إرسال رسالة نصية قصيرة إلى رقم قصير لهذا الغرض. إن عملية الحصول على وصول غير مصرح به إلى صفحة شخص ما على شبكة اجتماعية طويلة جدًا وطويلة ، وتتطلب في معظم الحالات نهجًا فرديًا والعمل على عدة خيارات للحصول على اسم مستخدم وكلمة مرور. جنبًا إلى جنب مع المسؤولية عن هذه الإجراءات - فكر فيما إذا كنت بحاجة إليها؟

لطالما كان الفضول جزءًا لا يتجزأ من كثير من الناس. نريد أن نعرف كل شيء في العالم عن الآخرين ، وعندما يتعلق الأمر بأحبائنا أو معارفنا ، فإن الكثير منا مستعد لفعل أي شيء من أجل الحصول على المعلومات المطلوبة. أما بالنسبة للمراسلات الشخصية على الشبكات الاجتماعية ، إذن ، بالنظر إليها تخزين طويل المدىعلى الخادم ، يرغب الكثير في الوصول إليه. سأخبرك في هذا المقال بكيفية قراءة رسائل الأشخاص الآخرين في جهة اتصال ، وما هي طرق قراءة المراسلات الموجودة في جهة الاتصال ومدى فعاليتها ().

لسنوات عديدة ، كان المستخدمون المتقدمون يستخدمون برامج خاصة لتخمين كلمات مرور فكونتاكتي ، وهذا لا ينطبق فقط على الشبكة الاجتماعية المتصلين ، ولكن أيضًا على زملاء الدراسة و mail.ru و Twitter والمواقع الأخرى التي يجب الوصول إليها. تسمح برامج القوة الغاشمة (من "القوة الغاشمة" الإنجليزية - "القوة الغاشمة") ، بمعرفة اسم المستخدم ، بفرز خيارات كلمة المرور المختلفة بسرعة. قد يستغرق البحث وقتًا طويلاً ، وتعد بعض البرامج بعدة أيام للبحث عن مجموعات كلمات المرور.

في تجربتي ، مثل هذه البرامج ليست فعالة للغاية. لكن يمكنك تجربتها بنفسك إذا كنت محظوظًا. جرب منتجات مثل: Bruteforce و Combine Soft و Namepass و Vk.Com Brut Check Spam.

الطريقة الثانية. خطاب مزيف

في هذه الحالة ، يجب عليك إنشاء عنوان بريد إلكتروني مزيف مشابه قدر الإمكان في شكله للعنوان الحقيقي لخدمة دعم فكونتاكتي ، وكتابة خطاب نيابة عنه للمستخدم يحتوي على رابط إلى صفحة تسجيل الدخول المزيفة في فكونتاكتي ( ما يسمى بموقع التصيد "). يقوم المستخدم بإدخال اسم المستخدم وكلمة المرور الخاصة به ، وستتلقى تفاصيل حسابه. يمكن القيام بذلك بمهارات العمل مع HTML و CSS ، ولإرسال البريد الإلكتروني الخاص بك يمكنك استخدام برامج إخفاء الهوية ، على سبيل المثال "Anmase".

الطريقة 3. حصان طروادة

تتمثل هذه الطريقة في تشغيل برنامج فيروسات على كمبيوتر المستخدم ، والذي يقرأ كل كلمات مرور المستخدم ويرسلها إلى البريد الإلكتروني المطلوب. يمكن احتواء الفيروس نفسه في شكل مرفق بالحرف ، أو أن يكون في شكل ملف عادي قابل للتنفيذ ، حيث تنقر "بطريق الخطأ" على كمبيوتر الكائن. تتيح لك مجموعة أدوات القرصنة اليوم إنشاء مثل هذه الفيروسات ، حتى بدون معرفة خاصة ، وفقًا لمبدأ المنشئ ، يمكنك الحصول على مراسلات شخص آخر على اتصال. في الوقت نفسه ، تذكر أن مثل هذه الفيروسات نادرًا ما تتجاوز الحاجز في شكل برامج مكافحة فيروسات.

الطريقة الرابعة. التعامل مع ملفات تعريف الارتباط

تستخدم العديد من المواقع والمتصفحات في عملهم بسكويت- مجموعة صغيرة من البيانات التي يتم تخزينها على جهاز الكمبيوتر الخاص بالمستخدم ، وعند الدخول إلى الموقع ، يتم إرسالها عن طريق المتصفح إلى خادم الويب. بعد تلقي ملفات تعريف الارتباط بأي شكل من الأشكال ، يمكنك محاولة فك تشفير كلمات المرور والبيانات الأخرى المشفرة فيها باستخدام برنامج خاص (على سبيل المثال ، Vkontakte Cookie Password Recovery).

الطريقة الخامسة: لا تغادر الغرفة - لا تخطئ!

توضح هذه الكلمات المأخوذة من قصائد شهيرة لجوزيف برودسكي جوهر الطريقة المقترحة تمامًا. إذا كنت على علاقة وثيقة مع الشيء الذي يثير فضولك ، فستحتاج إلى اكتشاف طريقة للبقاء بمفردك مع جهاز الكمبيوتر الخاص به ، ثم تشغيل متصفح عليه والانتقال إلى فكونتاكتي. نظرًا لأن الأشخاص عادةً ما يقومون بتعيين كلمة مرور تلقائية ، فسيتم نقلك تلقائيًا إلى الصفحة الصحيحة وستكون قادرًا على الوصول إلى المراسلات الشخصية للشخص المناسب.

الطريقة السادسة: نقوم بتوظيف محترفين للوصول إلى مراسلات فكونتاكتي الخاصة بالآخرين

كيف تقرأ مراسلات شخص آخر في جهة اتصال؟ إذا كان لديك أموال واتصالات مناسبة ، فيمكنك استخدام مساعدة المتسللين المحترفين الذين سيقومون باختراق حساب فكونتاكتي للشخص الذي تحتاجه. في الوقت نفسه ، لا أوصي بالثقة في العديد من الإعلانات المماثلة على الإنترنت - يمكن لأي شخص الحصول على المال منك ويتبخر ببساطة.

الطريقة 7. التجسس على لوحة المفاتيح

إنه يتعلق بالفصل بأكمله برامج خاصةالمثبتة على أجهزة الكمبيوتر والأجهزة المحمولة ، وتسجيل تسلسل الأحرف التي أدخلها المستخدم في حقل تسجيل الدخول إلى فكونتاكتي ، وتتبع اتصالهم بمختلف النوافذ المفتوحة... ثم يتم إرسال هذه البيانات إلى المستخدم المهتم عبر الشبكة. بالإضافة إلى خيار البرنامج هذا ، هناك جواسيس صوتيون يقرؤون الموجات الصوتية من المفاتيح المضغوطة ويحولونها إلى نص ، وكذلك الأجهزة ، في شكل جهاز مدمج في لوحة المفاتيح.

الطريقة الثامنة. استخدام التوصيلات

إذا كان لديك معارف في الخدمة دعم فنيأو مركز خدماتالتي يرتبط بها الكائن الخاص بك ، يمكنك محاولة استخدام مساعدتهم. لكن فرصة حدوث مثل هذه المصادفة عادة ما تكون صغيرة جدًا.

استنتاج

تذكر أن اختراق حساب فكونتاكتي الخاص بشخص آخر يعد انتهاكًا للقانون ، وأنت تتصرف على مسؤوليتك الخاصة. لن تمنحك العديد من البرامج التي تعد بالوصول إلى صفحة شخص آخر ببضع نقرات مراسلات ، بل فيروسًا خبيثًا ، أو تقوم ببساطة بسحب الأموال من حساب هاتفك المحمول. لذلك ، إذا كنت ترغب في قراءة مراسلات شخص آخر في جهة اتصال ، فاطلب المساعدة من صديق محترف ، على الأقل هناك احتمال ألا تضيع أموالك.

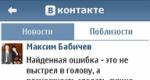

كيفية قراءة رسائل فكونتاكتي بتكتم

vk.com/im؟q=day:31122014

(هذه الأرقام تعني التاريخ - في هذا المثال 31.12.2014)

من خلال هذا الرابط سترى جميع الرسائل التي تمت كتابتها قبل 31/12/2014. سيتم فتح نافذة جديدة في متصفحك ، حيث ستتاح لك الفرصة لقراءة الرسائل التي أرسلتها لك قبل 31 ديسمبر 2014. لذلك يمكنك قراءة جميع الرسائل ولن يتم وضع علامة عليها كمقروءة لك أو لمحاورك.

طريقة العمل الثانية

إذا كنت ترغب في قراءة الرسائل الجديدة بشكل سري في فكونتاكتي ، فيمكنك استخدام طريقة أخرى. للقيام بذلك ، تحتاج إلى الذهاب إلى "رسائلي" ، وبعد ذلك ، في مربع البحث عن الرسائل أو المحاورين ، تحتاج إلى إدخال أي كلمة والنقر فوق ارتباط "بحث". بعد ذلك ، حرك مؤشر الماوس فوق الزر بجوار الزر "بحث" - "الرسائل من قبل تاريخ معين". سيتم فتح التقويم أمامك. هناك يجب أن تضغط اليوم أو الرقم التالي.

حدد الكلمة التي أدخلتها في مربع البحث باستخدام الماوس ، وانقر بزر الماوس الأيمن وحدد عنصر "حذف" أو على لوحة المفاتيح

هل تريد أن تعرف كيف تربح 50 ألف شهرياً على الإنترنت؟

شاهد مقابلتي بالفيديو مع إيغور كريستينين

=>>

هل يتوافق شريكك المهم باستمرار مع شخص ما على فكونتاكتي؟ وعندما تدخل ، هل تتحول على الفور إلى علامة تبويب أخرى؟ هل أنت متعب من الغيرة ، ومستعد لأي شيء ، فقط لمعرفة ما هي هذه المراسلات؟ ويبدأ السؤال يزعجك: "كيف تقرأ رسائل الآخرين في جهة الاتصال؟"

أو هل أنت قلق بشأن سلوك طفلك وتريد معرفة المزيد عن جهات الاتصال الخاصة به؟ ثم هذه المقالة لك. لن أقرأ الأخلاق ، أنه من غير اللائق قراءة رسائل الآخرين ، فهذا ليس من شأني. الكل يقرر لنفسه ما هو خير له وما هو شر.

بصراحة ، ليس لدي ما أخفيه ، وإذا أرادت زوجتي رؤية رسائلي لأي شخص آخر ، فسأعطيها مثل هذه الفرصة بنفسي. ليس لدي أي أسرار عنها ، كل شيء مبني على الثقة المتبادلة.

ومع ذلك ، إذا كانت لديك شكوك ولاحظت أن شريكك يتصرف بشكل غريب ، فهناك طرق "للتجسس" حول ما يكتبه (هي) مع الأصدقاء على فكونتاكتي.

على الرغم من أنه من الأفضل أحيانًا عدم معرفة ما الذي قد يسبب لك القلق والقلق. بالإضافة إلى ذلك ، هناك احتمال التعرض للملاحقات الفاحشة. ثم تخاطر بفقدان الثقة وتدمير علاقتك.

ومع ذلك ، قبل اختراق صفحة شخص آخر وقراءة الرسائل ، فكر ، هل ترغب في اختراق صفحتك وقراءة رسائلك؟ هل ما زلت تريد معرفة كيفية قراءة رسائل الآخرين في جهة اتصال؟

لقد حذرتك ، والآن دعنا نبدأ العمل. هناك عدة طرق لقراءة مراسلات فكونتاكتي الخاصة بشخص آخر:

- برامج خاصة

- الخدمات عبر الإنترنت (مدفوعة) ؛

- كلوغر.

- موقع التصيد؛

- اختطاف الجلسة.

برامج التجسس الخاصة

يوجد الآن على الإنترنت عرض ضخم للتنزيل مجانًا برامج التجسس، الذي يخترق صفحات فكونتاكتي ويسمح لك بقراءة رسائل الآخرين.

هل تعتقد حقًا أن بعض البرامج النصية ، المخترق العصامي سيكون قادرًا على اختراق صفحة على شبكة اجتماعية؟ بالطبع لا! سوف تعاقب ببساطة على جشعك وغبائك.

عند تنزيل البرنامج ، سيتعين عليك إيقاف تشغيل برنامج مكافحة الفيروسات ، ونتيجة لذلك ، ستنزل لنفسك رمزًا ضارًا يمكنه حظر جهاز الكمبيوتر الخاص بك ، والحصول على كلمات المرور السرية الخاصة بك من الخدمات المختلفة. بمعنى ، إذا كنت تنوي اختراق صديق ، فأنت نفسك تخاطر بالتعرض للاختراق. هل تحتاجه؟

الخدمات عبر الإنترنت مقابل رسوم

طلاق آخر - خدمات عبر الانترنت... أنت تقدم بيانات الشخص (الاسم الأخير ، الاسم الأول ، ملف تعريف VK ، المعرف) الذي تريد اختراقه ، الفترة التي تريد تلقي رسائلها خلالها. تظهر لك صورة شخص ، وكذلك "مراسلاته" (جزء من المراسلات).

سيطلبون منك الدفع. بعد الدفع ، لديك خياران:

- لن يرسلوا لك أي شيء.

- سيتم إرسال مراسلات إليك ، لكن ليس لديك ما يضمن أنه هو من كتبها. أي يمكنني الذهاب إلى صفحة المستخدم ، ومعرفة من هم أصدقائه ، وكتابة مراسلات مع أي صديق ، وإرسالها إليك. كيف تتأكد من أن صديقك كتبه أو لم يكتبه؟

كلوغر

إذا كنت تعيش مع شخص ما معًا ، فيمكنك تثبيت البرنامج كيلوجر، وقم بإعداده بحيث يتم إرسال كل النص المكتوب إلى بريدك الإلكتروني. وهكذا ، ستعرف ما يكتبه "المشتبه فيه" عندما يكون على الكمبيوتر.

لن تتمكن هذه الطريقة من تتبع اتصالاته من الهواتف.

موقع التصيد

لا يمكن الوصول إلى صفحة فكونتاكتي الخاصة بشخص آخر إلا إذا كنت تعرف اسم المستخدم وكلمة المرور الخاصين بك. ومن الناحية المثالية ، لا يزال بإمكانك الوصول إلى الهاتف. إذا لم يخبرك الشريك بتسجيل الدخول وكلمة المرور ، يمكنك فقط العثور عليهما باستخدام موقع التصيد الاحتيالي.

بمعنى ، يجب أن تعرف لغة برمجة PHP لإنشاء مثل هذا الموقع ، أو أن يكون لديك صديق مبرمج يقوم بإنشاء مثل هذا الموقع من أجلك.

ثم ، من خلال بعض الوسائل الاحتيالية لإجبار "الضحية" على الذهاب إلى هذا الموقع ، وإدخال تسجيل الدخول وكلمة المرور من فكونتاكتي هناك. ثم احصل على هذه البيانات تحت تصرفك.

كما ترى ، الطريقة تعمل ، لكن تنفيذها يكاد يكون مستحيلاً. ستبدو مريبًا للغاية ، حيث تقنع صديقًا بالذهاب إلى الموقع الأيسر وترك اسم المستخدم وكلمة المرور.

اختطاف الجلسة

سمعت عن طريقة مثل اختطاف الجلسة ، لكنني لم أختبرها بنفسي. لذلك أكتب من الإشاعات. مرة أخرى ، أحذرك من أنني لا أؤمن بإمكانية اختراق حسابك ، وبتنزيل برامج مختلفة ، فإنك بذلك تتحمل مخاطر إصابة هاتفك.

تحتاج إلى تثبيت حقوق المسؤول (الجذر) وبرنامج buzybox وتطبيق cSploit على هاتفك الذكي. قم بالاتصال بمودم "المحدد" من هاتفك الذكي مع حقوق المسؤول ، وبعد ذلك ، عندما يدخل الشخص فكونتاكتي ، اعترض جلسته.

وهذا هو ، باستخدام حقوق المسؤول و البرامج المثبتة، يمكنك فتح حساب شخص ما في نفس الوقت عندما يكون متصلاً بالإنترنت ، ومشاهدة مراسلاته واتصالاته وزياراته في الوقت الفعلي. سترى على الشاشة كل شيء يرى الشخص الذي تشاهد صفحته.

ما مدى واقعية هذه الطريقة ، لا أستطيع أن أقول ، معلومات أكثر تفصيلاً حول التطبيق هذه الطريقة، يمكنك العثور عليه على الإنترنت.

مهمتي هي وصف كل شيء الطرق الممكنة، والإجابة على السؤال الخاص بكيفية قراءة رسائل الأشخاص الآخرين في جهة اتصال.

كيفية قراءة رسائل الآخرين في جهة الاتصال ، النتيجة

لذلك تعلمت كيفية قراءة رسائل الأشخاص الآخرين في جهة اتصال ، سواء كانت حقيقية أم لا ، فالأمر متروك لك. لكن من الأفضل عدم الانخراط في أعمال غير قانونية ، والثقة في رفيق روحك ، ومنحها (له) المزيد من الحرية ، وستكون بالتأكيد بخير.

كيف ستشعر أنت نفسك "تحت غطاء" المراقبة المستمرة ، في جو من عدم الثقة والغيرة؟

والأفضل من ذلك كله ، افعل شيئًا مفيدًا وممتعًا ، وستكون ممتعًا لأصدقائك وشركائك. لا تعتمد على أشخاص آخرين ، فالناس مثل المغناطيس تجذب الانتباه إلى أنفسهم.

ملاحظة.أرفق لقطات شاشة لأرباحي في البرامج التابعة. وأذكرك أن الجميع ، حتى المبتدئين ، يمكنهم ذلك! الشيء الرئيسي هو القيام بذلك بشكل صحيح ، مما يعني التعلم من أولئك الذين يكسبون المال بالفعل ، أي من المحترفين.

هل تريد أن تعرف ما هي الأخطاء التي يرتكبها المبتدئون؟

99٪ من المبتدئين يرتكبون هذه الأخطاء ويفشلون في الأعمال وكسب المال على الإنترنت! ألق نظرة حتى لا تكرر هذه الأخطاء- "3 + 1 أخطاء أولية تؤدي إلى قتل النتيجة".هل تحتاج المال بشكل عاجل؟

تنزيل مجاني: " أعلى - 5 طرق لكسب المال على الإنترنت". 5 طرق أفضلالأرباح على الإنترنت ، والتي تضمن لك الحصول على نتائج من 1000 روبل في اليوم أو أكثر.هنا حل جاهز لعملك!

وبالنسبة لأولئك الذين اعتادوا على الحلول الجاهزة ، هناك "مشروع الحلول الجاهزة لبدء جني الأموال على الإنترنت"... اكتشف كيف تبدأ عملك الخاص على الإنترنت ، حتى المبتدئ الأكثر خضرة ، بدون معرفة تقنية ، وحتى بدون خبرة.

20

سبتمبر

2015

كيف تقرأ رسائل فكونتاكتي الخاصة بالآخرين؟

المستخدمين اليوميين الشبكات الاجتماعيةيريدون الوصول إلى مراسلات الآخرين ويبحثون عن طرق ميسورة التكلفة.

تهتم إدارة أي موقع بسرية المعلومات ، لذلك من الصعب للغاية تجاوز الحماية. ومع ذلك ، هناك فرصة لمشاهدة مراسلات شخص آخر.

لقد عملت إدارة المواقع الكبيرة على صياغة الشفرة بالتفصيل ، لذا فإن المحترفين فقط هم القادرون على إيجاد "ثقب" للوصول إلى ملف تعريف شخص آخر. سوف تضطر إلى التصرف بمزيد من الماكرة ، ليست هناك حاجة لمهارات القرصنة.

نقرأ رسائل الآخرين على فكونتاكتي

يتم الآن توزيع البرامج بنشاط والتي من المفترض أنه يمكنك اختراق ملفات التعريف ، ولكن هذا كله خدعة.

الشخص الوحيد الذي سيتم اختراقه من خلال هذا البرنامج هو أنت ، حيث يتم تحميل الفيروس مع البرنامج ، وفي بعض الأحيان تحتاج إلى تحديد اسم المستخدم وكلمة المرور الخاصين بك. لا تحاول حتى العثور على مثل هذه المرافق ، فهي غير موجودة.

أيضًا ، تعمل الآن خدمات اختراق الحسابات ، وهي عملية احتيال أخرى. ربما يعرف بعض الأشخاص كيفية القيام بذلك ، ولكن يتم إنفاق الكثير من العمل عليه ، وهذه مسألة اختصاص ، لذلك من غير المحتمل أن يبدأ المخترق المتمرس في "التألق" وتقديم خدماته للجميع.

لا توجد طرق سهلة للوصول إلى مراسلات شخص آخر ، لذا سيتعين عليك استخدام أحد الخيارات التالية:

1. تخمين كلمة المرور. تتمثل الخطوة الأولى في محاولة تخمين كلمة المرور ، لأن الأشخاص غالبًا ما يستخدمون تواريخ ميلادهم والتركيبات الشائعة (123456 أو qwerty). غالبًا ما يتم أخذ الأرقام من رقم هاتف أو كتابة الأسماء بأحرف لاتينية.

يمكنك البحث عن برامج تخمين كلمات المرور ، ولكن تذكر أنه مع المحاولات المتكررة لتسجيل الدخول إلى ملف التعريف الخاص بك ، قد يتم حظرك ، لذلك تحتاج إلى استخدام عناوين IP من جهات خارجية. سيساعدك البرنامج في ذلك.

2. التصيد. الطريقة الثانية هي الأكثر صعوبة ، حيث لا يمكن استخدامها إلا من قبل الأشخاص الذين هم على الأقل ضليعين في إنشاء المواقع.

ستحتاج إلى تسجيل مجال مشابه لـ Vkontakte وإنشاء نسخة من الموقع. للحصول على البيانات ، ما عليك سوى الصفحة الرئيسيةاجتماعي الشبكة ، يمكن حفظها بسهولة على جهاز كمبيوتر:

بعد ذلك ، قم بإنشاء موقع ويب مشابه على الاستضافة وجذب شخص إلى الموقع. سيحتاج الرمز إلى إجراء بعض التغييرات حتى يتم حفظ عمليات تسجيل الدخول وكلمات المرور التي تم إدخالها ، وعندما ينقر شخص ما على "تسجيل الدخول" ، تتم إعادة توجيهه تلقائيًا إلى الموقع الرسمي ولا يلاحظ أي شيء.

3. كلمة المرور في المتصفح.إذا كان من الممكن زيارة شخص ما واستخدام جهاز الكمبيوتر الخاص به ، فيمكنك معرفة كلمة المرور لصفحته. من السهل القيام بذلك إذا تم حفظ البيانات في المتصفح (ويقوم كل مستخدم بحفظها).

عندما تفتح متصفحك ، افتح الإعدادات وتابع إعداد كلمات المرور:

بعد ذلك ، ستفتح نافذة تعرض فيها جميع عمليات تسجيل الدخول وكلمات المرور المحفوظة على الكمبيوتر. حدد Vk في نموذج البحث وسترى المعلومات اللازمة: