إخفاء حركة المرور. كيفية إخفاء حركة مرور OpenVPN الخاصة بك. باختصار: ما تحتاج لمعرفته حول TOR

دعونا نتعلم أساسيات "عدم الكشف عن هويته" على الإنترنت.

ستساعدك المقالة في تحديد ما إذا كنت بحاجة إلى VPN على وجه التحديد واختيار مزود الخدمة، وستخبرك أيضًا بذلك المزالقهذه التكنولوجيا وبدائلها.

هذه المادة هي ببساطة قصة عن VPN مع نظرة عامة على مقدمي الخدمة، وهي مخصصة للتطوير العام وحل المشكلات اليومية البسيطة.

لن يعلمك كيفية تحقيق إخفاء الهوية الكامل على الإنترنت وخصوصية حركة المرور بنسبة 100٪.

ما هي الشبكة الافتراضية الخاصة؟الشبكة الخاصة الافتراضية (افتراضيشبكة خاصة

) هي شبكة من الأجهزة التي يتم إنشاؤها فوق بعضها البعض والتي يتم من خلالها، بفضل تقنيات التشفير، إنشاء قنوات آمنة لتبادل البيانات.

يدير خادم VPN حسابات المستخدمين على هذه الشبكة ويعمل كنقطة دخول لهم إلى الإنترنت. يتم نقل حركة المرور المشفرة من خلاله.

سنتحدث أدناه عن مقدمي الخدمة الذين يوفرون الوصول إلى خوادم VPN في بلدان مختلفة. ولكن أولا، دعونا معرفة لماذا هذا ضروري؟

فوائد استخدام VPN

1. تغيير "العنوان"

في أي الحالات يحتاج الروسي الملتزم بالقانون إلى عنوان IP مختلف؟

2. الحماية من الأرواح الشريرة الصغيرة

- لن ينقذك مزود VPN من الاضطهاد من قبل السلطات، لكنه سيحميك من:

- مسؤول شبكة المكتب الذي يجمع الأدلة التي تدينك أو يحب ببساطة قراءة رسائل الآخرين؛

تلاميذ المدارس الذين ينغمسون في الاستماع إلى حركة مرور نقطة WiFi عامة.

عيوب استخدام VPN

سرعة قد تكون سرعة الوصول إلى الإنترنت عند استخدام مزود VPN أقل من عدمه. بادئ ذي بدء، هذا يتعلق VPN مجاني

. بالإضافة إلى ذلك، يمكن أن يكون غير مستقر: اعتمادًا على الوقت من اليوم أو موقع الخادم المحدد.

مشاكل فنية

قد يواجه موفر VPN انقطاعات في الخدمة. خاصة إذا كانت صغيرة وغير معروفة. المشكلة الأكثر شيوعًا: تم قطع اتصال VPN ولم يخبر أحدًا بأي شيء. ضرورييتعقب

للتأكد من حظر اتصالك في حالة حدوث مشاكل مع الخادم.

بخلاف ذلك، يمكن أن يكون الأمر على النحو التالي: تكتب تعليقات غاضبة على مقالات زميلك في الغرفة، ولكن يتم إيقاف تشغيل VPN بهدوء ويظهر عنوان IP الحقيقي في لوحة الإدارة، وقد فاتك ذلك، وقد لاحظ جارك ويستعد لخطة للانتقام.

عدم الكشف عن هويته وهمية

تنص اتفاقيات الترخيص الخاصة بالعديد من موفري VPN صراحةً على أن المستخدم ليس له الحق في انتهاك حقوق الطبع والنشر والتشغيل برامج الهاكرإرسال رسائل غير مرغوب فيها وفي حالة المخالفة يتم حظر حسابه دون إعادة الأموال. مثال: شروط خدمة ExpressVPN. ويترتب على ذلك أنه يتم التحكم في تصرفات المستخدم على الشبكة.

ويتطلب بعض موفري VPN الأذكياء، مثل Astrill، تأكيدًا عبر الرسائل النصية القصيرة للتنشيط حساب(لا يعمل مع الأرقام الروسية). هل تريد إخفاء IP الخاص بك وتشفير حركة المرور؟ حسنًا، لكن اترك رقمك في حالة حدوث ذلك.

والاستبيانات عند تسجيل الحسابات تكون أحيانًا مزعجة بأسئلة غير ضرورية. على سبيل المثال، لماذا يحتاج مزود VPN إلى الرمز البريدي للشخص؟ إرسال الطرود للعام الجديد؟

هوية المستخدم هي أيضا ربماتم تحديده بواسطة البطاقات المصرفية(أو من خلال محافظ أنظمة الدفع التي يتم من خلالها تجديد البطاقات الافتراضية). يجذب بعض موفري VPN المستخدمين من خلال قبول العملات المشفرة كوسيلة للدفع. هذه ميزة إضافية لعدم الكشف عن هويته.

اختيار خدمة VPN

موفرو VPN هم عشرة سنتات. بعد كل شيء، هذا عمل مربح مع حاجز دخول منخفض. إذا طرحت مثل هذا السؤال في أحد المنتديات، فسوف يركض أصحاب الخدمة إليك ويقصفونك بإعلاناتهم.

لمساعدتك في الاختيار، تم إنشاء موقع bestvpn.com، حيث يتم نشر التقييمات والمراجعات لموفري VPN.

دعونا نتحدث لفترة وجيزة عن أفضل خدمات VPN(وفقًا لموقع bestvpn.com) والتي تحتوي على تطبيق لنظام iOS.

اكسبريس في بي ان

96 مدينة في 78 دولة. ضمان استعادة الأموال لمدة 30 يومًا في حالة انقطاع الخدمة. هناك تطبيقات لنظام التشغيل OS X، ويندوز، دائرة الرقابة الداخليةوأندرويد. يمكنك العمل مع 5 أجهزة في وقت واحد.

سعر:من 9.99 دولارًا إلى 12.95 دولارًا شهريًا (حسب فترة الدفع).

الوصول إلى الإنترنت الخاص

25 دولة. هناك تطبيقات لنظام التشغيل OS X، ويندوز، موقع المشروع.

سعر:من 2.50 دولارًا إلى 6.95 دولارًا شهريًا (حسب فترة الدفع).

IP فانيش VPN

أكثر من 60 دولة. هناك عملاء VPN لـ دائرة الرقابة الداخليةوAndroid وWindows وMac وUbuntu وأجهزة Chromebook وأجهزة التوجيه. من الممكن العمل مع عدة أجهزة في وقت واحد.

بجنون العظمة المتفائلة

حيلة تسويقية مثيرة جدًا للاهتمام. يقترحون تشغيل حركة المرور المشفرة ليس من خلال خادم واحد، ولكن من خلال خادمين أو ثلاثة خوادم.

رأيي في هذا الشأن هو: إذا كانت هناك حاجة إلى VPN فقط لإخفاء البلد الذي تنتمي إليه، فهذا غير منطقي. ولكن إذا كان هناك بالفعل شيء يجب إخفاؤه، فما الفائدة من نقله عبر خوادم ثلاثة أشخاص آخرين في وقت واحد؟

البدائل

خادم OpenVPN الخاص

تور

حركة المرور في شبكات توريتم نقلها عبر عدة خوادم مستقلة في أنحاء مختلفة من العالم بشكل مشفر. وهذا يجعل من الصعب تحديد عنوان IP الأصلي للمستخدم. لكن القصة التحذيرية لروس أولبريشت (صاحب طريق الحرير) تذكرنا بأن وكالات الاستخبارات الأمريكية قادرة على القيام بأشياء كثيرة.

الايجابيات:

- مجانا؛

- الوصول إلى شبكة البصل ("الشبكة المظلمة"). هناك عدد من المواقع التي لا يمكن الوصول إليها إلا من خلالها متصفح تور. هذه لهم محركات البحث(الجرامات)، المحلات التجارية، المكتبات، بورصات العملات المشفرة، الأنظمة الإعلانات السياقية، البصل ويكي. لكن بالنسبة للروسي الملتزم بالقانون، لا يوجد شيء مثير للاهتمام على هذه الشبكة.

سلبيات:

- سرعة بطيئة.

ما هو رأي روسكومنادزور؟

موظفو القسم غير راضين للغاية عن حقيقة أن الروس يسعون جاهدين من أجل عدم الكشف عن هويتهم على الإنترنت. ومؤخرًا، وصف متحدث باسم Roskomnadzor مستخدمي Tor بأنهم "حثالة اجتماعية"، وتدعو الوكالة نفسها إلى حظر أدوات إخفاء الهوية. لكن الروس لا يستمعون لمثل هذه الآراء. يدعي إيجور مينين (مؤسس RuTracker) أن نصف مستخدمي مورده يعرفون كيفية تجاوز الحظر.

اليوم، تظهر المزيد والمزيد من القيود المختلفة على الإنترنت في جميع أنحاء العالم. تشعر الحكومات بالقلق بشأن استخدام OpenVPN وعلينا تجاوزها وإيجاد طرق لتوصيل الخدمات كالمعتاد. على سبيل المثال، يقوم جدار الحماية الصيني العظيم بحظر بعض شبكات VPN داخل الصين وخارجها.

بالطبع، من المستحيل رؤية البيانات التي تمر عبر أنفاق VPN. ومع ذلك، تستخدم جدران الحماية المتطورة بشكل فعال تقنيات DPI لفك تشفير الحزم، حتى تلك المشفرة باستخدام تشفير SSL.

هناك طرق مختلفةحلول للمشكلة، لكن معظمها يتضمن تغيير إعدادات الخادم نفسه. في هذه المقالة نلقي نظرة على الطرق المختلفة المتاحة لك. إذا كنت تريد إخفاء إشارات VPN وليس لديك إعادة توجيه المنفذ 443، فستحتاج إلى الاتصال بمزود VPN الخاص بك ومعرفة ما إذا كان على استعداد لتزويدك بأي من الحلول أدناه.

إعادة التوجيه عبر منفذ TCP 443

هذا هو واحد من أكثر طرق بسيطة. لا تحتاج إلى إعداد خادم معقد لإعادة توجيه حركة مرور VPN على المنفذ 443.

تذكر أنه بشكل افتراضي يستخدم VPN منفذ تي سي بي 80. تقوم جدران الحماية عادةً بفحص المنفذ 80 ولا تسمح بحركة المرور المشفرة عبره. يقوم HTTPS افتراضيًا بإعادة توجيه البيانات عبر المنفذ 443. ويستخدم هذا المنفذ أيضًا عمالقة الويب مثل Twitter وGmail والبنوك والموارد الأخرى التي تعمل معه أيضًا.

يستخدم OpenVPN تشفير SSL، تمامًا مثل HTTPS، ومن الصعب جدًا اكتشافه عند استخدام المنفذ 443. سيؤدي حظره إلى منع استخدام الإنترنت، لذا فهو غير مناسب لرقابة الإنترنت.

يتم دعم إعادة التوجيه من قبل أي عميل VPN تقريبًا، لذا يمكنك التبديل بسهولة إلى المنفذ 443. إذا كان مزود VPN الخاص بك لا يقدم هذه الميزة في العميل، فستحتاج إلى الاتصال به على الفور.

لسوء الحظ، لا يستخدم OpenVPN معيار SSL، لذلك إذا تم استخدام الفحص العميق للحزم، كما هو الحال في الصين، فقد يتم اكتشاف حركة المرور المشفرة. في هذه الحالة، سوف تحتاج إلى معدات حماية إضافية.

Obfsproxy

يقوم الخادم بتشفير البيانات باستخدام التشويش، مما يؤدي إلى تشويش التعليمات البرمجية ويجعل من المستحيل اكتشاف استخدام OpenVPN. يتم استخدام هذه الإستراتيجية بواسطة Tor لتجاوز الكتل في الصين. التشفير متاح لـ OpenVPN

يتطلب Obfsproxy التثبيت على كل من جهاز الكمبيوتر العميل و خادم VPN. بالطبع، هذا ليس آمنًا مثل طرق الأنفاق، وحركة المرور غير مشفرة، لكن القناة ليست مزدحمة بشكل مفرط. يعد هذا أمرًا رائعًا للمستخدمين في دول مثل سوريا أو إثيوبيا حيث يمثل الوصول إلى الإنترنت مشكلة. من السهل جدًا إعداد وتثبيت Obfsproxy، وهي ميزة أكيدة.

نفق SSL لـ OpenVPN

يمكن استخدام طبقة أمان المقبس (SSL) كبديل فعال لـ OpenVPN. تستخدمه العديد من الخوادم الوكيلة لتأمين الاتصال. بالإضافة إلى ذلك، يخفي هذا البروتوكول تمامًا استخدام VPN. نظرًا لأن OpenVPN يعتمد على تشفير TLS أو SSL، فإن هذا البروتوكول يختلف تمامًا عن قنوات SSL القياسية وليس من الصعب اكتشافه باستخدام تعدين الحزم. لتجنب ذلك، يمكنك إضافة طبقة إضافية من التشفير، نظرًا لأن DPI لا تتعرف على الطبقات المستقلة لقنوات SSL.

خاتمة

بالطبع، بدون تحليل عميق، لا يختلف OpenVPN عن حركة مرور SSL القياسية. يمكن زيادة الأمان عن طريق إعادة التوجيه عبر المنفذ 443. ومع ذلك، في دول مثل الصين أو إيران، لن يكون هذا كافيًا. وقد طورت الحكومات في هذه البلدان تدابير معقدة لمراقبة حركة المرور على الإنترنت. تأكد من أخذ هذه العوامل في الاعتبار لتجنب المشاكل غير الضرورية.

من الواضح للجميع أن مزود الخدمة الخاص بك على علم بجميع تحركاتك على الإنترنت؛ وغالبًا ما تكون هناك قصص عن قيام موظفي الشركة بمراقبة حركة العملاء. كيف يحدث هذا، هل يمكن تجنبه؟

كيف يتم مراقبتك؟

يُطلب من مقدمي الخدمة في الاتحاد الروسي تحليل حركة مرور المستخدم للتأكد من امتثالها للتشريعات الروسية. على وجه الخصوص، تنص المادة 1.1 من القانون الاتحادي الصادر في 7 يوليو 2003 رقم 126-FZ (بصيغته المعدلة في 5 ديسمبر 2017) "بشأن الاتصالات" على ما يلي:

يلتزم مشغلو الاتصالات بتزويد الهيئات الحكومية المعتمدة التي تقوم بأنشطة التحقيق التشغيلية أو ضمان الأمن الاتحاد الروسيومعلومات حول مستخدمي خدمات الاتصالات وخدمات الاتصال المقدمة لهم، بالإضافة إلى المعلومات الأخرى اللازمة لأداء المهام الموكلة إلى هذه الهيئات، في الحالات التي تحددها القوانين الفيدرالية.

وبطبيعة الحال، لا يقوم المزود نفسه بتخزين حركة المرور. ومع ذلك، فإنه يقوم بمعالجتها وتصنيفها. يتم تسجيل النتائج في ملفات السجل.

يتم تحليل المعلومات الأساسية في الوضع التلقائي. عادة، يتم عكس حركة مرور المستخدم المحدد على خوادم SORM (أدوات لإجراءات التحقيق التشغيلي)، والتي تسيطر عليها وزارة الشؤون الداخلية، FSB، وما إلى ذلك، ويتم إجراء التحليل هناك.

يعد المخزن المؤقت لتخزين البيانات الدوري جزءًا لا يتجزأ من أنظمة SORM-2 الحديثة. يجب أن يقوم بتخزين حركة المرور التي تمر عبر الموفر خلال آخر 12 ساعة. تم تنفيذ SORM-3 منذ عام 2014. والفرق الرئيسي بينهما هو التخزين الإضافي، الذي يجب أن يحتوي على أرشيف مدته ثلاث سنوات لجميع الفواتير وسجلات الاتصال.

كيفية قراءة حركة المرور باستخدام DPI

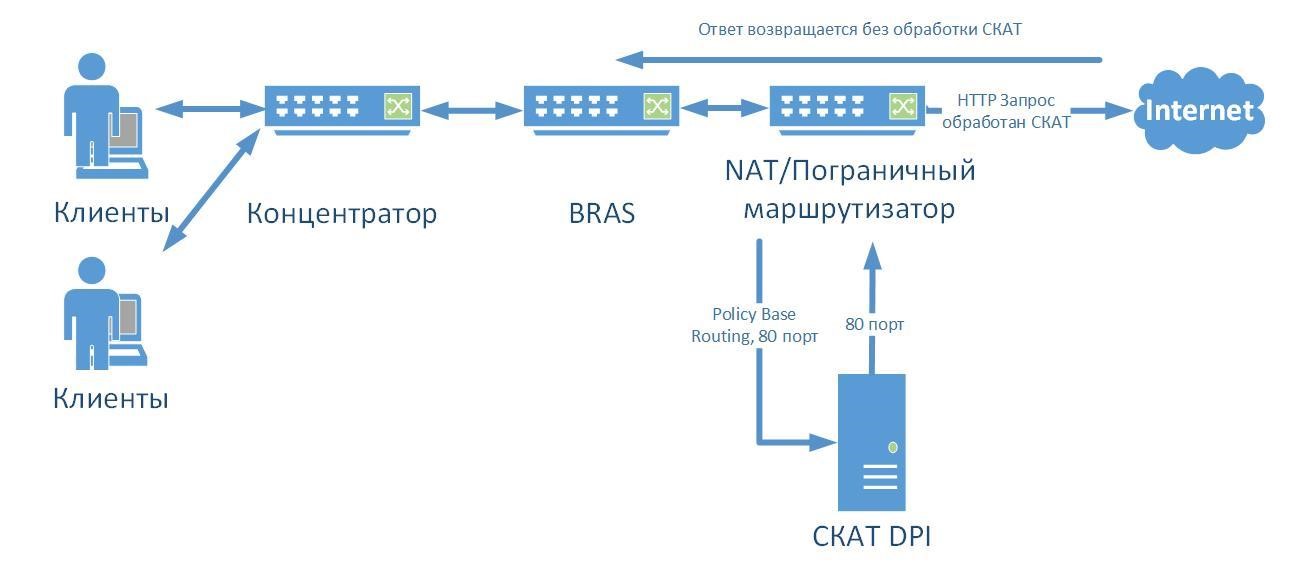

مثال على الرسم التخطيطي من خبراء خدمات القيمة المضافة (VAS Expert).

مثال على الرسم التخطيطي من خبراء خدمات القيمة المضافة (VAS Expert).

يمكن استخدام DPI (الفحص العميق للحزم) كجزء من SORM أو بشكل منفصل. هذه هي الأنظمة (عادةً أنظمة الأجهزة والبرامج - الأجهزة ذات البرامج الخاصة) التي تعمل على الإطلاق باستثناء المستويات الأولى (المادية، البت) لنموذج شبكة OSI.

في أبسط الحالات، يستخدم مقدمو الخدمة DPI للتحكم في الوصول إلى الموارد (على وجه الخصوص، إلى صفحات المواقع من القائمة "السوداء" لـ Roskomnadzor بموجب القانون الاتحادي رقم 139 بشأن تعديلات قانون "حماية الأطفال من المعلومات الضارة بالأطفال" صحتهم ونموهم "أو السيول). ولكن، بشكل عام، يمكن أيضًا استخدام الحل لقراءة حركة المرور الخاصة بك.

يزعم معارضو DPI أن الحق في الخصوصية منصوص عليه في الدستور، وأن التكنولوجيا تنتهك الحياد الصافي. لكن هذا لا يمنعنا من استخدام التكنولوجيا عمليا.

تقوم DPI بسهولة بتحليل المحتوى الذي يتم نقله عبر بروتوكولات HTTP وFTP غير المشفرة.

تستخدم بعض الأنظمة أيضًا الاستدلال - وهي علامات غير مباشرة تساعد في تحديد الخدمة. وهي، على سبيل المثال، الخصائص الزمنية والعددية لحركة المرور، بالإضافة إلى تسلسلات البايتات الخاصة.

مع HTTPS يكون الأمر أكثر صعوبة. ومع ذلك، في طبقة TLS، بدءًا من الإصدار 1.1، والذي يُستخدم غالبًا اليوم للتشفير في HTTPS، اسم المجاليتم نقل الموقع بنص واضح. بهذه الطريقة، سيتمكن المزود من معرفة النطاق الذي قمت بزيارته. لكن ماذا كانوا يفعلون هناك؟ مفتاح خاصلن أعرف.

على أية حال، لا يقوم مقدمو الخدمة بفحص الجميع

انها مكلفة للغاية. لكن من الناحية النظرية يمكنهم مراقبة حركة مرور شخص ما عند الطلب.

ما لاحظه النظام (أو الرفيق الرائد) يتم عادةً فحصه يدويًا. ولكن في أغلب الأحيان لا يكون لدى الموفر (خاصة إذا كان موفرًا صغيرًا) أي SORM. يتم البحث عن كل شيء والعثور عليه بواسطة الموظفين العاديين في قاعدة بيانات تحتوي على سجلات.

كيف يتم تعقب السيول

عادةً ما يتبادل عميل التورنت والمتعقب البيانات عبر بروتوكول HTTP. هذا بروتوكول مفتوح، مما يعني، انظر أعلاه: عرض حركة مرور المستخدم باستخدام هجوم MITM، والتحليل، وفك التشفير، والحظر باستخدام DPI. يمكن للموفر فحص الكثير من البيانات: متى بدأ التنزيل أو انتهى، ومتى بدأ التوزيع، وكم حركة المرور التي تم توزيعها.

من الصعب العثور على Siders. في أغلب الأحيان، في مثل هذه الحالات، يصبح المتخصصون أنفسهم أقرانهم. من خلال معرفة عنوان IP الخاص بالبذر، يمكن للنظير إرسال إشعار إلى الموفر باسم التوزيع وعنوانه ووقت بدء التوزيع وعنوان IP الخاص بالبذر وما إلى ذلك.

في روسيا، أصبح الأمر آمنا في الوقت الحالي - جميع القوانين تحد من إمكانيات إدارة المتتبعين وغيرهم من موزعي المحتوى المقرصن، ولكن ليس المستخدمين العاديين. ومع ذلك، في بعض الدول الأوروبية، فإن استخدام السيول محفوف بغرامات باهظة. لذا، إذا كنت مسافرًا إلى الخارج، فلا يتم القبض عليك.

ماذا يحدث عند زيارتك للموقع

يرى الموفر عنوان URL الذي فتحته إذا قام بتحليل محتويات الحزم التي تتلقاها. يمكن القيام بذلك، على سبيل المثال، باستخدام هجوم MITM (هجوم "الرجل في الوسط").

من محتويات الحزم، يمكنك الحصول على سجل البحث، وتحليل سجل الطلب، وحتى قراءة المراسلات وتسجيلات الدخول باستخدام كلمات المرور. إذا كان الموقع بالطبع يستخدم اتصال HTTP غير مشفر للحصول على الترخيص. ولحسن الحظ، أصبح هذا أقل شيوعًا.

إذا كان الموقع يعمل مع HTTPS، فإن الموفر يرى فقط عنوان IP الخاص بالخادم واسم المجال، بالإضافة إلى وقت الاتصال به وحجم حركة المرور. يتم تشفير بقية البيانات، وبدون مفتاح خاص، من المستحيل فك تشفيرها.

ماذا عن عنوان MAC

يرى الموفر عنوان MAC الخاص بك في أي حال. بتعبير أدق، عنوان MAC الخاص بالجهاز الذي يتصل بشبكته (وقد لا يكون هذا جهاز كمبيوتر، بل جهاز توجيه، على سبيل المثال). الحقيقة هي أن الترخيص مع العديد من مقدمي الخدمة يتم باستخدام تسجيل الدخول وكلمة المرور وعنوان MAC.

ولكن يمكن تغيير عناوين MAC الموجودة على العديد من أجهزة التوجيه يدويًا. نعم، وعلى أجهزة الكمبيوتر عنوان MAC محول الشبكةمثبتة يدويا. لذا، إذا قمت بذلك قبل التفويض الأول (أو قمت بتغييره لاحقًا وطلبت إعادة تعيين الحساب إلى عنوان MAC جديد)، فلن يرى الموفر عنوان MAC الحقيقي.

ماذا يحدث إذا قمت بتمكين VPN

إذا كنت تستخدم VPN، يرى المزود أن حركة المرور المشفرة (ذات معامل إنتروبيا مرتفع) يتم إرسالها إلى عنوان IP محدد. بالإضافة إلى ذلك، قد يكتشف أن عناوين IP من هذا النطاق يتم بيعها لخدمات VPN.

لا يمكن للموفر أن يتتبع تلقائيًا أين تذهب حركة المرور من خدمة VPN. ولكن إذا قمت بمقارنة حركة مرور المشترك مع حركة مرور أي خادم باستخدام الطوابع الزمنية، فيمكنك إجراء المزيد من التتبع. إنه يتطلب فقط حلولًا تقنية أكثر تعقيدًا وباهظة الثمن. من الملل، لن يقوم أحد بالتأكيد بتطوير واستخدام شيء من هذا القبيل.

يحدث أن "شبكة VPN" "تسقط" فجأة - يمكن أن يحدث هذا في أي وقت وفي أي وقت. نظام التشغيل. بعد توقف VPN عن العمل، تبدأ حركة المرور تلقائيًا في التدفق بشكل مفتوح، ويمكن للمزود تحليلها.

من المهم أنه حتى إذا أظهر تحليل حركة المرور أن عددًا كبيرًا جدًا من الحزم تتجه باستمرار إلى عنوان IP الذي من المحتمل أن ينتمي إلى شبكة VPN، فلن تكسر أي شيء. لا يُحظر استخدام VPN في روسيا، ويُحظر تقديم مثل هذه الخدمات لتجاوز المواقع المدرجة في "القائمة السوداء" لـ Roskomnadzor.

ماذا يحدث عند تمكين Tor

عند الاتصال عبر Tor، يرى الموفر أيضًا حركة مرور مشفرة. ولن يتمكن من فك رموز ما تفعله على الإنترنت في الوقت الحالي.

على عكس VPN، حيث يتم توجيه حركة المرور عادةً إلى نفس الخادم على مدى فترة طويلة من الزمن، يقوم Tor تلقائيًا بتغيير عناوين IP. وفقًا لذلك، يمكن للموفر تحديد أنك من المحتمل أنك تستخدم Tor استنادًا إلى حركة المرور المشفرة والتغييرات المتكررة في العناوين، ثم يعكس ذلك في السجلات. ولكن بموجب القانون، لن يحدث لك أي شيء أيضًا.

وفي الوقت نفسه، لا يمكن لأي شخص استخدام عنوان IP الخاص بك على شبكة Tor إلا إذا قمت بتكوين Exit Node في الإعدادات.

ماذا عن وضع التصفح المتخفي؟

لن يساعد هذا الوضع في إخفاء حركة المرور الخاصة بك عن مزود خدمة الإنترنت. من الضروري التظاهر بأنك لم تستخدم المتصفح.

وفي وضع التصفح المتخفي، لا يتم حفظها ملفات تعريف الارتباطوبيانات موقع الويب وسجل التصفح. ومع ذلك، فإن أفعالك تكون مرئية لمزود الخدمة، مسؤول النظاموالمواقع التي تزورها.

ولكن هناك أخبار جيدة

يعرف مقدم الخدمة الكثير عنك، إن لم يكن كل شيء. ومع ذلك، فإن ميزانية الشركات الصغيرة لا تسمح لها بشراء معدات DPI أو تثبيت SORM أو تكوينها نظام فعاليراقب.

إذا كنت تقوم بإجراءات قانونية على الإنترنت بشكل علني، وبالنسبة للإجراءات التي تتطلب السرية، فاستخدم VPN أو Tor أو وسائل أخرى لضمان عدم الكشف عن هويتك، فإن احتمالية استهدافك من قبل مزود خدمة الإنترنت وخدمات الاستخبارات تكون ضئيلة. لكن الإجراءات القانونية بنسبة 100% فقط هي التي توفر ضمانًا بنسبة 100%.

أمن البيانات أثناء العمل شبكة عالميةاليوم لا يقتصر فقط على حماية المستخدم من الفيروسات أو المحتالين. في الواقع، أي إجراء - عرض وتنزيل المحتوى، أو ترك تعليق، أو الانتقال إلى صفحة ويب، وما إلى ذلك - يمكن استخدامه لأغراض تجارية أو من قبل المجرمين. كيف تتجنب ذلك وتضمن مستوى لائقًا من عدم الكشف عن هويتك على الإنترنت؟ تقدم CHIP عدة خيارات لحل المشكلة.

طرق تحديد الهوية

الطريقة الرئيسية "لحساب" هوية المستخدم على الإنترنت هي تحديد عنوان IP الخاص به، مما يسمح له بحساب الموقع الجغرافي للشخص وحتى معرفة هويته بالضبط. يتم استخدام هذه الطريقة بشكل نشط من قبل كل من وكالات إنفاذ القانون من خلال SORM (نظام من الوسائل التقنية المطلوب تثبيته بناءً على طلب FSB لضمان وظائف أنشطة البحث التشغيلي، والتي، وفقًا لقانون الاتصالات، أي مشغل اتصالات العاملة في روسيا)، والأطراف المهتمة الأخرى من خلال أنظمة مماثلة لجمع المعلومات والبحث والتحليل. قد يستغرق الأمر وقتًا طويلاً لحساب المستخدم عن طريق IP. يوجد عنوان محدد في مجموعة من العناوين الصادرة لمشغل معين، ولا تحتاج وكالات إنفاذ القانون إلا إلى تقديم طلب مناسب للكشف عن البيانات الشخصية لمشترك الاتصالات. إذا تم تعيين عنوان IP ديناميكيًا، فسيستغرق الأمر وقتًا أطول قليلاً. في هذه الحالة، سيكشف المزود عن شبكة فرعية تتضمن قائمة محدودة معينة من العناوين، وسيسمح لك البحث من خلالها بالعثور على الشخص المطلوب بعد عدة محاولات.

من الأسهل فهم مكان وجودها: ترتبط جميع عناوين IP بعناوين MAC الخاصة بالمعدات التي يعمل عليها المستخدم - أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر والأجهزة اللوحية والهواتف الذكية. ويتمكن هؤلاء، بدورهم، من الوصول إلى الشبكة من خلال معدات الاتصالات المثبتة في موقع محدد على الخريطة (أجهزة توجيه التوزيع، وأبراج المحطات الأساسية، وأجهزة توجيه Wi-Fi، وما إلى ذلك). ولهذا السبب أدى جمع عناوين IP دون علم المستخدمين أكثر من مرة إلى فضائح رفيعة المستوى تتعلق بالخصوصية. وهكذا، تمكن طاقم رسم الخرائط في جوجل من التقاط البيانات من المنزل الشبكات اللاسلكيةوبالتالي أنشأت خريطة تفاعلية لمواقع المستخدمين، وراقبت أبل مالكي أجهزة iOS، فجمعت معلومات تحديد الموقع الجغرافي حتى عندما تم إيقاف تشغيل نظام تحديد المواقع العالمي (GPS) من المحطات الأساسية لمشغلي الاتصالات. الآن يتم جمع المعلومات حول الإجراءات على الإنترنت بشكل نشط من قبل أصحاب حقوق الطبع والنشر الذين يراقبون تنزيل وتبادل محتوى الوسائط على الإنترنت، ووكالات إنفاذ القانون والعديد من خدمات الإعلان والتسويق التي تجمع "ملفًا" عن مستخدمي الإنترنت من أجل تقديمه بشكل تطفلي لهم السلع والخدمات.

بالإضافة إلى عنوان IP، تساعد ملفات تعريف الارتباط أيضًا في تحديد هوية الشخص - ملفات الخدمة التي تخزن معلومات حول جلسات المستخدم مع مورد الويب (نظام التشغيل، المتصفح، دقة الشاشة، الإعدادات الإقليمية، المنطقة الزمنية، وما إلى ذلك)، بالإضافة إلى تسجيلات الدخول و كلمات المرور التي يمكن أن تؤدي أيضًا إلى أثر الشخص. تقوم العديد من مواقع الويب بتثبيت ملفات تعريف الارتباط الخاصة بالتتبع في النظام، والتي تراقب نشاط الزوار ليس فقط على هذا المورد، ولكن أيضًا على الآخرين. تلعب الشبكات الاجتماعية أيضًا دورًا مهمًا، حيث تجمع مجموعة من المعلومات التي تنمو في كل لحظة حول كل شخص تم تسجيله فيها تقريبًا. إذا لم تقم بتسجيل الخروج من حساب الشبكة الاجتماعية الخاص بك عند العمل على الإنترنت، فهناك احتمال كبير أن يظل سجل التصفح الخاص بك في الخدمة، وإذا كنت أيضًا "تحب" المواد الموجودة على موارد مختلفة عبر الإنترنت، فإن هذه البيانات يتم حفظه في الشبكات الاجتماعيةحتى بعد حذف الملف الشخصي (إذا كان بإمكانك حذفه على الإطلاق بالطبع).

الطريقة الأولى: أوضاع المتصفح الخاص

في العامين الماضيين، كبار مطوري متصفحات الإنترنت (موزيلا فايرفوكس، إنترنت إكسبلورر, جوجل كروم، Opera) بتزويد منتجاتها بوظيفة التصفح المتخفي الخاصة. يتضمن هذا الوضع بدء جلسة مستخدم، لا تظهر خلالها أي روابط للمواقع التي تمت زيارتها في سجل البحث وسجل الزيارة. سيقوم المتصفح أيضًا بحذف جميع ملفات تعريف الارتباط والملفات المؤقتة والبيانات المدخلة في نماذج التسجيل تلقائيًا بعد نهاية الجلسة (إغلاق جميع النوافذ وعلامات التبويب في وضع التصفح المتخفي) - ستبقى الإشارات المرجعية التي تم إنشاؤها والملفات التي تم تنزيلها فقط. يقوم هذا الوضع أيضًا بتعطيل ملحقات المتصفح التي تستخدم البيانات الشخصية للمستخدم. إذا لزم الأمر، فسيتعين تنشيطها بشكل فردي يدويًا في الأقسام المقابلة من الإعدادات.

في أعقاب تجارب الخدمات الإعلانية التي تتتبع نشاط المستخدمين على الإنترنت باستخدام ملفات تعريف الارتباط، من أجل تقديم السلع والخدمات لهم بشكل تطفلي، المتصفحات الحديثةتم تنفيذ آلية خصوصية أخرى تتعلق بحظر مراقبة نشاط المستخدم بناءً على عناوين صفحات الويب. تقنية عدم التتبع مستخدمة حاليًا في Mozilla Firefox وGoogle Chrome وInternet Explorer وSafari. في بعض إصدارات هذه المتصفحات، يتم تمكينه في البداية، ولكن في حالات أخرى تحتاج إلى تنشيطه بنفسك. الأجهزة المحمولةحسنًا، يتم تنفيذ وضع الخصوصية فقط في الإصدار التجريبي العام الذي تم إصداره مؤخرًا من Google Chrome لنظام التشغيل Android. لا تحتوي منافذ المتصفحات الأخرى على هذه الوظيفة.

مجهولي الهوية والوكلاء

هناك طريقة أخرى فعالة لضمان الخصوصية على الإنترنت وهي استخدام أدوات إخفاء الهوية والعمل مع خدمات الإنترنت من خلال خوادم بروكسي. يتطلب ذلك إعدادات معينة للكمبيوتر ويؤدي في أغلب الأحيان إلى تباطؤ سرعة تبادل البيانات، وتعطيل وظائف معينة (على سبيل المثال، لن تعمل رسوم Flash المتحركة ومحتوى ActiveX) وتقييد نشاط المستخدم (لن تتمكن من فتح الملفات للعرض في المتصفح وتنزيلها من خلال مدير التنزيل المدمج) نظرًا للحاجة إلى الحفاظ على الخصوصية. بالإضافة إلى ذلك، من المحتمل أن يكون العمل تحت الوكيل قصير الأجل: يتم حظر عناوين هذه الخوادم بشكل نشط لمنع رسائل بريدية جماعيةالبريد العشوائي، وهجمات DDoS، والتطفلات غير المصرح بها، وما إلى ذلك.

يمكنك أيضًا "إخفاء هويتك" عن طريق استبدال عنوان IP الخاص بك - كانت مثل هذه البرامج شائعة بشكل خاص منذ عدة سنوات، ولكن الطلب عليها الآن أقل للأسباب المذكورة أعلاه. في وصفهم، يعلن منشئوها عن "إخفاء عنوان IP" - وهذا يعني التغيير وإعادة التوجيه إلى إحدى قوائم الوكيل، والتي تكون أقل "تعرضًا" على الشبكة العالمية من جميع القوائم الأخرى. أكثر طريقة موثوقة- استخدام العملاء الخاصين الذين يعرضون تنظيم تبادل حركة مرور P2P الموزع، حيث لن تكون هناك طريقة "للعثور على الغايات". أصبحت هذه الحلول أكثر أهمية اليوم، لأنها لا تستخدم قائمة معينة من الخوادم، ولكن عناوين IP الأخرى لمستخدمي الإنترنت المحددين، الذين، بطبيعة الحال، يستبدلون بعضهم البعض بسرعة كبيرة، ويرسلون المعلومات المقسمة إلى أجزاء. سيكون من الصعب للغاية اتهامهم جميعًا بأنشطة غير قانونية (لكن هذا ممكن، نظرًا لوجود سوابق لحساب مستخدمي BitTorrent باستخدام أدوات إخفاء الهوية). وتشمل هذه البرامج Tor وI2P وJAP.

هناك طرق لاعتراض وتحليل حركة المرور على الشبكات العامة. إن معرفة عناوين الإنترنت التي تتصل بها يمكن أن تكشف على الأقل عن تفضيلاتك وسلوكك. أفضل علاج للتجسس على حركة المرور الخاصة بك هو Tor. شبكة لامركزيةخوادم بروكسي. يشتمل البرنامج على أداة إخفاء هوية حركة مرور TCP/IP ومرشح وكيل لمحتوى صفحة الويب، مما يضمن أيضًا عدم الكشف عن هويته. يتم تشفير كل حركة المرور ولا يمكن اعتراضها من جانب المزود، حيث يتم تقسيم مسارات إعادة توجيه الحزم إلى سلاسل من التحولات بين عقد الشبكة، والتي تتغير باستمرار (كل عشر دقائق). حاليًا، يعمل Tor من خلال حوالي 2500 عقدة خادم موزعة، والتي يتم من خلالها إجراء اتصال مشفر "متعدد الطبقات" بالتناوب. افتراضيًا، تمر كل حزمة بيانات داخل الشبكة عبر ثلاث عقد بعيدة جغرافيًا، يتم اختيارها عشوائيًا، ويتم تشفيرها باستخدام ثلاثة مفاتيح أمان. في كل عقدة، تتم إزالة الحماية المقابلة حتى يعرف البرنامج في أي اتجاه يتم إرسال الجزء التالي من البيانات - وهذا مشابه لتقشير البصل أو الملفوف.

باختصار: ما الذي تريد معرفته عن TOR؟

يساعد Tor في منع تتبع مسار البيانات المرسلة. برمجةيبني سلاسل من الاتصالات المشفرة.

تحضير

لتكوين Tor على جهاز الكمبيوتر الخاص بك، من الأفضل تنزيل مجموعات أدوات إخفاء الهوية الجاهزة مع خادم وكيل ومتصفح Aurora (إصدار فرعي من Firefox) من موقع المشروع torproject.org. بعد تثبيت التطبيق (يفضل أن يكون على محرك أقراص فلاش)، سيتم تشغيل عميل الخادم الوكيل والمتصفح، حيث سيتم بالفعل تنشيط جميع معلمات إخفاء الهوية.

بالإضافة إلى ذلك

خدمات أخرى

يقوم JAP (anon.inf.tu-dresden.de) بإخفاء هويتك عن طريق تمرير حركة المرور عبر سلسلة من الخوادم المختلطة حتى يصبح عنوانك غير قابل للتعقب. في شبكة Netsukuku من نظير إلى نظير (netsukuku.freaknet.org)، بدلاً من DNS المعتاد لشبكات IP، تم إنشاء ANDNA الخاص بها، مما يجعل كل عقدة بمثابة جهاز توجيه لحركة المرور.

عدم الكشف عن هويته المحمول

تم إنشاء تطبيق للأجهزة المحمولة التي تعمل بنظام Android باستخدام تقنية ورمز مشروع Tor - Orbot. هذه وحدة تحكم Tor لتوصيل البرامج والخدمات للأجهزة التي تتمتع بإمكانية الوصول إلى الجذر. يمكن للأجهزة الأخرى العمل مع Tor من خلال متصفح Orweb. تدعم شبكة الوكيل أيضًا برنامج Gibberbot messenger.

آثار على الويب

واليوم، يُعرف عن مستخدم الإنترنت العادي "على الجانب الآخر من الشاشة" أكثر مما يتخيل. على موقع الويب youhavedownloaded.com، يمكنك معرفة عناوين IP التي نسخت ملفات التورنت والملفات من مواقع استضافة مشاركة الملفات (يتم استخدام المعلومات من DHT، حيث يتم تخزين تسميات أجهزة الكمبيوتر المشاركة في التوزيع والحدود الزمنية). ومع ذلك، لا تؤدي هذه المعلومات دائمًا إلى المستخدم النهائي، نظرًا لأن عنوان IP غالبًا ما يشير إلى الكل الشبكة المحلية. على الموقع يمكنك عرض الإحصائيات على عنوانك الخاص.

الإنترنت الموازي

I2P هو مشروع لإنشاء شبكة مشفرة، تشبه في المعنى شبكات نظير إلى نظير، ولكنها مستقلة عن عناوين IP وعناوين DNS (تحتوي المواقع على عناوين URL مثل sitename.i2p). إنه لا مركزي، مثل متتبع التورنت العادي (يتم تعزيز التشابه من خلال نظام تسمية DHT)، ولا يتطلب الاتصال أو استئجار أي معدات خادم، وحركة المرور نفسها، كما هو الحال في Tor، هي عبور ومقسمة بين جميع الزوار. رسميًا، جميع مستخدمي برنامج الترحيل، الذي يقوم بفك تشفير وتشفير الرسائل الواردة و حركة المرور الصادرةفي I2P، يمكنهم استخدام أجهزة الكمبيوتر الخاصة بهم كخادم ويب وفتح موقع مجهول في I2P في بضع دقائق (يوجد خادم ويب صغير يدعم نصوص CGI وPerl). بشكل عام، تشبه الشبكة تنفيذ نكات المبرمجين حول تنزيل البرامج من المضيف المحلي - في الواقع، جميع البيانات مقيدة بشبكة محددة محطة العمل، والذي يخرج إلى I2P، ولكن لا يمكن حسابه من الخارج. بعد تثبيت برنامج العميل عبر الأنظمة الأساسية، يمكنك زيارة المواقع في I2P من خلال متصفح ويب عادي. للقيام بذلك، تحتاج إلى تعيين عنوان الوكيل 127.0.0.1:4444. يمكنك أيضًا الوصول إلى هذه المواقع من خلال عدد من الوكلاء العامين. أشهرها وأكثرها ثباتًا هو awxcnx.de (tinyurl.com/8x9okb2).

ماذا يمكنك أن تجد في 2P؟

تستضيف شبكة I2P بشكل أساسي برامج تتبع التورنت، بالإضافة إلى المواقع التي تحتوي على قواعد بيانات شخصية. يتضمن الأخير، على سبيل المثال، خدمة Rusleaks، التي تنشر معلومات حول فضائح الإنترنت المختلفة. بالطبع، تحتوي هذه الشبكة أيضًا على موارد ذات محتوى "رمادي" وغير قانوني، بما في ذلك جميع أنواع المكتبات الإلكترونية وبوابات المحتوى وما إلى ذلك. يمكنك معرفة قائمة مواقع I2P على ugha.i2p/EepsiteIndex وperv.i2p.