لماذا لا يحتاج Windows إلى جدار حماية تابع لجهة خارجية كيفية التحقق من جدار الحماية. جدار الحماية كومودو: الوصاية الودية

يعد جدار الحماية (ويسمى أيضًا جدار الحماية أو جدار الحماية) أداة مهمة جدًا لضمان أمان جهاز الكمبيوتر الخاص بك عند العمل على الشبكة. يحاول العديد من مطوري الطرف الثالث لهذه المنتجات بيع حلولهم للمستخدمين. ومع ذلك، يتمتع Windows بجدار حماية مدمج خاص به منذ Windows XP SP2 وهو أكثر من كافٍ لضمان التشغيل العادي على الشبكة. ليست هناك حاجة أيضًا إلى حزمة أمان ( أمن الإنترنت)، لأنه في حالة نظام التشغيل Windows 7، يمكنك تنزيل وتثبيت برنامج مجاني مايكروسوفت مكافحة الفيروساتأساسيات الأمان، وفي نظام التشغيل Windows 8، يتم تضمينه بالفعل في النظام ولا يحتاج إلى التثبيت.

لماذا تحتاج إلى جدار حماية Windows؟

تتمثل الوظيفة الرئيسية لجدار الحماية في حظر/السماح بمختلف الاتصالات الواردة اعتمادًا على الموقف الذي يتم فيه استخدام الكمبيوتر. على سبيل المثال، يمكنك منع جميع محاولات الوصول إلى الملفات المشتركة عندما يتصل المستخدم بالإنترنت عبر شبكة Wi-Fi عامة في مقهى أو متنزه، ولكن يمكنك السماح بالوصول عند مغادرة شبكة آمنة. شبكة منزلية.

قبل إصدار نظام التشغيل Windows XP SP2، متى جدار حماية ويندوزتم تضمينه في نظام التشغيل بشكل افتراضي، وكانت أجهزة الكمبيوتر التي تعمل بنظام التشغيل Windows XP متصلة مباشرة بالشبكة، وكانت تصاب بسهولة في المتوسط بعد 4 دقائق من الاتصال. يمكن للديدان مثل Blaster الاتصال مباشرة بأي شيء بسهولة. نظرًا لعدم وجود جدار حماية مثبت على النظام، فقد قام Windows بتخطي Blaster. يحمي جدار الحماية جهاز الكمبيوتر الخاص بك بسهولة من مثل هذه الهجمات لأنه يمنع الاتصالات الواردة ويمنع الفيروسات المتنقلة مثل Blaster من الدخول إلى جهاز الكمبيوتر الخاص بك.

لماذا يعد جدار حماية Windows القياسي كافيًا؟

يقوم جدار الحماية المدمج في النظام بنفس الوظيفة تمامًا المتمثلة في حظر الاتصالات الواردة مثل جدران الحماية التابعة لجهات خارجية. تحب حلول الجهات الخارجية ببساطة إبلاغ المستخدم باستمرار بوجودها في النظام وتعمل بجد، وتسأل بشكل دوري عن كيفية متابعة الوصول إلى برنامج معين. تقوم الأداة المدمجة بكل هذا تلقائيًا في الخلفية، دون تشتيت انتباه المستخدم عن العمل (فقط في حالات نادرة جدًا يطرح أسئلة، ولكن هذا نادر جدًا حقًا).

يتم تنشيط جدار حماية المخزون تلقائيًا ويمكن إيقاف تشغيله يدويًا أو عن طريق تثبيت جدار حماية تابع لجهة خارجية. يمكنك العثور على إعدادات جدار الحماية الافتراضية في لوحة التحكم. عندما يتطلب بعض البرامج اتصالات واردة، يقوم جدار الحماية تلقائيًا بإنشاء قواعد لذلك في الإعدادات أو يسأل المستخدم (نادرًا جدًا) عما يجب فعله بمثل هذا البرنامج، وما إذا كان سيمنحه حق الوصول.

متى يجب عليك استخدام جدران الحماية التابعة لجهة خارجية؟

يعمل جدار الحماية القياسي على النظام منذ لحظة تثبيته ويفعل الشيء الأكثر أهمية - فهو يمنع الاتصالات الواردة. يمكنه فعل المزيد، لكن هذه الإمكانيات مخفية ومتوفرة في الإعدادات. بشكل افتراضي، يتم تكوين البرنامج بحيث لا يصرف انتباه المستخدم عن العمل، والقيام بأكبر قدر ممكن من العمل تلقائيا.

تسمح معظم جدران الحماية التابعة لجهات خارجية للمستخدم بتكوين التطبيقات المسموح لها بالوصول إلى الشبكة يدويًا وأيها لا يسمح بذلك. في الوقت نفسه، بالنسبة لتطبيق معين، يمكنك تكوين الشبكة بحيث يسمح جدار الحماية إما بالاتصالات الواردة فقط، أو الاتصالات الصادرة فقط، أو كلا النوعين من الاتصالات. يمكنك أيضًا تعيين بروتوكولات ومنافذ محددة مسموح بها أو مرفوضة. كل هذا يسمح لك بتكوين تشغيل الكمبيوتر بشكل أكثر مرونة عند التفاعل مع الشبكة. وفي الوقت نفسه، يتطلب ذلك مؤهلات عالية من المستخدم ويستلزم تشتيت انتباهه عن طريق إعداد التطبيق، وهو أمر غير مناسب لجميع المستخدمين.

قد يحب المستخدمون المتقدمون هذه المرونة في التكوين، لكن المستخدمين العاديين يجدون صعوبة كبيرة في تحديد العملية التي يُطلب منهم السماح بها/تعطيلها، الأمر الذي سيؤدي ببساطة إلى إصابتهم "بالذهول". أيضا، يمكن أن تكون الطلبات المستمرة من جدار الحماية مزعجة للغاية، لأنه بدلا من النتيجة المرجوة (إطلاق البرنامج والعمل معه لحل مشاكله)، سيتعين على المستخدم أولا تكوين تشغيل برنامج الحماية. إذا كنت لا تثق في أحد البرامج، فيجب عليك ببساطة رفض تشغيله على جهاز الكمبيوتر الخاص بك أو استخدامه، مما سيجعل من الممكن استرجاع كافة الإعدادات الموجودة على النظام إذا لزم الأمر.

إذا كان المستخدم يحتاج إلى التحكم الكامل في كيفية تفاعل جهاز الكمبيوتر الخاص به مع الإنترنت، فسيختار بالتأكيد جدار حماية تابعًا لجهة خارجية. بالإضافة إلى ذلك، غالبًا ما يكون لديهم وظيفة التسجيل، حيث يتم تسجيل كل إجراء في سجل خاص. ومن هذا السجل، يمكنك بعد ذلك معرفة البرنامج الذي تم الوصول إليه ومكان الوصول إليه، وكم حركة المرور التي تم تنزيلها وإرسالها، وما هي العمليات التي تستخدم الشبكة بشكل نشط وتلك التي لا تستخدمها، وأكثر من ذلك بكثير.

بالنسبة لمعظم المستخدمين العاديين، ليست هناك حاجة ببساطة لجدران الحماية التابعة لجهات خارجية، لأن الخيار القياسي سيكون كافيا، وهو ما يؤدي وظيفته على أكمل وجه.

ميزات جدار حماية Windows المتقدمة

يحتوي جدار حماية Windows على إعدادات متقدمة تتيح لك إنشاء قواعد للتطبيقات الفردية. على سبيل المثال، يمكنك السماح لتطبيق معين بالاتصال بعناوين معينة فقط، وحظر جميع العناوين الأخرى. هذه الواجهة ليست بهذه البساطة وتتطلب التعلم، ولكنها مع ذلك تسمح بالكثير.

خاتمة

لا تعد جدران الحماية التابعة لجهات خارجية أكثر من مجرد أداة للمستخدمين المتقدمين بإعدادات متقدمة. يعد جدار حماية Windows القياسي حماية جيدة، ولكنه لا يتطلب إجراءات غير ضرورية من المستخدم ولا يحتوي على عدد كبير من الإعدادات الإضافية المعقدة.

جدار الحماية، أو كما يطلق عليه أيضًا جدار الحماية وجدار الحماية وجدار الحماية، يراقب ويتحكم في اتصالات النظام بين جهاز الكمبيوتر الخاص بك والشبكة والإنترنت من أجل اكتشاف الهجمات والتطفلات ومنعها على الفور. تعتبر برامج هذه الفئة مفيدة بشكل خاص في الحالات التي يكون فيها من الضروري التحكم في نشاط الإنترنت للتطبيقات المثبتة.

لا أحد آخر منتج مجانيلا يجعل المستخدم أكثر حزنا من جدار الحماية. والسبب بسيط، فعملية العثور على جدار الحماية المناسب تتضمن بالضرورة عملية التجربة والخطأ. يجب أن يحمي جدار الحماية الجيد النظام دون أن يكون متطفلاً أو يصعب إدارته وتكوينه. ستزودك هذه المراجعة بأفضل جدران الحماية المجانية (وفقًا لهذا الموقع) المتوفرة اليوم. مثل جميع المراجعات، يتم تقديم التوصيات والنصائح بناءً على تجارب الأشخاص المختلفين. لذلك، إذا كانت لديك أفكار أو آراء مثيرة للاهتمام، فنحن نرحب بها دائمًا.

ملحوظة: يجب أن يفهم القارئ أن جدران الحماية القوية ذات إعدادات القواعد المرنة تتطلب دائمًا المعرفة في مجال تصميم الشبكات. ومع ذلك، حتى في حالتهم يجب أن تكون هناك طريقة أكثر أو أقل وضوحًا للإدارة.

هناك نوعان من جدران الحماية - البرامج والأجهزة. يتم تثبيت جدران الحماية، والتي تأتي في شكل برامج (التي تمت مناقشتها في هذه المقالة)، على جهاز الكمبيوتر الخاص بك ويتم تشغيلها في الخلفية لمراقبة نشاط النظام عن كثب في الوقت الفعلي. كما هو الحال مع العديد من أدوات الأمان، لتجنب التعارضات المحتملة التي تصل إلى حد حذف الملفات يدويًا أقراص التمهيديوصى بتثبيت جدار حماية واحد فقط. عادةً ما تكون جدران الحماية الخاصة بالأجهزة عبارة عن جهاز خاص مزود بوحدات منطقية مضمنة ووحدات محسنة للتصفية (على سبيل المثال، المعالجات الخاصة التي تشتمل مجموعة تعليماتها على عمليات باستخدام عناوين IP). يمكنك استخدام جدران الحماية للبرامج والأجهزة معًا. على سبيل المثال، تشتمل أجهزة التوجيه الحديثة عادةً على جدار حماية مدمج، وقد لا يكون فقط برنامجًا ثابتًا (كما تسمى برامج الجهاز)، اعتمادًا على نوع جهاز التوجيه، ولكن أيضًا يتم تنفيذه جزئيًا على مستوى الشريحة.

لقد كان وجود جدار حماية أساسي منذ فترة طويلة أمرًا بالغ الأهمية للحفاظ على أمان جهاز الكمبيوتر الخاص بك، ولهذا السبب تقوم العديد من برامج مكافحة الفيروسات بدمج بعض وظائف جدار الحماية تدريجيًا. تسمح لك جدران الحماية البسيطة، مثل جدار حماية Windows الافتراضي، بتقييد الوصول إلى نظامك ومعلوماتك الشخصية، مما يحميك بصمت من التهديدات الواردة. كجزء من المراجعة، سنلقي نظرة على العديد من جدران الحماية الأساسية التي تسمح لك بحماية Windows بشكل أفضل قليلاً مما يمكن أن تفعله أداة الأمان القياسية، على سبيل المثال، تراقب محاولات البرامج لفتح الاتصالات الصادرة بالإنترنت (يشير هذا الإجراء إلى التهديدات الصادرة).

ملحوظة: يجب على القارئ أن يفهم أن هذا المعيار جدار حماية ويندوزيوفر ما يكفي فرص محدودةللحماية من التهديدات الصادرة. تطبيقات الطرف الثالثعادة ما تقدم مجموعة واسعة من الخيارات.

توفر جدران الحماية الاستباقية حماية أكثر تقدمًا، بما في ذلك أنظمة كشف التسلل والوقاية استنادًا إلى مجموعة الإحصائيات حول سلوك البرنامج والتحليل الإرشادي، مما يسمح لها بحماية الكمبيوتر من نطاق أوسع من التهديدات. تسعى جدران الحماية هذه إلى إنشاء حماية قوية ثنائية الاتجاه، بحيث لا توقف التهديدات الواردة فحسب، بل تحميك أيضًا من البرامج التي تنقل معلوماتك الشخصية إلى الإنترنت. عيب جدران الحماية هذه هو أنها أكثر صعوبة في الاستخدام وتتطلب المزيد من المال.

من المهم أن تفهم أن وجود جدار الحماية ومكافحة الفيروسات (سواء بشكل منفصل أو كحل واحد) يعتبر اليوم الحد الأدنى المطلوب من النهج الأساسي للحفاظ على جهاز الكمبيوتر الخاص بك آمنًا.

ملحوظة: يمكنك العثور على العديد منها في أجزاء مختلفة من الموقع معلومات مفيدةحول الأمن، مثل مراجعة برامج كشف التسلل والوقاية للاستخدام المنزلي.

النصائح والاحتياطات:

- قبل تثبيت منتجات الأمان، بما في ذلك برامج مكافحة الفيروسات وجدران الحماية، يجب أن تفكر في إنشاء صورة قرص كاملة. من خلال إنشاء مثل هذه الصورة، يمكنك استعادة النظام الخاص بك مرة أخرى الحالة السابقةفي الحالات التي، بعد تثبيت أدوات الحماية وتكوينها، أخطاء فادحةفي النظام، على سبيل المثال، بسبب التثبيت غير الصحيح للمكونات أو قمت بتغيير إعدادات النظام الهامة. بالإضافة إلى ذلك، تتيح لك الصور التعامل مع الفيروسات المعقدة أو ببساطة الصراعات العشوائية في النظام. على سبيل المثال، قد تكون بعض برامج تشغيل النظام غير متوافقة مع بعضها البعض، مما يتسبب في معاناة نظامك. بداية من ويندوز فيستافي نهاية المطاف، يتضمن النظام أداة نسخ احتياطي واسترداد قياسية، ولكن يمكنك أيضًا استخدام برامج مجانية لإنشاء صورة قرص.

- لفحص إزالة كاملةيُنصح بجدران الحماية التابعة لجهات خارجية وأدوات الأمان الأخرى باستخدام برامج إلغاء التثبيت، نظرًا لأن الخدمات وإدخالات التسجيل وكائنات النظام الأخرى قد تبقى بعد الإزالة.

جدران الحماية الأساسية وجدران الحماية

مقدمة أو بضع كلمات حول جدار الحماية المدمج في Windows

يعد جدار حماية Windows المدمج خيارًا أكثر شيوعًا للمستخدمين، لأنه يسمح لك بحماية جهاز الكمبيوتر الخاص بك من التهديدات الواردة ولا يقصفك بالرسائل المنبثقة. كما أن جدار حماية Windows لا يتطلب التثبيت (نحن نتحدث عن ذلك). إصدارات ويندوز، حيث يتم تضمين جدار الحماية افتراضيًا) ولا يتعارض عمليًا مع البرامج الأخرى. بالإضافة إلى ذلك، لا يستطيع العديد من المستخدمين العاديين الاستجابة بشكل صحيح للإشعارات المنبثقة بسبب نقص المعرفة الأساسية بالشبكة.

لذا، إذا كنت بحاجة إلى فحص نظامك بحثًا عن الفيروسات ولا تريد (تحتاج) إلى الإمكانيات الإضافية لجدران الحماية التابعة لجهات خارجية، بمعنى آخر، مستوى المخاطرة منخفض جدًا، فقد يكون جدار حماية Windows هو الحل الذي تحتاجه تمامًا بسبب لبساطته والمتساهلة.

وبدلاً من ذلك، يمكنك تنزيل جدار حماية تابع لجهة خارجية واستبدال جدار الحماية القياسي به ويندوز الأساسيةلتسهيل إدارة الاتصالات الصادرة و وظائف اضافيه. تقتصر معظم جدران الحماية ثنائية الاتجاه على أسئلة بسيطة مثل السماح أو رفض الوصول إلى الإنترنت لبرامج غير معروفة. بالإضافة إلى ذلك، تقوم العديد من جدران الحماية تلقائيًا بتكوين الوصول إلى قائمة البرامج التي تم تكوينها مسبقًا (غالبًا ما تتضمن هذه القائمة التطبيقات الأكثر شيوعًا) وحفظ قراراتك في قاعدة البيانات الخاصة بها. لذلك، بعد مرور بعض الوقت، لن ترى أي إشعارات تقريبًا.

وكخيار، يمكنك أيضًا استخدام جدران الحماية الاستباقية عن طريق تعطيل الاستدلال والتحليل فيها أولاً. بالإضافة إلى ذلك، قد يكون هذا الخيار أكثر ملاءمة، نظرًا لأن جدران الحماية الاستباقية، نظرًا لتعقيدها، تحتوي ببساطة على قائمة أكبر من قوالب القواعد الأولية وإعدادات الوصول.

يعد هذا جدار حماية جيد التصميم للتحكم في الاتصالات الصادرة والواردة نظام التشغيل، وهو مناسب للمستخدمين من أي مستوى. يحمي ZoneAlarm النظام من التطفل ويتحكم أيضًا في وصول البرنامج إلى الإنترنت. يتمتع جدار الحماية بواجهة سهلة الفهم. يمكنك تكوين إعدادات الأمان لتناسب احتياجاتك الخاصة، بما في ذلك الملفات والطابعات المشتركة (العامة)، وإعدادات الشبكة، والمزيد. يمكنك أيضًا إيقاف تشغيل جدار الحماية إذا لزم الأمر (بالمناسبة، يفتقر جدار الحماية القياسي لنظام التشغيل Windows إلى الوصول السريع إلى هذه الميزة). تتم جميع عمليات الإعداد باستخدام عناصر بسيطةعناصر التحكم (شريط التمرير وغيرها)، لذلك ستحتاج في معظم الحالات إلى بضع نقرات بالماوس. لتسهيل اعتياد المستخدمين على البرنامج، عند التشغيل لأول مرة، يطالبك ZoneAlarm بالمسح البرامج المثبتةوتعيين أذونات/رفض الوصول لهم. يرجى ملاحظة أن هذا الفحص الأول لا يسمح لك دائمًا بضبط الوصول بشكل صحيح.

في المرة الأولى بعد التثبيت، سيتعين عليك مراقبة إجراءات ZoneAlarm وضبطها للتأكد من أن جميع البرامج تتمتع بمستوى كافٍ من الوصول إلى الإنترنت. لكن النوافذ المنبثقة بسيطة جدًا ويتم تقديمها بتنسيق "السماح/الرفض" مع مربع اختيار لتذكر الإجراء المحدد. حتى المستخدمين المبتدئين يمكنهم معرفة ذلك بسهولة (ستتم الإشارة أيضًا إلى اسم البرامج في الرسالة).

يمكنك ضبط مستوى التحكم بالبرنامج الذي يناسبك. يتضمن المستوى المنخفض وضع التعلم (يتذكر جدار الحماية جميع البرامج التي تستخدم الشبكة)، وتعطيل الحماية والحد الأدنى لعدد النوافذ المنبثقة. يفترض المستوى المتوسط أن أي وصول إلى شبكة موثوقة أو الإنترنت سيتم بإذن. المستوى العالي غير متوفر في الإصدار المجاني من ZoneAlarm. يمكنك ضبط أي من المستويات في أي وقت. باستخدام وحدة "Smart Defense Advisor"، سيقترح جدار الحماية الخيار الأكثر قبولًا للبرامج غير الخاضعة للقواعد من قبل المستخدمين حول العالم. ليس عليك استخدام هذه الوحدة (على الرغم من أنها ستكون مفيدة جدًا للمبتدئين).

يتضمن إعداد مناطق الإنترنت منطقة موثوقة، والتي تتضمن شبكة محلية تحتوي على ملفات وطابعات مشتركة وما إلى ذلك، ومنطقة إنترنت للوصول إليها من الشبكة. لكل منطقة، يتم توفير تنسيق تحكم بسيط مع 3 خيارات: "لا توجد حماية" (يتم إيقاف تشغيل جدار الحماية)، و"متوسط" (تبادل/مشاركة الموارد مثل الملفات والطابعات) و"عالي" (يسمح باستخدام الشبكة). ، ولكنه يمنع أي شخص على الشبكة من الوصول إلى نظامك). يوصى بالمستوى المتوسط للشبكات المنزلية التي تحتوي على أكثر من نظام تشغيل، وللحالات التي تتطلب فيها الأجهزة (أجهزة التوجيه، وأجهزة التوجيه) ذلك. يوصى بالمستوى العالي للأجهزة الفردية التي تتمتع بإمكانية الوصول إلى الإنترنت (على سبيل المثال، يوجد جهاز كمبيوتر واحد فقط في المنزل ولا يوجد جهاز كمبيوتر واحد فقط في المنزل). الشبكة الداخلية)، وكذلك للأماكن العامة حيث ستصل إلى الشبكة (WiFi في المطاعم وما إلى ذلك).

بشكل عام، يوفر ZoneAlarm Free حماية أساسية ثنائية الاتجاه مع الوضع المخفيوالحماية من التصيد الاحتيالي. ومع ذلك، يفتقر جدار الحماية إلى الوحدات الإرشادية والسلوكية، بالإضافة إلى القدرة على السماح/منع الوصول بين البرامج.

تجدر الإشارة إلى أنه من إصدار إلى إصدار، يصبح جدار الحماية أخف قليلاً من حيث الوظيفة. ربما هذه مجرد ديناميكية مؤقتة، ولكن لا يزال.

سيكون اختيارًا جيدًا لأولئك الذين يهدفون إلى استخدام جدار الحماية المدمج في Windows. وعلى الرغم من اسمه، إلا أن البرنامج متوافق مع نظام التشغيل Windows XP والإصدارات الأحدث. باختصار، يتيح لك Windows 10 Firewall Control تكوين الحظر والوصول إلى التطبيقات إلى الإنترنت بطريقة أكثر ملاءمة وبساطة في المعايير القياسية جدار حماية ويندوز. يضيف جدار الحماية هذا المزيد أيضًا أفضل طريقةإدارة الاتصالات الصادرة. وهو يعتمد على Windows Filtering Platform، الذي يعمل أيضًا على تشغيل جدار الحماية القياسي. لذلك، على عكس معظم جدران الحماية الأخرى، لا يقوم التطبيق بتثبيت أي برامج تشغيل على النظام. واجهة المستخدمجعلت بسيطة جدا وواضحة. يعرض فقط ما يمكن للبرنامج القيام به، أي. كتلة تحتوي على إعدادات "السماح/الرفض" بالوصول ولا شيء أكثر من ذلك.

هناك ثلاثة أوضاع في المجمل - "عادي"، و"السماح للكل"، و"تعطيل الكل". يعمل الوضع الأخير على تعطيل الوصول إلى التطبيقات تمامًا، بغض النظر عن إعدادات جدار الحماية. يعد وضع "السماح للجميع" واضحًا بذاته، مما يعني الوصول إلى الإنترنت دون عوائق لجميع التطبيقات (على غرار إيقاف تشغيل جدار الحماية). إذا لم تكن بحاجة إلى اختبار شيء ما، فمن المستحسن الوضع العادي - سيتم توفير الوصول إلى الإنترنت للبرامج اعتمادا على الإعدادات الفردية.

في الوضع العادي، عندما يحاول البرنامج الوصول إلى الإنترنت لأول مرة (بعد تثبيت W10)، ستظهر نافذة منبثقة تحتوي على معلومات حول التطبيق والناشر وما إلى ذلك. يمكنك السماح أو رفض الوصول إما لمرة واحدة أو بشكل دائم. إذا قمت بتحديد الخيار الأول، في المرة التالية التي تقوم فيها بتشغيل البرنامج ستظهر النافذة مرة أخرى.

بالإضافة إلى النوافذ المنبثقة لتحديد إجراءات التحكم في جدار حماية Windows 10، تظهر أيضًا نوافذ صغيرة في الركن الأيمن السفلي من الشاشة تحتوي على معلومات الوصول (الوصول محظور/مسموح به، وما إلى ذلك). يمكن إيقاف تشغيل هذه الإشعارات في الإعدادات.

هذا هو كل ما يمكن أن يفعله جدار الحماية هذا. وتشمل العيوب حقيقة أنه سيتعين عليك تكوين الوصول لجميع تطبيقاتك، من المتصفح إلى برنامج مكافحة الفيروسات، الأمر الذي قد يكون مزعجًا إلى حد ما في روتينه. ومع ذلك، يسمح التحكم في جدار حماية Windows 10 بالتحكم بشكل أسهل وأكثر ملاءمة في جدار الحماية المدمج في Windows مما يوفره نظام التشغيل.

إنه جدار حماية خفيف الوزن يعتمد على جدار الحماية القياسي لنظام التشغيل Windows. إنه خالٍ تمامًا من النوافذ المنبثقة، لذلك قد يكون جدار الحماية هذا مثاليًا لأولئك الذين يحتاجون إلى حل "إعداده والقيام بأشياء أخرى". يزن المثبت لهذا البرنامج حوالي 1 ميغابايت فقط. التثبيت بسيط، ولكن لسوء الحظ، لا يتضمن القدرة على تحديد موقع التثبيت. بعد التثبيت، يعمل جدار الحماية في الخلفية مع وجود رمز في علبة النظام. لا يمكن الوصول إلى جميع وظائف البرنامج إلا من خلال علبة النظام - ولا توجد بها واجهة "النافذة الرئيسية". في القائمة المنبثقة، يمكن للمستخدم تحديد العناصر الضرورية، على وجه الخصوص، وضع جدار الحماية، ونشاط الشبكة العام، وإضافة/استبعاد التطبيقات/العمليات، واستدعاء مربع حوار مع إعدادات جدار الحماية.

يعد مربع حوار إعدادات جدار الحماية متواضعًا أيضًا. الاعدادات العامة، مع إمكانية تعيين كلمة مرور لحماية الإعدادات. قسم يحدد التطبيقات المسموح لها بالاتصال بالشبكة. هناك أيضًا وظيفة "اكتشاف" ستحاول اكتشاف التطبيقات المعروفة حتى لا يضطر المستخدم إلى إضافة البرامج يدويًا. بالإضافة إلى ذلك، يمكن لـ TinyWall التعرف على العمليات ذات الصلة بتطبيق واحد. على سبيل المثال، إذا كان لديك برنامج يقوم بتشغيل العديد من العمليات، فمن خلال إضافة البرنامج إلى القائمة البيضاء، سيكون لجميع العمليات المفتوحة ذات الصلة أيضًا إمكانية الوصول إلى الإنترنت.

تجدر الإشارة إلى أنه عند إضافة برنامج إلى قائمة الاستبعاد، لا يقتصر التطبيق على حركة مرور UDP وTCP. اعتمادًا على طبيعة البرنامج، قد يكون من الحكمة قصره على حركة المرور "الصادرة" فقط، على سبيل المثال.

تسمح علامة التبويب "الاستثناءات الخاصة" للمستخدم بتعيين معلمات إضافية. على وجه الخصوص، اختر السماح بالوصول أو منعه خدمات النظام. إذا لم تكن ماهرًا جدًا في استخدام الكمبيوتر، فمن المستحسن ترك الإعدادات كما هي. في علامة تبويب الصيانة، يمكنك استيراد/تصدير الإعدادات، والتحقق من الإصدارات، وكذلك الانتقال إلى صفحة المطور.

بشكل عام، يعد TinyWall جدار حماية خفيف الوزن ويعد خيارًا جيدًا لأولئك الذين يبحثون عن جدار حماية غير مزعج وسهل الإدارة.

جدران الحماية وجدران الحماية مع أنظمة كشف التسلل والوقاية منه

مقدمة أو بضع كلمات عن جدران الحماية المزودة بأنظمة كشف التسلل والوقاية منه

توفر جدران الحماية وجدران الحماية التالية حماية أفضل للشبكة وتدعم أيضًا خيارات متنوعة لأنظمة كشف التطفل ومنعه. يأتي كل جدار حماية مزودًا بإعدادات افتراضية، لذلك قد تكون هناك حاجة لعدد قليل جدًا من التعديلات وفقًا لاحتياجات المستخدم

تتطلب جدران الحماية الموجودة في هذا القسم مزيدًا من المعرفة والوقت من المستخدم لإعدادها والتعرف عليها أكثر من جدران الحماية الأساسية، ولكنها تتيح لك توفير المزيد مستوى عالحماية.

عند اختيار جدار الحماية المناسب، لا ينبغي الاعتماد على الاختبارات المستقلة المتاحة للجمهور والبيانات الأخرى، لأنه أثناء الاختبار يتم التحقق من الفعالية بأقصى الإعدادات، في حين أن معظم المستخدمين لديهم مستوى أبسط من الحماية (بعد كل شيء، فأنت تريد استخدام الإنترنت، وعدم الجلوس في خندق مع إمكانية الوصول إلى موقع واحد). لذلك، يسعى معظم مطوري جدار الحماية إلى ضمان أقصى قدر من "الود" للوظائف، وأحيانًا بمستوى أقل من إعدادات الأمان (تعطيل مراقبة بعض المؤشرات).

يرجى أخذ هذه الظروف بعين الاعتبار.

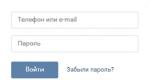

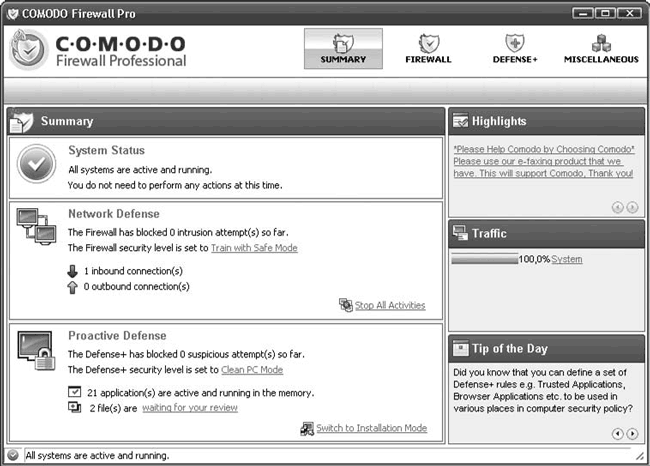

يعد هذا جدار حماية قويًا لأولئك المستخدمين الذين يبحثون عن حزمة أمان كاملة الميزات. هذا المنتج مخصص في الغالب للمستخدمين ذوي الخبرة والمتمرسين في مجال التكنولوجيا. يُطلق على نظام كشف التسلل الخاص به اسم "Defense +" وهو يطابق أو حتى يتجاوز قدرات المنتجات المدفوعة. يوفر جدار الحماية Komodo قدرًا كبيرًا من التحكم والإعدادات، والتي ستجذب بشكل خاص المستخدمين الفضوليين والمضطربين الذين تتمثل مهمتهم في ضمان أقصى مستوى من الأمان.

يشتمل Comodo على حماية ضد هجمات تجاوز سعة المخزن المؤقت وخيار وضع الحماية خفيف الوزن الذي يسمح لك بالتحقق من التطبيقات غير المعروفة وعمليات تثبيت البرامج لمعرفة كيف سيؤثر إطلاقها على نظام تشغيل الكمبيوتر. استخدام وضع الحماية يحد من العواقب السلبية البرمجيات الخبيثة. يحتوي برنامج Komodo على قائمة طويلة من التطبيقات المعروفة والموثوقة، ولكن إذا حاول تطبيق غير معروف الوصول من خلال جدار الحماية، فسيقوم Comodo أولاً بتقييد البرنامج ويسألك عما يجب فعله به. بالإضافة إلى ذلك، ستكون جميع وظائف التحكم في المنافذ والبروتوكولات والتكوينات تحت تصرفك.

أثناء التثبيت، سيكون لديك ثلاثة خيارات لتثبيت جدار الحماية - "جدار الحماية فقط"، و"جدار الحماية مع مجموعة مثالية من الحماية الاستباقية" و"أقصى قدر من الحماية الاستباقية" (أي "Defense+"، كما ذكرنا سابقًا). بعد التثبيت، يقوم Comodo تلقائيًا بتحديد "الوضع الآمن"، مما سيؤدي إلى ظهور العديد من الإشعارات المنبثقة للتطبيقات غير المدرجة في قائمة البرامج الموثوقة. إذا قمت بتحديد السماح/الرفض واخترت تذكر الاستجابة، فسيقوم Comodo بإنشاء وحفظ قاعدة مخصصة للتطبيق، والتي يمكنك دائمًا تحريرها من القائمة العامة.

إذا قمت بتحديد Clean PC Mode، فسيقوم Defense+ تلقائيًا بوضع علامة على جميع التطبيقات الموجودة على محرك الأقراص الخاص بك على أنها آمنة. يرجى ملاحظة أنه في حالة وجود فيروس بين البرامج، فسيتم اعتباره آمنًا أيضًا، لذا استخدم هذه الوظيفة بعناية وفقط في الحالات التي تكون فيها واثقًا حقًا من سلامة البرامج. ومع ذلك، ستظل هذه التطبيقات خاضعة للمراقبة، وإن كان ذلك على مستوى أدنى - التحقق من كائنات Comodo المحمية (التسجيل وواجهة COM)، ومراقبة القواعد المعمول بها، وما إلى ذلك. ستتم إضافة أي ملفات تضيفها تلقائيًا إلى قائمة المراجعة، وسيتم وضع علامة عليها باعتبارها غير آمنة، وسيؤدي تشغيلها إلى ظهور رسائل منبثقة كما لو كنت تستخدم الوضع الآمن، حتى تقوم بتعيين القواعد.

كمودو يقلل من تكرار التنبيهات عن طريق الكشف التلقائيالبرامج آمنة، بناءً على قواعد الوصول إلى الإنترنت. ومع ذلك، يمكنك تقليل عدد تنبيهات Defense+ باستخدام طريقة واحدة أو أكثر:

- قم على الفور بإدراج إجابتك على أنها "تذكر الإجابة" لجميع التحذيرات. بمعنى آخر، عند تشغيل أي تطبيق لأول مرة، سيتم افتراض أن الإجابة على الفور هي الحل الدائم. ومع ذلك، يجب عليك استخدام هذا الإعداد بعناية، حيث تحتاج التطبيقات من وقت لآخر إلى منح الوصول أو رفضه مؤقتًا

- أضف البرامج إلى قوائم الملفات الآمنة أو الموثوقة

- استخدم وضع الكمبيوتر النظيف. يوصى أولاً بالتأكد من أن البرامج الموجودة على القرص الخاص بك لا تحتوي على فيروسات وأحصنة طروادة

على العموم كومودو جدار الحماية قويجدار حماية يحتوي على الكثير من الإعدادات المرنة، وهو مثالي لتوفير مستوى عالٍ من الحماية. ومع ذلك، فهو مخصص لأولئك المستخدمين الذين لديهم بعض المعرفة جهاز ويندوزوالشبكات. يُنصح بشدة المستخدمين المبتدئين بعدم استخدام جدار الحماية هذا.

أصبح جدار الحماية التجاري السابق الآن مجانيًا دون قيود. يتضمن هذا الحل الأمني الاستباقي متعدد الطبقات تقنية الحظر السلوكي التي تراقب وتفحص الفيروسات وبرامج التجسس والبرامج الضارة وأمن العمليات والتطبيقات والتسجيل والمزيد بالإضافة إلى الحماية القياسية لجدار الحماية. يمكن بالتأكيد تسمية جدار الحماية الخاص بجدار حماية متعدد الوظائف مزود بنظام كشف التسلل ومنعه.

أصبح جدار الحماية التجاري السابق الآن مجانيًا دون قيود. يتضمن هذا الحل الأمني الاستباقي متعدد الطبقات تقنية الحظر السلوكي التي تراقب وتفحص الفيروسات وبرامج التجسس والبرامج الضارة وأمن العمليات والتطبيقات والتسجيل والمزيد بالإضافة إلى الحماية القياسية لجدار الحماية. يمكن بالتأكيد تسمية جدار الحماية الخاص بجدار حماية متعدد الوظائف مزود بنظام كشف التسلل ومنعه.

قد تبدو واجهة مستخدم البرنامج مربكة ومرهقة بعض الشيء. هناك الكثير من الخيارات القابلة للتخصيص، لذلك قد تشعر أحيانًا بنقص في الفرز. وبطبيعة الحال، يحتوي كل قسم على مرجع طويل إلى حد ما مع تفسيرات، ولكن لا يزال. يسمح لك وضع التدريب بالسماح بجميع إجراءات البرنامج في غضون 180 ثانية، وهو مثالي لإعداد القواعد بسرعة للبرامج المثبتة حديثًا (لا حاجة لإنشاء العشرات من القواعد لكل منفذ وبروتوكول وعنوان). ومع ذلك، كن مستعدًا لأن الإطلاق الأول لجدار الحماية قد يؤدي إلى حظر عدد من البرامج التي تبدو معروفة.

يمكنك تعيين مستويات أمان مختلفة (عالية ومنخفضة ومخصصة) لشبكتك الداخلية والإنترنت. بمعنى آخر، على سبيل المثال، إذا كان لديك جهازي كمبيوتر أو طابعة على شبكتك المنزلية، فلا فائدة من تقييدهما بنفس الطريقة. سيكون لديك أيضًا ثلاثة ملفات تعريف تحت تصرفك - المنزل والمكتب وعن بعد. يمكنك ضبط الإعدادات المناسبة لكل منها والتبديل بسهولة حسب الحاجة، وهو مفيد بشكل خاص لأجهزة الكمبيوتر المحمولة. مرة اخرى وظيفة مفيدةهو أنه يمكنك حظر البريد الصادر بنقرة واحدة، وهو أمر مناسب عند البدء عميل البريدولا تريد أن يرسل التطبيق رسائل البريد الإلكتروني بشكل عشوائي أو وفقًا لجدول زمني.

بشكل عام، يعد Private Firewall جدار حماية فعال إلى حد ما ويتمتع بتقييمات جيدة إلى حد ما على الإنترنت. ومع ذلك، فإن الواجهة الرسومية وسهولة الاستخدام ستكون موضع تقدير أكبر من قبل المستخدمين المتمرسين في مجال التكنولوجيا. سوف يتم الخلط ببساطة بين المبتدئين.

يعد جدار الحماية خيارًا جيدًا للمستخدمين الذين يريدون إعدادات أمان مرنة دون المساس بسهولة الاستخدام. تم تنظيم واجهته بعناية وتحتفظ بوظائفها (يمكن التنقل فيها بسهولة المستخدمين العاديين). على سبيل المثال، تم تبسيط التنبيهات ولكنها وظيفية بنفس القدر، بحيث يمكنك إعداد القواعد أو تطبيق الإجراءات بسرعة وسهولة. بالإضافة إلى ذلك، يتذكر جدار الحماية جميع الاستجابات في الرسائل المنبثقة دون الحاجة إلى إنشاء قواعد إضافية، ويعلمك بجميع القواعد التي تم تكوينها في وضع التدريب، ويعلمك بجميع القواعد المطبقة تلقائيًا، على سبيل المثال، للمتصفحات عند تغيير الإصدارات.

يعد جدار الحماية خيارًا جيدًا للمستخدمين الذين يريدون إعدادات أمان مرنة دون المساس بسهولة الاستخدام. تم تنظيم واجهته بعناية وتحتفظ بوظائفها (يمكن التنقل فيها بسهولة المستخدمين العاديين). على سبيل المثال، تم تبسيط التنبيهات ولكنها وظيفية بنفس القدر، بحيث يمكنك إعداد القواعد أو تطبيق الإجراءات بسرعة وسهولة. بالإضافة إلى ذلك، يتذكر جدار الحماية جميع الاستجابات في الرسائل المنبثقة دون الحاجة إلى إنشاء قواعد إضافية، ويعلمك بجميع القواعد التي تم تكوينها في وضع التدريب، ويعلمك بجميع القواعد المطبقة تلقائيًا، على سبيل المثال، للمتصفحات عند تغيير الإصدارات.

تفتقر النسخة المجانية إلى العديد من الميزات الإضافية للنسخة المدفوعة، مثل القدرة على تعطيل الاتصال النشط. ومع ذلك، هناك الكثير من الفرص. يمكنك اختيار 5 مستويات من الحماية، بدءًا من حظر الاتصالات تمامًا وحتى السماح بجميع الإجراءات، بما في ذلك وضع التعلم اليدوي المتوسط "معالج القواعد". بالإضافة إلى ذلك، يتحكم جدار الحماية Outpost في العديد من أنشطة التطبيقات الخطيرة، بما في ذلك حقن الذاكرة وتحميل برنامج التشغيل والوصول إلى كائنات النظام المهمة (السجل والملفات). تتضمن قاعدة بيانات Outpost أيضًا عددًا لا بأس به من قوالب القواعد التي تم تكوينها مسبقًا، لذا فإن إعداد الوصول إلى الإنترنت للتطبيقات غالبًا ما يتكون من بضع نقرات بالماوس.

سيسألك برنامج التثبيت عما إذا كنت تريد تدريب جدار الحماية لمدة أسبوع (باستخدام وضع التعلم التلقائي والتدريب اليدوي "معالج القواعد"). في هذا الوضع، سيقوم جدار الحماية تلقائيًا بتعيين قواعد للتطبيقات الآمنة المعروفة.

بشكل عام، يعد Outpost Firewall Free خيارًا جيدًا لأولئك الذين يبحثون عن التوازن بين الوظائف والواجهة.

يختلف جدار الحماية عن نظيراته من حيث أنه يأتي مزودًا بوحدات حماية إضافية، وهي التسجيل وحاجب النوافذ المنبثقة وأدوات الرقابة الأبوية - شيء من هذا القبيل حل الحزمة. يعد جدار الحماية أقل قابلية للتخصيص من جدران الحماية السابقة المدرجة في المراجعة، ولكن لا تزال العديد من الأقسام القياسية متاحة. ثلاثة مستويات من الحماية - إيقاف (إيقاف تشغيل جدار الحماية)، مخصص (يسمح لك بتكوين قواعد للاتصالات) ومرتفع (يحظر كافة الاتصالات). تم تصميم كل قسم في واجهة البرنامج بشكل نظيف تمامًا. توفر التنبيهات بشكل عام معلومات واضحة وموجزة.

يختلف جدار الحماية عن نظيراته من حيث أنه يأتي مزودًا بوحدات حماية إضافية، وهي التسجيل وحاجب النوافذ المنبثقة وأدوات الرقابة الأبوية - شيء من هذا القبيل حل الحزمة. يعد جدار الحماية أقل قابلية للتخصيص من جدران الحماية السابقة المدرجة في المراجعة، ولكن لا تزال العديد من الأقسام القياسية متاحة. ثلاثة مستويات من الحماية - إيقاف (إيقاف تشغيل جدار الحماية)، مخصص (يسمح لك بتكوين قواعد للاتصالات) ومرتفع (يحظر كافة الاتصالات). تم تصميم كل قسم في واجهة البرنامج بشكل نظيف تمامًا. توفر التنبيهات بشكل عام معلومات واضحة وموجزة.

توفر وحدة حماية السجل التحكم والأمان في السجل لإجراء التعديلات، مع القدرة على تكوين أقسام معينة. وحدة الرقابة الأبوية، كما يوحي اسمها، لها حدود القائمة المتاحةالمواقع، ولكن عليك إضافة كل موقع يدويًا. مشكلة الوحدة في المنطق. يمكنك السماح لمواقع ويب معينة فقط، ولا يمكنك فقط حظر مواقع فردية. يراقب مانع النوافذ المنبثقة سلوك المتصفح ويحظر الإعلانات المنبثقة والمزيد. يمكن تعطيل كل هذه الوحدات الإضافية الثلاث بشكل فردي. يأتي AVS Firewall أيضًا مزودًا بأداة مساعدة للمراقبة حتى تتمكن من التحقق من مقدار حركة مرور الشبكة التي تمر عبر كل تطبيق.

أثناء تثبيت جدار الحماية هذا، يقوم المثبت تلقائيًا بتثبيت متصفح برنامج AVS. لسوء الحظ، لا يوجد خيار لإلغاء الاشتراك، ولكن بعد التثبيت يمكنك إزالته بشكل منفصل دون أي عواقب على جدار الحماية.

بشكل عام، يعد AVS Firewall جدار حماية جيدًا جدًا وسيجذب أولئك الذين يحتاجون إلى توفير أمان أكبر مما هو الحال في جدران الحماية الأساسية، والذين لا يريدون التعمق في تفاصيل تصميم الشبكة.

ملحوظة: لم يعد جدار حماية AVS مدعومًا من قبل الشركة المصنعة.

جدران الحماية وجدران الحماية الأخرى لنظام التشغيل Windows 95-2000

على الرغم من أنه من النادر رؤية أنظمة تشغيل أقدم، مثل 98 أو Me، إلا أنه لا ينبغي تركها دون حماية، خاصة إذا لم تكن مخفية خلف أنظمة أخرى ذات جدران الحماية. لذلك، إذا كنت تستخدمها لسبب ما، فإليك قائمة صغيرة بجدران الحماية وجدران الحماية لنظام التشغيل Windows 95-2000. يرجى ملاحظة أن جدران الحماية هذه لم تعد مدعومة من قبل الشركات المصنعة وقد تحتوي على أخطاء أو تؤدي إلى مشكلات، على الأرجح، لن يأخذها أحد سواك في الاعتبار. ومع ذلك، الحصول على الفرصة أفضل من عدم الحصول عليها.

- جدار الحماية الشخصي Sygate (Windows 2000/XP/2003) [لم يعد مدعومًا]

- NetVeda Safety.Net (Windows 95/98/Me/NT/2000/XP، يتطلب التسجيل) [لم يعد مدعومًا]

- جدار الحماية الشخصي Filseclab (Windows 95/98/Me/NT/2000/2003/XP 32 بت) [لم يعد مدعومًا]

حماية جهاز الكمبيوتر الخاص بك Yaremchuk سيرجي أكيموفيتش

4.1. ما هو جدار الحماية ل؟

يقوم برنامج مكافحة الفيروسات بحماية ملفات النظام والمستخدم من البرامج الضارة. الغرض من جدران الحماية هو تصفية حركة المرور الواردة والصادرة ومنع الوصول غير المصرح به إلى جهاز الكمبيوتر.

للعمل على الإنترنت، يستخدم نظام التشغيل الخدمات التي تفتح المنافذ وتنتظر الاتصالات بها. بمعرفة رقم المنفذ يمكن للمستخدم الاتصال به حاسب يستخدم عن بعدوالوصول إلى بعض الموارد. المشكلة هي أن هناك أخطاء في تنفيذ بعض الخدمات التي يمكن الاستفادة منها هجوم الشبكة– كلاهما فيروسي ويهدف إلى تعطيل تشغيل خدمة ضعيفة أو النظام ككل. جدار الحماية، الذي يستخدم مجموعة من القواعد، يسمح أو يرفض الوصول إلى جهاز كمبيوتر من الإنترنت.

ملحوظة

في البداية، كان جدار الحماية عبارة عن حاجز في القاطرات يقع بين غرفة المحرك والسيارات ويحمي الأخيرة من الحريق المحتمل. بدأ استخدام هذه الكلمة بمعناها الحديث تقريبًا في أوائل التسعينيات، عندما لم يتم العثور على ترجمة لا لبس فيها للكلمة الإنجليزية جدار الحماية. نظرًا لأن الكلمة الألمانية Brandmauer كانت تعني نفس الشيء وكانت معروفة بالفعل، فقد بدأوا في استخدامها، على الرغم من ذلك فقط في منطقة ما بعد الاتحاد السوفيتي.

أول من ظهر مرشحات الحزمة، والتي تعمل بناءً على المعلومات الموضوعة في الرأس: عنوان IP، وأرقام منفذ المصدر والوجهة، ونوع الحزمة وطولها. بدا الأمر كالتالي: يُسمح لجهاز الكمبيوتر الموجود على الشبكة الداخلية بعنوان IP محدد بالاتصال بأي منها أجهزة كمبيوتر خارجيةباستخدام المنفذ المحدد فقط. على سبيل المثال، بروتوكول SMTP، الذي يستخدم للإرسال بريد إلكتروني، يستخدم المنفذ 25، وبروتوكول POP3، الذي يتم من خلاله استلام البريد، هو المنفذ 110، ويتم تكوين خدمات الويب عادةً على المنفذ 80. عند محاولة الوصول إلى خدمات أخرى، قام جدار الحماية بحظر الاتصال.

تدريجيا أصبح من الواضح أن مثل هذا المخطط الثابت لم يكن كافيا. أدى ذلك إلى ظهور مرشحات تراقب حالة الاتصالات (الحالة). تدريجيا، زادت وظائف جدران الحماية، وظهرت مرشحات مستوى التطبيق ومرشحات الاتصال التي يمكنها التحكم في السياق. دعونا لا نخوض في التاريخ، خاصة وأن العثور عليها في شكلها النقي يكاد يكون من المستحيل اليوم.

في أغلب الأحيان، يصعب على المستخدم أن يقرر ما يرفضه أو يسمح به لمن. في غرفة العمليات نظام ويندوزيتم قبول تفاعل المستخدم التالي مع جدار الحماية المستخدم. على سبيل المثال، يتم كتابة عنوان أو اسم الخادم في متصفح الويب. يقوم جدار الحماية، بعد تحليل الطلب، بحظره مؤقتًا ويطلب من المستخدم التأكيد، ويزوده بجميع المعلومات: التطبيق أو الخدمة، وعنوان IP أو اسم المضيف البعيد ومنفذ الوجهة. إذا كنت تنوي حقًا الوصول إلى الإنترنت باستخدام هذه الأداة المساعدة، فسيؤكد المستخدم ذلك وسيسمح جدار الحماية بالاتصال. ومن أجل عدم إزعاج المستخدم في المستقبل، يتم تذكر الإجابة. على الرغم من أنه لتقليل احتمالية الخطأ، يتم تكرار العملية بعد مرور بعض الوقت.

وبالتالي، إذا تم السماح بالاتصال لحصان طروادة المخفي عن طريق الصدفة، فهناك احتمال أنه لن يتم السماح به في المرة القادمة. ومع ذلك، يستخدم منشئو الفيروسات أيضًا ميزة التفاعل هذه. الآن، لإخفاء برنامجهم، يحتاجون فقط إلى تنزيله كملحق متصفح الانترنت، في بعض الأحيان يتم استدعاء المتصفح نفسه، شريط العنوانوالذي لا يحتوي فقط على اسم العقدة البعيدة، ولكن أيضًا المعلومات التي تمت سرقتها. لا يفهم المستخدم دائمًا جوهر الطلب، لذلك يكون الخداع ناجحًا في معظم الحالات.

يجب استخدام جدار الحماية مع برنامج مكافحة الفيروسات. هذه ليست تطبيقات حصرية، بل هي تطبيقات متكاملة، على الرغم من أن العديد من جدران الحماية اليوم قد تطورت إلى أنظمة أمنية حقيقية يمكنها مراقبة الوضع المذكور أعلاه.

من الضروري التحكم في حركة المرور الواردة والصادرة. في الحالة الأولى، ستتم حمايتك من محاولات الوصول غير المصرح بها من الخارج، وسيسمح لك التحكم في حركة المرور الصادرة بحظر أحصنة طروادة والبرامج الضارة الأخرى التي تحاول الوصول إلى الإنترنت، بالإضافة إلى حركة المرور غير الضرورية في شكل لافتات . تجدر الإشارة إلى أنه على الرغم من أن جميع جدران الحماية متشابهة، إلا أن كل تطبيق محدد قد يحتوي على أخطاء.

ظهور المدمج في جدار الحمايةتم الترحيب بنظام التشغيل Windows XP من قبل الكثيرين، ولكن سرعان ما أصبح من الواضح أنه يتحكم فقط حركة المرور الواردةومن حيث سهولة الإعدادات فهو أدنى من معظم الحلول. تحسين جدار الحمايةفي نظام التشغيل Windows Vista، يتمتع بقدرات أكبر إلى حد ما - فهو يدعم تصفية حركة المرور الواردة والصادرة. ويمكن استخدامه لمنع التطبيقات من الوصول إلى أجهزة الكمبيوتر الأخرى أو الاستجابة لها، بحيث يمكن لبرامج الوسائط المتعددة تشغيل ملفات الوسائط عليها الكمبيوتر المحلي، ولكن لن يتمكن من الاتصال بمواقع الويب على الإنترنت. جدار الحمايةيراقب نظام التشغيل Windows Vista موارد نظام التشغيل، وإذا بدأت تتصرف بشكل مختلف، وهو ما يشير عادةً إلى وجود مشكلات، فإنه يحظر الاتصال. إذا حاول برنامج آخر الانتقال إلى الإنترنت لتثبيته وحدة إضافية، سيرى المستخدم تحذيرًا مرسلاً جدار الحماية.

ومع ذلك، في الممارسة العملية، ليس لدى المستخدم سوى القليل من الوسائل للقيام بذلك الكون المثالى، وسيحاول التطبيق الضار، بمجرد وجوده على جهاز الكمبيوتر، أولاً إنشاء قاعدة السماح، مع التركيز بشكل خاص على القاعدة المضمنة جدار حماية ويندوز، أو ببساطة قم بتعطيله، لذلك لن نفكر فيه، بل عدة حلول نموذجية.

من كتاب HTML5 لمصممي الويب بواسطة جيريمي كيثاللوحة القماشية. نعم! وما هو؟ يعد إنشاء الصور بسرعة باستخدام JavaScript وCanvas أمرًا جيدًا وجيدًا، ولكن ما لم تكن ماسوشيًا متخصصًا، فلماذا تهتم؟ تكمن القوة الحقيقية لـ Canvas في إمكانية تحديث محتواها في أي وقت، حتى تتمكن من ذلك

من كتاب لينكس : الدليل الكامل مؤلف19.4. ما هو جدار الحماية؟ جدار الحماية (جدار الحماية، المعقل، جدار الحماية) هو أحد مكونات النظام الذي يحمي الشبكة من الوصول غير المصرح به. كما تعلم، تتكون كل حركة المرور على الشبكة من حزم. تتكون كل حزمة من جزأين: رأس ونص. في

من كتاب محادثات مجانية عبر الإنترنت مؤلف فروزوروف سيرجيجدار الحماية وسبب الحاجة إليه يعد جدار الحماية ، أو كما يسميه الهنود من قبيلة بومبا-يومبا ، جدار الحماية (جدار النار) أمرًا مثيرًا للاهتمام ومفيدًا إلى حد ما. على عكس برنامج مكافحة الفيروسات، لن يتمكن من العثور على فيروس عدو وتحييده، ولكنه يقوم بتثبيت برنامج موثوق

مؤلف كوليسنيتشينكو دينيس نيكولاييفيتش3.3.4. I2P وجدار الحماية عند تشغيل I2P على جهاز كمبيوتر محلي، لا تنشأ مشكلات في تكوين جدار الحماية، كقاعدة عامة - وهذا إذا كان جدار الحماية قادرًا على التعلم - يتوفر وضع التعلم في العديد من منتجات البرامج (Comodo Internet Security ، Outpost Firewall Pro، وما إلى ذلك). على الاطلاق

من كتاب إخفاء الهوية والأمن على الإنترنت. من "إبريق الشاي" إلى المستخدم مؤلف كوليسنيتشينكو دينيس نيكولاييفيتش6.6. هل جدار الحماية ضروري حتى؟ يهمل بعض المستخدمين تثبيت جدار الحماية على أجهزة الكمبيوتر الخاصة بهم، مشيرين إلى حقيقة أن جهاز التوجيه المنزلي الخاص بهم يحتوي بالفعل على جدار حماية، وربما يحتوي خادم الموفر على جدار حماية أيضًا. يستمر البعض في الاستخدام

من كتاب كيفية كسب المال على الإنترنت: دليل عملي مؤلف دوروخوفا مارتا الكسندروفنا من كتاب العمل المكتبي الفعال مؤلف بتاشينسكي فلاديمير سيرجيفيتشلماذا نحتاج إلى تدفق المستندات؟في ضوء كل ما سبق، يبدو هذا السؤال بلاغيًا، ولكن مع ذلك، تدفق المستندات هو حركة المستندات في المؤسسة من لحظة استلامها أو إنشائها حتى الانتهاء من التنفيذ أو الإرسال. منظمة

من كتاب الإنترنت لوالديك مؤلف شربينا الكسندرجدار الحماية جدار الحماية هو برنامج يهدف إلى حماية جهاز الكمبيوتر الخاص بك من البرامج الضارة. هذا نوع من الشاشة يقع بين جهاز الكمبيوتر الخاص بك والإنترنت. وظيفتها هي منع اختراق الخاص بك

من كتاب برنامج تعليمي مرئي للعمل على نتبووك المؤلف سينكيفيتش جي.إي.ما هو المفكرة ل؟ تم تصميم المفكرة للعمل مع المستندات البسيطة الصغيرة التي تحتوي على نص فقط. قم بتشغيل برنامج المفكرة: ابدأ|كافة البرامج|البرامج الملحقة|المفكرة (1). ستفتح نافذة المفكرة على الشاشة. انقر بالماوس في منطقة العمل النافذة. في هذا

مؤلف بتاشينسكي فلاديميرما فائدة الكمبيوتر؟انظر حولك. إذا لم تكن في حقل أو تايغا عميق، فيمكننا أن نقول بثقة أنه في مكان ما ليس بعيدا عنك، إذا رغبت في ذلك، يمكن بسهولة العثور على جهاز كمبيوتر. وصدقوني، فهو ليس وحده. في المدينة الحديثة، يمكن العثور على جهاز كمبيوتر حرفيا

من كتاب أجهزة الكمبيوتر [برنامج تعليمي شائع] مؤلف بتاشينسكي فلاديميرفي دليل السلامة القديم جداً، يمكن للمرء أن يقرأ أن الحد الأقصى للوقت المسموح به لشخص بالغ للعمل أمام شاشة الكمبيوتر هو ساعتين في اليوم. "يا إلهي! - قد يصيح البعض منكم. - حقًا؟

من كتاب حماية جهاز الكمبيوتر الخاص بك 100% من الفيروسات والقراصنة مؤلف بويتسيف أوليغ ميخائيلوفيتش من كتاب نصائح للكمبيوتر (مجموعة مقالات) مؤلف المؤلف غير معروفمقدمة

1. ما هو جدار الحماية؟

2. ما هي وظيفة جدار الحماية؟

3. أنواع جدران الحماية

4. فوائد استخدام جدار الحماية

5. مستوى الخطر

6. جدار الحماية كعلاج ضد التطفل على الإنترنت

7. المتطلبات الوظيفية ومكونات جدران الحماية

8. مصادقة قوية

9. مخططات حماية الشبكة الأساسية المبنية على جدران الحماية

10. ما يمكن لجدار حماية Windows فعله وما لا يمكنه فعله

خاتمة

الأدب

مقدمة

التنمية المكثفة العالمية شبكات الحاسب، فإن ظهور تقنيات جديدة لاسترجاع المعلومات يجذب المزيد والمزيد من الاهتمام بالإنترنت من الأفراد والمنظمات المختلفة. تقرر العديد من المؤسسات دمج شبكاتها المحلية وشبكات الشركات في الشبكة العالمية. إن استخدام الشبكات العالمية للأغراض التجارية، وكذلك عند نقل المعلومات التي تحتوي على معلومات سرية، يستلزم الحاجة إلى بناء نظام فعال لأمن المعلومات. حاليًا، تُستخدم الشبكات العالمية في روسيا لنقل المعلومات التجارية بمستويات مختلفة من السرية، على سبيل المثال، للتواصل مع المكاتب البعيدة من المقر الرئيسي للمنظمة أو إنشاء صفحة ويب خاصة بالمنظمة تتضمن إعلانات وعروض أعمال منشورة عليها.

ليس من الضروري سرد جميع المزايا التي تحصل عليها المؤسسة الحديثة من خلال الوصول إليها شبكة عالميةإنترنت. ولكن مثل العديد من التقنيات الجديدة، فإن استخدام الإنترنت له أيضًا عواقب سلبية. أدى تطور الشبكات العالمية إلى زيادة متعددة في عدد المستخدمين وزيادة في عدد الهجمات على أجهزة الكمبيوتر المتصلة بالإنترنت. وتقدر الخسائر السنوية الناجمة عن عدم كفاية أمن الكمبيوتر بعشرات الملايين من الدولارات. عند الاتصال بالإنترنت على شبكة محلية أو شبكة خاصة بالشركة، يجب عليك الحرص على ضمان أمن المعلومات لهذه الشبكة. تم إنشاء شبكة الإنترنت العالمية كنظام مفتوح مصمم للتبادل الحر للمعلومات. نظرًا لانفتاح أيديولوجيتها، توفر الإنترنت فرصًا أكبر بكثير للمهاجمين مقارنةً بالشبكات التقليدية نظم المعلومات. لذلك أصبحت مسألة حماية الشبكات ومكوناتها مهمة وذات صلة للغاية، وهذا هو وقت التقدم وتكنولوجيا الكمبيوتر. وقد أدركت العديد من البلدان أخيرا أهمية هذه المشكلة. هناك زيادة في التكاليف والجهود الرامية إلى إنتاج وتحسين معدات الحماية المختلفة. الغرض الرئيسي من المقال هو مراجعة ودراسة عمل إحدى أدوات حماية الشبكة مثل جدار الحماية أو جدار الحماية. وهو الأكثر موثوقية حاليًا من حيث حماية الوسائل المقترحة.

1. ما هو جدار الحماية؟

جدار الحماية,أو جدار الحماية، هو "غشاء شبه منفذ" يقع بين قطاع الشبكة الداخلية المحمية والشبكة الخارجية أو الأجزاء الأخرى من الإنترنت ويتحكم في جميع تدفقات المعلومات من وإلى القطاع الداخلي. يتكون التحكم في حركة المرور من تصفيتها، أي تمريرها بشكل انتقائي عبر الشاشة، وفي بعض الأحيان إجراء تحويلات خاصة وإنشاء إشعارات للمرسل في حالة رفض الوصول إلى بياناته. يتم إجراء التصفية بناءً على مجموعة من الشروط المحملة مسبقًا في جدار الحماية والتي تعكس مفهوم أمن المعلومات الخاص بالشركة. يمكن إنشاء جدران الحماية على شكل أجهزة أو حزمة البرامج، مسجلة في جهاز تبديل أو خادم وصول (خادم بوابة، مجرد خادم، كمبيوتر مضيف، وما إلى ذلك)، مدمج في نظام التشغيل أو يكون برنامجًا يعمل تحت سيطرته.

2. ما هي وظيفة جدار الحماية؟

يتمثل عمل جدار الحماية في تحليل بنية ومحتوى حزم المعلومات الواردة من الشبكة الخارجية، وبناءً على نتائج التحليل، السماح للحزم بالدخول إلى الشبكة الداخلية (جزء الشبكة) أو تصفيتها بالكامل. فعالية جدار الحماية الذي يعمل تحته التحكم بالويندوز، يرجع ذلك إلى حقيقة أنه يستبدل تمامًا مكدس بروتوكول TCP\IP المطبق، وبالتالي من المستحيل تعطيل عمله عن طريق تشويه بروتوكولات الشبكة الخارجية (وهو ما يحدث غالبًا بواسطة المتسللين).

تقوم جدران الحماية عادةً بالوظائف التالية:

o الفصل المادي لمحطات العمل والخوادم الخاصة بقطاع الشبكة الداخلية (الشبكة الفرعية الداخلية) عن قنوات الاتصال الخارجية؛

o تحديد متعدد المراحل للطلبات التي تدخل الشبكة (تحديد الخوادم وعقد الاتصال والمكونات الأخرى للشبكة الخارجية)؛

o التحقق من سلطة المستخدم وحقوق الوصول إلى موارد الشبكة الداخلية؛

o تسجيل كافة الطلبات المقدمة إلى مكونات الشبكة الفرعية الداخلية من الخارج؛

o مراقبة سلامة البرامج والبيانات؛

o توفير مساحة عنوان الشبكة (يمكن استخدام نظام عنونة خادم محلي في الشبكة الفرعية الداخلية)؛

o إخفاء عناوين IP للخوادم الداخلية للحماية من المتسللين.

يمكن أن تعمل جدران الحماية على مستويات بروتوكول مختلفة لنموذج OSI.

على مستوى الشبكة، تتم تصفية الحزم الواردة بناءً على عناوين IP (على سبيل المثال، لا تسمح بالحزم من الإنترنت المرسلة إلى تلك الخوادم التي لا يمكن الوصول إليها من الخارج؛ ولا تسمح بالحزم ذات عناوين الإرجاع المزيفة أو عناوين IP المدرجة في القائمة السوداء، وما إلى ذلك) .). على مستوى النقل، تكون التصفية ممكنة أيضًا حسب أرقام منافذ TCP والأعلام الموجودة في الحزم (على سبيل المثال، طلبات إنشاء اتصال). على مستوى التطبيق، يمكن تحليل بروتوكولات التطبيق (FTP، HTTP، SMTP، وما إلى ذلك) والتحكم في محتوى تدفقات البيانات (منع المشتركين الداخليين من تلقي أي نوع من الملفات: معلومات الإعلان أو وحدات البرامج القابلة للتنفيذ، على سبيل المثال).

يمكنك إنشاء و نظام خبير، والذي يقوم، من خلال تحليل حركة المرور، بتشخيص الأحداث التي قد تشكل تهديدًا لأمن الشبكة الداخلية وإعلام المسؤول عنها. النظام الخبير قادر أيضًا على تشديد شروط التصفية تلقائيًا، وما إلى ذلك، في حالة وجود خطر (البريد العشوائي، على سبيل المثال).

3. أنواع جدران الحماية

هناك جدران الحماية المعدات أو برمجة.

جدار حماية الأجهزة هو جهاز متصل فعليًا بالشبكة. يقوم هذا الجهاز بمراقبة جميع جوانب الاتصالات الواردة والصادرة والتحقق من عنوان المصدر والوجهة لكل رسالة تتم معالجتها. يوفر هذا الأمان من خلال المساعدة في منع عمليات التطفل غير المرغوب فيها على شبكتك أو جهاز الكمبيوتر الخاص بك. جدار الحماية البرمجيات يؤدي نفس الوظائف ليس باستخدام جهاز خارجي، ولكن باستخدام برنامج مثبت على الكمبيوتر.

يمكن استخدام كل من جدران الحماية للأجهزة والبرامج على نفس الكمبيوتر.

4. فوائد استخدام جدار الحماية

جدار الحماية هو حد وقائي بين الكمبيوتر (أو شبكة الكمبيوتر) وبيئة خارجية حيث قد يحاول المستخدمون أو البرامج الحصول على وصول غير مصرح به إلى الكمبيوتر. عادة ما يستخدم اللصوص برامج خاصةللبحث في الإنترنت عن الاتصالات غير الآمنة. يرسل هذا البرنامج رسالة صغيرة جدًا إلى الكمبيوتر. وفي حالة عدم وجود جدار حماية، يستجيب الكمبيوتر تلقائيًا للرسالة، ويكشف عن ثغرته. يتلقى جدار الحماية المثبت مثل هذه الرسائل ولكنه لا يستجيب لها؛ وبالتالي، لا يشك المتسللون حتى في وجودها لهذا الكمبيوتر.

5. مستوى الخطر

هناك عدة طرق لهزيمة حماية جدار الحماية أو التنازل عنها. وعلى الرغم من أنها كلها سيئة، إلا أنه يمكن القول بثقة أن بعضها هو الأكثر إزعاجًا. وبالنظر إلى أن الغرض الأساسي من تثبيت معظم جدران الحماية هو منع الوصول، فمن الواضح أنه إذا اكتشف شخص ما ثغرة تسمح له باختراق النظام، فإن ذلك يؤدي إلى الانهيار الكامل للحماية الكاملة لذلك النظام. إذا تمكن مستخدم غير مصرح به من اختراق جدار الحماية وإعادة تكوينه، فقد يصبح الوضع أكثر خطورة. ولغرض التمييز بين المصطلحات، لنفترض أننا في الحالة الأولى نتعامل معها السطوحماية جدار الحماية، وفي الثانية - بكامل طاقتها دمار.من الصعب للغاية تحديد مدى الضرر الذي يمكن أن يسببه خرق جدار الحماية. لا يمكن توفير المعلومات الأكثر اكتمالاً حول موثوقية هذه الحماية إلا من خلال المعلومات حول محاولة القرصنة التي تم جمعها بواسطة جدار الحماية هذا. أسوأ ما يحدث لنظام الأمان هو عندما يتم تدمير جدار الحماية بالكامل، ولا يتبقى أدنى أثر يشير إلى كيفية حدوث ذلك. في أفضل الأحوال، يكتشف جدار الحماية نفسه محاولة اختراق ويبلغ المسؤول عنها بأدب. المحاولة محكوم عليها بالفشل.

إحدى الطرق لتحديد نتيجة محاولة اختراق جدار الحماية هي التحقق من حالة الأشياء فيما يسمى مناطق الخطر.إذا كانت الشبكة متصلة بالإنترنت بدون جدار حماية، فسيتم استهداف الشبكة بأكملها. وهذا الوضع في حد ذاته لا يعني أن الشبكة تصبح عرضة لكل محاولة اختراق. ومع ذلك، إذا كان متصلا المشتركة غير آمنالشبكة، سيتعين على المسؤول تأمين كل عقدة على حدة. في حالة حدوث اختراق لجدار الحماية، تتوسع منطقة الخطر لتغطي الشبكة المحمية بالكامل. يمكن للمهاجم الذي يتمكن من الوصول إلى مدخل جدار الحماية أن يلجأ إلى اختطاف الجزيرة، واستخدام جدار الحماية كقاعدة، وتغطية الشبكة المحلية بأكملها. مثل هذا الموقف سيظل يعطي القليل من الأمل، لأن الدخيل قد يترك آثارًا في جدار الحماية، ويمكن أن يتم كشفه. إذا تم تعطيل جدار الحماية بشكل كامل، تصبح الشبكة المحلية مفتوحة للهجوم من أي نظام خارجي، ويصبح تحديد طبيعة هذا الهجوم شبه مستحيل.

بشكل عام، من الممكن تمامًا النظر إلى جدار الحماية كوسيلة لتضييق منطقة الخطر إلى نقطة واحدة من الضرر. في بعض النواحي، قد لا تبدو هذه فكرة جيدة على الإطلاق، لأن هذا النهج يشبه وضع بيضك في سلة واحدة. ومع ذلك، أكدت الممارسة أن أي شبكة كبيرة إلى حد ما تتضمن على الأقل عدة عقد معرضة لمحاولة القرصنة حتى من قبل متسلل غير مطلع للغاية، إذا كان لديه الوقت الكافي لذلك. لدى العديد من الشركات الكبيرة سياسات أمان موقع تنظيمية مصممة لمعالجة أوجه القصور هذه. ومع ذلك، لن يكون من الحكمة الاعتماد كليًا على القواعد. بمساعدة جدار الحماية، يمكنك زيادة موثوقية العقد عن طريق توجيه الدخيل إلى مثل هذا النفق الضيق حيث توجد فرصة حقيقية للتعرف عليه وتعقبه قبل أن يسبب المتاعب. مثلما كانت قلاع العصور الوسطى محاطة بعدة جدران، في حالتنا يتم إنشاء حماية متشابكة.

6.جدار الحماية كوسيلة ضد التطفل من الإنترنت

يمكن حل عدد من المهام لصد التهديدات الأكثر احتمالية للشبكات الداخلية جدران الحماية,حتى وقت قريب، في الأدب المحلي، بدلا من هذا المصطلح، تم استخدام مصطلحات أخرى من أصل أجنبي: جدار الحماية وجدار الحماية. خارج مجال الكمبيوتر، جدار الحماية (أو جدار الحماية) هو جدار مصنوع من مواد غير قابلة للاحتراق تمنع انتشار الحريق. في مجال شبكات الكمبيوتر، جدار الحماية هو حاجز يحمي من الحريق الصوري - محاولات المهاجمين لغزو شبكة داخلية من أجل نسخ المعلومات أو تغييرها أو مسحها أو الاستفادة من الذاكرة أو قوة المعالجة لأجهزة الكمبيوتر التي تعمل عليها. شبكة. تم تصميم جدار الحماية لتوفير الوصول الآمن إلى الشبكة الخارجية والحد من وصول المستخدمين الخارجيين إلى الشبكة الداخلية.

جدار الحماية(ME) هو نظام حماية جدار الحماية. مما يسمح لك بتقسيم الشبكة المشتركة إلى جزأين أو أكثر وتنفيذ مجموعة من القواعد التي تحدد شروط مرور حزم البيانات عبر الحدود من جزء من الشبكة المشتركة إلى آخر. كقاعدة عامة، يتم رسم هذا الحد بين شبكة الشركة (المحلية) الخاصة بالمؤسسة والإنترنت العالمي، على الرغم من إمكانية رسمه أيضًا داخل شبكة الشركة الخاصة بالمؤسسة. يمرر ME كل حركة المرور من خلال نفسه، ويتخذ قرارًا لكل حزمة تمريرة - بالسماح لها بالمرور أو التخلص منها. ولكي يتمكن جدار الحماية من القيام بذلك، فإنه يحتاج إلى تحديد مجموعة من قواعد التصفية.

عادةً ما تحمي جدران الحماية الشبكة الداخلية للمؤسسة من "التطفلات" من الإنترنت العالمي، ولكن يمكن استخدامها أيضًا للحماية من "الهجمات" من شبكة الإنترانت الخاصة بالشركة التي تتصل بها الشبكة المحلية للمؤسسة. لا يمكن لأي جدار حماية أن يضمن الحماية الكاملة للشبكة الداخلية في جميع الظروف الممكنة. ومع ذلك، بالنسبة لمعظم المؤسسات التجارية، يعد تثبيت جدار الحماية أمرًا ضروريًا لضمان أمان شبكتها الداخلية. الحجة الرئيسية لصالح استخدام جدار الحماية هي أنه بدونه، تتعرض أنظمة الشبكة الداخلية للتهديدات من خدمات الإنترنت ذات الحماية الضعيفة، بالإضافة إلى عمليات الفحص والهجمات من أي أجهزة كمبيوتر مضيفة أخرى على الشبكة الخارجية.

تعتبر مشاكل عدم كفاية أمن المعلومات "فطرية" في جميع بروتوكولات وخدمات الإنترنت تقريبًا. تنبع الكثير من هذه المشاكل من اعتماد الإنترنت التاريخي على نظام التشغيل UNIX. ومن المعروف أن شبكة أربانيت (سلف الإنترنت) بنيت كشبكة تربط بين مراكز الأبحاث والوكالات العلمية والعسكرية والحكومية والجامعات الأمريكية الكبيرة. استخدمت هذه الهياكل نظام التشغيل UNIX كمنصة للتواصل وحل مشكلاتها الخاصة. ولذلك، فإن خصوصيات منهجية البرمجة في بيئة UNIX وبنيتها تركت بصماتها على تنفيذ بروتوكولات التبادل وسياسات الأمان في الشبكة. بسبب الانفتاح والانتشار نظام يونيكسأصبح فريسة مفضلة للمتسللين. لذلك ليس من المستغرب على الإطلاق أن مجموعة بروتوكولات TCP/IP، التي توفر الاتصالات على شبكة الإنترنت العالمية وعلى شبكات الإنترانت ذات الشعبية المتزايدة، تعاني من عيوب أمنية متأصلة. ويمكن قول الشيء نفسه عن عدد من خدمات الإنترنت.

يتم استخدام مجموعة من البروتوكولات للتحكم في نقل الرسائل على الإنترنت (بروتوكول التحكم في الإرسال/بروتوكول الإنترنت - TCP/IP) لتنظيم الاتصالات في بيئة شبكة غير متجانسة، مما يضمن التوافق بين أجهزة الكمبيوتر بأنواعها المختلفة. يعد التوافق أحد المزايا الرئيسية لـ TCP/IP، ولهذا السبب تدعم معظم شبكات الكمبيوتر المحلية هذه البروتوكولات. بالإضافة إلى ذلك، توفر بروتوكولات TCP/IP إمكانية الوصول إلى موارد الإنترنت العالمية. نظرًا لأن TCP/IP يدعم توجيه الحزم، فإنه يُستخدم بشكل شائع كبروتوكول للربط بين الشبكات. نظرًا لشعبيته، أصبح TCP/IP هو المعيار الفعلي للاتصالات البينية.

تحتوي رؤوس حزم TCP/IP على معلومات يمكن أن يتعرض للهجوم من قبل المتسللين. على وجه الخصوص، يمكن للمتسلل انتحال عنوان المرسل في حزمه "الضارة"، وبعد ذلك ستظهر كحزم مرسلة من قبل عميل معتمد.

7. المتطلبات الوظيفية ومكونات جدران الحماية

تشمل المتطلبات الوظيفية لجدران الحماية ما يلي:

متطلبات التصفية على مستوى الشبكة؛

متطلبات التصفية على مستوى التطبيق؛

متطلبات إعداد قواعد التصفية والإدارة؛

متطلبات أدوات مصادقة الشبكة؛

متطلبات تنفيذ المجلات والمحاسبة.

تنقسم معظم مكونات جدار الحماية إلى واحدة من ثلاث فئات:

تصفية أجهزة التوجيه.

بوابات مستوى الشبكة؛

بوابات مستوى التطبيق.

يمكن اعتبار هذه الفئات بمثابة المكونات الأساسية لجدران الحماية الحقيقية. عدد قليل من جدران الحماية يشمل واحدة فقط من هذه الفئات. ومع ذلك، تعكس هذه الفئات دلائل الميزات، تمييز جدران الحماية عن بعضها البعض.

8. تصفية أجهزة التوجيه

جهاز توجيه التصفية هو جهاز توجيه أو برنامج يعمل على خادم تم تكوينه لتصفية الحزم الواردة والصادرة. يتم تنفيذ تصفية الحزم بناءً على المعلومات الموجودة في رؤوس حزم TCP وIP.

يمكن لأجهزة توجيه التصفية عادةً تصفية حزمة IP استنادًا إلى مجموعة من حقول رأس الحزمة التالية:

عنوان IP للمرسل (عنوان النظام الذي أرسل الحزمة)؛

عنوان IP للمستلم (عنوان النظام الذي يستقبل الحزمة)؛

منفذ المرسل (منفذ الاتصال في نظام المرسل)؛

منفذ المستلم (منفذ الاتصال في نظام المستلم)؛

المنفذ هو مفهوم برمجي يستخدمه العميل أو الخادم لإرسال الرسائل أو استقبالها؛ يتم تعريف المنفذ برقم 16 بت.

في الوقت الحالي، لا تقوم جميع أجهزة توجيه التصفية بتصفية الحزم استنادًا إلى منفذ مصدر TCP/UDP، لكن العديد من الشركات المصنعة لأجهزة التوجيه بدأت في توفير هذه الإمكانية. تتحقق بعض أجهزة التوجيه من واجهة شبكة جهاز التوجيه التي جاءت منها الحزمة ثم تستخدم هذه المعلومات كمعايير تصفية إضافية.

يمكن تنفيذ التصفية بطرق مختلفة لمنع الاتصالات بمضيفين أو منافذ محددة. على سبيل المثال، يمكنك حظر الاتصالات القادمة من عناوين محددة لأجهزة الكمبيوتر والشبكات المضيفة. الذين يعتبرون معاديين أو غير جديرين بالثقة.

إضافة التصفية حسب منافذ TCPوتوفر تصفية عناوين UDP إلى IP مرونة أكبر. ومن المعروف أن الخوادم مثل مجال TELNET ترتبط عادةً بمنافذ محددة (على سبيل المثال، المنفذ 23 من بروتوكول TELNET). إذا كان بإمكان جدار الحماية حظر اتصالات TCP أو UDP من أو إلى منافذ معينة، فمن الممكن تنفيذ سياسة أمان يتم من خلالها إجراء أنواع معينة من الاتصالات لأجهزة كمبيوتر مضيفة محددة فقط.

تشمل الصفات الإيجابية لأجهزة التوجيه التصفية ما يلي:

تكلفة منخفضة نسبيا

المرونة في تحديد قواعد التصفية.

تأخير طفيف في مرور الحزم.

عيوب تصفية أجهزة التوجيه هي:

الشبكة الداخلية مرئية (موجهة) من الإنترنت، ومن الصعب وصف قواعد تصفية الحزم وتتطلب معرفة جيدة جدًا بتقنيات TCP وUDP؛

إذا فشل جدار الحماية الخاص بتصفية الحزم، تصبح جميع أجهزة الكمبيوتر الموجودة خلفه غير محمية تمامًا أو لا يمكن الوصول إليها؛

يمكن خداع مصادقة IP عن طريق انتحال IP (ينتحل النظام المهاجم شخصية أخرى باستخدام عنوان IP الخاص به)؛

لا توجد مصادقة على مستوى المستخدم.

9. بوابات طبقة الشبكة

تسمى بوابة طبقة الشبكة أحيانًا بنظام ترجمة عنوان الشبكة أو بوابة طبقة جلسة OSI. تمنع هذه البوابة التفاعل المباشر بين العميل المعتمد والكمبيوتر المضيف الخارجي. تقبل بوابة طبقة الشبكة طلبًا من عميل موثوق به لخدمات محددة، وبعد التحقق من صحة الجلسة المطلوبة، تقوم بإنشاء اتصال مع الكمبيوتر المضيف الخارجي. بعد ذلك، تقوم البوابة بنسخ الحزم في كلا الاتجاهين دون تصفيتها.

تراقب البوابة المصافحة بين العميل المعتمد والكمبيوتر المضيف الخارجي، وتحدد ما إذا كانت جلسة الاتصال المطلوبة صالحة أم لا.

في الواقع، معظم بوابات طبقة الشبكة ليست منتجات مستقلة، ولكنها مجمعة مع بوابات طبقة التطبيق. ومن أمثلة هذه البوابات جدار حماية الإنترنت Gauntlet Internet Firewall من شركة Trusted Information Systems، وجدار حماية Alta Vista من DEC، وANS Interlock من ANS. على سبيل المثال، يستخدم Alta Vista Firewall وسطاء قنوات طبقة التطبيق لكل من خدمات TCP/IP الستة، والتي تشمل، على سبيل المثال لا الحصر، FTP وHTTP (بروتوكول نقل النص التشعبي) وTelnet. بالإضافة إلى ذلك، يوفر جدار الحماية DEC بوابة طبقة شبكة تدعم خدمات TCP/IP العامة الأخرى، مثل Gopher وSMTP، والتي لا يوفر لها جدار الحماية وسطاء طبقة التطبيق.

تؤدي بوابة طبقة الشبكة وظيفة أمان مهمة أخرى: يتم استخدامها ك خادم وسيط.ينفذ هذا الخادم الوكيل إجراءات ترجمة العنوان،الذي يحول عناوين IP الداخلية إلى عنوان IP واحد "موثوق به". يرتبط هذا العنوان بجدار الحماية الذي يتم من خلاله إرسال كافة الحزم الصادرة. ونتيجة لذلك، في شبكة بها بوابة طبقة شبكة، تظهر جميع الحزم الصادرة وكأنها مرسلة من هذه البوابة، مما يلغي الاتصال المباشر بين الشبكة الداخلية (المصرح بها) والشبكة الخارجية التي يحتمل أن تكون خطرة. يصبح عنوان IP الخاص ببوابة طبقة الشبكة هو عنوان IP النشط الوحيد الذي يصل إلى الشبكة الخارجية. وبهذه الطريقة، تعمل بوابة طبقة الشبكة والخوادم الوسيطة الأخرى على حماية الشبكات الداخلية من الهجمات مثل انتحال العناوين.

10. بوابات مستوى التطبيق

للقضاء على عدد من أوجه القصور الكامنة في تصفية أجهزة التوجيه، يجب استخدام جدران الحماية إضافية برمجةلتصفية الرسائل من خدمات مثل TELNET وFTP. تسمى هذه البرامج الخوادم الرسمية (الخوادم الوسيطة)،والكمبيوتر المضيف الذي يتم تنفيذها عليه هو بوابة مستوى التطبيق.

تمنع بوابة مستوى التطبيق التفاعل المباشر بين العميل المعتمد والكمبيوتر المضيف الخارجي. تقوم البوابة بتصفية جميع الحزم الواردة والصادرة في طبقة التطبيق. تقوم الخوادم الوسيطة المرتبطة بالتطبيق بإعادة توجيه المعلومات التي تم إنشاؤها بواسطة خوادم محددة عبر البوابة.

يمكن دمج بوابات التطبيقات وأجهزة توجيه التصفية في جدار حماية واحد لتحقيق مستويات أعلى من الأمان والمرونة. على سبيل المثال، سأفكر في شبكة يتم فيها حظر اتصالات TELNET وFTP الواردة باستخدام جهاز توجيه التصفية. يسمح هذا الموجه لحزم TELNET أو FTP بالمرور عبر كمبيوتر مضيف واحد فقط - بوابة مستوى تطبيق TELNET/FTP. يجب على المستخدم الخارجي الذي يريد الاتصال بنظام على الشبكة أن يتصل أولاً ببوابة التطبيق ثم بالكمبيوتر المضيف الداخلي المطلوب.

بالإضافة إلى تصفية الحزم، تقوم العديد من بوابات طبقة التطبيقات بتسجيل جميع أنشطة الخادم، والأهم من ذلك، تنبيه مسؤول الشبكة بشأن انتهاكات الأمان المحتملة. على سبيل المثال، عند إجراء محاولات لاختراق شبكة من الخارج، يسمح لك BorderWare Firewall Server التابع لشركة Secure Computing بتسجيل عناوين المرسل والوجهة للحزم، والوقت الذي تمت فيه المحاولات، والبروتوكول المستخدم. يسجل جدار الحماية Black Hole الخاص بشركة Milkyway Networks جميع أنشطة الخادم وينبه المسؤول عن الانتهاكات المحتملة عن طريق إرسال رسالة إليه عبر البريد الإلكتروني أو جهاز النداء. يؤدي عدد من بوابات مستوى التطبيق الأخرى وظائف مماثلة.

توفر بوابات مستوى التطبيق أعلى مستوى من الأمان نظرًا لأن التفاعل مع العالم الخارجي يتم تنفيذه من خلال عدد صغير من البرامج الوسيطة المعتمدة للتطبيق والتي تتحكم بشكل كامل في كل حركة المرور الواردة والصادرة.

تتمتع بوابات مستوى التطبيق بعدد من المزايا مقارنة بالوضع التقليدي، حيث يتم تمرير حركة مرور التطبيق مباشرة إلى أجهزة الكمبيوتر المضيفة الداخلية. سأذكر هذه المزايا.

- خفاء هيكل الشبكة المحميةمن الإنترنت العالمي. قد لا يتم إرسال أسماء الأنظمة الداخلية إلى الأنظمة الخارجية من خلال DNS لأن بوابة التطبيق قد تكون المضيف الوحيد الذي يجب أن يكون اسمه معروفًا للأنظمة الخارجية.

- المصادقة الآمنة والتسجيل.يمكن مصادقة حركة مرور التطبيق قبل أن تصل إلى أجهزة الكمبيوتر المضيفة الداخلية ويمكن تسجيلها بشكل أكثر كفاءة من التسجيل القياسي.

- التوازن الأمثل بين السعر والكفاءة.يجب تثبيت المصادقة أو التسجيل الإضافي أو الأجهزة فقط على بوابة طبقة التطبيق.

- قواعد التصفية البسيطة.تعد القواعد الخاصة بجهاز توجيه التصفية أقل تعقيدًا مما ستكون عليه إذا كان جهاز التوجيه يقوم بتصفية حركة مرور التطبيق نفسه وإرسالها إلى عدد كبير من الأنظمة الداخلية. يجب أن يسمح جهاز التوجيه بحركة مرور التطبيق الموجهة فقط إلى بوابة التطبيق ويحظر جميع حركات المرور الأخرى.

- إمكانية تنظيم عدد كبير من عمليات التفتيش.تسمح الحماية على مستوى التطبيق بإجراء عدد كبير من الفحوصات الإضافية، مما يقلل من احتمالية الاختراق باستخدام الثغرات الموجودة في البرنامج.

تشمل عيوب بوابات طبقة التطبيق ما يلي:

أداء أقل مقارنة بأجهزة توجيه التصفية؛ على وجه الخصوص، عند استخدام بروتوكولات خادم العميل مثل TELNET، يلزم إجراء من خطوتين لاتصالات الإدخال والإخراج؛

تكلفة أعلى مقارنة بجهاز توجيه المرشح.

إلى جانب TELNET وFTP، تُستخدم بوابات طبقة التطبيقات بشكل شائع للبريد الإلكتروني وWindows وبعض الخدمات الأخرى.

11. مصادقة قوية

أحد المكونات المهمة لمفهوم جدار الحماية هو المصادقة (التحقق من صحة المستخدم). قبل أن يُمنح المستخدم الحق في استخدام خدمة معينة، من الضروري التأكد من أنه هو حقًا ما يدعيه.

تتمثل إحدى طرق المصادقة في استخدام كلمات مرور UNIX القياسية. ومع ذلك، فإن هذا المخطط هو الأكثر عرضة للخطر من وجهة نظر أمنية - حيث يمكن اعتراض كلمة المرور واستخدامها من قبل شخص آخر. حدثت العديد من حوادث الإنترنت جزئيًا بسبب ضعف كلمات المرور التقليدية. يمكن للمهاجمين مراقبة القنوات على الإنترنت واعتراض كلمات المرور المرسلة بنص واضح، لذلك يجب اعتبار نظام المصادقة بكلمات المرور التقليدية قديمًا.

للتغلب على هذا العيب، تم تطوير عدد من أدوات المصادقة المحسنة: البطاقات الذكية، والرموز الشخصية، وآليات القياسات الحيوية، وما إلى ذلك. على الرغم من أنها تستخدم آليات مصادقة مختلفة، إلا أن القاسم المشترك بينها هو أن كلمات المرور التي تم إنشاؤها بواسطة هذه الأجهزة لا يمكن إعادة استخدامها من قبل مهاجم يراقب الاتصال. نظرًا لأن الإنترنت يمثل مشكلة مستمرة فيما يتعلق بكلمات المرور، فإن جدار حماية الإنترنت الذي لا يحتوي على مصادقة قوية أو لا يستخدمها لا معنى له.

تُسمى بعض الوسائل الأكثر شيوعًا للمصادقة المحسنة المستخدمة اليوم أنظمة كلمة المرور لمرة واحدة. على سبيل المثال، تقوم البطاقات الذكية أو رموز المصادقة المميزة بإنشاء معلومات يستخدمها الكمبيوتر المضيف بدلاً من كلمة المرور التقليدية. والنتيجة هي كلمة مرور لمرة واحدة، والتي، حتى لو تم اعتراضها، لا يمكن استخدامها من قبل مهاجم يتظاهر بأنه مستخدم لتأسيس جلسة مع الكمبيوتر المضيف.

نظرًا لأن جدران الحماية يمكنها مركزية التحكم في الوصول على الشبكة، فهي مكان جيد لتثبيت برامج أو أجهزة مصادقة قوية. على الرغم من إمكانية استخدام مرافق مصادقة قوية على كل كمبيوتر مضيف، إلا أنه من العملي أكثر وضعها على جدار الحماية. في التين. يوضح أنه على شبكة لا تحتوي على جدار حماية يستخدم إجراءات مصادقة قوية، يمكن لحركة المرور غير المصادق عليها من تطبيقات مثل TELNET أو FTP أن تتدفق مباشرة إلى الأنظمة الموجودة على الشبكة. إذا لم تستخدم أجهزة الكمبيوتر المضيفة إجراءات مصادقة قوية، فقد يحاول المهاجم كسر كلمات المرور أو اعتراض حركة مرور الشبكة من أجل العثور على الجلسات التي يتم خلالها إرسال كلمات المرور.

في هذه الحالة، يجب التحقق من جلسات TELNET أو FTP التي تم إنشاؤها من الإنترنت إلى أنظمة الشبكة باستخدام مصادقة قوية قبل السماح بها. قد تتطلب أنظمة الشبكات أيضًا كلمات مرور ثابتة للسماح بالوصول، ولكن كلمات المرور هذه، حتى لو اعترضها مهاجم، لا يمكن اختراقها. يُستخدم لأن المصادقة القوية ومكونات جدار الحماية الأخرى تمنع المهاجم من التسلل إلى جدار الحماية أو تجاوزه.

12. مخططات حماية الشبكة الأساسية المبنية على جدران الحماية

عند الاتصال بشركة أو شبكه محليهبالنسبة للشبكات العالمية، يجب على مسؤول أمان الشبكة حل المهام التالية:

حماية شبكة الشركة أو الشبكة المحلية من الوصول غير المصرح به من الشبكة العالمية؛

إخفاء المعلومات حول بنية الشبكة ومكوناتها عن مستخدمي الشبكة العالمية،

التحكم في الوصول إلى الشبكة المحمية من الشبكة العالمية ومن الشبكة المحمية إلى الشبكة العالمية.

تتطلب الحاجة إلى العمل مع المستخدمين عن بعد تركيب الصعبالقيود المفروضة على الوصول إلى مصادر المعلوماتشبكة محمية. في هذه الحالة، غالبًا ما تكون هناك حاجة لتنظيم عدة قطاعات بمستويات مختلفة من الأمان داخل شبكة الشركة:

شرائح يمكن الوصول إليها بحرية (على سبيل المثال، خادم إعلانات WWW)،

شريحة مع وصول محدود(على سبيل المثال، للوصول إلى موظفي المؤسسة من المواقع البعيدة)،

القطاعات المغلقة (على سبيل المثال، الشبكة المالية المحلية للمؤسسة).

لحماية شبكة الشركة أو الشبكة المحلية، يتم استخدام أنظمة تنظيم جدار الحماية الأساسية التالية:

جدار الحماية - جهاز توجيه التصفية؛

جدار الحماية يعتمد على بوابة ذات منفذين؛

جدار الحماية يعتمد على البوابة المحمية؛

جدار الحماية – شبكة فرعية محمية.

13. جدار الحماية – تصفية جهاز التوجيه

يعد جدار الحماية المعتمد على تصفية الحزم هو الأكثر شيوعًا والأسهل في التنفيذ. وهو يتألف من جهاز توجيه تصفية يقع بين الشبكة المحمية والإنترنت. يتم تكوين جهاز توجيه التصفية لحظر أو تصفية الحزم الواردة والصادرة بناءً على تحليل عناوينها ومنافذها. تتمتع أجهزة الكمبيوتر الموجودة على شبكة محمية بإمكانية الوصول المباشر إلى الإنترنت، بينما يتم حظر معظم الوصول إليها من الإنترنت. غالبًا ما يتم حظر الخدمات الخطيرة مثل Windows X وNIS وNFS.

14. جدار الحماية يعتمد على بوابة ذات منفذين

يتضمن جدار الحماية لبوابة التطبيقات ثنائي المنفذ جهاز كمبيوتر ثنائي المضيف مزودًا بواجهتين للشبكة. عند نقل المعلومات بين هذه الواجهات، يتم تنفيذ التصفية الرئيسية. لتوفير أمان إضافي، يتم عادةً وضع جهاز توجيه التصفية بين بوابة التطبيق والإنترنت. ونتيجة لذلك، يتم تشكيل شبكة فرعية محمية داخلية بين بوابة التطبيق وجهاز التوجيه. يمكن استخدام هذه الشبكة الفرعية لاستضافة خوادم معلومات يمكن الوصول إليها خارجيًا.

15. جدار الحماية يعتمد على البوابة المحمية

يجمع جدار الحماية المعتمد على البوابة بين جهاز توجيه التصفية وبوابة التطبيق التي يتم حلها من جانب الشبكة الداخلية. يتم تنفيذ بوابة التطبيق على الكمبيوتر المضيف ولها واجهة شبكة واحدة فقط.

16. جدار الحماية - الشبكة الفرعية المحمية

يعد جدار حماية الشبكة الفرعية المحمية بمثابة تطور لتصميم جدار حماية البوابة المحمية. لإنشاء شبكة فرعية محمية، يتم استخدام جهازي توجيه محميين. يقع جهاز التوجيه الخارجي بين شبكة الإنترنت والشبكة الفرعية المحمية، ويقع جهاز التوجيه الداخلي بين الشبكة الفرعية المحمية والشبكة الداخلية المحمية. تحتوي الشبكة الفرعية المحمية على بوابة التطبيق وقد تتضمن أيضًا خوادم معلومات وأنظمة أخرى تتطلب وصولاً متحكمًا فيه. يوفر تصميم جدار الحماية هذا أمانًا جيدًا من خلال توفير شبكة فرعية محمية تعمل على عزل الشبكة الداخلية المحمية عن الإنترنت.

17. ما الذي يستطيع جدار حماية Windows فعله وما لا يمكنه فعله

| هو يستطيع: |

انه لا يستطيع: |

| منع فيروسات الكمبيوتر والديدانالوصول إلى الكمبيوتر. |

كشف أو تحييد فيروسات الكمبيوترو "الديدان"، إذا كانت موجودة بالفعل على جهاز الكمبيوتر. لهذا السبب، يجب عليك أيضًا تثبيت برنامج مكافحة الفيروسات والحفاظ عليه محدثًا لمنع الفيروسات والديدان والتهديدات الأخرى من إتلاف جهاز الكمبيوتر الخاص بك، ولمنع استخدام جهاز الكمبيوتر الخاص بك لنشر الفيروسات إلى أجهزة كمبيوتر أخرى. |

| مطالبة المستخدم بالاختيارحظر أو السماح ببعض طلبات الاتصال. |

منع المستخدم من فتح رسائل البريد الإلكتروني التي تحتوي على مرفقات خطيرة. لا تفتح المرفقات في رسائل البريد الإلكتروني الواردة من مرسلين غير معروفين. ويجب توخي الحذر حتى لو كان مصدر البريد الإلكتروني معروفًا وجديرًا بالثقة. عندما تتلقى رسالة بريد إلكتروني تحتوي على مرفق من شخص تعرفه، اقرأ سطر الموضوع بعناية قبل فتحه. إذا كان سطر الموضوع عبارة عن خليط من الأحرف أو لا معنى له، فلا تفتح البريد الإلكتروني حتى تتصل بالمرسل للتأكيد. |

| الاحتفاظ بالسجلات (سجل الأمان)- بناء على طلب المستخدم - تسجيل محاولات الاتصال بالكمبيوتر المسموح بها والمحظورة. قد يكون هذا السجل مفيدًا لتشخيص المشكلات. |

منع البريد العشوائي أو المراسلات غير المصرح بها، حتى لا يصلوا إلى البريد الوارد. ومع ذلك، يمكن لبعض برامج البريد الإلكتروني القيام بذلك. تحقق من الوثائق الخاصة بك برنامج البريدلمعرفة قدراته. |

خاتمة

بعد كل المواد المقدمة، يمكننا أن نستنتج ما يلي.

اليوم، أفضل دفاع ضد مجرمي الكمبيوتر هو جدار الحماية الذي تم تثبيته واختياره بشكل صحيح لكل شبكة. وعلى الرغم من أنه لا يضمن الحماية بنسبة 100% من المتسللين المحترفين، إلا أنه يجعل من الصعب عليهم الوصول إليه معلومات الشبكةأما بالنسبة للهواة، فيعتبر الوصول الآن مغلقًا أمامهم. وفي المستقبل أيضًا، يجب أن تصبح جدران الحماية أفضل المدافعين عن البنوك والمؤسسات والحكومات ووكالات الاستخبارات الأخرى. هناك أيضًا أمل في أن يكون هناك يومًا ما جدار حماية لا يستطيع أحد تجاوزه. في هذه المرحلة من البرمجة، يمكننا أيضًا أن نستنتج أن التطورات في جدران الحماية اليوم تعد بنتائج جيدة جدًا في المستقبل القريب.

الأدب

1. بالدين كونستانتين، أوتكين فلاديمير “المعلوماتية”، موسكو، 2003.

2. دياكونوف فلاديمير، أبرامينكوفا إيرينا، بينكوف ألكسندر "تقنيات المعلومات الجديدة"، موسكو، 2006.

3. فريدلاند أ. "الموارد الأساسية لعلوم الكمبيوتر"، موسكو، 2007.

يقوم برنامج مكافحة الفيروسات بحماية ملفات النظام والمستخدم من البرامج الضارة. الغرض من جدران الحماية هو تصفية حركة المرور الواردة والصادرة ومنع الوصول غير المصرح به إلى جهاز الكمبيوتر.

للعمل على الإنترنت، يستخدم نظام التشغيل الخدمات التي تفتح المنافذ وتنتظر الاتصالات بها. بمعرفة رقم المنفذ، يمكن للمستخدم الاتصال به من جهاز كمبيوتر بعيد والوصول إلى بعض الموارد. تكمن المشكلة في أن تنفيذ بعض الخدمات يحتوي على أخطاء يمكن استخدامها لهجوم على الشبكة - إما هجوم فيروسي أو هجوم يهدف إلى تعطيل تشغيل خدمة ضعيفة أو النظام ككل. جدار الحماية، الذي يستخدم مجموعة من القواعد، يسمح أو يرفض الوصول إلى جهاز كمبيوتر من الإنترنت.

ملحوظة

في البداية، كان جدار الحماية عبارة عن حاجز في القاطرات يقع بين غرفة المحرك والسيارات ويحمي الأخيرة من الحريق المحتمل. بدأ استخدام هذه الكلمة بمعناها الحديث تقريبًا في أوائل التسعينيات، عندما لم يتم العثور على ترجمة لا لبس فيها للكلمة الإنجليزية جدار الحماية. نظرًا لأن الكلمة الألمانية Brandmauer كانت تعني نفس الشيء وكانت معروفة بالفعل، فقد بدأوا في استخدامها، على الرغم من ذلك فقط في منطقة ما بعد الاتحاد السوفيتي.

أول من ظهر مرشحات الحزمة، والتي تعمل بناءً على المعلومات الموضوعة في الرأس: عنوان IP، وأرقام منفذ المصدر والوجهة، ونوع الحزمة وطولها. بدا الأمر كالتالي: يُسمح لجهاز الكمبيوتر الموجود على الشبكة الداخلية بعنوان IP محدد بالاتصال بأي أجهزة كمبيوتر خارجية باستخدام المنفذ المحدد فقط. على سبيل المثال، يستخدم بروتوكول SMTP، الذي يستخدم لإرسال البريد الإلكتروني، المنفذ 25، وبروتوكول POP3، الذي يتم من خلاله استلام البريد، يستخدم المنفذ 110، وعادة ما يتم تكوين خدمات الويب على المنفذ 80. عند محاولة الوصول إلى خدمات أخرى، قام جدار الحماية بحظر الاتصال.

تدريجيا أصبح من الواضح أن مثل هذا المخطط الثابت لم يكن كافيا. أدى ذلك إلى ظهور مرشحات تراقب حالة الاتصالات (الحالة). تدريجيا، زادت وظائف جدران الحماية، وظهرت مرشحات مستوى التطبيق ومرشحات الاتصال التي يمكنها التحكم في السياق. دعونا لا نخوض في التاريخ، خاصة وأن العثور عليها في شكلها النقي يكاد يكون من المستحيل اليوم.

في أغلب الأحيان، يصعب على المستخدم أن يقرر ما يرفضه أو يسمح به لمن. يقبل نظام التشغيل Windows تفاعل المستخدم التالي مع جدار الحماية المستخدم. على سبيل المثال، يتم كتابة عنوان أو اسم الخادم في متصفح الويب. يقوم جدار الحماية، بعد تحليل الطلب، بحظره مؤقتًا ويطلب من المستخدم التأكيد، ويزوده بجميع المعلومات: التطبيق أو الخدمة، وعنوان IP أو اسم المضيف البعيد ومنفذ الوجهة. إذا كنت تنوي حقًا الوصول إلى الإنترنت باستخدام هذه الأداة المساعدة، فسيؤكد المستخدم ذلك وسيسمح جدار الحماية بالاتصال. ومن أجل عدم إزعاج المستخدم في المستقبل، يتم تذكر الإجابة. على الرغم من أنه لتقليل احتمالية الخطأ، يتم تكرار العملية بعد مرور بعض الوقت.

وبالتالي، إذا تم السماح بالاتصال لحصان طروادة المخفي عن طريق الصدفة، فهناك احتمال أنه لن يتم السماح به في المرة القادمة. ومع ذلك، يستخدم منشئو الفيروسات أيضًا ميزة التفاعل هذه. الآن، من أجل إخفاء برنامجهم، يحتاجون فقط إلى تنزيله كملحق لبرنامج Internet Explorer؛ في بعض الأحيان يتم استدعاء المتصفح نفسه، والذي لا يحتوي شريط العناوين الخاص به على اسم المضيف البعيد فحسب، بل يحتوي أيضًا على المعلومات المسروقة . لا يفهم المستخدم دائمًا جوهر الطلب، لذلك يكون الخداع ناجحًا في معظم الحالات.

يجب استخدام جدار الحماية مع برنامج مكافحة الفيروسات. هذه ليست تطبيقات حصرية، بل هي تطبيقات متكاملة، على الرغم من أن العديد من جدران الحماية اليوم قد تطورت إلى أنظمة أمنية حقيقية يمكنها مراقبة الوضع المذكور أعلاه.

من الضروري التحكم في حركة المرور الواردة والصادرة. في الحالة الأولى، ستتم حمايتك من محاولات الوصول غير المصرح بها من الخارج، وسيسمح لك التحكم في حركة المرور الصادرة بحظر أحصنة طروادة والبرامج الضارة الأخرى التي تحاول الوصول إلى الإنترنت، بالإضافة إلى حركة المرور غير الضرورية في شكل لافتات . تجدر الإشارة إلى أنه على الرغم من أن جميع جدران الحماية متشابهة، إلا أن كل تطبيق محدد قد يحتوي على أخطاء.

ظهور المدمج في جدار الحمايةتم الترحيب بنظام التشغيل Windows XP من قبل الكثيرين، ولكن سرعان ما أصبح من الواضح أنه يتحكم فقط في حركة المرور الواردة، وهو أدنى من معظم الحلول من حيث سهولة الإعدادات. تحسين جدار الحمايةفي نظام التشغيل Windows Vista، يتمتع بقدرات أكبر إلى حد ما - فهو يدعم تصفية حركة المرور الواردة والصادرة. يمكنه منع التطبيقات من الوصول إلى الطلبات الواردة من أجهزة الكمبيوتر الأخرى أو الاستجابة لها، لذا يمكن لبرامج الوسائط المتعددة تشغيل ملفات الوسائط على الكمبيوتر المحلي ولكن لا يمكنها الاتصال بمواقع الويب على الإنترنت. جدار الحمايةيراقب نظام التشغيل Windows Vista موارد نظام التشغيل، وإذا بدأت تتصرف بشكل مختلف، وهو ما يشير عادةً إلى وجود مشكلات، فإنه يحظر الاتصال. إذا حاول برنامج آخر الاتصال بالإنترنت لتثبيت وظيفة إضافية، فسيرى المستخدم رسالة تحذير مرسلة جدار الحماية.

ومع ذلك، من الناحية العملية، لدى المستخدم وسائل قليلة للضبط الدقيق، وسيحاول التطبيق الضار، بمجرد وصوله إلى الكمبيوتر، أولاً إنشاء قاعدة السماح، مع التركيز بشكل خاص على القاعدة المضمنة جدار حماية ويندوز، أو ببساطة قم بتعطيله، لذلك لن نفكر فيه، بل عدة حلول نموذجية.

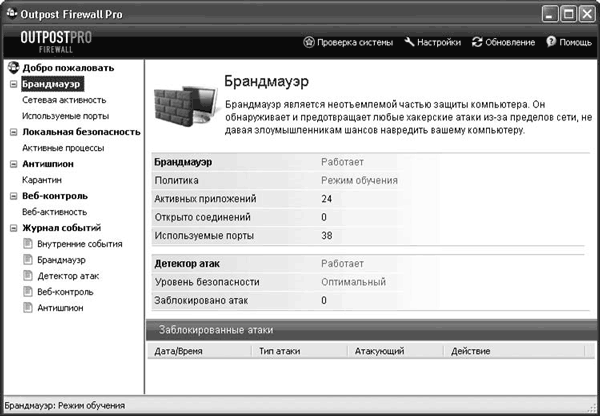

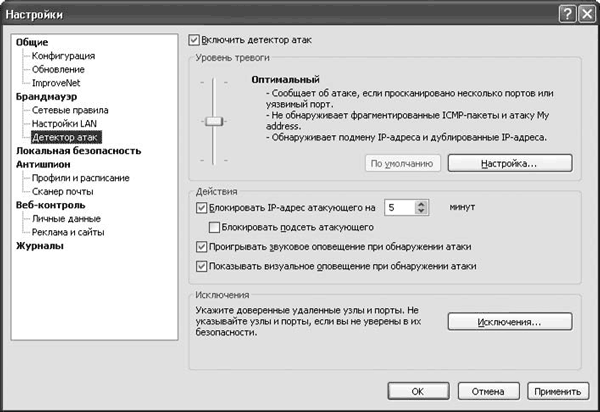

4.2. جدار الحماية الشخصي Outpost Firewall

بدأ Outpost Firewall بأداة الاكتشاف الخاصة به هجمات القراصنة Jammer، والتي أصبحت شعبية بسرعة. تبين أن سبب شعبيتها كان عاديا. استخدمت شركة حكومية أجنبية حصان طروادة للتجسس على مستخدميها. قام أحد الموظفين بتثبيت جهاز Jammer ولم يكتشف برنامج التجسس فحسب، بل قام أيضًا بتتبع اتجاه نشاطه. ضرب هذا الحادث الصحافة، واندلعت فضيحة، واكتسب جهاز التشويش شعبية على الفور. جدار الحماية Outpost Firewall Pro، الذي ظهر الإصدار الأول منه في عام 2001، اكتسب شهرة على الفور تقريبًا ويحظى اليوم بشعبية بفضل نطاقه الواسع وظائفوتكلفة منخفضة.

تقدم الشركة اليوم عدة خيارات لـ Outpost Firewall Pro:

Outpost Firewall Pro 2008 هو جدار حماية شخصي يوفر حماية شاملة للإنترنت وهو مصمم للاستخدام الشخصي. هذا الإصدار متوافق مع نظام التشغيل Windows Vista، وهو متاح على موقع المشروع نسخه اولي 4.0، يدعم أنظمة التشغيل Windows 2000 وXP وServer 2003؛

Outpost Security Suite Pro - مخصص أيضًا للاستخدام الشخصي، ويوفر حماية للكمبيوتر بنسبة 100%، ويتضمن جميع أدوات الأمان الضرورية: جدار الحماية، ومكافحة الفيروسات، وبرامج مكافحة التجسس، ومرشح مكافحة البريد العشوائي، والحماية الاستباقية؛

يعد Outpost Network Security حلاً لحماية الشركات الصغيرة والمتوسطة من التهديدات الخارجية والداخلية؛

Outpost Firewall Free هو جدار حماية شخصي لأولئك الذين يتصفحون الإنترنت بشكل غير منتظم.

دعونا نلقي نظرة على Outpost Firewall Pro 2008.

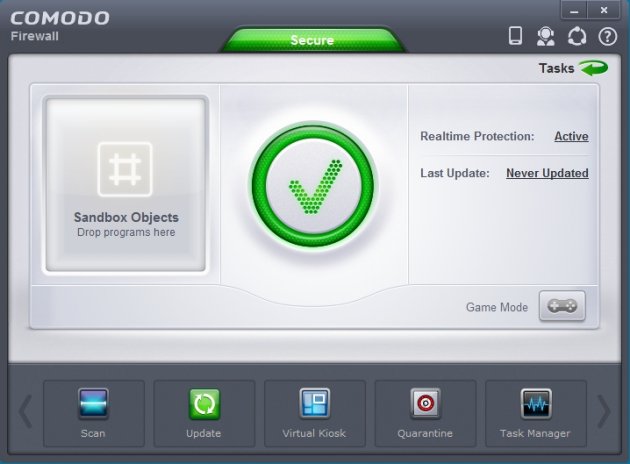

تثبيت Outpost Firewall Pro

يعد تثبيت Outpost Firewall Pro أمرًا تقليديًا. في الخطوة الأولى، يمكنك تحديد لغة التثبيت - الروسية، حيث سيتم بعد ذلك عرض كافة الرسائل. قبول شروط اتفاقية الترخيص. أثناء عملية التثبيت، يمكنك تنزيله عن طريق تحديد المربع الذي يحمل نفس الاسم آخر التحديثاتجدار الحماية المخفر. بعد نسخ الملفات سوف تظهر معالج الاعداد.

في النافذة الأولى معالجات الإعداد(الشكل 4.1) عليك تحديد مستوى الأمان الذي سيوفره البرنامج:

مرتفعة- للمستخدمين المتقدمين؛ سيوفر جدار الحماية أكبر قدر ممكن من الحماية؛

عادي– سيقوم Outpost Firewall Pro بحماية النظام من أخطر طرق الاختراق دون إزعاج المستخدم بالطلبات المستمرة؛ يوصى بهذا المستوى في معظم الحالات.

أرز. 4.1.معالج إعداد Outpost Firewall Pro

مسح الملفات عند بدء التشغيل- يمنع تشغيل البرامج الضارة المعروفة، لكنه لا يمنع محاولات الوصول الأخرى مثل النسخ أو الحفظ؛

مسح الملفات في أي محاولة وصول- يمنع كافة محاولات الوصول إلى الملفات المصابة بالبرامج الضارة المعروفة.

يوفر الخيار الثاني أكبر قدر من الحماية، ولكنه قد يؤثر سلبًا على أداء النظام. إذا لاحظت انخفاضًا في الأداء، فمن الأفضل على أجهزة الكمبيوتر منخفضة الطاقة التبديل إلى الخيار الأول. لتحسين الأداء، يمكنك تحديد المربع تمكين التخزين المؤقت لحالة التحقق. في هذه الحالة، عند الوصول إليه لأول مرة، سيتم إنشاء ملف ذاكرة تخزين مؤقت مخفي، وفي المرة التالية سيتم فحصه مقابل الحالة الحالية، وإذا لم يتم العثور على اختلافات، فسيتوقف الفحص.

أرز. 4.2.مربع حوار معالج التكوين

الخيارات التالية ممكنة هنا:

إنشاء القواعد وتحديثها تلقائيًا- الخيار الأكثر ملاءمة والموصى به: عندما تصبح التطبيقات متصلة بالإنترنت، سيقوم المستخدم بإنشاء قواعد لها وتحديثها حسب الضرورة؛

إنشاء القواعد تلقائيًا- نفسه، ولكن بدون تحديث أوتوماتيكيقواعد؛ وفي الحالة الأخيرة يُطلب من المستخدم؛

لا تقم بإنشاء القواعد تلقائيًا- لا يتم إنشاء القواعد تلقائيًا.

عن طريق تحديد المربع تدريب Outpost Firewall Pro تلقائيًا خلال أسبوع، سوف تسمح الخلق التلقائيالسماح بقواعد للتطبيقات المعروفة التي تطلب الاتصالات.

بالإضافة إلى ذلك، تقدم Agnitum المشاركة في برنامج ImproveNet. إذا حددت المربع المناسب، فسيتم تشغيل البيانات تطبيقات الشبكةالتي لا توجد قواعد لها، ويتم إنشاء قواعد نظام جديدة وإحصائيات استخدام التطبيق. سيتم إرسال المعلومات المجمعة إلى شركة التطوير مرة واحدة في الأسبوع (سيتم نقل المعلومات بشكل مضغوط في الخلفية دون انقطاع في تشغيل النظام). واستنادًا إلى المعلومات التي تم جمعها، سيتم إنشاء قواعد جديدة، والتي ستصبح بعد ذلك متاحة من خلال نظام التحديث. يجب أن تكون نتيجة برنامج ImproveNet انخفاضًا في عدد الطلبات المقدمة إلى المستخدم: يجب أن يتمتع Outpost بقدر أكبر من الاستقلالية في اتخاذ القرار. إذا لزم الأمر، يمكن تغيير هذه الإعدادات عن طريق تشغيل الأمر الإعدادات > عام > تحسين الشبكة.

عند تشغيل البرنامج لأول مرة، ستظهر رسالة على الشاشة لتسجيل البرنامج؛ إذا لم يكن لديك ترخيص، فيمكنك استخدام Outpost Firewall بشكل قانوني لمدة 30 يومًا بالنقر فوق الزر يستخدم.

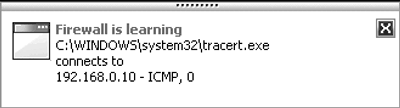

العمل مع جدار الحماية المخفر

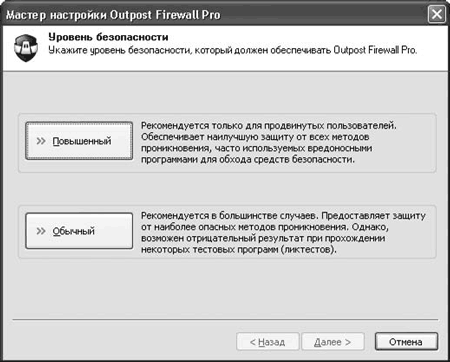

بعد التثبيت، يتم تكوين جدار حماية Outpost ويصبح جاهزًا للاستخدام. يتم الإشارة إلى ذلك من خلال الأيقونة التي تظهر في منطقة الإعلام، مظهروالذي يعتمد على السياسة المختارة. افتراضيا يتم تثبيته وضع التدريب. ووفقًا لذلك، في كل مرة يحاول فيها تطبيق لم يتم تعيين قاعدة له الوصول إلى الشبكة، يُعرض على المستخدم طلب (الشكل 4.3) يحتوي على المعلومات الضرورية التي تسمح، في معظم الحالات، باتخاذ قرار: البرنامج الاسم والخدمة عن بعد ورقم المنفذ وعنوان IP.

أرز. 4.3.يحاول التطبيق الوصول إلى الشبكة

بالإضافة إلى ذلك، عند تمكين وحدة مكافحة برامج التجسس، يتم تحليل الطلب، وإذا كان كل شيء طبيعيًا، تظهر تسمية بجوار اسم التطبيق برامج التجسسلم يتم الكشف عن. بناءً على المعلومات الواردة، يمكن للمستخدم اتخاذ أحد القرارات التالية:

السماح بأي نشاط لهذا التطبيق- يتم إضافة التطبيق إلى قائمة الموثوق بهم، ويتم السماح بجميع الاتصالات التي يطلبها تلقائيًا؛

رفض أي نشاط لهذا التطبيق– يتلقى التطبيق حالة محظور، ويتم حظر كافة الاتصالات تلقائيا؛

إنشاء قاعدة على أساس المعيار- تتطلب معظم التطبيقات الوصول إلى الشبكة فقط من خلال بروتوكولات ومنافذ معينة؛ يتضمن Outpost قوالب يمكن استخدامها لإنشاء قواعد لمثل هذه التطبيقات - في هذه الحالة، سيقتصر التطبيق على البروتوكولات المحددة؛

السماح مرة واحدةأو منع مرة واحدة– إذا كنت تشك في غرض البرنامج، يمكنك السماح أو رفض وصوله إلى الشبكة مرة واحدة ومراقبة رد فعل التطبيق.

من خلال النقر على الرابط مساعد، يمكنك الحصول على المزيد معلومات مفصلةحول هذه العملية، مما يساعد على قبول الحل الصحيح، بما في ذلك تلك التي تم الحصول عليها من موقع المطورين. في أزرار القائمة نعميمكن تفعيلها وضع التعلم التلقائي.

لمثل هذا التطبيق يمكنك أيضًا إنشاء القاعدة الخاصةمع الوصف. على سبيل المثال، لنقم بإنشاء قاعدة لمتصفح الويب Firefox. في قائمة السياقبالنقر بزر الماوس الأيمن فوق الرمز الموجود في منطقة الإعلام، حدد إعدادات، في النافذة التي تظهر (الشكل 4.4)، انتقل إلى علامة التبويب جدار الحماية > قواعد الشبكةواضغط على الزر يضيف.

أرز. 4.4.نافذة إنشاء قواعد الشبكة

سيطلب منك البرنامج تحديد المسار إلى الملف القابل للتنفيذ. باستخدام مدير الملفاتانتقل إلى الدليل الذي تم تثبيت Firefox عليه (هذا هو الدليل الافتراضي جيم:\ملفات البرنامج\موزيلا فايرفوكس)، حيث حدد الملف Firefox.exe. بشكل افتراضي، يقع التطبيق ضمن هذه الفئة محظور; للسماح له بالوصول إلى الشبكة، حدد العنصر في قائمة السياق ثق دائمًا بهذا التطبيق.

في هذه الحالة، سيكون للتطبيق حق الوصول الكامل. لتخصيص سلوكه بشكل أكثر دقة، في نفس القائمة، حدد استخدم القواعد. ستظهر نافذة محرر القواعد، حيث في علامة التبويب قواعد الشبكةبحاجة للضغط على زر جديد. في النافذة التي تظهر، قم بتحرير القاعدة عن طريق تحديد الحدث (الاتجاه والعنوان والمنفذ) والمعلمات (إعلام، تنشيط التصفية الديناميكية، عدم التسجيل). انقر على الرابط الذي تحته خط في الحقل فك القاعدةيمكنك تغيير قيم المعلمات.

بعد انتهاء فترة التدريب، أي عندما يتم إنشاء كافة القواعد ولم يعد المستخدم يتلقى الطلبات، عليك الانتقال إلى وضع الخلفيةعمل. في هذه الحالة، يعمل جدار الحماية في وضع غير مرئي للمستخدم ولا يعرض رمزًا في منطقة الإعلام. بفضل هذا، على سبيل المثال، يمكن للوالدين منع حركة المرور غير المرغوب فيها والتحكم في العمل على الإنترنت دون أن يلاحظ أطفالهم. في هذا الوضعيستهلك جدار الحماية Outpost موارد أقل.

للذهاب الى وضع الخلفيةاستدعاء نافذة الإعدادات. على علامة التبويب شائعةفي القائمة المنسدلة حدد وضع التمهيدثَبَّتَ خلفية. لمنع أي شخص من تغيير إعدادات جدار الحماية، في نفس علامة التبويب، حدد المفتاح حماية كلمة المرورإلى موقع شغلهوتعيين كلمة مرور.

يستثني أوضاع التدريبالسياسات التالية موجودة (وهي متوفرة في قائمة السياق الخاصة برمز منطقة الإعلام):

منع كل شيء- جميع الاتصالات محظورة؛ يمكن استخدام هذه السياسة، على سبيل المثال، لفصل جهاز كمبيوتر مؤقتًا عن الشبكة؛

وضع القفل- جميع الاتصالات باستثناء تلك المسموح بها محظورة؛ بعد مرحلة التدريب يجدر استخدام هذه السياسة بالذات؛

وضع القرار- جميع الاتصالات مسموحة، باستثناء الاتصالات المحظورة؛

اطفيء– تم تعليق تشغيل جدار حماية المخفر، بما في ذلك كاشف الهجوم، وجميع الاتصالات مسموحة.

واجهة البرنامج

بعد التثبيت يصبح Outpost Firewall جاهزًا للعمل، وفي أغلب الأحيان يتواصل المستخدم معه فقط على شكل إجابة على الأسئلة عند محاولة الوصول إلى أي تطبيق على الإنترنت. لعرض إحصائيات الروبوت ونشاط الشبكة للتطبيقات، وضبط سياسة جدار الحماية والمكونات الإضافية، تحتاج إلى فتح نافذة البرنامج الرئيسية (الشكل 4.5).

أرز. 4.5.نافذة البرنامج الرئيسية

بصريا، تنقسم النافذة الرئيسية إلى قسمين. توجد في الجزء العلوي لوحة بها أزرار توفر الوصول السريع إلى بعض الوظائف.

لعرض المعلومات في شكل سهل الاستخدام، توجد لوحة معلومات على اليسار، والتي يذكرنا العمل بها بالعمل في موصلشبابيك. تحدد اللوحة اليسرى فئة، وتعرض اللوحة اليمنى معلومات مفصلة. بجانب بعض العناصر هناك علامة زائد، من خلال النقر عليها يمكنك توسيع القائمة. عن طريق اختيار العنصر مرحباً، يمكنك الحصول على معلومات حول الترخيص، وعرض الأخبار من موقع المطور، وما إلى ذلك جدار الحمايةيحتوي على فقرتين فرعيتين.

نشاط الشبكة. من خلال تحديد هذا العنصر، ستتمكن من عرض قائمة بجميع التطبيقات والعمليات التي لديها اتصالات نشطة حاليًا، ومعلومات مفصلة عنها (البروتوكول، عنوان IP والمنفذ، وقت بدء الاتصال ومدته، عدد البايتات المرسلة والمستقبلة، السرعة والحالة).

إذا رأيت اتصالاً لم تسمح به، أو كنت تشك في أن حصان طروادة مخفي يعمل، فيمكنك إنهاء الاتصال عن طريق النقر بزر الماوس الأيمن على السطر المقابل على الجانب الأيمن من الشاشة وتحديد العنصر في قائمة السياق الذي يبدو قطع الاتصال. عن طريق تحديد العنصر في نفس القائمة أعمدة، يمكنك تحرير حقول إخراج المعلومات. فقرة إنشاء قاعدةيسمح لك بفتح محرر القواعد لهذا التطبيق بسرعة.

المنافذ المستخدمة. يعرض هذا كافة التطبيقات والعمليات التي لها منافذ مفتوحة حاليًا، بما في ذلك تلك التي تنتظر الاتصالات.

عنصر الأمن المحلييحمي جهاز الكمبيوتر الخاص بك من التهديدات غير المعروفة أو المقنعة. هنا يمكنك تغيير مستوى الأمان وإنشاء قائمة الاستثناءات للعمليات التي لا تحتاج إلى مراقبة أو تمكين أو تعطيل الحماية الداخلية لـ Outpost Firewall Pro. في الفقرة الفرعية العمليات النشطةيتم عرض قائمة بجميع العمليات النشطة، مما يشير إلى نشاط الشبكة الخاص بها.

عنصر مكافحة التجسسيحمي جهاز الكمبيوتر الخاص بك من أحصنة طروادة والديدان وبرامج التجسس. بلمسة زر واحدة تشغيل فحص النظاميمكنك فحص النظام بحثًا عن التهديدات والأشياء المشبوهة. في هذه الحالة، يمكنك اختيار أحد الخيارات للتحقق من النظام: سريع, ممتلىءو انتقائي. سيتم نقل جميع الكائنات المشبوهة إلى علامة التبويب الحجر الصحي، حيث يمكن حذفها أو استعادتها ببساطة أو استعادتها عن طريق إضافتها إلى الاستثناءات. يتم هنا أيضًا ضبط وضع الحماية في الوقت الفعلي وتشغيل ماسح البريد.

على علامة التبويب التحكم في الويبيُظهر عدد الكائنات المحظورة (ملفات تعريف الارتباط، والمحتوى النشط لصفحات الويب، والمُحيلين، واللافتات الإعلانية)، بالإضافة إلى محاولات نقل البيانات الشخصية.