TORとは何ですか。 Tor ネットワークとは何ですか、またどのように機能しますか Tor ブラウザの動作原理

TOR ブラウザは匿名のインターネット ブラウザです。 Tor はユーザーの閲覧アクティビティを隠し、ドメインやサーバーへの接続を事実上あらゆる種類の監視から保護します。 Tor ブラウザは、Web サイトのブロックを回避するためにも使用されます。

TOR の IP アドレスはどのようにして知ることができるのでしょうか?

TOR サーバーのアドレスは次のように公開されています。 パブリックアクセス Tor プロジェクトの Web サイトにあり、ブラウザ自体は Firefox の古いバージョンのいずれかをベースにしています。

Tor の仕組み

Tor ブラウザは、匿名のアドオンを備えた特別なバージョンです。 このブラウザこれは無料で配布されていますが、ユーザーは実際の IP アドレスを非表示にして、Tor サーバー アドレスの 1 つに置き換えることができます。 Tor ブラウザには、ブロックされたページやサイトを開く Tor アノニマイザが組み込まれています。 このような印象的なスパイキットにもかかわらず、すべてが ソースコードプログラムはオープンであり、その分析に基づいて、Tor ブラウザはユーザーを監視しておらず、インターネット上のユーザーの行動に関するデータをサードパーティ企業に送信していないと結論付けることができます。

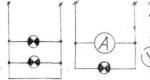

上記のすべての機能の動作は、匿名ソフトウェアを実行する Tor サーバーの広範なネットワークの使用に基づいています。 このようなサーバーの数は数千台に上り、そのほとんどすべてが一般の人々によって管理されています。 実行しているブラウザを匿名ネットワークに接続する原理は単純です。Tor はインターネットへの接続を確立し、ランダムに 3 つの Tor サーバーを選択し、これらの秘密サーバーを通じて要求したサイトに接続します。 この場合、3 つの接続はすべて異なるキーで互いに個別に暗号化され、各中間サーバーは他のゲートウェイを介して送信された情報を知りません。

このような保護は、暗号化されていないプロトコル経由でアクセスできるサイト (HTTPS がサポートされていない場合) では機能しないことに注意してください。

Torブラウザの設定方法

Tor ブラウザとそのダウンロード さらなるカスタマイズは非常に簡単です。Tor プロジェクトの Web サイトにアクセスし、必要なブラウザのバージョンを選択するだけです。

プログラムのその後のダウンロードとインストールは他のものと変わりません。契約に同意し、インストール パスを指定して「次へ」ボタンを数回クリックする必要があります。 Tor はメニューとデスクトップにショートカットを作成し、そこから起動できます。

Tor と Chrome などの他のブラウザーの唯一の違いは、プログラムの開始ウィンドウです。 その中で、Tor ブラウザは接続方法を選択するように求めます。

Tor サーバーのネットワークに直接接続するか、特別なリレー サーバーを経由してネットワークをバイパスするかの 2 つの設定から選択する必要があります。 Tor ブラウザが法律で禁止されておらず、ブロックされていないコンピュータから起動した場合 身体レベル管理者またはプロバイダーを選択し、最初の項目「接続」をクリックします。 ほとんどの場合、これで十分です。

Torブラウザの使い方

ブラウザでの以降の作業は、他のブラウザとまったく同じです。 入力してください アドレスバー必要なドメイン URL を入力して Enter キーを押します。 。 以下のスクリーンショットは、サイトへの接続が匿名化チェーン全体を正常に通過したことを示しています。

Tor に関する重要な情報

Torを使用すると、転送されるデータのみが暗号化されます 内部ブラウザとサーバー間の経路のみで、パケットの内容がそのまま送信されます。 Tor ネットワークのもう 1 つの欠点は、ISP がこの匿名ネットワークの使用を簡単に追跡できることです。はい、インターネット上でのユーザーの行動のルートは認識されませんが、Tor での作業の事実自体は追跡されます。

これらのマイナス要因を回避するには、ブラウザだけでなく他のすべてのプログラムを通じて送信されるパケットを暗号化し、匿名サーバーの使用を隠す TOR に加えて、を使用する必要があります。 このサイトからの VPN には、広告やログ記録がないなど、他にも多くの利点があります。

TOR (オニオンルーターの略)は、匿名ネットワーク接続を確立できるプロキシ サーバーのネットワークです。 この技術には匿名のデータ転送が含まれており、Web サイトの閲覧、メールの送信、および インスタントメッセージ.

各データ パケットは 3 つのランダムな Tor プロキシを通過します。 これらのプロキシ サーバーはノードと呼ばれます。

いくつかの種類があります Tor ノード:

- 入力ノードは、ユーザーからの接続を受け入れ、データを暗号化し、次のノードにリダイレクトするために使用されます。

- 中間ノードは、入力ノードと出力ノードの間でトラフィックをリダイレクトするために必要です

- 出力ノードはデータをインターネットに送信します。 あなたの IP アドレスは出口ノードに属します

以下は統計です - 最も積極的に使用している 10 か国 Torネットワーク 。 統計は Tor プロジェクトの公式 Web サイトから取得しました。

Tor ネットワークはどのように機能しますか?

ユーザーは自分のコンピュータで Tor クライアントを起動します。 Tor クライアントは Tor ノードのリストをダウンロードします。

データは送信前に 3 つのキーで順番に暗号化されます。 データ パケットは Tor ネットワークのエントリ ノードに送信されます。 入力ノードは暗号の「最上位層」を復号し、次にデータ パケットをどこに送信するかを認識します。 中間ノードと出力ノードも同じことを行います。 例えると、玉ねぎの皮を一層ずつ剥いていくようなものです。

ソフトウェアは Socks インターフェイスです。 したがって、Socks プロトコルを通じて動作できるすべてのプログラムは Tor を通じて動作できます。

緑色の矢印 – データ送信は暗号化されます。

Tor をしばらく使用していると、出力 IP アドレスが定期的に変化することに気づくでしょう。 これは、Tor ネットワーク内のノードがランダムに変更されるために発生します。

Tor ネットワーク内のノードを定期的に変更することで、ユーザーの匿名性が実現されます。

緑色の矢印 – データ送信は暗号化されます。

赤い矢印 – 暗号化されていないデータ。

匿名の隠れたサービス

Tor を使用すると、サーバーに匿名性を提供できます。 隠しサーバーへのアクセスは、Tor クライアントを使用する場合にのみ可能です。 このような隠れたサービスは特別な擬似ドメインを通じて動作します。 トップレベル 。タマネギ。 Tor ネットワークはこれらのドメインを認識し、ネットワーク内のトラフィックをリダイレクトします。

.onion ドメインは疑似ドメインであり、Tor ネットワーク経由でのみアクセスできるため、プロバイダーによってブロックすることはできません。

トールは何に使われますか?

Tor はさまざまな目的に使用できますが、一般的な考え方は、インターネットを安全かつ匿名で使用することです。

Tor は以下によって使用されます。

- ジャーナリストは情報提供者と連絡を取り、匿名でデータを転送することができます。 エドワード・スノーデンは、機密データをワシントン・ポスト紙とガーディアン紙に送信するためにTorを使用したことを認めた。

- 企業が出張中の従業員とコミュニケーションを取るため

- 機密データを転送するための軍隊

- 匿名ブログの場合

トールの長所

- トラフィックの匿名化

- 簡単なセットアップ

- 無料のソリューション

トールの短所

- ISP は、入力ノードのリストが次のとおりであるため、TOP が使用されていることを認識します。 オープンアクセス.

- Web サイトは、VPN + Tor チェーンで使用されている場合でも、Tor の使用を検出できるようになりました。 これにより間接的にセキュリティが低下し、Web サイトがそのような接続をブロックできるようになります。

- ノードが侵害される可能性があり、ユーザー トラフィックをリッスンする特別なノードが Tor ネットワークに追加されたケースがすでに知られています。

- IP アドレスが常に変化すると、IP アドレスの変化時にユーザーのアクションをブロックする Web サイトを操作するときに問題が発生する可能性があります。 たとえば、銀行の Web サイトは、承認後にユーザーの IP アドレスを追跡します。 IP アドレスが変更されると、Web サイトは自動的に再ログインを求めます。

- Tor ネットワーク プロキシは TCP プロトコルを使用するため、Skype や Bittorrent などのプログラムは UDP プロトコルを介して動作するため、動作が困難になります。 Tor プロジェクトでは、音声やビデオのトレントまたはストリーミングに Tor ネットワークを使用することは推奨していません。 このようなデータの送信の匿名性は保証されません。

- Tor プロジェクトは、連邦契約に基づいて米国海軍研究所によって作成されました。 米国国防総省と国務省から多額の財政援助が提供されています。

VPN + Tor + チェーン (Socks、SSH の使用) を使用することをお勧めします。 仮想マシンまたは祖父)。 この場合、VPN を使用して、Tor ネットワークの使用を ISP から隠します。 Tor ネットワークは匿名性のレベルを高めます。 Socks、SSH、またはエンド側の Dedik により、Web サイトが Tor ネットワークの使用を検出できなくなります。

現時点では、Tor ネットワークのセキュリティにより、3 つのノードすべてでトラフィックが盗聴されることはなく、ユーザーの安全が確保されています。

2012 年、Tor プロジェクトへの寄付の 60% は米国国防総省と米国国務省によって行われました。 ワシントン・ポストはこれについて書いた。

2012 年にスポンサーから受け取った金銭に関するレポートのスクリーンショット。 このレポートは Tor プロジェクト Web サイトでご覧いただけます。

2012年に向けて 指定されていない上記スポンサー様。 そして2013年から2016年までは米国国務省(民主・人権・労働局)が主催となっている。 同時に、ウェブサイトはスポンサーから受け取った金額に関するレポートの公開を停止した。

米国国務省と米国国防総省は、PRISM プログラムの顧客です。 エドワード・スノーデンは機密データをワシントン・ポスト紙とガーディアン紙に引き渡し、世界中のインターネットユーザーを完全監視するPRISMプログラムの機密を解除した。 アメリカの大企業 (Apple、Google、Microsoft など) は、裁判所を通じて PRISM プログラムの開発者に協力することが義務付けられました。

こうしたことすべてが、Tor プロジェクトがどちらの側に立って動いているのかという自信を呼び起こすものではありません。

Torを使用する必要がありますか?

各ユーザーは、Tor ネットワークを使用するかどうかを自分で決定します。 これで、Tor ネットワークの長所と短所がすべてわかりました。

Tor ネットワークの使用はお勧めしません 匿名性の手段の一つとして。 安心感を得るには、匿名性に対する包括的なアプローチを採用してください。 いくつか使用してください さまざまなテクノロジー Tor と組み合わせると、タマネギの皮のようなものになります。 例: VPN + Tor + Socks、SSH または Dedik。

Tor ブラウザは公式 Web サイトからのみダウンロードしてください torproject.org.

気をつけて! Tor プロジェクトのサイトを模倣したサイトが存在します。 たとえば、Web サイト torprojectS.org (最後に S が追加されています) は、コンピュータにトロイの木馬をインストールしようとしています。 サードパーティのサイトから Tor ブラウザをダウンロードしないでください。

ちなみに、Tor Browserはブラウザをベースにしています。 モジラ Firefoxこれは、参加せずに Socks 接続を独立して操作できる唯一のブラウザであるためです。 オペレーティング·システム.

インストール後、Tor ブラウザは完全に使用できるようになります。 以下は公式ウェブサイトからのスクリーンショットです。

- 実際の位置情報を提供するプラグインをインストールする可能性があるため、追加のプラグインをインストールしないでください。 匿名化に必要なプラグインはすべてすでにインストールされています。

- オンライン中に Tor ブラウザでダウンロードしたドキュメント (PDF や DOC など) を開かないでください。 このようなファイルには、Tor ネットワークをバイパスして、プログラムを通じて直接インターネット アクセスを要求するマクロが埋め込まれている場合があります。 これにより、実際の IP アドレスが危険にさらされます。

- ネットワークの負荷が増加するため、Tor ネットワーク上に torrent をダウンロードしないでください。 Torrent プログラムは、常にインターネットに直接アクセスし、プロキシ設定を考慮しないように設計されています。 これにより、実際の IP アドレスが侵害される可能性があります。

- 常に https 接続を使用してください。 この接続により、データ転送のセキュリティが確保されます。

セキュリティ設定については、「セキュリティ設定」をクリックします。

セキュリティ レベルを設定します。

- 低 (デフォルト) – 標準のセキュリティ レベル。

- 中 – https をサポートしていないサイトでは JavaScript がブロックされます。 NoScript プラグインを介してクリックするだけで HTML5 ビデオとオーディオが起動される

- 高 – Javascript はすべての Web サイトでブロックされます。 HTML5 ビデオとオーディオは、NoScript プラグインをクリックするだけで起動されます。 一部の種類の画像、フォント、アイコンはダウンロードが禁止されています

ほとんどのユーザーに適しています。 Web サイトは正しく開き、何もブロックされません。

ほとんどの Web サイトは Javascript を使用しているため、高モードで Web サイトを閲覧すると、一部のコンテンツが非表示になるため問題があります。 サイトにログインする必要はないが、Web サイト上の記事を読む必要がある場合は、このモードをお勧めします。

Tor ブラウザを使用する準備ができているので、匿名ですぐにサーフィンを開始できます。

この設定では、Tor ブラウザのみが Tor ネットワークを使用することに注意してください。 他のすべてのプログラムはインターネットへの直接接続を使用し、実際の IP アドレスを送信します。

Socks プロトコルを直接操作できないプログラムはどうすればよいでしょうか? 例えば、 電子メールクライアント、他のブラウザ、インスタント メッセージング プログラムなど。 このようなプログラムからのトラフィックを Tor ネットワークにリダイレクトするには、Proxifier を使用することをお勧めします。

Tor ネットワーク上での Proxifier のセットアップ

プロキシファイア プログラムは次のことができます。

- すべてのオペレーティング システム プログラムからのトラフィックをプロキシ経由でリダイレクトします (電子メール クライアント、すべてのブラウザ、インスタント メッセージング プログラムを含む)

- プロキシチェーンを作成する

- 使用 DNSサーバープロキシから、ISP の実際の DNS を隠します。

- http および Socks プロキシをサポート

Proxifier 公式 Web サイトのホームページ。

プロキシファイアー プログラムをインストールします。 このプログラムは、すべてのオペレーティング システム トラフィックを収集し、それを特定のプロキシ サーバー経由で渡すことができます。

Proxifier を構成するには、使用されている Tor ネットワーク ポートを知る必要があります。 Tor ブラウザの [設定] セクションに移動します。

[ネットワーク設定]セクションを選択します。

Tor ネットワークの使用されているローカル IP アドレスと接続ポートを確認します。 すべてのオペレーティング システムのトラフィックが Tor ネットワークを通過できるように、このデータを Proxifier プログラムに挿入する必要があります。 この例では、127.0.0.1 とポート 9150 です。

プロキシファイア プログラムを起動します。

注意! まず Tor ブラウザを起動し、メイン ウィンドウが表示されるまで待つことが重要です。 その後、Proxifier プログラムを起動します。

「プロキシ」ボタンをクリックします。

「追加」ボタンをクリックします。

IP アドレスとポートを入力します。 この例では、127.0.0.1 とポート 9150 です。

[はい] を選択すると、このプロキシをデフォルトで使用することに同意したことになります。

任意のブラウザを開くか、 メールプログラム。 Proxifier には、Tor ネットワーク経由の接続のリストが表示されます。 どのブラウザでも、IP アドレスを確認して、実際の IP アドレスではなく、Tor ネットワークからの IP アドレスが表示されていることを確認できます。

何かが動作しない場合は、Tor ブラウザとプロキシファイアを閉じます。 そして、Tor ブラウザを起動し、メイン ウィンドウが表示されるまで待ちます。 その後でのみ、Proxifier を実行します。 なし 追加設定する必要はありません。 すべてのトラフィックは自動的に Tor ネットワークを通過します。 プロキシファイアを閉じて、実際の IP アドレスを取得します。

で 最近匿名ネットワークへの関心は常に高まっています。 これには多くの理由があります。

世界では「民主主義改革」が本格化している。 現在、ほぼすべての国の政府は、自国民がどこに行き、何を見て、何を読むかを決定する権利があると真剣に考えています。 下院、評議会、議会によって「最善の意図を持って」制定された一連の法律は、今やグローバル インターネット上でのユーザーの存在がその範囲内でのみ可能となる留保の境界をますます定義しています。

「そこには行かないで、ここに来てください。 そうしないと雪が頭の上に落ちて完全に死んでしまいます。」©「Gentlemen of Fortune」。

もう一つの緊迫した瞬間は、エドワード・スノーデンの現在進行中の暴露であり、特別サービスによる全員の完全な監視がすでに真に世界規模になっていることが明らかです。 もちろん、圧倒的多数の人には隠すことは何もありませんが、自分が特殊部隊の絶え間ない監視下にあり、あなたのあらゆる行動が監視され記録され、誰かが定期的に彼らのいたずらな手を摘もうとしていると知るのは非常に不快です。あなたの「汚れた洗濯物」。 そして、彼がどのような目的でそれを行うのか、彼の意図が善であるかどうかは関係ありません。

この Tor はなぜ必要なのでしょうか?

諜報機関の長い鼻から私生活の完全性を守ろうとする人がますます増えています。 ますます多くの人々が国家公務員の「父親的な配慮」を取り除き、どこに行くか、何を選択するか、どこを見て何をするかを自主的に決定する憲法上の権利を行使したいと考えている。

そしてここで匿名の Tor ネットワークが助けになります。 なぜなら、それは個人の強迫的な注意を大幅に軽減し、同時にワールドワイドウェブ上の移動のほぼすべての制限を取り除くことができるからです。 Tor はあなたのオンライン ID を隠し、インターネット上で何をしたか、どこに行ったかをすべて隠します。

さらに、Tor ネットワークには、小さな実用的な利点がもう 1 つあります。 これにより、さまざまなサイトでの IP 禁止などの煩わしいことを回避できることがよくあります。 小さなことだけど、素敵なことだよ。

Tor とは何ですか、またどのように機能しますか

では、匿名 Tor ネットワークとは何でしょうか? Tor は The Onion Router の略語です (ブルジョワのことはよくわからないが興味がある人は、 の翻訳を参照してください)。 退屈な技術的な詳細に興味がある人は、Wikipedia の Tor ページにアクセスして理解してもらいましょう。 私はもう少し単純にしたいと思います-Lurkomoryeと同じページにあります。 それを「指で」簡単に説明してみます。

このネットワークは通常のインターネットに基づいて動作しますが、「大規模」ネットワークのように、ネットワーク内のすべてのデータがユーザーからサーバーに直接送られて戻ってくるわけではなく、すべてが特別なサーバーの長いチェーンを介して送信され、暗号化されます。各ステージで何度も。 その結果、最終的な受信者、つまりあなたはサイトに対して完全に匿名になり、実際のアドレスの代わりに、あなたとは関係のない完全に間違った IP が表示されます。 何をしたかだけでなく、あなたの動きもすべて追跡できなくなります。 また、トラフィックを傍受することもまったく役に立たなくなります。

これは理論上そうなのです。 実際には、状況がそれほどバラ色でない場合もあります。 でもみんなについては 考えられる問題もう少し後で話しましょう。 長くて退屈な前置きにはもううんざりしていますよね。 インストールしてこの奇跡を試すのが待ちきれませんか? さあ、行きましょう!

Tor を使い始めましょう?

Tor は、インストールと設定がかなり複雑なデバイスです。 そして、それほど古い時代ではなく、普通の「ケトル」をそれに接続することは簡単な作業ではありませんでした。 しかし、今日ではすべてがはるかにシンプルになっています。 賢くて親切な人々が、必要なモジュールをすべて取り出し、調整されたグループに集め、必要に応じてすべてを構成し、単一のパッケージに詰め込みました。 このパッケージは と呼ばれます。 そして、ダウンロード後の面倒な作業は、いつものように解凍して「Tor が欲しい!」ボタンを押すことになります。 そしてトールが登場。

もちろん、コンピューターマニアや、SCI を楽しみたい、他にやるべきことがない人は、これまでと同様に、必要なモジュールをすべて個別にダウンロードして、複数ページにわたる技術的な「カーマ スートラ」を読み、すべてを 1 つに結び付けようとすることもできます。単一全体を作成し、何らかの方法でそれをセットアップし、結果として得られるデザインを実行します。 彼らの幸運を祈り、もっとやりがいのあることに移りましょう。

このタブのリンクに注意することをお勧めします。 Tor インターネット設定の確認」 それをクリックすると、現在実際に匿名ネットワーク上にいることを最終的に確認できます。 ちなみに、短いガイドへのリンクもあります。

したがって、あなたは今見えなくなりました。 ただし、匿名性と想像上の免責で頭が完全に混乱する前に、急いであなたの気分を少し台無しにしておきます。 そのように、純粋に個人的な危害から。

ただ、いくつか話さなければならないことがあります」 落とし穴» Tor ネットワークを使用すると、「下半球」で冒険を探しているときに、これらの石の上で彼らを傷つけることがなくなります。

Tor のちょっとしたセキュリティ

つまり、Tor では防御できないものです。 Tor は自分自身の愚かさから人を守ることはできません。 人が首の成長に脳の代わりにおがくずだけを持っている場合、または彼が意図的に自分自身の問題を探している場合、彼は間違いなくこれらの問題を見つけるでしょう。 そして、ここではTorは役に立ちません。 頭を使うことを学び、基本的な注意を払いましょう。 また、Tor はコンピュータ上の高頻度のプログラムからユーザーを保護することもできません。 ブラウザ内のプラグインやアドオンは、即座に「匿名性全体をゼロ倍にする」ことができます。 そしてブラウザ自体も...

そのため、私たちが検討しているパッケージでは特別に修正されたバージョンの Ognelis が使用されています。 ところで、Windows 自体が 1 つの巨大なトロイの木馬やスパイウェアであることを思い出す必要がある人はいるでしょうか? ( Linux の人々はここで自由に呼吸できます。彼らは「Windows」に関する子供の頃の問題など心配する必要はありません。)。 Tor はウイルスやハッカーからユーザーを保護することもできません。 まあ、それはそのように設計されていません! ぜひ手に入れてください 通常のウイルス対策とファイアウォールを正しく設定し、使い方を学び、よく眠りましょう。

匿名 Tor ネットワークの主な問題

さて、叙情的な余談は終わりにして、Tor ネットワーク自体の問題に直接移ります。 まず目を引くのはそのスピードです。 ページの読み込み速度。 ただし、「スピード」や「急いでいる」という言葉はここでは明らかに不適切です。 ページの読み込みが通常よりも大幅に遅くなります。 これが匿名性の代償です。 あなたがリクエストしたページは、ブラウザに到達するまでに、世界中のサーバー間で長時間滞留します。 しかし、現在の状況は数年前に比べてはるかに良くなり、このペースで生活することは十分に可能であることを認識すべきです。 少し慣れれば。 何があっても、ネットワークは発展し、強化されています。

諜報機関

Tor ネットワークのもう 1 つの、そしておそらく主な問題は諜報機関です。 彼らは、大勢のユーザーが「すべてを見通す目」を持たずにインターネットを自由かつ制御不能に徘徊しているという事実を受け入れられないのです。 そして彼らは常に状況を変えようとあらゆる種類の試みを行っています。 その試みは多岐にわたり、中には完全に犯罪的なものも含まれています。 ウイルスが流行る前 ハッカー攻撃ハッキング、トロイの木馬によるソフトウェアとサーバーの標的型感染。 頻繁ではありませんが、時々、彼らの努力が彼らにとって成功に終わり、セグメント全体が「タマネギ」ネットワークから外れ、「我慢強いバン」が最も不運な(または最も愚かな、または最も傲慢な)セグメントの1つにやって来ます。 でも、Tor で犯罪的なことをするつもりはありませんよね? これはすべて、あまりあからさまにリラックスしないようにするためであり、Tor は万能薬ではなく、匿名性は相対的なものであることを常に念頭に置いておくためです。 そして、すでに国家に賭けることを決めているのであれば、捕まるのは時間の問題です。

役人

国家の利益を代表する諜報機関に加えて、政府当局者も匿名の Tor ネットワークに対して問題を引き起こすことがよくあります。 権力を掌握した人々の「守りたい、手放したくない」という欲求は消すことができません。 場合によっては、いくつかの事柄に関して、この欲求が完全に正当化され、公平である場合もありますが、多くの場合、そうではありません。 そして、Tor によって与えられた少しの自由は、彼らにとっては赤い雑巾のような役割を果たします。 Tor ネットワークは一部の国ではすでに禁止されています。 立法的には。 ロシアでもそのような試みがあった。 今のところはドラフト版のみ。 このプロジェクトが法律になるかどうか、そしていつ法律になるかはわかりません。 現時点では、ロシアの Tor ネットワークは制限なく動作しています。 それを禁止すれば、代わりに何か別のものが見つかるでしょう。 この問題に関する民間の知恵をここで逐語的に説明するつもりはありませんが、もう少し柔らかく、より合理的に言っておきます。「あらゆる行動には反応がある」。

ハッカー

Tor にとってもう一つの災難はハッカーです。 それらの中にはイデオロギー的なものもあります。 また、単純に *** に石を投げつけられる人もいます (議会に反した表現で申し訳ありません)。 定期的に、ほとんどの場合は春か秋の症状の悪化中に、彼らは「十字軍」を組織し、「世界の汚物を浄化」しようとします。 同時に、世界の意見自体は彼らをまったく気にしません。 彼らは、すべての人に対して決定を下す権利があると感じています。 少し前まで、Tor ネットワーク上で、たとえば型破りなポルノに対する「キャンペーン」が行われていました。 ポイントは この場合かなり神々しい。 しかし、ポルノに加えて、真っ白なサイトも多数削除された。 そんなこんなで、ついでに。 そして、次回はこれだけに限定すると誰が言ったのですか? したがって、お気に入りの「オニオン」サイトが突然開かなくなった場合は、脳が疲れている人の行動である可能性が非常に高いことを知ってください。

感染したファイル

ハッカーは、Tor ブラウザ自体の感染ファイルの問題と密接に関係しています。 そしてここでは、さまざまな諜報機関の耳が頻繁に覗いており、匿名ネットワークの代わりにトロイの木馬を仕掛けようとしています。 たとえば、 アプリストア 彼らは依然として、感染した Tor ブラウザのダウンロードを提案します。 さらに、App Store の管理者には秋に何度かこの件について通知されました。 ただし、トロイの木馬は依然として存在します。 奇妙な状況と奇妙な遅さ。 確かに、アップル社と米国 NSA の間の優しく敬虔な友情が日に日に強くなっていくことを思い出すと、すべての奇妙さは即座に消えます。 そのため、Tor 自体のファイルは公式 Web サイトからのみダウンロードするか、実際には当社のエンジンが公式 Web サイトから直接ファイルを提供します。

Tor の小さな欠点

Tor ネットワークの多かれ少なかれ深刻な問題の検討は終了しました。 小さなトラブルに移りましょう。 定期的にサイトが消えることについてはすでに述べました。 次に、この匿名ネットワーク内のロシアのサイトについて説明します。 それらはほとんどありません。 しかし、それらはすでに存在しており、その数はますます増えています。 そして多くの外国語圏のフォーラムでもロシア人向けのセクションがある。 そうすれば、どこを歩き回り、誰と話すべきかが見つかります。 ただし、Tor ネットワークの主な言語は依然として英語であり、このネットワーク上のおいしいものはすべてブルジョワ語です。 あらゆる種類の辞書や辞書がいつでも役に立ちますが。

次。 Tor ネットワークは基本的に誰にも管理されたり制御されたりしないことを覚えておく必要があります。 場合によっては、個々のサイトの所有者が訪問者に対してルールを設定するときに、ある種の制御が行われることがあります。 しかし、もうだめです。 したがって、あなたはショックを受けるような出来事に遭遇するかもしれません。 これに備えてください。 また、このネットワークには、さまざまなクズ、完全な統合失調症、狂人、その他の異常者がいます。 「大きな」インターネットには彼らがたくさんいますが、匿名ネットワークでは彼らはより快適に感じ、特に恥ずかしいとは思いません。 その割合は政府関係者が私たちに伝えようとしているよりもはるかに小さいですが、存在します。 また、未成年の子供がいる場合は、Tor から保護することをお勧めします。

そして一般的に、私はインターネットを子供たちから守ることを緊急に要求します。 これはインターネットにとって有益なだけです。 そうすれば彼はもっと安全になるだろう。

まあ、一般的に、私はすべてのホラーストーリーを話しました。 Tor があなたを保護しないウイルスについて思い出させてください - あなた自身を守ってください。 さて、匿名性についてもう一度言いますが、匿名性は決して 100% ではありません。もっと頻繁に灰白質を使用してください。

そしてデザートとして、いわばオーバークロック用の「オニオン」サイトの小さなリストをご紹介します。

グッズとボーナス - 「オニオン」サイトの小さなリスト

ちなみに、まだ気づいていない場合は、Tor ブラウザでは、いくつかの不便さを回避して「大きな」インターネットの通常のサイトと、匿名の「オニオン」ネットワークの特別なサイトの両方を開くことができます。 これらのサイトは特別な擬似ドメイン ゾーンにあります 。タマネギ(アドレスをよく見てください)。 通常のインターネットからは開きません。 まったく。 実行中で接続されている Tor ブラウザからのみ。

- トールウィキ(http://torwikignoueupfm.onion/) - Tor リンクのディレクトリ。

- 隠されたウィキ(http://kpvz7ki2v5agwt35.onion/wiki/index.php/Main_Page) は、Tor ネットワークのすべての新規ユーザーが最初に参照するサイトです。 「onion」ネットワークのほぼすべてのリソースへのリンクが含まれています。 多くの観光客が訪れるため、アクセスできないこともよくあります。

- 無修正の隠しWiki(http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page) - The Hidden Wiki のミラー。 節度は最小限です。

- トルディール(http://dppmfxaacucguzpc.onion/) - 「onion」サイトの大規模なカタログ。

- Tor 検索(http://kbhpodhnfxl3clb4.onion/)、 トルグル(http://zw3crggtadila2sg.onion/torgle)、 トーチ(http://xmh57jrzrnw6insl.onion/) および アビス(http://nstmo7lvh4l32epo.onion/) - Tor ネットワーク上の検索エンジン。少なくとも 1 つは動作します。

- フリブスタ(http://flibstahezeous3.onion/) - 「onion」ネットワーク (RU 言語) の有名なライブラリのミラー。

- オニオンネット(http://onionnetrtpkrc4f.onion/) - IRC ネットワーク。 コミュニケーションの主な言語は英語です。 違法であっても、議論のためのさまざまなチャネル。 追加サーバー: ftwircdwyhghzw4i.onion、renko743grixe7ob.onion、nissehqau52b5kuo.onion。

- vTOR「e」(http://da36c4h6gxbckn32.onion/) - ソーシャル ネットワーク。 興味のあるクラブ、ブログ、フォーラム。

- ランプ(http://ramp2bombkadwvgz.onion/) - 今日の最大のもの 取引プラットフォーム Tor ネットワークのロシア語セグメント。 最近、行政の行動や詐欺事件の増加について多くの苦情が寄せられています。 (したがって、くちばしをクリックしないで、目と耳を開いてください)さらに、ネットワーク全体で最大の品揃え。 そして最高価格。

- RUフォーラム(http://ruforumqewhlrqvi.onion/) - 許可されていないものすべての通信と販売を行うロシア語のフォーラム。 最近は部外者立ち入り禁止になっています。 登録料は 10 ドルかかります。

- アンバーロード(http://amberoadychffmyw.onion/) は、最大の影の取引プラットフォームの 1 つです。

- 暗殺マーケット(http://assmkedzgorodn7o.onion/) - あらゆる種類の悪人の死亡日を推測することに賭けます。 誰でもリストに人を追加したり、既存のポジションの入札額を引き上げたりすることができます。 現時点ではバラク・オバマ氏とベン・バーナンキ氏がリードしている。

- ITをハックする(http://tuwrg72tjmay47uv.onion/) - ハッカーを雇用するためのライブ サービス。

- ウィキリークス(http://zbnnr7qzaxlk5tms.onion/) - それが何であるかを説明する必要はないと思いますが? 「onion」ネットワークのミラーリング (ENG)。

- オニオンポータル(http://ximqy45aat273ha5.onion/) - 「onion」ネットワーク (RU) のガイド。

- http://k4bmdpobhqdguh2y.onion/ - 新しい隠しネットワーク サービス (英語) に関するブログ。

- ルコちゃん(http://562tqunvqdece76h.onion/Lukochan/) - 大きなボード (英語、ロシア語)。

- シルクロード(http://silkroadvb5piz3r.onion) - もう 1 つの大規模な匿名取引プラットフォーム (ENG)。

- 鍵でドアを開ける(http://wdnqg3ehh3hvalpe.onion/) - ハッキングに関するサイト ゲーム機あらゆる種類のガジェット(英語)。

- http://n2wrix623bp7vvdc.onion/hackingservices.html - ソーシャル ネットワークのハッキングなどに関するリソース。 (英語)。

私は意図的に、あらゆる種類の政治的、革命的、党派的なリソースをここで引用しません。 それを必要とする人は誰でも自分で見つけるでしょう。

Tor は、プライバシーを求め、インターネット検閲と戦う人々によって使用される匿名性ツールです。 時間が経つにつれて、Tor はそのタスクに非常にうまく対処できるようになりました。 したがって、このネットワークのセキュリティ、安定性、速度は、ネットワークを利用する人々にとって非常に重要です。

しかし、Tor は内部でどのように機能するのでしょうか? この記事では、ネットワーク上で使用される構造とプロトコルを詳しく掘り下げて、Tor がどのように機能するかを詳しく見ていきます。

Tor の簡単な歴史

オニオン ルーティングの概念 (名前については後で説明します) は 1995 年に初めて提案されました。 当初、この研究は海軍研究省から資金提供を受けていましたが、1997 年に DARPA がプロジェクトに参加しました。 それ以来、Tor プロジェクトはさまざまなスポンサーから資金提供を受けており、つい最近、このプロジェクトは reddit での寄付キャンペーンで優勝しました。Tor ソフトウェアの最新バージョンは 2003 年 10 月にオープンソース化され、すでにオニオン ルーティング ソフトウェアの第 3 世代となっていました。 そのアイデアは、送信者と受信者のデータと匿名性を保護するために、トラフィックを暗号化されたレイヤー (タマネギのようなもの) でラップするというものです。

Tor の基本

歴史を整理したところで、動作原理に移りましょう。 実は ハイレベル Tor は、複数の中継コンピュータまたはリレーを介して、コンピュータの接続をターゲット (google.com など) に転送することによって機能します。

パケットパス: ガードノード、中間ノード、出口ノード、宛先

現在 (2015 年 2 月)、Tor ネットワーク上でトラフィックを送信しているルーターは約 6,000 台あります。 これらは世界中にあり、トラフィックの一部を善意に寄付することに同意するボランティアによって運営されています。 ほとんどのノードには特別なハードウェアや追加のソフトウェアがないことが重要です。ノードはすべて、ノードとして動作するように構成された Tor ソフトウェアを使用して実行されます。

Tor ネットワークの速度と匿名性はノードの数に依存します。ノードが多ければ多いほど良いのです。 1 つのノードのトラフィックは制限されているため、これは当然のことです。 選択しなければならないノードが多いほど、ユーザーを追跡するのが難しくなります。

ノードタイプ

デフォルトでは、Tor は 3 つのノードを介してトラフィックを転送します。 それぞれに独自の役割があります(後で詳しく分析します)。

クライアント、セキュリティノード、中間ノード、出口ノード、宛先

エントランスまたはガード ノードは、ネットワークへのエントリ ポイントです。 入力ノードは長時間動作し、安定性と高速性が実証されているものを選択します。

中間ノード – セキュリティから出口ノードにトラフィックを送信します。 その結果、前者は後者について何も知りません。

出口ノードはネットワークからの出口ポイントであり、クライアントが必要とする宛先にトラフィックを送信します。

センチネルまたは中間ノードを実行するための一般に安全な方法は、仮想サーバー (DigitalOcean、EC2) です。この場合、サーバー オペレーターは暗号化されたトラフィックのみを確認します。

ただし、出口ノードのオペレーターには特別な責任があります。 これらは宛先にトラフィックを送信するため、Tor を介して行われたすべての違法行為は出口ノードに関連付けられます。 そして、これは警察の強制捜査や違法行為の通知などにつながる可能性があります。

出口ノードのオペレーターに会いましょう - 彼に感謝します。 彼はそれに値する。

タマネギはそれと何の関係があるのでしょうか?

ノードを通過する接続ルートを理解した後、私たちは自問します。どうすればそれらを信頼できるでしょうか? 彼らが接続をハッキングしてそこからすべてのデータを抽出しないと確信できますか? つまり、彼らを信頼する必要はありません。Tor ネットワークは、最小限の信頼でノードを処理できるように設計されています。 これは暗号化によって実現されます。

では、電球はどうでしょうか? Tor ネットワークを介してクライアント接続を確立するプロセス中に暗号化がどのように機能するかを見てみましょう。

クライアントはデータを暗号化し、出口ノードだけがデータを復号できるようにします。

このデータは再度暗号化され、中間ノードのみが復号化できるようになります。

そして、このデータは再び暗号化され、センチネル ノードのみが復号化できるようになります。

元のデータをタマネギのように暗号化の層でラップしていたことが判明しました。 その結果、各ノードには必要な情報 (暗号化されたデータがどこから来たのか、どこに送信されるべきか) だけが含まれます。 この暗号化は誰にとっても役立ちます。クライアントのトラフィックはオープンではなく、ノードは送信されたデータの内容に対して責任を負いません。

注: 出力ノードはソース データを宛先に送信する必要があるため、ソース データを確認できます。 したがって、HTTP および FTP 経由でクリア テキストで送信されたトラフィックから貴重な情報を抽出できます。

ノードとブリッジ: ノードの問題

Tor クライアントが起動したら、すべての入口ノード、中間ノード、出口ノードのリストを取得する必要があります。 そして、このリストは秘密ではありません。このリストがどのように配布されるかについては後で説明します (ドキュメントで「コンセンサス」という単語を検索できます)。 リストの公表は必要だが、それには問題がある。それを理解するために、攻撃者のふりをして自問してみましょう。権威主義政府 (AP) なら何をするでしょうか? このように考えると、Tor がなぜそのように設計されているかが理解できます。

それでAPはどうするでしょうか? 検閲は深刻な問題であり、Tor を使用すると検閲を回避できるため、AP はユーザーが Tor にアクセスできないようにしたいと考えます。 これを行うには 2 つの方法があります。

- Tor から離れるユーザーをブロックします。

- Tor にログインしているユーザーをブロックします。

1 つ目は可能であり、これはルーターまたは Web サイトの所有者の自由な選択です。 Tor 出口ノードのリストをダウンロードし、そこからのすべてのトラフィックをブロックするだけです。 これは悪いことですが、Tor には何もできません。

2 番目のオプションはさらに悪いです。 Tor から離れるユーザーをブロックすると、特定のサービスにアクセスできなくなり、すべての受信ユーザーをブロックすると、どのサイトにもアクセスできなくなります。すでに検閲に苦しんでいるユーザーにとって、Tor は役に立たなくなり、その結果、このサービスに頼ることになります。 。 また、Tor にノードのみがあれば、AP がセンチネル ノードのリストをダウンロードしてそれらへのトラフィックをブロックできるため、これが可能になります。

Tor 開発者がこれについて考え、問題に対する賢明な解決策を考え出したのは良いことです。 橋について知りましょう。

橋

実際、ブリッジは公開できません。 パブリックアクセスノード。 検閲の壁の内側にいるユーザーは、検閲の壁を使用して Tor ネットワークにアクセスできます。 しかし、それらが公開されていない場合、ユーザーはどのようにしてそれらを探せばよいのでしょうか? 特別なリストが必要ですか? それについては後ほど説明しますが、要するに、はい、プロジェクト開発者が取り組んでいる橋のリストがあります。ただ非公開なだけです。 代わりに、ユーザーはネットワークの残りの部分に接続するためのブリッジの小さなリストを受け取ることができます。 このリスト BridgeDB は、ユーザーに一度にいくつかのブリッジしか提供しません。 一度に多くの橋を必要としないため、これは合理的です。

いくつかのブリッジを発行することで、権威主義政府によるネットワークのブロックを防ぐことができます。 もちろん、新しいノードに関する情報を受け取ることで、それらをブロックすることはできますが、誰でもすべてのブリッジを発見できるのでしょうか?

誰かすべての橋を発見してもらえませんか

橋のリストは極秘です。 AP がこのリストを受信すると、Tor を完全にブロックできます。 したがって、ネットワーク開発者は、すべてのブリッジのリストを取得できる可能性について調査を実施しました。このリストの 2 つの項目、2 番目と 6 番目について詳しく説明します。これらは橋にアクセスするために使用された方法であるためです。 ポイント 6 では、研究者らは Tor ブリッジを探すために ZMap ポート スキャナーを使用して IPv4 空間全体をスキャンし、全ブリッジの 79% ~ 86% を発見しました。

2 番目のポイントには、受信するリクエストを監視できる中間 Tor ノードの起動が含まれます。 センチネル ノードとブリッジのみが中間ノードにアクセスします。アクセスされたノードがノードの公開リストに含まれていない場合、このノードがブリッジであることは明らかです。 これは Tor やその他のネットワークにとって重大な挑戦です。 ユーザーを信頼できないため、ネットワークは可能な限り匿名で閉鎖的なものにする必要があり、そのようにネットワークが設計されています。

コンセンサス

ネットワークが低レベルでどのように機能するかを見てみましょう。 それがどのように構成されているか、およびネットワーク内のどのノードがアクティブであるかを確認する方法。 ネットワークにはノードのリストとブリッジのリストがあることはすでに述べました。 誰がこれらのリストを作成しているかについて話しましょう。各 Tor クライアントには、信頼できるボランティアによって維持されている 10 個の強力なノードに関する固定情報が含まれています。 彼らは持っている 特別な任務– ネットワーク全体のステータスを監視します。 これらはディレクトリ権限 (DA、リスト マネージャー) と呼ばれます。

これらは世界中に分散されており、既知のすべての Tor ノードの常に更新されるリストを配布する責任があります。 どのノードをいつ操作するかを選択します。

なぜ 10 なのか? 投票が同数にならないように、偶数のメンバーで委員会を構成することは、通常、得策ではありません。 結論としては、9 つの DA がノードのリストを処理し、1 つの DA (トンガ) がブリッジのリストを処理するということです。

DAリスト

合意に達する

では、DA はどのようにしてネットワークの稼働を維持するのでしょうか?すべてのノードのステータスは、「コンセンサス」と呼ばれる更新されたドキュメントに含まれています。 DA はこれをサポートしており、投票によって 1 時間ごとに更新されます。 その様子は次のとおりです。

- 各 DA は既知のノードのリストを作成します。

- 次に、他のすべてのデータ (ノード フラグ、トラフィックの重みなど) を計算します。

- データを「ステータス投票」として他の全員に送信します。

- 他の全員の票を獲得します。

- すべての音声のすべてのパラメータを組み合わせて署名します。

- 署名されたデータを他の人に送信します。

- DA の過半数がデータに同意し、コンセンサスがあることを確認する必要があります。

- コンセンサスは各DAによって公表されます。

コンセンサスは HTTP 経由で公開されるため、誰もが最新バージョンをダウンロードできます。 Tor または tor26 ゲートを通じてコンセンサスをダウンロードすることで、自分で確認できます。

そしてそれは何を意味するのでしょうか?

コンセンサスの構造

この文書は仕様書を読んだだけでは非常に理解するのが難しいです。 私は構造がどのように機能するかを理解するために視覚的な表現が好きです。 このためにコルカミスタイルのポスターを作成しました。 そしてこれがこれです(クリック可能) グラフィック表現この文書。

ノードが暴走するとどうなるか

ネットワーク動作原理の詳細な検討では、出力ノードの動作原理についてはまだ触れていません。 これらは Tor チェーンの最後のリンクであり、クライアントからサーバーへのパスを提供します。 データを宛先に送信するため、データがデバイスから送信されたばかりであるかのように見ることができます。この透明性は出口ノードに対する多大な信頼を意味しており、出口ノードは通常、責任を持って動作します。 しかし、いつもではありません。 それでは、出口ノードのオペレーターが Tor ユーザーを有効にすることを決定すると何が起こるでしょうか?

スニッファーの事件

Tor 出口ノードは、中間者 (MitM) のほぼ標準的な例です。 これは、暗号化されていない通信プロトコル (FTP、HTTP、SMTP) を監視できることを意味します。 これらは、ログインとパスワード、Cookie、アップロードおよびダウンロードされたファイルです。

出口ノードは、トラフィックがデバイスから出たばかりであるかのように認識できます。

問題は、これに対して私たちにできることは何もないということです (暗号化されたプロトコルを使用することを除いて)。 ネットワークを受動的にリッスンするスニッフィングには積極的な参加は必要ないため、唯一の防御策は問題を理解し、暗号化せずに機密データを送信しないようにすることです。

しかし、出口ノードのオペレーターがネットワークに大きな損害を与えることを決定したとします。 聞くことは愚かな仕事です。 トラフィックを変更しましょう!

それを最大限に活用する

出口ノードのオペレーターは、クライアントとの間で送受信されるトラフィックが変更されないようにする責任があることを思い出してください。 ええ、もちろん...どのような方法で変更できるかを見てみましょう。

SSL MiTM と sslstrip

ユーザーに干渉しようとすると、SSL はすべてを台無しにしてしまいます。 攻撃者にとって幸いなことに、多くのサイトではその実装に問題があり、ユーザーをだまして暗号化されていない接続を引き起こすことができます。 例としては、HTTP から HTTPS へのリダイレクト、HTTPS サイトでの HTTP コンテンツの有効化などが挙げられます。脆弱性を悪用するための便利なツールは sslstrip です。 すべての送信トラフィックを通過させるだけでよく、多くの場合、ユーザーに損害を与える可能性があります。 もちろん、単純に自己署名証明書を使用して、ノードを通過する SSL トラフィックを調べることもできます。 簡単に!

ブラウザを BeEF に接続しましょう

トラフィックの詳細を調べたら、妨害行為を開始できます。 たとえば、BeEF フレームワークを使用してブラウザを制御できます。 次に、Metasploit 機能「browser autopwn」を使用すると、ホストが侵害され、ホスト上でコマンドを実行できるようになります。 到着しました!.バックドアバイナリ

バイナリがノード (ソフトウェアまたはそのアップデート) を通じてダウンロードされるとします。 場合によっては、ユーザーはアップデートがダウンロードされていることさえ気づかない場合があります。 The Backdoor Factory などのツールを使用してバックドアを追加するだけです。 そして、プログラムの実行後、ホストが侵害されます。 また来ましたよ! . .ウォルター・ホワイトを捕まえる方法

ほとんどの Tor 出口ノードは正常に動作しますが、一部のノードが破壊的な動作をすることも珍しくありません。 理論的に説明したすべての攻撃はすでに行われています。開発者はこれを考慮して、クライアントが不正な出力ノードを使用することに対する予防策を開発しました。 これは、BadExit と呼ばれるコンセンサスのフラグとして機能します。

不正な出口ノードを捕捉する問題を解決するために、賢い出口マップ システムが開発されました。 これは次のように動作します。出力ノードごとに、ログインやファイルのダウンロードなどを処理する Python モジュールが起動されます。 その後、彼の仕事の結果が記録されます。

Exitmap は、Stem ライブラリ (Python から Tor で動作するように設計) を使用して動作し、各出口ノードの図の構築を支援します。 シンプルですが効果的です。

Exitmap は、「甘やかされて育った玉ねぎ」プログラムの一環として 2013 年に作成されました。 著者らは、トラフィックを変化させる出口ノードを 65 個発見しました。 これは災害ではありませんが (運用時には約 1000 の出力ノードがありました)、問題は違反を監視するのに十分なほど深刻であることがわかりました。 したがって、exitmap は現在でも機能し、サポートされています。

別の例では、研究者は単に偽のログイン ページを作成し、各出口ノードからログインしました。 次に、サーバーの HTTP ログを参照して、ログイン試行の例を確認しました。 多くのノードが、作成者が使用したログイン名とパスワードを使用してサイトに侵入しようとしました。

この問題は Tor に固有の問題ではありません。

これは Tor だけの問題ではないことに注意することが重要です。 あなたとあなたが見たい猫の写真の間には、すでにかなり多くのノードがあります。 敵対的な意図を持った人物が 1 人いるだけで、多大な損害を引き起こすことができます。 ここで行う最善の方法は、可能な場合は暗号化を強制的に有効にすることです。 トラフィックを認識できない場合、トラフィックを簡単に変更することはできません。そして、これはオペレーターの悪い行動の一例にすぎず、標準的なものではないことを忘れないでください。 出口ノードの大部分はその役割を非常に真剣に受け止めており、情報の自由な流れの名の下に引き受けるあらゆるリスクに対して多大な感謝に値します。

新刊『コンテンツマーケティング』を出版しました。 ソーシャルネットワーク: 購読者の頭に入り、あなたのブランドに夢中になる方法。」

TOR ネットワークは、次のために設計されたシステムです。 ネットワーク接続匿名モードでは、盗聴から保護され、ユーザーのアクションを追跡する機能はありません。

私たちのチャンネルのその他のビデオ - SEMANTICA でインターネット マーケティングを学びましょう

![]()

話し中 簡単な言葉で言うと, TOPはインターネット上でユーザーの匿名性が完全に保たれるネットワークです。 この場合、Web サイトにアクセスする、自分のブログを書く、メッセージを送信するなど、彼が何をするかはあまり重要ではありません。

トラフィックの匿名性は、数十 (場合によっては数百) のノードにリダイレクトする、世界中に分散されたサーバー ネットワークの使用によって可能になります。 これをダウンロードしてコンピュータにインストールすれば、誰でもそのようなネットワークの機能を使用できます。

スクリーンショットは、ユーザーのコンピューターの IP アドレスを決定する手順を示しています (現時点では、PC は物理的にロシアのヴォロネジにあります)。

TOP テクノロジーが役立つ理由

匿名性が必要となる理由はいくつかあります。

- サイトにアクセスする能力、

- 地域のプロバイダーによってブロックされています。

- コンピュータとその場所に関する情報を開示することに抵抗がある。

- 個人データを隠し、PC 上の情報のセキュリティを確保します。

TOPネットワークの動作の基本原則

TOR とは何かを理解するには、システムがどのように機能するかを理解する必要があります。 これは、いくつかの主要コンポーネントで構成されます。

- 入口または見張り – このノードはネットワークに直接入るために使用されます。 原則として、入力ノードは安定した高速サーバーです。

- 中間 – 入力ノードから出力ノードに情報を送信するように設計されており、情報のすべての動きを追跡することはほぼ不可能です。 中間ノードの数は常に変化しており、状況によっては数百に達することがあります。

- 出力 – ユーザーにトラフィックを送信するために使用されるポイント。

匿名の TOP ネットワークにより、多数のネットワークを使用できます。 仮想サーバー DigitalOcean または EC2 標準。これにより、データ追跡では、繰り返し暗号化されたトラフィックのみが表示されます。

TORブラウザのインストール方法

当初、TORを使用するには、ネットワークに接続するための多くの専門知識とスキルが必要でしたが、現在はダウンロードするだけで手順が非常に簡単になりました(配布物はWebサイトhttp://tor-にあります)。 browser.ru/ - 一般に公開されています) を選択し、アプリケーションをコンピュータにインストールします。

TOP ブラウザは他の多くのリソースからダウンロードできますが、完全に誠実ではない開発者の多くが非表示にしていることを覚えておくことが重要です。 インストールファイルウイルスやスパイウェア。 したがって、インストール用のファイルは信頼できるリソースからのみダウンロードすることが重要であり、ファイルをダウンロードした後はウイルス対策ソフトでチェックすることをお勧めします。

TOP ネットワークをインストールするには、ダウンロードしたファイルを開き、インストール言語を選択して「インストール」をクリックするだけです。

インストール手順は標準的なもので、問題が発生することはほとんどありませんが、プログラムの起動には特定の機能があります。プログラムを起動するたびに TOP ネットワークに接続する必要があります。そうしないと、匿名性を忘れることができます。

TOP ネットワークを操作しているときに、ユーザーは特定のサイトのサーバーのチェーンを変更して、そのサイトを追跡することがほぼ不可能になるようにすることができます。

ブラウザとネットワークの重要な機能は、ウィンドウを閉じた後、ユーザーが訪問したサイトとリソースに関するデータが自動的に削除されることです。 したがって、次回特定のサイトやリソースにログインするときは、ログイン/パスワードを再度入力する必要があります。

TOP使用時のリスク

TOP ネットワークをインストールするには、それほど労力を費やす必要はありませんが、ユーザーにとって非常に面倒な点がいくつかあります。

- 重要な側面は、ユーザー データを開発者に送信するプラグインやアドオンの使用です。そのような状況では匿名性はゼロになります。

- 匿名でサイトにアクセスしているにもかかわらず、TOP がインストールされているユーザーのコンピュータはウイルスからまったく保護されていません。 トロイの木馬プログラムそしてハッカーの攻撃。 したがって、高品質のウイルス対策とファイアウォールを使用することが重要であり、それらは正しく構成されている必要があります。

- ユーザーがリクエストしたページは、ページの読み込み速度が壊滅的に低下するという事実を覚悟しておく必要があります。 長い間世界中にある何百ものサーバーによって送信されます。 しかし、ユーザーはオンライン活動を完全に隠すことができるため、この問題は心配しません。