プロキシサーバーが応答していません。 トラブルシューティングの原因と方法。 プロキシとファイアウォールの設定を確認してください-ソリューションプロキシサーバー127.00.1が応答していません

今日、現代のユーザーはかなりたくさんいます コンピュータシステムプロキシサーバーの概念に精通している、または少なくともそれを聞いたことがあるWindowsベースのOS。 それが何であるか、そしてプロキシサーバーが応答しない状況がある理由を見てみましょう。

プロキシサーバーとは何ですか?

話せば 簡単な言葉、プロキシサーバーは、いわゆる間接(間接)要求を介してインターネットまたはローカルネットワークに接続できるようにする特殊なサービスです。

言い換えると、プロキシサーバーは、コンピューター端末のユーザーと要求されたリソースの間の一種の仲介者として機能します。 すでに明らかなように、それがワールドワイドウェブ上にある必要はまったくありません。 しかし、プロキシサーバーが応答していないという事実に関連する問題が発生することがよくあります。 次に、それらを排除するための最も一般的な状況と方法を見ていきます。

問題の原因

原則として、プロキシサーバーは主に誤った設定を使用した場合に応答しません。 アドレスが正しく入力されたように見えますが、ある時点で接続が機能しなくなります。 どうして?

これは多くの場合、誤った終了または強制終了が原因です。 Windowsは動作しますたとえば、突然の停電の場合(無停電電源装置がない場合)、一部の切断 システムサービスおよび「オペレーティングシステム」がハングしたときのアプリケーションなど。 このような場合、プロキシ設定には単に「フライオフ」するプロパティがあります。 しかし、あなたはこれと戦うことができ、そして非常にうまくいくことさえできます。

場合によっては、プロキシが応答しないという問題は、プロキシ自体の状態が原因である可能性があります。 一時的なものかもしれません メンテナンス、ソフトウェアコンポーネントの更新など。 また、プロバイダーサービスがプロキシを使用して接続するためのサービスを提供しない場合、そのパラメーターを調整することは一般にまったく無意味であるという事実については話していません。

プロキシサーバーが応答していません。 何をすべきか?

まず、デフォルトのインターネットブラウザのプロパティの追加パラメータで呼び出される基本的なプロキシ設定を見てみましょう。 標準の場合 インターネットエクスプローラまたはEdge(Windows 10)の場合、このような設定は標準のコントロールパネルから構成されます。

プロバイダーは引き続きプロキシを使用していると想定します。 プロキシサーバーが応答しない場合、たとえばWindows 7やその他の変更は、中間接続を確立しようとしたときに実際のアドレスを認識しません。

この場合はどうすればよいですか? はい、端末が接続されているときにプロバイダーから提供されたアドレスの正しい値を入力するだけです ローカルネットワークまたはインターネット。

ローカルネットワークは個別に言及する価値があります。 事実、障害は、プロキシサーバーが応答しない場合でも、Windows8は独自の方法で解釈することもできます。 ちなみに、これは後者のほとんどすべてに当てはまります Windowsバージョン XPから始まります。 ローカルアドレスに対してプロキシ設定が有効になっているかどうかに注意してください。 このアイテムの横にチェックマークがある場合は、それを削除することを強くお勧めします。 システムはプロキシサーバー自体のアドレスではなく、ローカルネットワークに接続されている別のマシンの識別子を参照するため、この問題が原因で問題が発生することがよくあります。 そのようなアドレスは、理論的には共通点はありませんが、それでも、すべてのバージョンのWindowsオペレーティングシステムがそのような障害から保護されているわけではありません。

匿名プロキシサーバーの使用

インターネット上の匿名リソースは、Webサーフィン中にユーザーのコンピューターの実際の外部IPアドレスを変更または非表示にできるプロキシサーバーであるため、状況は多少異なります。

ここでは、基本的に、リソース自体の問題が原因で接続エラーが発生します。 これは、ブラウザがゲートウェイのタイムアウトの期限が切れたことを示すメッセージを表示するという事実に現れることがよくあります)。 これは、プロキシサーバーまたはゲートウェイとして機能できる要求されたリソースが、その上の接続の階層にあるサーバーから時間内に応答を受信しなかったことを意味するだけです。

ここでは、最も簡単な方法でそれを行うことができます-最後の手段として(リソースが機能していることが確実な場合)、システムを再起動するだけです。 おそらく、ウイルス対策またはファイアウォールを無効にするか、サイト自体を例外のリストに追加する必要がある場合があります。これは、ウイルス対策またはファイアウォールが疑わしいサイトの一部をブロックできるためです。

結論

原則として、問題の技術的な側面に立ち入ることなく、最も一般的な状況とそれらを修正する最も簡単な方法を検討しました。 これとは別に、ほとんどの場合、プロキシサーバーとの通信の欠如は、オペレーティングシステムの動作の重大な中断とは関係ありません。 むしろ、それは特別な場合です。

これは、ユーザー設定ではなく、特にアノニマイザーを使用する場合の、このタイプのリソース自体のパフォーマンスに関するものです。 実際、上記の資料からわかるように、問題は非常に簡単に解決できます。 場合によっては、 ネットワーク接続インターネットへのアクセス。それ以外の場合は、システムトレイのアイコンに接続がアクティブであることが示されますが、実際には制限されているか、まったく存在しません(ほとんどの場合、Wi-Fi接続に基づく接続に関連しています)。

127.0.0.1は、インターネットプロトコル(IP)ループバックアドレスであり、別名とも呼ばれます。

アドレスは、エンドユーザーが使用するのと同じコンピューターまたはコンピューターで確立するために使用されます。

127. *の範囲の任意のIPアドレスを使用しながら、127.0.0.1を使用して接続を確立することが最も一般的な方法です。 *。 *同様に機能します。

言い換えれば、それはコンピュータが別のコンピュータであるかのように自分自身を参照する機会です。

なぜそれが必要なのですか

- 信号の待ち時間が長くなっていますか?あなたは問題が何であるかを理解することができません:インターネット上、あなたのホームモデムのサーバー上、またはそれはあなたのコンピュータのネットワークカードにありますか?

- 内部のものを確認する方法は?

- コンピュータを使用させる方法 ネットワークカード、遠く離れた場所にあるサーバーやコンピューターではなく、自分自身を指し、別のコンピューターとの通信を模倣していますか?

- リダイレクトサーバーを作成し、リクエストを好きな場所にリダイレクトする方法コンピュータを離れずにパラメータを設定しますか?

- サーバー動作アルゴリズムを使用してインターネットアクセスプロトコルを制御する方法あなたが本当に自由に使えるわけではないということですか?

インターネットループバックアドレス127.0.0.1が機能する方法は、これとはるかに役立ちます。

インターネットプロトコルのしくみ

ご存知のように、インターネットプロトコル(IP)は、コンピューターと他のネットワークデバイス間でデータをアドレス指定および交換するための標準化された方法を提供する一連のルールです。

したがって、リクエストを行うときに、ネットワーク上に存在する、または存在しないすべてのドメインとIPをリーフスルーする必要はありません。

しかし、既存の一連のルールと明確に定義されたシステムのおかげで、コンピューターは、結果をもたらさずに検索を大幅に遅くするだけのステップの大部分をスキップすることができます。

したがって IPはクラスターに分割されます、それぞれが2〜3桁しかないため、コンピュータはリクエストを行うときに何百万もの可能なアドレスを処理する必要がなく、たとえば携帯電話番号のように、クラスタに焦点を当てたアドレスを探すだけです。

つまり、最初の3桁-オペレーターの番号、次の3桁はドメイン、次の2組の数字は実際には加入者の個人番号です。

コンピュータがどのように見えるかに注意してください。

あなたのIPはによって見ることができます 以下の手順に従ってください。

1に移動します "コントロールパネル".

2開く "ネットワークとインターネット".

3選択 「ネットワーク接続」.

5ボタンを押します "知能"(開いたフレーム内)

6あなたのIPアドレスは、行で開くウィンドウに表示されているはずです 「IPv4アドレス...」

IPは、アドレス指定方法の制御に加えて、データパケットを送信および配信するための方法を標準化し、該当する場合は、 インターネットとローカルネットワーク.

インターネットプロトコルバージョン4(またはIPv4)は、プロトコルの4番目のバージョンであり、世界中で最も広く展開されています。

1981年9月に完成したIETFRFC 791が現在のプロトコルであり、おそらく無期限になります。

127.0.0.1でIPv4接続が確立されると、通常、255.0.0.1のサブネットマスクが割り当てられます。

パブリックスイッチ、ルーター、またはゲートウェイがループバックIPアドレス宛てのパケットを受け入れる場合は、情報を登録せずにパケットを破棄する必要があります。

その結果、データパケットが範囲外に配信された場合、それに応答しようとするランダムなコンピューターに到達することはありません。

これにより、次の特性も保証されます。

- 安全性;

- 情報の機密性;

- サードパーティのマルウェアなどにさらされるリスクを排除します。

ドメインネームシステムとは

ほとんどの人の記憶は、IPアドレスを正確にそしてエラーなしで覚えることがほとんど不可能であるように設計されています。 確かに、人間の観点からは、これは無意味な数字のセットですが、コンピューターの場合、これは最も便利な形式のアドレスです。

したがって、 このフォームを使用すると、各コンピューターに固有の個人アドレス番号を割り当てることができます。これは複製されないだけでなく、要求されたときに簡単に見つけることができ、エラーなしで簡単に識別できます。

その結果、ドメインネームシステム(DNS)は、ローカルおよびインターネットトラフィックを適切な宛先に転送し、リアルタイム検索を実行し、インターネット上の他のユーザーに接続するように設計されました。

前 ローカルコンピュータローカルネットワークのDNSサーバーにDNS要求を送信します。 ローカルに保存されたhostsファイルをチェックします時間とネットワークリソースを節約します。

ホストファイルには、1つ以上のホスト名とともにIPアドレスのペアが含まれています。 ローカルコンピューターの事前定義された条件に基づいて頻繁に更新されます。

つまり、IPアドレスの桁をクラスターグループに分割します 住所を郵便番号、国、地域、都市、家、アパートなどに分割するのと同じです。

これにより、個別の一意の番号を付けるだけでなく、それを見つけるのに最小限の時間しかかからないようにすることもできます。

DNSが発明される前は、ネットワーク全体で共有されていた1つのhostsファイルがありました。しかし、時間の経過とともに、そのようなシステムはネットワークの成長のテストに耐えられないことが明らかになりました。 同時アドレスの数が非常に多くなったため、アドレス指定モデルを改訂して拡張する必要がありました。 もっとユーザー。

したがって、ネットワークが統合され始めたとき、これは今日使用されているものにつながりました。

ホストファイルで127.0.0.1がどのように使用されるか

コンピュータユーザーがウェブサイトにアクセスしようとするとき、または リモートコンピューターコンピュータは名前で、ローカルに保存されているHostsファイルをチェックして、クエリを(DNS)に送信する前にドメイン名を解決します。

IPアドレス127.0.0.1は通常見つかります NS ホストファイル 単純なアドレスに割り当てられたコンピューター 「ローカルホスト」.

したがって、このプロトコルは、他の武器と同様に、害を及ぼすために使用される可能性があることがわかります。

たとえば、(何らかの形でウイルス、ワーム、またはトロイの木馬)は、このプロトコルを使用して、このプロトコルでこの要求を「ループ」することにより、特定のサイトにアクセスするユーザーの機能をブロックできます。

特に、ウイルスはソフトウェアウイルスに感染した開発者の公式ウェブサイトにリクエストをリダイレクトする可能性があります。

これは、ユーザーがこのサイトにアクセスして受信できないようにするためです。 資格のある支援コンピュータからマルウェア感染を取り除くことができませんでした。

ただし、これと同じ機能を意図的かつ有益に使用することができます。

たとえば、コンピュータが疑わしいサイトにリクエストを送信するのを防ぐために、たとえば、違法または禁止された資料を含む、または悪意のあるサイトを含む ソフトウェア、ウイルス、または不要なスパム。

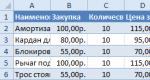

表1にいくつかの例を示します。また、localhost 127.0,0,1を使用すると、特別な目的のIPアドレス(つまり、特定の目的に割り当てられたもの)を作成できます。

| 住所・アドレス | 使用法 |

|---|---|

| 0.0.0.0/8 | 「この」ネットワーク |

| 10.0.0.0/8 | プライベートネットワーク |

| 14.0.0.0/8 | パブリックデータネットワーク |

| 24.0.0.0/8 | ケーブルテレビネットワーク |

| 39.0.0.0/8 | |

| 127.0.0.0/8 | ループバック |

| 128.0.0.0/16 | 予約済み、割り当ての対象 |

| 169.254.0.0/16 | リンクローカル |

| 172.16.0.0/12 | プライベートネットワーク |

| 191.255.0.0/16 | 予約済み、割り当ての対象 |

| 192.0.0.0/24 | 予約済みですが、割り当ての対象となります |

| 192.0.2.0/2 | テストネット |

| 192.88.99.0/24 | 6to4リレーエニーキャスト |

| 192.168.0.0/16 | プライベートネットワーク |

| 198.18.0.0/15 | ネットワーク相互接続デバイスのベンチマークテスト |

| 223.255.255.0/24 | 予約済み、割り当ての対象 |

| 224.0.0.0/4 | マルチキャスト。マルチプレイヤーシミュレーションやゲーム、およびビデオ配信で一般的に使用されます。 |

| 240.0.0.0/4 | 将来の使用のために予約済み |

127.0.0.1の一般的な利点は何ですか

ネットワーク機器の正しい動作を検証するための一般的な方法論、 オペレーティング・システムコンピュータのTCPIP / IPは、127.0.0.1にping要求を送信します。

検討中の概念の主な利点は次のとおりです。

1ループバックテストでは、127.0.0.1プロトコルのおかげで、次のことができます。 仕事に関する最も正確な結果 ネットワークシステムコンピューター。要求と応答に関するすべての問題は、サーバーまたはコンピューターの外部ネットワークの影響のエラーなしで、クリーンな結果をもたらします。

2テスト結果に基づいて、管理者またはコンピューターユーザー ネットワーク接続の問題を修正できます。アプリケーション開発者は、プログラムの開発中に基本的なネットワーク機能をテストするためにも使用します。 または、テストまたは展開を通じてライブネットワークまたはインターネットに移行する前のアプリケーションコンポーネント。

3 これにより、ネットワークに関連するプログラムまたはアプリケーションの動作を完全に追跡できます。さらに、すべてが手のひらのように行われるため、プログラムのテストを高速化できます。 また、プログラムが目的の環境でネットワーク上で動作を開始するずっと前に、プログラムの動作のカスタマイズとエラーの修正にリアルタイムで取り組むことができます。

5ドメイン127.0.0.1での作業の原則に精通し、 あなたはそれの使用法を自分で思いつくことができます自分で設定した目標によって異なります。

ワールドワイドウェブは進化を続けており、新しいタスクには新しいツール、新しいシステム、アルゴリズム、プロトコルが必要になる可能性があります。

おそらく、古いツールは新しい意味と可能性を獲得するでしょう。

古き良きローカルホストを他にどのように使用できるかという点で、新しい発見をしなければならないのはあなたである可能性があります。

127.0.0.1ローカルホストループバックドメインを使用して創造的な成功をお祈りします!

下のビデオでそれをアクティブにする方法を見ることができます。

プロキシサーバーは、ローカルPCまたはリモートホストでホストされるサービスです。 このツールは、次の機能を実行します。トラフィックをフィルタリングして安全性を確保し、サイトにアクセスする際の匿名性を保証し、情報転送の速度を向上させます。 プロキシを介してネットワークに接続するシステムもあります。 この記事では、このような状況で「プロキシサーバーとファイアウォールの設定を確認してください」というメッセージが表示される理由と、エラーを修正するためにユーザーが何をする必要があるかを分析します。

設定確認メッセージ

「プロキシサーバーとファイアウォールの設定を確認する」という問題の解決策を見つけるには、ユーザーがプロキシ経由でネットワークに接続しているかどうかによって異なります。 中間サーバーは、その機能的な特徴により、WebサーバーとPCにインストールされたアプリケーションの2つのタイプに分けることができます。 アプリケーション(KerioまたはSquid)を介して接続する場合は、設定が失われていないかどうかを確認する必要があります。 リモートプロキシリソースを使用してネットワークにアクセスする場合、問題を解決するための2つのオプションがあります。

- 利用可能な中間サーバーのリストを表示します。

- プロキシポートが現在別のタスクでビジー状態になっていないことを確認してください。その結果、サービスが一時的にブロックされます。

の認証について 通常の仕事 PCは、別のコンピューターからプロキシを介してネットワークにアクセスします。 「プロキシとファイアウォールの設定を確認してください」というメッセージも表示される場合は、次の手順を実行します。

同様のエラー:

手順1.プロキシサーバーを無効にする

まず、プロキシサーバーを無効にしようと試みることができますが、これはユーザーにとって非常に苦痛です。 この方法は、ネットワークへのアクセスが残り、サイトが読み込まれるため、苦痛と呼ばれますが、すべてのリソースにアクセスできるわけではなく、中間サーバーを介して機能しないリソースのみにアクセスできます。 残りはブロックされたままになります。 インターネットへのアクセスに使用するブラウザの設定でプロキシを無効にすることができます。 もちろん、設定メニューはブラウザごとに異なりますが、一般的には、プロセスは次のように説明できます。

プロキシデータ

ステップ2.ブローカーの構成

より効果的な方法は、プロキシサーバーを構成することです。 このプロセスを考えてみましょう。 特定の国で利用可能な無料の仲介サーバーのリストがネットワークに掲載されています。 あなたは何する必要があるの?

IPアドレスとポート番号の入力

- ブラウザを再起動します(この場合はYandexです)。

これで、いずれかのサービスでIPアドレスを確認できます。 コンピュータからではなく、設定で変更されたIPからネットワークにアクセスしていると判断されます。 ただし、この場合、使用されているOSとホストに関するデータはなく、現在地に関する情報は信頼できないことが判明します。

ネットワークへの接続にプロキシサーバーを使用しない場合の対処方法

インターネットへの接続にプロキシを使用していないのに、「プロキシとファイアウォールの設定を確認してください」というメッセージが表示される場合は、次のことを試してください。

- インターネットが正しく機能していることを確認します(必要に応じて、モデム/ルーターを再起動するか、しばらくの間電源から切断します)。

- 通常どおりコンピュータを再起動します。おそらく、システムは単に「疲れて」おり、少し休憩する必要があります。

- 別のコンピューターからサイトを開きます-リソースまたはプロバイダーの操作にエラーがある可能性があります。

- 別のブラウザからWebページに移動します-ブラウザが正しく機能していない可能性があり、ブラウザを再構成または再インストールする必要があります。

- セキュリティ上の脅威を特定したアンチウイルスによってサイトがブロックされていないかどうかを確認します(通常、プログラムはこれに関するメッセージを表示します)。

これらの手順で問題が解決しない場合は、次の手順を試してください。 サイトの開発者がIPを変更し、PCが古いアドレスのリソースに接続しようとしている可能性があります。 この場合、開きます コマンドラインそして、ipconfig / flushdnsコマンドを入力します(問題はDNS設定にある可能性があるため)。

コマンドラインにipconfig / flushdnsを入力する

PCをさまざまな脅威(ファイアウォール、ファイアウォール、ファイアウォール)から保護する組み込みソフトウェアを使用する場合、そのようなプログラムはブラックリストに登録されたサイトへのアクセスをブロックする可能性があるため、設定を確認してください。

これがあなたにできることです 通常のユーザー「プロキシとファイアウォールの設定を確認してください」というシステムメッセージが表示された場合。

と接触している

実際、TORを介してすべてのリソースにアクセスするのではなく、Rospotrebnadzorとタマネギのリソースによってブロックされたサイトにのみアクセスするためのスキームについて考えるようになりました。 接続の速度と安定性はそれほど高くないため、すべてのトラフィックをtorに送ることは最善のアイデアではありませんが、.onionや、torのrutraker.orgやkinozal.tvなどのサイトにリクエストを送信することは良い考えです。

もちろん、TORの代わりに、トラフィックをOpenVPNにリダイレクトしてから、ヨーロッパのどこかでホストしているvpsにリダイレクトすることもできますが、私たちは完全に偽装して、私の正直な動きを監視および記録するテロリストではありません。 私はまだ違法なことは何もしていません。ルートトラッカーからドンツォワを数回ダウンロードしてから削除し、読まないだけです。

ですから、罪のないここにいる人は、彼を最初にどこかに石を投げさせてください。そうすれば、私たちは始めます。 シャイタンマシンのスキームは次のようになります。

TORブロックを設定することから始めましょう。 ここでは、前のノートですでに説明したスキームが使用されています。

必要なパッケージをインストールします。

#apt-get update

#aptitude install tor

パッケージをインストールした後、TORはSOCKS 5プロキシサーバーモードで動作し、ポート9050で接続を受け入れます。SOCKSプロトコルを使用して動作し、匿名接続が必要なアプリケーションがある場合は、接続パラメーターで安全に指定できます。

プロトコル:socks5

ホスト:localhost

ポート:9050

SOCKS5-proxyを使用するようにFirefoxを構成し、これらのパラメーターを指定しようとすると、要求に対して次のメッセージが表示されます。

設定したようです ウェブブラウザ TorをHTTPプロキシとして使用します。

これは正しくありません。TorはSOCKSプロキシであり、HTTPプロキシではありません。

それに応じてクライアントを構成してください。

Firefox(およびchrome)は、SOCKSプロキシを正常に操作する方法を知らないため、もう1つのレイヤーが必要です。 Privoxyはこのレイヤーとして使用され、これはプロキシサーバーであるだけでなく、プライバシーのレベルを上げるフィルターでもあります。 パッケージをインストールします。

#aptitude install privoxy

/ etc / privoxy / configファイルに次の行を追加します。

forward-socks5t / 127.0.0.1:9050。

したがって、すべてのリクエストをTORにリダイレクトします。 Privoxyはポート8118で接続を受け入れます。

機能をテストするには、ブラウザ設定でローカルホスト(127.0.0.1)とポート8118にHTTPプロキシ接続を追加します。

次のコマンドでPrivoxyを再起動します。

#/ etc / init.d / privoxy restart

ブラウザを起動し、サイトhttp://2ip.ruにアクセスします。 ISPではなく、IPアドレスと国としてランダムなものを指定する必要があります。 たとえば、次のようになります。

成功すると、TORネットワークへのアクセスが正常に構成され、設定を続行できます。 Privoxy設定にアクセスするには、ブラウザにhttp://config.privoxy.org/またはhttp://p.p/と入力します。その結果、Privoxy管理Webインターフェイスが表示されます。

Webインターフェースを介して多くのドライブを行うことはできず、実際には何も変更する必要はありません。ほとんどの場合、デフォルトの構成で問題ありません。

ここで、小麦をもみ殻から分離し、TORネットワークにいくつかのリソースのみを送信する必要があります。このために、Squidプロキシサーバーを使用します。 次のコマンドを使用して、通常どおりにインストールします。

#aptitude install squid3

提示されたスキームによると、私たちのタスクは、TOR(/etc/squid3/redirect-to-tor.datファイル内のドメインのリスト)への一部のリクエストのリダイレクトを構成し、他のリクエストをプロバイダーのネットワークに送信することです。 このようなスキームの構成ファイルは次のようになります。

aclSSL_portsポート443

acl Safe_portsポート80#http

acl Safe_portsポート21#ftp

acl Safe_portsポート443#https

acl Safe_portsポート70#gopher

acl Safe_portsポート210#wais

acl Safe_ports port 1025-65535#未登録のポート

acl Safe_portsポート280#http-mgmt

acl Safe_portsポート488#gss-http

acl Safe_portsポート591#filemaker

acl Safe_ports port 777#multiling http

aclCONNECTメソッドCONNECT

#TORに送信するドメインリクエストのリスト(ファイルから取得)

acl redirect-to-tor dstdomain "/etc/squid3/redirect-to-tor.dat"

acl redirect-to-onion dstdomain .onion

#TORにリクエストを送信する設定

cache_peer127.0.0.1親81180クエリなしプロキシのみデフォルト名= tor-proxy-01

never_directはtorへのリダイレクトを許可します

never_directはタマネギへのリダイレクトを許可します

always_direct allow all!redirect-to-tor!redirect-to-onion

#privoxyおよび2ip.ru Webインターフェイスのキャッシュを無効にする(テスト用)

acl disable-dom-cache dstdomain config.privoxy.org p.p 2ip.ru

キャッシュ拒否disable-dom-cache

http_access deny!Safe_ports

http_access deny CONNECT!SSL_ports

http_access allow localhost manager

http_access deny manager

http_access allow localhost

http_accessはすべて拒否します

http_port 3128

coredump_dir / var /スプール/ squid3 /

refresh_pattern ^ ftp:1440 20%10080

refresh_pattern ^ gopher:1440 0%1440

refresh_pattern -i(/ cgi-bin / | \?)0 0%0

refresh_pattern(リリース|パッケージ(.gz)*)$ 0 20%2880

refresh_pattern。 0 20%4320

2ip.ruとprivoxyWeb管理インターフェイスのキャッシュを無効にしていることに注意してください。 これはテスト目的で行われたものであり、実際の構成では無効にすることができます。

TORを使用してアクセスされるファイルのリストは/etc/squid3/redirect-to-tor.datファイルにあり、ファイルは行ごとに転送される通常のリストのように見えます。

config.privoxy.org

p.p

2ip.ru

kinozal.tv

rutracker.org

ローカルホスト(127.0.0.1)とポート3128でsquidプロキシを使用するようにブラウザーを構成します。これで完了です。

次に、Rospotrebnadzorによって禁止されているサイトにtor経由で移動し、通常のサイトに直接移動します。 もちろん、TORを介したオニオンネットワークへのボーナスです。