IPMI, KVM-Over-LAN, virtuella medier i supermicro-servrar - fjärrkontroll och övervakning. Kvantitor - Systemintegrator Vad tillhör den nyckelfunktionella IPMI

Inte så länge sedan lyckades jag arbeta med nya servrar för mig Supermicro. Fjärrkontroll som utförs med hjälp av gränssnittet Ipmi. I den här artikeln kommer jag att försöka avslöja höjdpunkterna i IPMI-inställningarna på SuperMCiro-servrarna, jag visar de viktigaste objekten i IPMI-gränssnittsmenyn, samt kommer också att prata om ytterligare verktyg, kommandon och metoder för att övervaka servern med IPMI.

Ipmi Intelligent plattformshanteringsgränssnitt är ett intelligent plattformshanteringsgränssnitt som är utformat för fristående övervaknings- och kontrollfunktioner som är direkt byggda i hårdvara och firmware för serverplattformar. (Information tas från en officiell källa). IPMI implementeras som en separat serverns styrenhet, som inte beror på operativsystemet, BIOS, CPU i norr och låter dig på distans hantera fysisk utrustning.

Primär inställning av IPMI-konsol och bekant med gränssnittet

IPMI-inställningen börjar med att ställa in gränssnittets IP-adress för att ange i BIOS. Om servern är installerad på kontoret kan det vara en grå IP-adress, om din utrustning är placerad i datacentret, så kommer du säkert att använda en vit statisk IP-adress.

På supermicro-servrar i BIOS kan du få genom att klicka på knappen " Del."När du laddar en server kommer jag inte att skärpa uppmärksamhet på detta och omedelbart gå till BIOS-gränssnittet.

Som du kan se i skärmdumpen gick jag in i IPMI-menyalternativet och aktiverade möjligheten till LAN-konfigurationen för gränssnittet (Uppdatera IPMI LAN-konfiguration \u003d Ja, konfigurationsadresskälla \u003d statisk), angav IP-adressen, subnätmask och huvudgateway .

Applicera inställningarna genom att klicka på knappen F4., varefter servern startas om.

Om du är klar korrekt, och sedan in i IPMI-IP i webbläsaren, har du behörighet:

Låt oss nu gå igenom huvudpunkterna.

När du köper en ny server har användaren redan skapats i IPMI Administration. med lösenord Administration.Det är med dessa data som vi godkänner. Jag rekommenderar alltid att skapa en ny användare, och standard radera eller ändra lösenordet från det, så lämna en sådan inloggning och lösenord, extremt osäkert. Skapa en ny användare eller ändra lösenord / behörigheter i den aktuella, du kan i menyn Konfiguration -\u003e Användare.

Starta om IPMI-gränssnittet kan göras från menyn Underhåll -\u003e Enhetsåterställning.

Montering av en ISO OS-bild som ska installeras på servern utförs i menyn Virtuella medier -\u003e CD-ROM-bild.

Jag har ISO-bilder OS lagras på Samba-servern i samma delnät samt IPMI-servrar. Jag anger Samba-serveradressen, sökvägen till bilden av ISO-installationen ISO, varefter ISO monterad en bild och fortsätt för att installera operativsystemet.

Jag har ISO-bilder OS lagras på Samba-servern i samma delnät samt IPMI-servrar. Jag anger Samba-serveradressen, sökvägen till bilden av ISO-installationen ISO, varefter ISO monterad en bild och fortsätt för att installera operativsystemet.

Remote Graphic Java Server Console ( KVM-Over-IP) kan öppnas genom Fjärrkontroll -\u003e Konsol omdirigering.

Konsolen är generellt bekväm, men efter installationen av OS använder jag vanligtvis SSH-klienter att arbeta med servern. Ibland är det stunder när det är omöjligt, till exempel om du inte fungerar eller inte är konfigurerad av nätverket på servern eller det finns några problem med åtkomst. Det är då till hjälpen och kommer fjärrkonsolen.

Inga individuella inställningar i konsolen själv behöver inte, jag vill bara lägga till att den har ett inbyggt tangentbord, som kan ringas från menyn Virtuella medier -\u003e Virtuellt tangentbord.

Råd. Efter ett långt arbete med supermicro-servrar hittade jag en obehaglig bugg. Efter installationen av CENTOS 7-operativsystemet och KVM-installationen på den, försvinner förmågan att använda fjärrkonsolen. Medan servern under startprocessen är konsolen ansvarig och du kan gå till BIOS eller se laddningen av OS-kärnan. Men så snart operativsystemet startade, försvinner videon i konsolen. Genom experiment lyckades jag besegra den här buggen. Du måste lägga till nomodeset boot-alternativet i kärnans belastning. För att göra detta, efter installationen av operativsystemet, måste du utföra kommandot:

grubby --ARGS "NOMODESET" - UPDATE-KERNEL / BOOT / VMLINUZ-`UNAME -R`

Därefter fungerar fjärrkonsolen ordentligt.

Serverhantering via IPMICFG Utility från SuperMicro

För att hantera servrar via IPMI, utvecklar SuperMicro sitt eget verktyg IPMICFG..

Du kan ladda ner IPMICFG-filen med kommandot:

wget ftp://ftp.supermicro.com/utility/ipmicfg/ipmicfg_1.30.0_build.190710.zip.

Vid publiceringstidpunkten var filen med ett sådant namn, jag rekommenderar att du anger Supermicro-förvaret genom referens ftp://ftp.supermicro.com/utility/ipmicfg/ och kopiera webbadressen till den aktuella filen.

Packa upp den nedladdade filen till katalogen som vi är:

ln -s /root/ipmi / linux/64bit/ipmicfg-linux.x86_64 / usr / lokal / sbin / ipmicfg

Nu kan vi köra ett verktyg med hjälp av kommandot ipmicfg (symbolisk länk). Tänk på de grundläggande möjligheterna i IPMICFG-verktyget.

Om du utför kommandot iPMICFG -Hjälp, får vi en lista över alla möjliga parametrar i verktyget.

Vi kommer att analysera huvudlagen:

- iPMICFG -Hjälp - Full certifikat på verktyget;

- iPMICFG -M - Visa aktuella IP- och MAC-adresser för IPMI;

- iPMICFG -K - Visa subnätmask;

- iPMICFG -G - Visa den angivna gatewayen;

- iPMICFG -FD - IPMI Återställ till fabriksinställningar;

- iPMICFG -Userlista - Visa skapade användare och deras privilegier.

Du kan ändra IP-adress, mask och IPMI-gränssnittsgateway:

- iPMICFG -M 192.168.1.200.

- iPMICFG -K 255.255.255.0.

- ipmicfg -g 192.168.1.1

Skapa en ny IPMI-användare och hans lösenord:

iPMICFG -User Add. Med hjälp av verktyget gör vi följande: iPMICFG -User Lägg till 6 test 123456 4 Således har vi skapat en testanvändare med lösenord 123456 och administratörsbehörigheter. Listan över IPMI-användare och deras privilegier i systemet kan visas med kommandon: Som du redan ser i skärmdumpen skapas användaretestet. För att ändra IPMI-användarlösenordet, använd kommandot: iPMICFG -User SetPWD. Och jag kommer att ge ett par fler exempel med det här verktyget: Genom IPMI, övervaka temperaturen och strykningen av supermicro-servern är ganska enkel. Fullständig information om serverns server finns i systemet -\u003e hårdvaruinformation. Information om processorns tillstånd, RAM och fläktar kan du visa att du flyttar till serverns hälsa -\u003e sensoravläsningar. För bekvämligheten med visning kan du ändra sensorskärmskategorier, till exempel temperatur: Eller spänningssensorer: Sedan när det gäller vår server finns inga problem eller med en temperatur eller med en spänning, är alla sensorer i den gröna zonen. Om servern stiger temperaturen eller det finns spänningsproblem, kommer gröna rektanglar att färgas röda, som kommer att fungera som en signal för att kontrollera din server. Kontrollera statusen för strömförsörjning: # IPMICFG-PMINFO Artikel | Värde ---- | ----- Status | (00H) Ingångsspänning | 217,5 V Ingångsström | 1,06 en huvudspänning | 12.28 V Huvudutgångsström | 17,93 en temperatur 1 | 23c / 73f temperatur 2 | 21c / 70f fläkt 1 | 2064 RPM FAN 2 | 2032 RPM Huvudutgångseffekt | 220 W ingångseffekt | 228 W PMBUS-revision | 0x22 pws serienummer | P2K4FCH02LT0125 PWS-modulnummer | PWS-2K04F-1R PWS Revision | Rev1.0 Nuvarande delningskontroll | Pec fel objekt | Värde ---- | ----- Status | (00H) Ingångsspänning | 217,5 V Ingångsström | 1,09 en huvudspänning | 12.30 V Huvudutgångsström | 18.09 En temperatur 1 | 24C / 75F temperatur 2 | 22c / 72f fläkt 1 | 2064 RPM FAN 2 | 2064 RPM Huvudutgångseffekt | 223 W Inmatningseffekt | 234 W PMBUS-revision | 0x22 pws serienummer | P2K4FCH02LT0126 PWS-modulnummer | PWS-2K04F-1R PWS Revision | Rev1.0 Nuvarande delningskontroll | Pec fel Titta på processortemperaturen kan vara ett kommando: ipmicfg-nm oemgettemp. Du kan också checka in vilka modefläktar som fungerar och ändra läget om det behövs. Kontrollera fläktens status och konfiguration # IPMICFG -FAN Aktuell fläkthastighetsläge är [PUE2 Optimal Mode] Stödda fläktlägen: 0: Standard 1: FULL 3: PUE2 OPTIMAL 4: Tung IO Ändra driftläget för kylaren: IPMICFG -FAN IPMI-version och firmwareinformation: # IPMICFG-NM DeviceID Device ID \u003d 50H Firmware Version \u003d 4.1.4.54 IPMI Version \u003d 2.000000 Tillverkarens ID \u003d 57 01 00 Produkt-ID Minor Ver \u003d GreenLow-plattformen implementerad DCMI version \u003d DCMI Ej implementerad / aktiverad firmware Implementerad Version \u003d NM Revision 4.0 Bildflagga \u003d Operativ bild 1 RAW \u003d 50 01 04 14 02 21 57 01 00 09 04 05 40 01 Och se alla sensorer kan vara kommandot ipmicfg-odr Vid visning ser vi att det finns ytterligare kolumner, som visar information om gränserna för de nedre och övre gränserna. Det finns också ingen liten mängd verktyg som kan användas för att övervaka och automatisera denna process, till exempel med Nagios. För närvarande kommer det inte att fokuseras på denna uppmärksamhet, eftersom syftet med artikeln att berätta för höjdpunkterna i arbetet med IPMI. Om du är intresserad av ämnet övervakning kan du lämna dina önskemål och kanske i framtiden kommer vi inte att markera det här ämnet. Jag hoppas att den här artikeln kommer att vara användbar för dig! Vanliga frågor om IPMI i supermicro moderkort: varför det behövs, funktioner, visuell demonstration, fallgropar. BMC-processorn (baseboard Management Controller) är uppfylld - den har sitt eget minne och specialiserat OS (vanligtvis baserat på Linux). BMC använder USB-buss för att ansluta virtuella tangentbord, möss och CD / DVD / FDD-enheter. Genom andra däck samlas fläktrotationssensorerna, temperaturen, strömhanteringen, åtkomst till COM-porten (för fjärråtkomst till sekventiell konsol). BMC är också engagerad i att fånga och omdirigera innehållet i videoklippet - i moderna BMCs redan integrerade videokort, en gång i de första implementeringarna har BMC blivit engagerad i en analog signal från en separat VGA-styrenhet. Utbytet av data med den "yttre världen" inträffar genom Ethernet (dedikerad port eller en av portarna som publiceras på Ethernet Controller System Board). För diagnostiska ändamål kan du gå igenom ssh, där du väntar på busybox. 3) Hur mycket kostar det? Nätverksinställningar kan ändras om det behövs på fliken BMC (kom ihåg att du enkelt kan förlora fjärråtkomst till servern). Förresten, om fjärråtkomst: Följande portar används (de måste bryta igenom NAT eller ge ett sätt att komma åt ledningsnätet, till exempel via VPN): På fliken KVM-konsol. Du kan se den mest användbara saken - den grafiska konsolservern. Det finns också en skärmdumpknappar, virtuella medier, övergång till helskärmsläge och ett extra mjukt tangentbord. Varför behövs det om det finns en hårdvara? För olika nyckelkombinationer, som av någon anledning inte kan skickas till en server från ett hårdvarukontakt, till exempel den klassiska CTRL + Alt + -rote. Du kan antingen omdirigera den lokala enheten, eller ansluta den bild som är mycket bekvämare. För att visas lämplig enhet kan BIOS Boot-menyn kräva en omstart. Gå till fliken FJÄRRKONTROLL, Zhmem. Starta konsolen. och få i ett separat fönster Omdirigeringsvisare.som liknar konsolfunktionen i ipmiview.

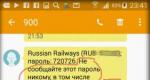

Det är värt att lägga till att webbgränssnittet inte gör det lättare att komma åt konsolen från det externa nätverket - Omdirigeringsvisare. - Det här är inte en Java-applet, men en separat Java-applikation och använder samma hamnar för videotrafik, gömd och virtuella enheter: 5900, 5901, 5120, 5123. De flesta av de firstdedic-servrarna är utrustade med en IPMI-modul, men många användare uppmärksammar inte det här alternativet. IPMI är en förkortning som dekrypteras som intelligent plattformshanteringsgränssnitt och är översatt till ryska som ett "intelligent plattformshanteringsgränssnitt". Vad gör den här enheten. Det här är en modul som är direkt inuti servern och en valfri Ethernet-kontakt är tillgänglig. Vid förlust av förvaltningen över servern är det möjligt att gå till den angivna adressen och, auktoriserad, utföra åtgärder för att eliminera problem eller få information om problemet. I grund och botten används den här modulen för att övervaka och hantera vissa funktioner inbäddade i serverhårdvara, till exempel: spårning på temperatursensorer, spänningsgivare, strömförsörjningsstatus, fläkthastighet, loggning, bildanslutning etc. Det bör noteras att dessa funktioner är tillgängliga oavsett processorn, operativsystemet eller BIOS. Kontroll är tillgänglig även när servern är avstängd. Tyvärr var det inte möjligt att automatisera tillhandahållandet av tillgång till IPMI för tillfället, så åtkomst kan erhållas på begäran till teknisk support. IP-adressen utfärdas på begäran, där gränssnittet är beläget, samt behörighetsdata. Åtkomst är inte tillgänglig komplett, begränsat till operatörsnivåkonto. Tillgång till IPMI kan implementeras både via webbläsaren och med hjälp av IPMIVIEW-programmet. I det första fallet behöver du en förinstallerad Java och ett plugin i webbläsaren, i det andra - Windows eller MacOS OS eller en betald Java för multiplatformversionen av IPMI-vy. Åtkomst med hjälp av webbläsare Efter auktorisering öppnas huvudsidan, där du kan komma åt IP KVM (en typ av virtuell bildskärm, överföra en videobild från servern till en ansluten klient. Det är mycket användbart när ett fel i inställningen av nätverket, installerar ett operativsystem eller När IP-adresser är blockerade på datacenternivå), såväl som se den aktuella serverns status, aktivera, stäng av och hårdvara för att starta om servern (strömbrytare, strömbrytare och återställningsknappar, i strömkontrollen via IPMI-området) . Om du klickar på knappen "Uppdatera Förhandsgranskning" uppdateras förhandsvisningen av den virtuella bildskärmen. Och när du klickar på den svarta skärmen, öppnas IP-KVM Java-klienten och du kommer att komma åt gränssnittet för operativsystemet som redan direkt använder tangentbordet och musen. Men för hans arbete behöver den installerade Java och plugin till webbläsaren På fliken Serverhälsa har huvudmenyn möjligheten att se serverns status, få information om rotationshastigheten hos fläktarna, temperaturen och spänningen Förutom webbläsarens version finns det en skrivbord - IPMI-vy, som finns i versioner för Windows, MacOS och Java. Den senare är multiplatform. Alla de senaste IPMI-versionerna, såväl som dokumentation, finns tillgängliga på den officiella tillverkarens FTP-server - ftp://ftp.supermicro.com/utility/ipmiview/. Till skillnad från webbläsarens version, som är nedladdad och startar endast på användningsområdet, installeras IPMI-vyn på datorn och ansluts helt enkelt till önskad server. Ursprungligen måste du lägga till alla dina servrar till programinställningarna med "Lägg till ett nytt system" -knapp (Arkiv → Nytt → System) Var i IPMI-fältadressen: Du måste lägga till den IP som du mottog när du begär tillgång till IPMI från teknisk support. För att ansluta till IPMI-gränssnittet, efter att du har lagt till IPMI-domänen, gör du helt enkelt en dubbeltryck på det sparade systemet. Efter att ha klickat på knappen "Logga in" och lyckades, ändras inloggningsfönstret till plattformshanteringsgränssnittet något: information om den version av den använda IPMI och längst ner på fliken med tillgängliga operationer. När du går till några flikar, kommer det märkbart, som en ansökan begär information från IPMI och visar formuläret mer tillgängligt för uppfattning. Till exempel kommer fliken Sensorer att visa data i grafisk form, vilket är något mer visuellt än bara siffror, som i webbläsarens version. Fliken IPM-enheten kommer att ge tillgång till serverns statusinformation och kontrollera den: avstängning, slå på, starta om och återställa (strömbrytning, strömbrytning, strömcykel, återställ). För att stänga den aktuella sessionen och koppla från IPMI, välj menyalternativet → Stäng menyalternativet Den absoluta majoriteten av moderna servrar har ett IPMI / BMC-gränssnitt för att styra servern på distans. Det här verktyget är åtkomst till det virtuella tangentbordet och serverns skärm via TCP / IP-protokollet. Idag kommer vi att röra historien om IPMI-säkerhetsforskning, överväga vektorer för attacker och deras vidareutveckling med hjälp av IPMI. Ipmi - Det här är en uppsättning specifikationer som reglerar hur man kommunicerar och vad du ska tillhandahålla. KONTROLLERA Flera kontrollgränssnitt: Med webbgränssnittet är allt klart. Varje leverantör själv bestämmer hur det ser ut och hur man implementerar det. Den andra och tredje gränssnitten är likartade, men överföringsmediet varierar. När det gäller IPMI över LAN, som du kan gissa, överförs kommandon via nätverket till UDP-porten 623. Från det installerade kommandosystemet för IPMI sänds via en enhetsfil, vanligtvis denna / dev / IPM IO, som visas efter Föraren är installerad. Standardverktyget för att interagera med IPMI är IPMLTool under GNU / Linux, som den enklaste i cirkulationen. Vad är IPML / BMC Penrester Trots det faktum att IPML / BMCs sårbarhetsrapport publicerades sommaren 2013 finns det för närvarande många sårbara system. Mycket ofta kan IPML / BMC hittas via sökmotorn. Naturligtvis bör du inte hålla sådana system utanför. I grund och botten finns de när de leder inre pentar. En av de enklaste vektorerna av attacken av attacken med hjälp av sådana system - "Hijack" -servern med IPMI / BMC. Zaimaev Administrativ tillgång till IPML / BMC (som kommer att visas nedan är det helt enkelt), du kan ansluta via VirtualConsole (aka KVM) och till exempel återställa rotlösenordet eller använda LIVECD för att klämma på hash och lokala användare, om Fönster. Med den pumpade färdigheten kan lycka till till och med fånga konsolen, från vilken roten glömde att delas in i (mycket ofta förekommer det på virtuella maskiner). I sin tur kan IPMI användas och som en förmåga att återvända till servern efter ett komplett system ominstallation. Offentliga studier För första gången drog IPMI och Navy uppmärksamheten hos Dan Farmer (Danfarmer). Med sin fullständiga rapport, med talande namn "Cargo Train till helvete". Vi kommer att överväga de mest intressanta stunderna när det gäller hacking. · Castom buggar från tillverkare (till exempel, webinterface sårbarheter); Faktum är att Dan ackumulerade många intressanta saker, om det nedanför. Null autentisering Beskrivning Vendens Betingelser IPMTIool -an ingen -N TargetIP BMC GUID IPMI-autentisering bypass via cipher 0 Beskrivning Vendens Betingelser Öppna Port UDP 623, IPMI 2.0, inloggning av en befintlig användare. Metasploit - Auxiliary / Scanner / IPMI / IPMI_COPHER_ZERO IPMITOOL -I LANPLUS -C 0 -L TARGETIP -U-administratör -R AnyPasswordHere användarlista IPMI 2.0 RAKP Authentication Remote Password Hash Retrieval Beskrivning Vendens BETINGELSER Offentlig port UDP 623, IPMI 2.0 och giltiga användar-loggar. Metasploit - Auxiliary / Scanner / IPMI / IPMI_Dumphashes http://fish2.com/ipmi/tools/rak-the-Ripper.pl IPMI Anonym Authentication / Null User Beskrivning Säljare: Nr Betingelser Öppna Port UDP 623. Metasploit - hjälp / skanner / ipmi / ipmi_dumphashes ipmitool -i lanplus -n målip -u "" -r "" användarlista Supermicro ipmi upnp sårbarlity Beskrivning Vendens Betingelser Metasploit Exploit / Multi / Upnp / libupnp _SSDP_Overflow Metasploit Auxiliary / Scanner / UPNP / SSDP_MSearch SuperMicro IPMI Clear-Text Lösenord Beskrivning Vendens Betingelser CAT / NV / PSBLOCK ECHO (GET / PSBLOCK 1 NC TARGETIP 49152 När det gäller sårbarheterna "Null Authentication / IPMI Authentication bypass via chiffer om", "IPMI 2.0 RAKP-autentisering Fjärrlösenord Hash Retrieval", "IPMI Anonym Authentication" - Allt detta skrivs i IPMI-specifikationen. Hand-on lab Låt oss analysera det vanliga IPMI-sårbarhetssystemet. Använda metasploitmodul ipmi_dumphashes. Vi har möjlighet att samla användarhashies. VIKTIGT: Utan kunskap om användarens inloggning kommer det inte att fungera för att få det hash. I alternativ ipmi_dumphashes. Du kan ange sökvägen till en inloggningsfil, till exempel om administratörerna skapade konton för sig själva. Filen som används som standard innehåller standard inloggningar av alla leverantörer. Bruthes Haze Support Hur oclhashcat.och John The Ripper med Jumbo- Community Edition. John bör tas från Githab, för på den officiella hemsidan en föråldrad version utan stöd av det format vi behöver. Senaste versionen oclhashcat.För tillfället 1.30, stöder all lådan. Om du har en hash från hp ilo4, är du lycklig. Faktum är att när du konfigurerar standardlösenordet för administratörskontot, är de åtta tecknen inställda - versaler + numerisk. På mina blygsamma anläggningar tar sökandet efter ett liknande värde ungefär en halvtimme. Vid sårbarhet chiffer o. Du kan göra utan Brutfors hesy och återställ lösenordet. För att göra detta behöver vi det med IPMITOOL. Församlingen under GNU / Linux orsakar inte frågor. Men under Windows måste man dansa med en tamburin i Cygwin.. Åtgärdssekvens för tillsats av administratör, sådan: 1. Vi tittar på vilka användare som är närvarande och använder följande fria ID. Ipmitool -i lanplus -c 0 -h 1.1.1.1 -U-administratörs -R AnyPasswordHere användarlista 2. Installera användarens inloggning. Ipmitool -i lanplus -c 0 -l 1.1.1.1 -U-administratör -P AnyPasswordHere användaruppsättning 3. Vi anger ett lösenord för det. IPMITool -I LANPLUS -C 0 -L 1.1.1.1 -U-administratör -P AnyPassWordHere Användar Ange lösenord 4. Vi gör det till en administratör. Ipmitool -i lanplus -c 0 -l 1.1.1.1 -U-administratör -R AnyPassWordHere Användare Privat 5. Aktivera endast det skapade kontot. IPMITOOL -I LANPLUS -C 0 -H 1.1.1.1 -U-administratör -R AnyPasswordHere användaren Enleble Efter hacken hackade, återställs lösenordet eller lagt till en ny administratör, du har möjlighet att gå igenom webbgränssnittet, på SSH på Smash eller ansluta till fjärrskrivbordet och KVM. Det nämns av en sådan sak som HP BladeSystem ombordsadministratör. HP BLADESYSTEM är ett chassi till vilken bladservrar är anslutna. Så det här chassit låter dig hantera centralt bladservrar med IPMI. I det här fallet uppstår tillståndet på "underordnade" IPMI med SSO-mekanismen. Allt du behöver är att få en användares hash med administrativa privilegier och med hjälp av ett webbgränssnitt för att ansluta servern du är intresserad av. En annan intressant funktion som finns i HP IL04 är möjligheten att ansluta till KVM-servern direkt från Smash (läs: ssh) med hjälp av kommandot Textcons. Det är mycket användbart när portarna 80, 443, 17990 är stängda. Detta kommer att kräva administratörsrättigheter, men vad är skillnaden? Verktyget är tillgängligt på GitHub. Mycket lätt att använda: 1. Parametern används när du behöver skanna ett visst område. Kombinera olika parametrar kan du påverka programmets beteende. Till exempel, när du använder -D och -d-alternativ tillsammans, försöker programmet bara Heshi bara från de system som svarar på Irml Pings. När du bara använder alternativet -D kommer du att försöka få hash från alla adresser, som vanligtvis uppträder orealistiskt långsamt. Om något orsakar tvivel, kan du använda alternativet -v 5 - programmet visar de mottagna meddelandena i ett bekvämt format. För att kompilera under Linux behöver du en GCC GCC - gCC IPMICD.C -STATIC -OPMICD. I fallet med att använda Windows, sammanställt med mingw gcc ipmicd.c-mno-ms-bitfields -lws2_32 -dmingw. Slutsats Ett par ord om hög: Studien av möjligheter och implementeringar av olika leverantörer IPML / BMC börjar bara. Du kan aktivera inte bara smash webbgränssnitt, men också förare för operativsystem som låter dig interagera med IPMI / IPC-serverns fjärrkontrollteknik från det installerade systemet. Interna tjänster som genomför informationsdelning i IPML / BMC. Under siktet kan även "järn" implementeringen av flottan själv få och hur exakt han styr huvudservern. Jag rekommenderar administratörer att kontrollera alla mina system för närvaro av offentliga sårbarheter i dem och, om möjligt, eliminera dessa sårbarheter. Den viktigaste rekommendationen att jag skulle vilja ge läsaren är att betala den maximala uppmärksamheten på inställningarna för den utrustning du kontrollerar. Internet servrar är "ryggraden" av något företags online Prerence. Att se till att de fortfarande är fullt fungerande är avgörande för att upprätthålla webbplatsens upptid och funktionalitet. Den nuvarande branschstandarden för övervakning och hantering av en serverinstallation är känd som intelligent plattformshanteringsgränssnitt och vanligen kallad IPMI. IPMI är i allmänhet en standardiserad uppsättning specifikationer för ett hårdvarusystem som tillåter en webbhotell eller datacenter att centralt övervaka och kontrollera alla servrar som den hanterar. Det var ursprungligen utvecklat av Intel med stöd från Hewlett Packard, Dell och NEC, och stöds nu av det mesta av branschen. IPMI arbetar i tandem med två andra standardspecifikationsuppsättningar, IPMB (Intelligent Platform Management Bus) och ICMB (Intelligent Chassis Management Bus), som hanterar ledningsfunktionerna inom en dator och mellan de maskiner som hanteras. Kommunikationen hanteras vanligtvis genom ett direkt-of-band LAN, men det är också möjligt att använda ett sidoband LAN genom ett NIC-kort som är ett billigare tillvägagångssätt. De flesta av de viktigaste faktorerna i en servers hårdvaruoperation kan övervakas via IPMI, inklusive strömförsörjningens hälsa, chassisäkerhet och fläktar. Det spårar också effektnivåer, temperatur och andra viktiga miljöfaktorer. Dessutom kan gränssnittet kontrollera varje maskinens hårdvaru-loggar, kan ta emot fördefinierade varningar och kanal skickar meddelanden till en server för att starta om eller strömma ner. Det möjliggör även fjärrjustering av BIOS-inställningar. Fronten av ett IPMI-system är extremt användarvänligt. Tangentbord, mus och videoåtkomst till enskilda servrarfunktioner i sama skulle för en ingenjör eller tekniker som arbetar direkt på maskinen. Om en server är otillgänglig visas felet tydligt på övervakningskonsolen och användaren kan logga in direkt från IPMI för att ändra specifika nätverkskonfigurationer. En modifierad och förenklad variant på IPMI, känd som DCMI (Data Center Management Interface), används ofta av datacenter eftersom det innehåller vissa funktioner som är viktiga för sina system (t.ex. caping power till en server) samtidigt som de eliminerar andra som inte behövs för deras syften. Det finns ett antal anledningar IPMI är överlägsen mer traditionell programvara som används för serversystemdiagnos. De flesta av dem är baserade på de fakta som IPMI kan hantera maskiner på flera fysiska platser, och att det överför att övervaka maskiner "från utan" snarare än "inifrån"; Det är det är firmware som körs på en maskinens moderkort och är inte beroende av en maskinens operativsystem. De stora fördelarna: Det finns bara några stora nackdelar med IPMI, och i nästan alla fall är fördelarna. Trots dessa få frågor har IPMI nästan blivit universellt antaget av datacenter och webbhotell som det mest effektiva och ekonomiska sättet att övervaka och hantera sina nätverk.

Järnövervakning på supermicro-servern via IPMI och IPMICFG Utility

Supermicro Server övervakning via IPMI

Övervakning med hjälp av IPMICFG-verktyget

1) Den mest populära myten om KVM-Over-LAN är att det inte behövs.. Av någon anledning förvirrar många den med den vanliga fjärranslutningen till text / grafikkonsol OS, d.v.s. "Varför behöver vi KVM-Over-LAN om det finns SSH, VNC, RDP och Radmin?"

Skillnaden är grundläggande: KVM-Over-LAN är inte lätt åtkomst till OS-konsolen, det beror inte på operativsystemet, det är åtkomst till konsolen direkt serverns server (och inte bara till konsolen, detaljerna kommer att vara lägre ), dvs Vi kan till exempel: gå till BIOS moderkort eller lägga till. Controller, installera OS, konfigurera övervakningssensorer (som återigen är mycket viktig - oberoende av OS) via SNMP, etc.

2) Hur det fungerar? Det fungerar enkelt, här är blockdiagrammet (SuperMicro använder nyligen Winbond eller Nuvoton WPCM450:

Faktum är att WPCM450 i supermicro produkter är ett system baserat på ARM 926EJ-S-processorn, som kör Linux OS på 2,6-kärnan.

För närvarande integrerar SuperMicro IPMI BMC direkt till systemkort. Tidigare ytterligare moduler användes (till exempel - AOC-SIMSO +). Närvaron av IPMI BMC på supermicrobrevet indikerar bokstaven F, till exempel: X8DTI och X8DTI-F, och prisskillnaden överstiger inte $ 50, vilket redan är ett uppenbart svar på frågan "Behöver", eftersom Extern IP-KVM kostar dig mycket dyrare. För att sätta den vanliga KVM och varje gång du måste installera om något eller reflash för att gå till servern - är det inte en tidsförlust, eftersom din server kan vara för dussintals och hundratals kilometer och i slutändan är det bara obekväma.

4) Vad ser det ut i praktiken?

Tillgång till IPMI kan erhållas antingen via IPMIVIEW (specialiserat verktyg på Java, det finns en enhet under Windows och Linux) eller via en vanlig webbläsare (när den är ansluten till grafikkonsolen, startar en extra Java-program).

Tänk på ipmiview. Till att börja med kan du konfigurera en IPMI Ethernet-port: Standard är DHCP, men du kan manuellt ställa in den nödvändiga IP / Mask / gatewayen, TEG VLAN (all nedförvaltning är bättre att allokera i ett separat delnät för säkerhet och bekvämlighet överväganden) .

Vi kör IPMIVIEW och hitta önskad server (du kan skanna adressområdet för IPMI), standardinloggningen / lösenordet är admin / admin.

För serverns hälsa kan observeras på fliken Sensorer.(Temperatur- och fläktsensorer kommer endast att se när servern är aktiverad):

TCP:

UDP:

Här är några funktioner:

Och sista stycket är att använda virtuella medier.

Växlingslayouter i WinPe 3.0 fungerar inte. Så samla WinPe med engelsk layout, för det här måste du lägga till monteringsskriptet efter montering av WIM-bilden Följande kommando:

Dism / Bild: C: \\ Winpe64 \\ Mount / Set-InputLocale: 1033: 00000409 "C: \\ WinPe64 \\ Mount" - Bildmonteringspunkt.

Om du vill kan du samtidigt ändra platsen och språket i gränssnittet - se dokumentationen för WinPe.

P.S. Så här återställer du IPMI-lösenordet? Använd endast IPMICFG-konsolverktyget. Existerar i versioner under DOS, Windows och Linux. Starta IPMICFG -FD Återställ alla inställningar och ställer in användarnamnet / användarnamnet med administrativa rättigheter till standardadministratör / admin.

Uppdatering daterad 04/18/2010. Vid någon tidpunkt, efter nästa Java-uppdatering, började ett försök att montera ISO-bilden i IPMIVIEW att leda till droppen (Windows 7 64bit med de senaste uppdateringarna). Den nya IPMIVIEW-utgåvan (Bygg 110412 daterad 12 april). Hittills har jag ännu inte kontrollerat om det här felet är fixerat där, eftersom du kan använda startkonsolen genom webbgränssnittet.

P.S. från 01.12.2011. Ytterligare artikel: FreeIPMI.

P.S. från 10/06/2013. Liknande.

P.S. från 11/10/2013.

P.S. från 06/20/2014. Om igen.Introduktion

Åtkomst med hjälp av ett skrivbordsapplikation

Alla leverantörer försöker följa dessa specifikationer.

Marin - Detta är en järnomslag för IPMI. Det är en styrdator (system på chip) med tentaklar i huvudsensorerna. Varje leverantör väljer själv vilken typ av järn som används och hur man förenar det, vilket är naturligt. Alla våra exempel vi kommer att ses på de lände lamporna (ILO) från Hewlett-Packard (HP). HP ILO är Carase BMC / IPMI-bunt. Andra leverantörer har egna namn, implementeringar i körteln och mjuk. Men som regel är det en enkarlsdator med en arm- och Linux-processor ombord.

Huvudfunktionen hos sådana anordningar är att göra Admins liv enklare och bekvämare: det försvinner behovet av att springa till servern och tryck på återställningsknappen / sätt ett nytt system / klocka, varför den inte laddas. Nu kan du ansluta till IPML / BMC och gör allt på distans. Dessutom verkar det möjlighet att ta emot information från alla slags temperatursensorer,

Spänning och så vidare, vilket också är ganska bekvämt.

- Webbgränssnitt (beror på leverantör);

- IPMI över LAN (UDP 623);

- Från det installerade systemet på servern (förutsatt att drivrutinerna från tillverkaren är installerade). Begagnade programvara: WMI under Windows, OpenLPMI, IPMLTool under Linux.

Tillgång till IPMI / IUD Tools av operativsystemet i närvaro av maximala privilegier är möjlig utan att använda ett lösenord, det vill säga tillstånd behövs inte alls. I det här fallet skapar angriparen helt enkelt IPML / BMC administrativa konton. Om du förlorar åtkomst till servern, kommer den in i IPML / BMC och returnerar ärligt förtjänt bra. I allmänhet har IPML / BMC-anslutning med huvuddatorn ännu inte studerats grundligt. Detta är ett nonpaugerfält för att söka efter buggar och funktioner. Med tanke på antalet leverantörer som implementerar det i sina servrar kan du prata om den "rika inre världen".

Guidad av studien av DAN, kan IPML / BMC sårbarheter delas in i två stora kategorier:

· IPMI sårbarheter.

Sårbarhet gör att du kan kringgå autentisering. Närvarande endast i IPMI 1.5. Drift gör det möjligt att hantera enheten genom att helt enkelt aktivera alternativet Inaktivera autentisering. Privilegier skiljer sig från olika leverantörer, men är vanligtvis maximala.

- HP

- Dell.

- supermicro.

Open Port UDP 623, IPMI 1.5, inloggningen av den befintliga användaren.

Sårbarhet gör att du kan kringgå autentisering. Baga dök upp med IPM I version henne

2,0. I den här revisionen bestämde vi oss för att lägga till kryptering. För drift är det nödvändigt

känna till inloggningen av ett giltigt konto, men lösenordet är inte nödvändigt -

Du kan ange något.

- HP

- Dell.

- supermicro.

Sårbarhet tillåter en obehörig användare att ta emot butiska användarlösenord för efterföljande brutas. Buggen uppträdde i IPMI-versionen 2.0-specifikationen

- HP

- Dell;

- supermicro.

Någon kallar den nullanvändare, någon är anonyma autentisering. Någon delar dessa två sårbarheter, någon är inte. Som standard är det null användar / anonym - "" (tom linje). Om du säger null användare, är lösenordet också tomt. Om du säger anonyma autentisering är passet admin och IPMI-chipsen med Aten-programvara är skyldig.

Dan i sin forskning anser det som två olika sårbarheter. Och i bryggan från Rapid7 om null är användaren inte längre ett ord.

Dell.

Supermicro (använd IPMI-chips med ATEN-programvara).

SuperMicro har en UPNP SSDP-tjänst på UDP 1900-porten. Det är sårbart att buffertflöde.

Supermicro.

Öppna porten 1900.

IPMI 2.0-specifikationen innebär att lösenord i öppen någonstans bör lagras. I SuperMicro är de i / NV / PSBLOCK eller / NV / PSstore-filer, beroende på firmware.

Dessutom, i Nuvoton WPCM450 Nuvoton WPCM450-implementeringar, en tjänst som låter dig läsa innehållet i filer i / NV-katalogen, till exempel PSBLOCK, SERVER.PEM och så vidare.

· Supermicro.

Skaldocka

Forskare studerade grundligt det genom att betona autentisering och krypteringsmekanismer. Sårbarheten i samband med godtycklig kodutförande i den uroniska tjänsten i supermicro-firmware (supermicro IPMI UPnP-sårbarhet) tillhör CVE-2012-5958 (BOF i LibupNP). Resten av sårbarheten som berörs av oss återfinns av SuperMicro Firmware-analysen för SuperMicro X9-moderkort, och betoningen tillämpades på analysen av den som ansvarar för webben.

Med hjälp av IPMI_VERSION-modulen, tillgänglig i den kända ramen för metasploit, kan du skanna nätverksundersökningen. Om du redan är i det inhemska segmentet och installerar / använder Metasploit är det inte möjligt, kan du göra det enkelt IPMiping eller RMCPPing-verktyg.

Så snart du lyckades upptäcka öppet IPMI, först och främst, bör du kontrollera dem på sårbarheten för "autentiseringsbypass via chiffer o" (se ovan). Om det är närvarande kan du utan dumpning av Haze använder och bara återställa lösenordet till administratören eller lägg till din egen. Viktigt: Att använda denna sårbarhet är det nödvändigt att känna till loggarna på kontot, i vårt fall måste kontot delta i administrativa privilegier. Till att börja med, överväga ärendet med dumpningen av HÖSH-användaren och ambassadören till Brutfors.

Ett speciellt värde är KVM-omkopplaren, eftersom den implementerar åtkomst direkt till konsolen själv, vilket möjliggör tillgång till BIOS, för att installera operativsystemet och liknande. För genomförandet av KVM-omkopplaren är varje leverantör själv ansvarig. Till exempel, i HP

ILO4 För att göra detta används TSR-portarna 17988 och 17990. Dell IDRAC7 är en TSR-port 5900. Cisco ICM-port TSR 2068.

Det är inte så svårt att bli en administratör. Personligen för dig, läsaren har jag förberett ett IPMICD-program på med under Windows / Linux. Det låter dig skanna adressområdet för IPML / BMC, liksom testet av hashen (analoga IPMI_Dumphashes från Metasploit'a). Programmen skapas i det fall då metasploit inte är den mest framgångsrika idén, till exempel, är IPML / BMC någonstans långt borta där metasploit inte väcker.

2. Parameter -D indikerar behovet av att få ett shunted lösenord.

3. Parameter -V n anger loggningsgrad vid arbete 0..5. För n \u003d 1 frågar programmet fingeravtryck.Vad är IPMI?

Fördelar med IPMI.

Nackdelar med IPMI