Как создать правило для брандмауэра. Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности. Настраиваемые правила брандмауэра Windows

Как я уже не раз говорил в своих статьях по брандмауэру Windows в режиме повышенной безопасности, начиная с операционных систем Windows Vista и Windows Server 2008 R2, брандмауэр Windows по умолчанию улучшает безопасность каждого компьютера в организации путем блокировки всего входящего трафика, который не был разрешен явным образом. При установке приложения или компонента операционной системы, которому требуются входящие подключения, операционная система автоматически включает входящие правила брандмауэра и вам, в большинстве случаев, не приходится их конфигурировать вручную. Если вы откроете у себя оснастку непосредственно из панели управления или выполнив команду wf.msc в диалоговом окне «Выполнить» , или в командной строке, то увидите, что у вас уже некоторые правила автоматически включены. Например, это может быть правило, которое автоматически создается с установкой программы Windows Live Messenger или при развертывании роли Hyper-V, как показано на следующей иллюстрации:

Например, мы узнаем, сколько памяти занимает этот конкретный набор. Аналогично, вы можете легко добавить или удалить дополнительные адреса. Попробуем еще один пример. Предположим, у нас есть несколько коллег, злоупотребляющих сетевым подключением, и босс решил, что эти избранные люди смогут подключаться только к ограниченному набору серверов. Таким образом, мы создаем два набора клиентских и серверных адресов.

Преимущество состоит в том, что мы можем добавлять или удалять значки, так же как мы можем предложить их с другими одобренными услугами. Нам не нужно вмешиваться в правила брандмауэра. Сегодня, во время Интернета, Билла Гейтса и Аль-Каиды, можно все беспокоиться, поэтому выбор эффективного брандмауэра не так уж и невозможен. Эта статья должна предоставить вам основную информацию по этой проблеме.

Рис. 1. Автоматически воздаваемые правила входящих подключений

Но не во всех случаях правила входящих подключений брандмауэра Windows создаются автоматически. Для некоторых приложений, не создающих правила входящих подключений по умолчанию, вам придется создавать правила вручную. Если такая программа установлена на одном компьютере или на нескольких компьютерах, которые расположены в рабочей группе, вы можете создавать правила непосредственно в оснастке «Брандмауэр Windows в режиме повышенной безопасности» . Но что делать, если компьютеры ваших сотрудников являются членами домена и таких компьютеров десятки, а то и сотни? В таком случае, для применения администратором правил брандмауэра Windows в организации следует воспользоваться групповой политикой, которая предоставляет аналогичный интерфейс.

Брандмауэр - довольно сложное «устройство», которое требует относительно высоких экспертных знаний предмета, поэтому вы можете настроить все, что вам нужно. К счастью, в настоящее время создается множество домашних брандмауэров, которые уже не так сложно настроить. В принципе, у вас есть два основных типа настроек для этих брандмауэров. Другим вариантом является настройка вручную, когда брандмауэр запрашивает вас каждый раз, когда вы сталкиваетесь с ситуацией, которую он не определил. Брандмауэры работают на основе открытия портов, через которые компьютер общается с остальным миром.

В этой статье вы узнаете о том, как можно выполнять гибкое управление брандмауэром Windows в режиме повышенной безопасности средствами групповых политик, а именно о создании входящих и исходящих подключений для определенной группы пользователей.

Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

Прежде чем создавать правила входящих и исходящих подключений для брандмауэров Windows в режиме безопасности клиентских компьютеров вашей организации, вам нужно найти подразделения, которые содержат учетные записи компьютеров вашей организации и создать объект GPO, который потом будет содержать набор политик с параметрами, предназначенными для конкретного набора компьютеров. После этого, при помощи оснастки , нужно будет отконфигурировать правила для входящих и исходящих подключений. В процессе создания объекта групповой политики, предназначенной для управления брандмауэров Windows в режиме повышенной безопасности нет ничего специфического. Для этого выполните следующие действия:

Их много, и поэтому ясно, что иногда будет какой-то сон, который получит незваный гость. И это только, что скульптуры в вашем защитном брандмауэре проверяют и закрывают. Если непрошенный посетитель хочет проникнуть в открытый порт, брандмауэр запишет его, а в случае известного проникновения попытка будет заблокирована. Но для начала нужно сказать немного о развитии брандмауэров и их видов. Теперь мы создали хорошую двусмысленность, которая почти на 100% верна в обоих случаях. Первым типом были так называемые пакетные фильтры.

Этот метод является самым старым и самым простым. По сути, правила исчерпывающе определены, указывая, какой порт и адреса и какой порт и адрес могут быть доставлены в проходящий пакет. Этот тип фильтрации очень быстрый и в то же время достаточно точен, потому что брандмауэр может не всегда оценивать новые ситуации, потому что он уже имеет все определенные. Однако недостатком является низкий уровень контроля, который, например, не использует брандмауэр для аудио - или видеопарола, и брандмауэр должен открыть несколько портов для этих требовательных протоколов, которые недостаточно контролируются и удаляются за пределы структуры, первоначально установленной администратором.

После того как вы выполните все указанные ранее действия, можно заняться созданием входящих и исходящих правил для брандмауэра Windows в режиме повышенной безопасности.

Настройка правила для входящего и исходящего подключения

На этом этапе мы создадим правило для входящих подключений, применяемое к программе Windows Live Messenger на 1900 порт для 64-разрядных операционных систем Windows Vista и Windows 7, а также правило для исходящего подключения, разрешающее запросы от браузера Internet Explorer в объекте групповой политики, который создавался в предыдущем разделе данной статьи. По умолчанию члены локальной группы администраторов также могут создавать и изменять правила для входящих и исходящих подключений в оснастке «Брандмауэр Windows в режиме повышенной безопасности» . Такие правила объединяются с правилами, полученными из групповых политик, и применяются к конфигурации компьютера. Для того чтобы создать правило входящего подключения в созданном ранее объекте групповой политики, выполните следующие действия:

Четким способом - этот брандмауэр идеален только для предопределенных процессов, которые не слишком требовательны. Однако при работе в соответствии с вашими определенными правилами он работает надежно. Другим «мастером для бритья» являются так называемые прикладные ворота. Этот вид безопасности брандмауэра немного новее, чем фильтры пакетов, и именно благодаря шлюзу приложения вы можете лучше всего представить провозглашенный «брандмауэр», за которым брандмауэр перегружен и с учетом перевода. Затворы приложений работают таким образом, что, в отличие от фильтров пакетов, они полностью разделяют сети, из которых они построены.

- В узле «Объекты групповой политики» оснастки выберите созданный ранее объект GPO, в данном случае, объект «Настройка брандмауэра Windows» , нажмите на нем правой кнопкой мыши «Изменить» ;

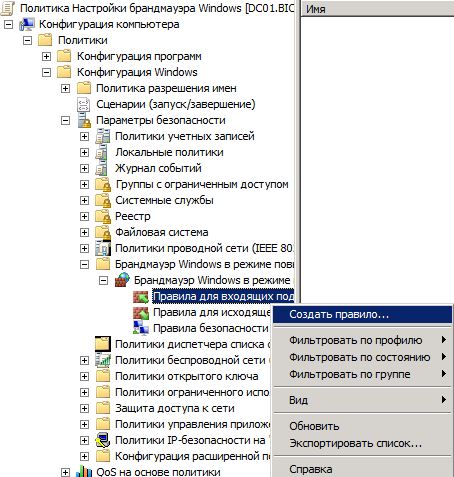

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для входящих подключений . Щелкните правой кнопкой мыши элемент «Правила для входящих подключений» и из контекстного меню выберите команду «Создать правило» , как показано на следующей иллюстрации:

- На первой странице «Мастера создания правила для нового входящего подключения»

вы можете выбрать одну из опций, которые подробно описаны далее:

- Для программы . Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего подключения конкретного исполняемого файла, независимо от используемых номеров портов. Для большинства людей данный тип правила может оказаться самым полезным, так как далеко не все знают, какие порты использует конкретная программа. Лучше всего в большинстве случаев применять именно этот тип правила, но стоит обратить внимание на то, что данный тип не применяется в том случае, если конкретная служба не содержит собственный исполняемый файл;

- Для порта . Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего коммуникации для определенного TCP или UDP порта, независимо от программы, которая генерирует трафик. Создавая правило данного типа, вы можете указать одновременно несколько портов;

- Предопределённые . Этот тип правила для брандмауэра служит для создания правила, управляющего подключениями конкретной программы или службы операционной системы, которая отображается в соответствующем раскрывающемся списке. Некоторые программы после своей установки добавляют свои записи в данный список для упрощения процесса создания правил для входящих подключений;

- Настраиваемые . Этот тип правила для брандмауэра служит для создания правила, которое может комбинировать сведения о программе и порте одновременно.

- На странице «Программа» мастер создания правила для нового входящего подключения позволяет указать путь к программе, которую будет проверять брандмауэр Windows в режиме повышенной безопасности на то, чтобы посылаемые или принимаемые сетевые пакеты удовлетворяли данному правилу. В нашем случае установим переключатель на опцию «Путь программы» и в соответствующем текстовом поле введем «C:\Program Files (x86)\Windows Live\Messenger\msnmsgr.exe» , как показано ниже:

- На странице «Протокол и порты»

мастера создания правила для нового входящего подключения вы можете указать протокол и порты, используемые в сетевом пакете, которые будут удовлетворять текущему правилу. Если вам нужно указать несколько портов, вы можете их ввести через запятую. А если вам необходимо указать целых диапазон портов, разделите меньшее и большее значение портов дефисом. Вкратце рассмотрим параметры локальных портов для правил входящих подключений:

- Все порты . Правило применяется для всех входящих и исходящих подключений по протоколам TCP или UDP;

- Специальные порты . В данном случае вы можете указать конкретные порты, которые будут применяться для входящего или исходящего подключения по протоколам TCP или UDP;

- Сопоставитель конечных точек RPC . Данное значение можно выбрать только для входящих подключений по протоколу TCP. В данном случае компьютер будет получать входящие RPC-запросы по протоколу TCP через порт 135 в запросе RPC-EM, где указывается сетевая служба и запрашивается номер порта, по которому и прослушивается данная сетевая служба;

- Динамические порты RPC . Также как и для предыдущего значения, данное значение можно выбрать только для входящих подключений по протоколу TCP, где компьютер будет получать входящие сетевые RPC-пакеты через порты, которые назначаются средой выполнения RPC;

- IPHTTPS . Это значение доступно только для входящих подключений по протоколу TCP. В этом случае разрешается принимать входящие пакеты по протоколу туннелирования IPHTTPS, поддерживающему внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS от удаленного компьютера;

- Обход узлов . Вы можете выбрать это значение только для входящих подключений по протоколу UDP, которое позволяет получать входящие сетевые пакеты Teredo.

- На странице «Область» данного мастера вы можете указать IP-адреса локальных и удаленных компьютеров, сетевой трафик которых будет применяться для текущего правила. Здесь доступны два раздела: локальные и удаленные IP-адреса, к которым будет применяться данное правило. Как в первом, так и во втором разделах, сетевой трафик будет удовлетворять данное правило только в том случае, если IP-адрес назначения присутствует в данном списке. При выборе опции «Любой IP-адрес» , правилу будут удовлетворять сетевые пакеты с любым IP-адресом, которые будут указаны в качестве адреса локального компьютера или которые будут адресованы от любого IP-адреса (в случае с правилом для входящего подключения). Если же вам нужно указать конкретные IP-адреса, установите переключатель на опцию «Указанные IP-адреса» и определенный адрес или подсеть используя диалоговое окно, открывающееся по нажатию на кнопку «Добавить» . В нашем случае, оставим данную страницу без изменений и нажмем на кнопку «Далее» ;

- На странице «Действие»

вы можете выбрать действие, которое будет выполняться для входящих или исходящих пакетов в данном правиле. Здесь вы можете выбрать одно из трех следующих действий:

- Разрешить подключение . При выборе данного значения, вы разрешаете все подключения, которые соответствуют критерию, указанному на всех предыдущих страницах мастера;

- Разрешить безопасное подключение . Текущее значение для правила брандмауэра Windows в режиме повышенной безопасности позволяет разрешать подключения только в том случае, если они соответствуют критериям, которые были указаны вами ранее, а также защищены по протоколу IPSec. Не будем останавливаться на данном значении, так как оно будет подробно рассмотрено в моих следующих статьях;

- Блокировать подключение . В этом случае брандмауэр Windows в режиме повышенной безопасности будет сбрасывать любые попытки подключения, которые соответствуют критериям, указанным вами ранее. Несмотря на то, что изначально все подключения блокируются брандмауэром, данное значение целесообразно выбирать в том случае, если вам нужно запретить подключения для конкретного приложения.

- На странице «Профиль» мастера создания правила для нового входящего подключения вы можете выбрать профиль, к которому будет применимо данное правило. Вы можете выбрать или один из трех доступных профилей или сразу несколько. Чаще всего для организации выбирается или профиль «Доменный» или все три профиля. Если же в вашей организации не используются доменные службы Active Directory или вы настраиваете правила брандмауэра для домашнего компьютера, вам будет достаточно указать только профиль «Частный» . Правила для профиля «Публичный» создаются для общедоступных подключений, что, в принципе, делать небезопасно. В нашем случае, установим флажки на всех трех профилях и нажмем на кнопку «Далее» ;

- На странице «Имя» укажите имя для созданного вами нового правила брандмауэра Windows в режиме повышенной безопасности для входящего подключения, при необходимости введите описание для текущего правила и нажмите на кнопку «Готово» .

В шлюзах приложений, иногда называемых «Прокси-брандмауэрами», вся связь осуществляется в виде двух соединений: инициатор подключается к шлюзу приложения, обрабатывает входящий запрос и, на основе этого запроса, клиент открывает новое соединение с сервером, где клиент является шлюзом приложения, Данные, которые шлюз приложения получает с сервера, затем возвращаются клиенту в исходное соединение.

Третий тип брандмауэров - это так называемые государственные фильтры пакетов. Это, в основном, улучшенная связь на основе фильтров пакетов, поскольку она, в конце концов, очевидна из имени. Проверка выполняется аналогичным образом, но дополнительно эти брандмауэры хранят информацию о разрешенных связях, которые могут быть использованы в будущем для принятия решений. Это может привести к тому, что брандмауэр будет считать, что этот тип соединения уже произошел и не является рискованным, или отправляет его на следующую проверку.

Рис. 6. Создание нового правила для входящих подключений

Для того чтобы рассмотреть максимальное количество страниц мастера, выберем тип «Настраиваемое правило» ;

Благодаря этой системе уровень безопасности, с которым работает брандмауэр, значительно увеличивается, и это не значительно за счет скорости, что, несомненно, является положительным фактом. Этот метод защиты является самым передовым и, помимо информации о состоянии соединения и динамических открытиях портов, способен работать в форме «Глубокая инспекция» и «Интеллектуальная разведка». Эта прогрессивная система сканирования в основном работает с антивирусным эвристическим анализом, где брандмауэр в соответствии с известными формулами проверяет входящую и исходящую связь, и если он сталкивается с шаблоном, зарегистрированным как вредоносное, он блокирует его беспрепятственно.

Рис. 7. Страница «Тип правила» мастера создания правила для нового входящего подключения

Рис. 8. Страница «Программа» мастера создания правила для нового входящего подключения

Самые известные программные брандмауэры

Благодаря этому он довольно популярен и широко используется, что также объясняется полностью приемлемой ценой лицензии, которая составляет около 460 тыс. Фунтов стерлингов. Этот простой в использовании, но сложный брандмауэр настроен сам по себе, поэтому он также подходит для пользователей, которым не нужно даже дважды разбираться с этой проблемой.

Кроме того, он может блокировать рекламные баннеры, и это очень приятная функция. Другие особенности этого брандмауэра. Настройте его на мгновение, и неопытный пользователь может справиться с этим. Для неопытных пользователей, которые ищут надежную защиту для своего компьютера, это хороший выбор, и в бесплатной версии можно свободно пользоваться в Интернете. Это приложение использует новую проактивную систему, которая обеспечивает защиту для пользователя до того, как новый червь начнет распространяться.

Например, для того чтобы указать для программы Windows Live Messenger TCP порты 80, 443 и 1900, в раскрывающемся списке «Тип протокола» выберите «TCP» , в раскрывающемся списке «Локальный порт» выберите значение «Специальные порты» , а в текстовом поле, расположенном под указанным выше раскрывающемся меню введите «80, 443, 1900» . Оставьте значение раскрывающегося списка «Удаленный порт» без изменений и нажмите на кнопку «Далее» ;

Эта базовая функция безопасности, которую вы обнаружите в каждом окне с пакетом обновления 2, мигает, когда дело доходит до довольно ожесточенных дебатов о том, является ли это полнофункциональным брандмауэром или нет. Исходящие остаются незащищенными, что может быть довольно большой проблемой, поскольку более сложный червь может легко отключить его и весело просматривать на вашем компьютере. Это невозможно, поэтому брандмауэр является обязательным, если вы, очевидно, не хотите, чтобы кто-то рылся в ваших личных вещах, которые хранятся на жестком диске.

Рис. 9. Страница «Протокол и порты» мастера создания правила для нового входящего подключения

Рис. 10. Страница «Область» мастера создания правила для нового входящего подключения

Вы также можете сказать, что это вас не касается и что на вашем компьютере не будет ничего интересного, если у вас есть только почтовый клиент и несколько фотографий для отпуска. Да, это звучит логично, но наоборот. Именно эти необеспеченные компьютеры нацелены на новичков-хакеров, которые используют эти простые цели как объекты своего обучения, и такой компьютер можно использовать для атаки других, к которым он подключен. Просто сканируйте порты, и рано или поздно некоторые из шлюзов будут найдены на брандмауэре незащищенного компьютера.

Хуже всего то, что вам вообще не нужно записывать такую атаку. Вы можете проснуться в один прекрасный день и узнать, что все ценные материалы исчезли. Персональный брандмауэр контролирует весь входящий и исходящий компьютерный сетевой трафик. Он работает, разрешая отдельные сетевые подключения или отказываясь от них на основе определенных правил фильтрации. Он обеспечивает защиту от атак с удаленных компьютеров и позволяет блокировать определенные службы. Эта функциональность является очень важным элементом компьютерной безопасности.

Так как нам нужно разрешить доступ для программы Windows Live Messenger, устанавливаем переключатель на опции «Разрешить подключение» и нажимаем на кнопку «Далее» ;

Включить персональный брандмауэр - мы рекомендуем оставить этот параметр включенным для большей защиты. Когда эта опция включена, сетевой трафик сканируется в обоих направлениях. Включить защиту от сетевых атак - анализировать контент в сетевом трафике и защищать от сетевых атак. Весь сетевой трафик, считающийся вредным, блокируется. Включить защиту от ботнетов - обнаружение и блокирование сообщений, связанных с неблагоприятными серверами, предназначенными для управления и контроля на основе типовых шаблонов, наблюдаемых, когда компьютер заражен ботом и пытается общаться.

Рис. 11. Страница «Действие» мастера создания правила для нового входящего подключения

Рис. 12. Страница «Профиль» мастера создания правила для нового входящего подключения

Режим фильтрации - поведение брандмауэра зависит от режима фильтрации. Режимы фильтрации также влияют на необходимый уровень взаимодействия с пользователем. Автоматический режим - режим по умолчанию. Этот режим подходит для пользователей, которые предпочитают простой и удобный межсетевой экран без необходимости определять правила. Вы можете создавать настраиваемые пользовательские правила, но это не требуется в автоматическом режиме. Автоматический режим позволяет весь исходящий трафик на данном компьютере и блокирует большинство входящих трафика.

Рис. 13. Страница «Имя» мастера создания правила для нового входящего подключения

По умолчанию брандмауэр Windows в режиме повышенной безопасности разрешает весь исходящий трафик, что, по сути, подвергает компьютер меньшей угрозе взлома, нежели разрешение входящего трафика. Но, в некоторых случаях, вам необходимо контролировать не только входящий, но еще и исходящих трафик на компьютерах ваших пользователей. Например, такие вредоносные программные продукты как черви и некоторые типы вирусов могут выполнять репликацию самих себя. То есть, если вирус успешно смог идентифицировать компьютер, то он будет пытаться всеми доступными (для себя) способами отправлять исходящий трафик для идентификации других компьютеров данной сети. Таких примеров можно приводить довольно много. Блокирование исходящего трафика обязательно нарушит работу большинства встроенных компонентов операционной системы и установленного программного обеспечения. Поэтому, при включении фильтрации исходящих подключений вам нужно тщательно протестировать каждое установленное на пользовательских компьютерах приложение.

Интерактивный режим - позволяет создать настраиваемую конфигурацию брандмауэра. После обнаружения соединения, которое не относится к любым существующим правилам, то появляется диалоговое окно информирующее неизвестное соединение. Это позволяет вам разрешать или запрещать общение, и решение может быть сохранено в качестве нового правила личного брандмауэра. Если пользователь решает создать новое правило, все будущие подключения данного типа будут разрешены или заблокированы в соответствии с этим правилом.

Режим, основанный на правилах, блокирует все соединения, не указанные соответствующим правилом, как разрешенные. Этот режим позволяет продвинутым пользователям определять правила, которые разрешают только для желаемых и безопасных подключений. Другие неуказанные соединения блокируются персональным брандмауэром.

Создание исходящих правил незначительно отличается от указанной выше процедуры. Например, если вы заблокировали на пользовательских компьютерах все исходящие подключение, а вам нужно открыть пользователям доступ на использование браузера Internet Explorer, выполните следующие действия:

- Если вам нужно, чтобы правило брандмауэра Windows для исходящего подключения было назначено в новом объекте групповой политике, выполните действия, которые были указаны в разделе «Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности» ;

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для исходящих подключений . Щелкните правой кнопкой мыши элемент «Правила для исходящих подключений» и из контекстного меню выберите команду «Создать правило» ;

- На странице мастера «Тип правила» выберите опцию «Для программы» и нажмите на кнопку «Далее» ;

- На странице «Программа» , установите переключатель на опцию «Путь программы» и введите в соответствующее текстовое поле %ProgramFiles%\Internet Explorer\iexplore.exe или выберите данный исполняемый файл, нажав на кнопку «Обзор» ;

- На странице «Действие» данного мастера выберите опцию «Разрешить подключение» и нажмите на кнопку «Далее» ;

- На странице «Профиль» согласитесь со значениями по умолчанию и нажмите на кнопку «Далее» ;

- На заключительной странице, странице «Имя» , введите имя для данного правила, например, «Правило для браузера Internet Explorer» и нажмите на кнопку «Готово» .

В области сведений оснастки «Редактор управления групповыми политиками» у вас должно отображаться созданное правило, как показано на следующей иллюстрации:

Режим обучения - автоматически создает и сохраняет правила. Этот режим подходит для начальной настройки персонального межсетевого экрана. Чтобы избежать рисков безопасности, режим обучения должен использоваться только до тех пор, пока не будут созданы все правила для необходимых соединений.

Правила - здесь вы можете добавлять правила и определять, как персональный брандмауэр обрабатывает трафик. Благодаря этому вы не только обеспечите мгновенный доступ к наиболее часто используемым параметрам управления, но и упростите управление всем брандмауэром. Хотя объем предлагаемой защиты является удовлетворительным в этом случае, он имеет много недостатков. Прежде всего, это неинтуитивно. Здесь также сложно говорить о простом управлении. По умолчанию он только фильтрует входящий трафик, и доступ к параметрам для контроля исходящих подключений чрезмерно усложняется.

Рис. 14. Созданное правило для исходящего подключения

Назначение фильтрации для созданного правила

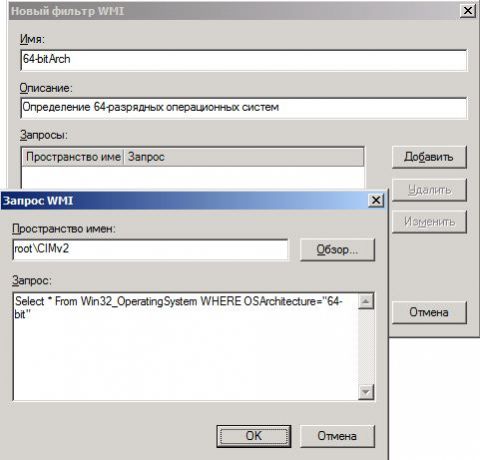

Теперь, после того как вы создали объект групповой политики с входящим и исходящим правилом для подключений, вам нужно обратить внимание на следующий момент. При создании правила для входящего подключения мы указали путь к Windows Live Messenger для 64-разрядной операционной системы. Все ли компьютеры в вашей организации оснащены 64-разрядными операционными системами. Если все, то вам сильно повезло и больше ничего не нужно делать. Но если у вас есть клиентские компьютеры с 32-разрядными ОС, то вы столкнетесь с некой проблемой. Правило просто не будет работать. Конечно, вы можете создать разные подразделения для компьютеров с 32-разрядными и для компьютеров с 64-разрядными операционными системами, но это не совсем рационально. Другими словами, вам нужно указать в оснастке «Управление групповой политикой» , что объект GPO должен применяться только на компьютерах с 64-разрядной операционной системой. Такое ограничение вы можете создать при помощи WMI-фильтра. Более подробно о фильтрации WMI вы узнаете в одной из следующих статей, а сейчас стоит лишь остановиться на создании такого фильтра. Для того чтобы указать WMI-фильтр для определения 64-разрядных операционных систем, выполните следующие действия:

Заключение

В данной статье вы узнали о том, как можно создать правила брандмауэра Windows в режиме повышенной безопасности для входящих и исходящих подключений средствами оснастки «Брандмауэр Windows в режиме повышенной безопасности» , а также при помощи групповых политик для компьютеров организации, которые являются членами домена Active Directory. Описаны предварительные работы, а именно создание подразделения с компьютерами, а также объекта групповой политики. Были рассмотрены примеры создания настраиваемого правила для входящего подключения, а также правило типа «Для программы» для исходящего подключения.

Эта документация перемещена в архив и не поддерживается.

Добавление и изменение правила брандмауэра

Назначение: Windows Server 2008 R2

С помощью мастера настройки программного обеспечения (SCW) можно создавать правила брандмауэра, разрешающие компьютеру отправлять или получать трафик от программ, системных служб, компьютеров или пользователей. Можно создать правила брандмауэра, выполняющие одно из трех действий для всех подключений, отвечающих условиям правила: разрешить подключение, разрешить только подключение с использованием IP-безопасности (IPsec), явно блокировать подключение.

Вкладка «Общие»

Правила можно создать либо для входящего, либо для исходящего трафика. При настройке правила можно указать программу, службу, протокол или порт. При изменении ИТ-среды можно изменять, создавать или удалять правила.

Правила брандмауэра применяются в следующем порядке.

- Обход с проверкой подлинности (правила, перекрывающие правила блокирования)

- Блокирование подключения

- Разрешение подключения

Правила входящих подключений

Правила входящих подключений явно разрешают или явно блокируют трафик, формируемый при попытке доступа к компьютеру и соответствующий условиям правила. Например, можно создать правило, чтобы явно разрешить прохождение через брандмауэр защищенного посредством IPsec трафика для удаленного рабочего стола, но блокировать тот же трафик, не защищенный IPsec. При первоначальной установке Windows входящий трафик блокируется, для его разрешения необходимо создать правило входящих подключений.

Правила исходящих подключений

Правила исходящих подключений явно разрешают или явно блокируют трафик, исходящий с компьютера и соответствующий условиям правила. Например, можно создать правило, явно блокирующее исходящий трафик к определенному компьютеру через брандмауэр, но разрешающее тот же трафик к другим компьютерам. Исходящий трафик по умолчанию разрешен, поэтому для его блокирования необходимо создать правило исходящего трафика.

Вкладка «Программы и службы»

Поскольку брандмауэр Windows в режиме повышенной безопасности по умолчанию блокирует весь входящий незапрошенный трафик TCP/IP, может потребоваться настройка правил программы, порта и системной службы для программ и служб, действующих как серверы, прослушиватели или одноранговые узлы. Необходимо регулярно проверять правила программы, порта и системной службы на случай изменения ролей сервера или его конфигурации.

Для добавления программы в список правил необходимо указать полный путь к исполняемому файлу программы (EXE-файлу). Системная служба, запускаемая из собственного уникального EXE-файла и не содержащаяся в контейнере службы, считается программой и может быть добавлена к списку правил. Таким же образом программа, работающая как системная служба и выполняемая независимо от наличия пользователя в системе, также считается программой, если она запускается из собственного уникального EXE-файла.

При добавлении программы в список правил брандмауэр Windows в режиме повышенной безопасности динамически открывает (разблокирует) и закрывает (блокирует) порты, требуемые программой. Когда программа выполняется и прослушивает входящий трафик, брандмауэр Windows в режиме повышенной безопасности открывает нужные порты. Когда программа не выполняется или не прослушивает входящий трафик, брандмауэр Windows в режиме повышенной безопасности закрывает эти порты. Из-за подобного динамического поведения добавление программ в список правил является рекомендуемым методом разрешения незапрошенного входящего трафика через брандмауэр Windows в режиме повышенной безопасности.

Вкладка «Протоколы и порты»

В случаях, когда невозможно добавить программу или системную службу в список правил, необходимо определить используемые программой или службой порты и добавить их в список правил брандмауэра Windows в режиме повышенной безопасности.

На вкладке Протоколы и порты можно выбрать из списка наиболее часто используемых протоколов и сопоставленных им номеров. Если протокол, который требуется добавить, отсутствует в списке, выберите Другое и укажите номер протокола.

Если выбран протокол TCP или UDP, можно затем указать локальные и удаленные порты, к которым это правило применяется. Порт TCP или UDP, добавленный в список правил, всегда открыт (разблокирован) при запущенном брандмауэре Windows в режиме повышенной безопасности, независимо от наличия программы или системной службы, прослушивающей входящий трафик для данного порта. Поэтому для разрешения незапрошенного входящего трафика через брандмауэр Windows в режиме повышенной безопасности следует создавать правила программ, а не правила портов.

Вкладка «Область»

Используйте вкладку Область для указания IP-адреса, подсети или диапазона IP-адресов. Можно использовать адреса IPv4 и IPv6.

Локальные IP-адреса

В группе Локальные IP-адреса можно настроить правило брандмауэра для применения в случае, когда конечным компьютером является локальный компьютер. Можно затем определить, когда правило применяется к локальному компьютеру, указав IP-адрес или диапазон IP-адресов для применения правила к компьютерам, находящимся в определенной ветви сети.

Удаленные IP-адреса

В группе Удаленные IP-адреса можно настроить правило брандмауэра для применения в случае, когда конечным компьютером является удаленный компьютер. Можно затем определить, когда правило применяется к удаленным компьютерам, указав IP-адрес или диапазон IP-адресов для применения правила к компьютерам, находящимся в определенной ветви сети.

О задании IP-адресов

- IPv4. Если в сети используется адресация IPv4, можно указать один IP-адрес (например, 172.30.160.169) или подсеть (например, 146.53.0.0/24).

- IPv6 . Если в сети используется адресация IPv6, можно указать один IP-адрес как восемь разделенных двоеточиями наборов по четыре шестнадцатеричных цифры (или в другом разрешенном формате) или подсеть.

- В обоих форматах для указания диапазона адресов просто укажите первый (с ) и последний (до ) IP-адрес, включенный в правило.

.png)