Как запретить в брандмауэре исходящие соединения. Фильтрация входящего и исходящего трафика в брандмауэре Windows в режиме повышенной безопасности

Как я уже не раз говорил в своих статьях по брандмауэру Windows в режиме повышенной безопасности, начиная с операционных систем Windows Vista и Windows Server 2008 R2, брандмауэр Windows по умолчанию улучшает безопасность каждого компьютера в организации путем блокировки всего входящего трафика, который не был разрешен явным образом. При установке приложения или компонента операционной системы, которому требуются входящие подключения, операционная система автоматически включает входящие правила брандмауэра и вам, в большинстве случаев, не приходится их конфигурировать вручную. Если вы откроете у себя оснастку непосредственно из панели управления или выполнив команду wf.msc в диалоговом окне «Выполнить» , или в командной строке, то увидите, что у вас уже некоторые правила автоматически включены. Например, это может быть правило, которое автоматически создается с установкой программы Windows Live Messenger или при развертывании роли Hyper-V, как показано на следующей иллюстрации:

Рис. 1. Автоматически воздаваемые правила входящих подключений

Но не во всех случаях правила входящих подключений брандмауэра Windows создаются автоматически. Для некоторых приложений, не создающих правила входящих подключений по умолчанию, вам придется создавать правила вручную. Если такая программа установлена на одном компьютере или на нескольких компьютерах, которые расположены в рабочей группе, вы можете создавать правила непосредственно в оснастке «Брандмауэр Windows в режиме повышенной безопасности» . Но что делать, если компьютеры ваших сотрудников являются членами домена и таких компьютеров десятки, а то и сотни? В таком случае, для применения администратором правил брандмауэра Windows в организации следует воспользоваться групповой политикой, которая предоставляет аналогичный интерфейс.

В этой статье вы узнаете о том, как можно выполнять гибкое управление брандмауэром Windows в режиме повышенной безопасности средствами групповых политик, а именно о создании входящих и исходящих подключений для определенной группы пользователей.

Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

Прежде чем создавать правила входящих и исходящих подключений для брандмауэров Windows в режиме безопасности клиентских компьютеров вашей организации, вам нужно найти подразделения, которые содержат учетные записи компьютеров вашей организации и создать объект GPO, который потом будет содержать набор политик с параметрами, предназначенными для конкретного набора компьютеров. После этого, при помощи оснастки , нужно будет отконфигурировать правила для входящих и исходящих подключений. В процессе создания объекта групповой политики, предназначенной для управления брандмауэров Windows в режиме повышенной безопасности нет ничего специфического. Для этого выполните следующие действия:

После того как вы выполните все указанные ранее действия, можно заняться созданием входящих и исходящих правил для брандмауэра Windows в режиме повышенной безопасности.

Настройка правила для входящего и исходящего подключения

На этом этапе мы создадим правило для входящих подключений, применяемое к программе Windows Live Messenger на 1900 порт для 64-разрядных операционных систем Windows Vista и Windows 7, а также правило для исходящего подключения, разрешающее запросы от браузера Internet Explorer в объекте групповой политики, который создавался в предыдущем разделе данной статьи. По умолчанию члены локальной группы администраторов также могут создавать и изменять правила для входящих и исходящих подключений в оснастке «Брандмауэр Windows в режиме повышенной безопасности» . Такие правила объединяются с правилами, полученными из групповых политик, и применяются к конфигурации компьютера. Для того чтобы создать правило входящего подключения в созданном ранее объекте групповой политики, выполните следующие действия:

- В узле «Объекты групповой политики» оснастки выберите созданный ранее объект GPO, в данном случае, объект «Настройка брандмауэра Windows» , нажмите на нем правой кнопкой мыши «Изменить» ;

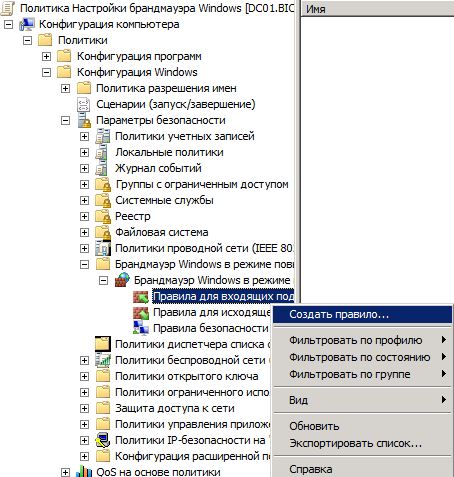

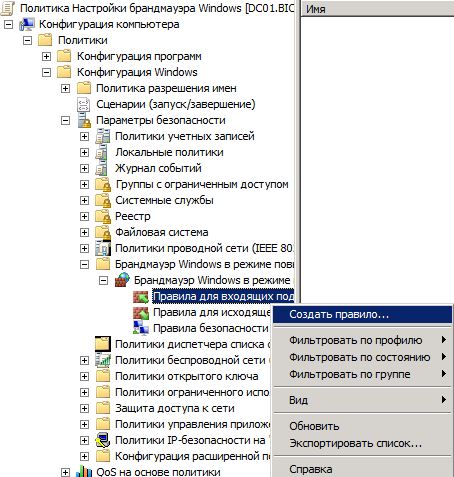

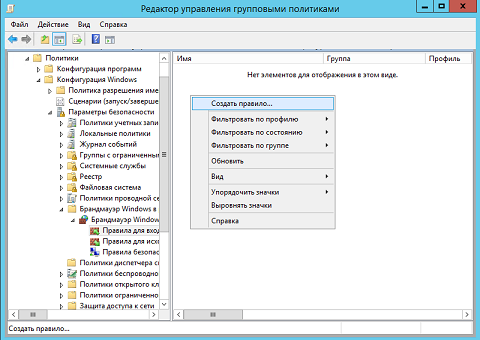

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для входящих подключений . Щелкните правой кнопкой мыши элемент «Правила для входящих подключений» и из контекстного меню выберите команду «Создать правило» , как показано на следующей иллюстрации:

- На первой странице «Мастера создания правила для нового входящего подключения»

вы можете выбрать одну из опций, которые подробно описаны далее:

- Для программы . Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего подключения конкретного исполняемого файла, независимо от используемых номеров портов. Для большинства людей данный тип правила может оказаться самым полезным, так как далеко не все знают, какие порты использует конкретная программа. Лучше всего в большинстве случаев применять именно этот тип правила, но стоит обратить внимание на то, что данный тип не применяется в том случае, если конкретная служба не содержит собственный исполняемый файл;

- Для порта . Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего коммуникации для определенного TCP или UDP порта, независимо от программы, которая генерирует трафик. Создавая правило данного типа, вы можете указать одновременно несколько портов;

- Предопределённые . Этот тип правила для брандмауэра служит для создания правила, управляющего подключениями конкретной программы или службы операционной системы, которая отображается в соответствующем раскрывающемся списке. Некоторые программы после своей установки добавляют свои записи в данный список для упрощения процесса создания правил для входящих подключений;

- Настраиваемые . Этот тип правила для брандмауэра служит для создания правила, которое может комбинировать сведения о программе и порте одновременно.

- На странице «Программа» мастер создания правила для нового входящего подключения позволяет указать путь к программе, которую будет проверять брандмауэр Windows в режиме повышенной безопасности на то, чтобы посылаемые или принимаемые сетевые пакеты удовлетворяли данному правилу. В нашем случае установим переключатель на опцию «Путь программы» и в соответствующем текстовом поле введем «C:\Program Files (x86)\Windows Live\Messenger\msnmsgr.exe» , как показано ниже:

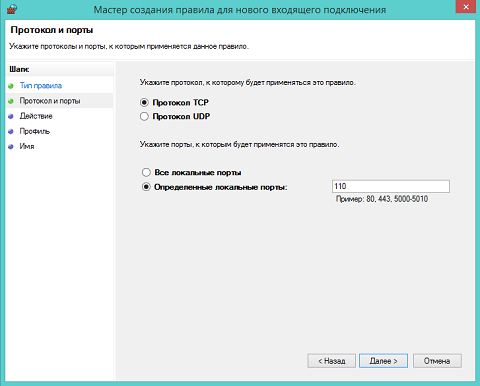

- На странице «Протокол и порты»

мастера создания правила для нового входящего подключения вы можете указать протокол и порты, используемые в сетевом пакете, которые будут удовлетворять текущему правилу. Если вам нужно указать несколько портов, вы можете их ввести через запятую. А если вам необходимо указать целых диапазон портов, разделите меньшее и большее значение портов дефисом. Вкратце рассмотрим параметры локальных портов для правил входящих подключений:

- Все порты . Правило применяется для всех входящих и исходящих подключений по протоколам TCP или UDP;

- Специальные порты . В данном случае вы можете указать конкретные порты, которые будут применяться для входящего или исходящего подключения по протоколам TCP или UDP;

- Сопоставитель конечных точек RPC . Данное значение можно выбрать только для входящих подключений по протоколу TCP. В данном случае компьютер будет получать входящие RPC-запросы по протоколу TCP через порт 135 в запросе RPC-EM, где указывается сетевая служба и запрашивается номер порта, по которому и прослушивается данная сетевая служба;

- Динамические порты RPC . Также как и для предыдущего значения, данное значение можно выбрать только для входящих подключений по протоколу TCP, где компьютер будет получать входящие сетевые RPC-пакеты через порты, которые назначаются средой выполнения RPC;

- IPHTTPS . Это значение доступно только для входящих подключений по протоколу TCP. В этом случае разрешается принимать входящие пакеты по протоколу туннелирования IPHTTPS, поддерживающему внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS от удаленного компьютера;

- Обход узлов . Вы можете выбрать это значение только для входящих подключений по протоколу UDP, которое позволяет получать входящие сетевые пакеты Teredo.

- На странице «Область» данного мастера вы можете указать IP-адреса локальных и удаленных компьютеров, сетевой трафик которых будет применяться для текущего правила. Здесь доступны два раздела: локальные и удаленные IP-адреса, к которым будет применяться данное правило. Как в первом, так и во втором разделах, сетевой трафик будет удовлетворять данное правило только в том случае, если IP-адрес назначения присутствует в данном списке. При выборе опции «Любой IP-адрес» , правилу будут удовлетворять сетевые пакеты с любым IP-адресом, которые будут указаны в качестве адреса локального компьютера или которые будут адресованы от любого IP-адреса (в случае с правилом для входящего подключения). Если же вам нужно указать конкретные IP-адреса, установите переключатель на опцию «Указанные IP-адреса» и определенный адрес или подсеть используя диалоговое окно, открывающееся по нажатию на кнопку «Добавить» . В нашем случае, оставим данную страницу без изменений и нажмем на кнопку «Далее» ;

- На странице «Действие»

вы можете выбрать действие, которое будет выполняться для входящих или исходящих пакетов в данном правиле. Здесь вы можете выбрать одно из трех следующих действий:

- Разрешить подключение . При выборе данного значения, вы разрешаете все подключения, которые соответствуют критерию, указанному на всех предыдущих страницах мастера;

- Разрешить безопасное подключение . Текущее значение для правила брандмауэра Windows в режиме повышенной безопасности позволяет разрешать подключения только в том случае, если они соответствуют критериям, которые были указаны вами ранее, а также защищены по протоколу IPSec. Не будем останавливаться на данном значении, так как оно будет подробно рассмотрено в моих следующих статьях;

- Блокировать подключение . В этом случае брандмауэр Windows в режиме повышенной безопасности будет сбрасывать любые попытки подключения, которые соответствуют критериям, указанным вами ранее. Несмотря на то, что изначально все подключения блокируются брандмауэром, данное значение целесообразно выбирать в том случае, если вам нужно запретить подключения для конкретного приложения.

- На странице «Профиль» мастера создания правила для нового входящего подключения вы можете выбрать профиль, к которому будет применимо данное правило. Вы можете выбрать или один из трех доступных профилей или сразу несколько. Чаще всего для организации выбирается или профиль «Доменный» или все три профиля. Если же в вашей организации не используются доменные службы Active Directory или вы настраиваете правила брандмауэра для домашнего компьютера, вам будет достаточно указать только профиль «Частный» . Правила для профиля «Публичный» создаются для общедоступных подключений, что, в принципе, делать небезопасно. В нашем случае, установим флажки на всех трех профилях и нажмем на кнопку «Далее» ;

- На странице «Имя» укажите имя для созданного вами нового правила брандмауэра Windows в режиме повышенной безопасности для входящего подключения, при необходимости введите описание для текущего правила и нажмите на кнопку «Готово» .

Рис. 6. Создание нового правила для входящих подключений

Для того чтобы рассмотреть максимальное количество страниц мастера, выберем тип «Настраиваемое правило» ;

Рис. 7. Страница «Тип правила» мастера создания правила для нового входящего подключения

Рис. 8. Страница «Программа» мастера создания правила для нового входящего подключения

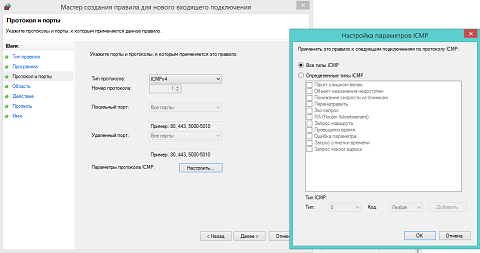

Например, для того чтобы указать для программы Windows Live Messenger TCP порты 80, 443 и 1900, в раскрывающемся списке «Тип протокола» выберите «TCP» , в раскрывающемся списке «Локальный порт» выберите значение «Специальные порты» , а в текстовом поле, расположенном под указанным выше раскрывающемся меню введите «80, 443, 1900» . Оставьте значение раскрывающегося списка «Удаленный порт» без изменений и нажмите на кнопку «Далее» ;

Рис. 9. Страница «Протокол и порты» мастера создания правила для нового входящего подключения

Рис. 10. Страница «Область» мастера создания правила для нового входящего подключения

Так как нам нужно разрешить доступ для программы Windows Live Messenger, устанавливаем переключатель на опции «Разрешить подключение» и нажимаем на кнопку «Далее» ;

Рис. 11. Страница «Действие» мастера создания правила для нового входящего подключения

Рис. 12. Страница «Профиль» мастера создания правила для нового входящего подключения

Рис. 13. Страница «Имя» мастера создания правила для нового входящего подключения

По умолчанию брандмауэр Windows в режиме повышенной безопасности разрешает весь исходящий трафик, что, по сути, подвергает компьютер меньшей угрозе взлома, нежели разрешение входящего трафика. Но, в некоторых случаях, вам необходимо контролировать не только входящий, но еще и исходящих трафик на компьютерах ваших пользователей. Например, такие вредоносные программные продукты как черви и некоторые типы вирусов могут выполнять репликацию самих себя. То есть, если вирус успешно смог идентифицировать компьютер, то он будет пытаться всеми доступными (для себя) способами отправлять исходящий трафик для идентификации других компьютеров данной сети. Таких примеров можно приводить довольно много. Блокирование исходящего трафика обязательно нарушит работу большинства встроенных компонентов операционной системы и установленного программного обеспечения. Поэтому, при включении фильтрации исходящих подключений вам нужно тщательно протестировать каждое установленное на пользовательских компьютерах приложение.

Создание исходящих правил незначительно отличается от указанной выше процедуры. Например, если вы заблокировали на пользовательских компьютерах все исходящие подключение, а вам нужно открыть пользователям доступ на использование браузера Internet Explorer, выполните следующие действия:

- Если вам нужно, чтобы правило брандмауэра Windows для исходящего подключения было назначено в новом объекте групповой политике, выполните действия, которые были указаны в разделе «Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности» ;

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для исходящих подключений . Щелкните правой кнопкой мыши элемент «Правила для исходящих подключений» и из контекстного меню выберите команду «Создать правило» ;

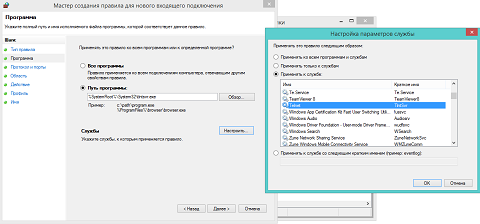

- На странице мастера «Тип правила» выберите опцию «Для программы» и нажмите на кнопку «Далее» ;

- На странице «Программа» , установите переключатель на опцию «Путь программы» и введите в соответствующее текстовое поле %ProgramFiles%\Internet Explorer\iexplore.exe или выберите данный исполняемый файл, нажав на кнопку «Обзор» ;

- На странице «Действие» данного мастера выберите опцию «Разрешить подключение» и нажмите на кнопку «Далее» ;

- На странице «Профиль» согласитесь со значениями по умолчанию и нажмите на кнопку «Далее» ;

- На заключительной странице, странице «Имя» , введите имя для данного правила, например, «Правило для браузера Internet Explorer» и нажмите на кнопку «Готово» .

В области сведений оснастки «Редактор управления групповыми политиками» у вас должно отображаться созданное правило, как показано на следующей иллюстрации:

Рис. 14. Созданное правило для исходящего подключения

Назначение фильтрации для созданного правила

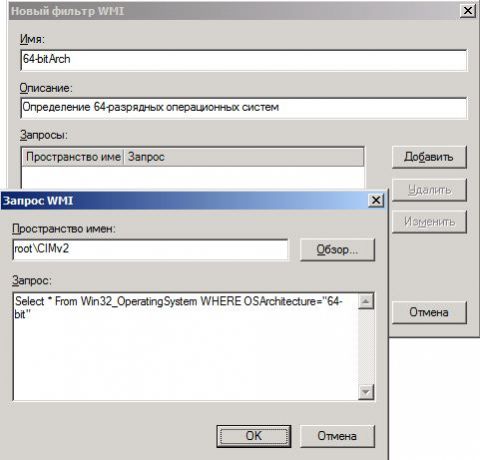

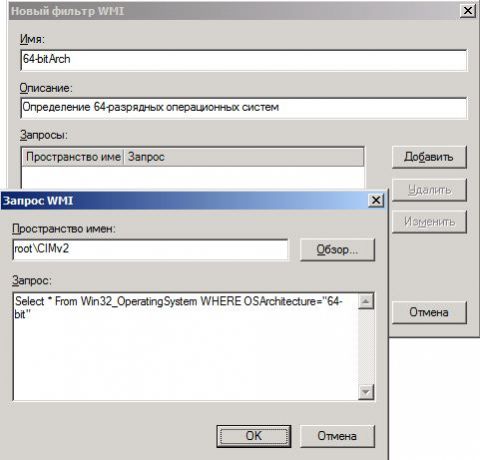

Теперь, после того как вы создали объект групповой политики с входящим и исходящим правилом для подключений, вам нужно обратить внимание на следующий момент. При создании правила для входящего подключения мы указали путь к Windows Live Messenger для 64-разрядной операционной системы. Все ли компьютеры в вашей организации оснащены 64-разрядными операционными системами. Если все, то вам сильно повезло и больше ничего не нужно делать. Но если у вас есть клиентские компьютеры с 32-разрядными ОС, то вы столкнетесь с некой проблемой. Правило просто не будет работать. Конечно, вы можете создать разные подразделения для компьютеров с 32-разрядными и для компьютеров с 64-разрядными операционными системами, но это не совсем рационально. Другими словами, вам нужно указать в оснастке «Управление групповой политикой» , что объект GPO должен применяться только на компьютерах с 64-разрядной операционной системой. Такое ограничение вы можете создать при помощи WMI-фильтра. Более подробно о фильтрации WMI вы узнаете в одной из следующих статей, а сейчас стоит лишь остановиться на создании такого фильтра. Для того чтобы указать WMI-фильтр для определения 64-разрядных операционных систем, выполните следующие действия:

Заключение

В данной статье вы узнали о том, как можно создать правила брандмауэра Windows в режиме повышенной безопасности для входящих и исходящих подключений средствами оснастки «Брандмауэр Windows в режиме повышенной безопасности» , а также при помощи групповых политик для компьютеров организации, которые являются членами домена Active Directory. Описаны предварительные работы, а именно создание подразделения с компьютерами, а также объекта групповой политики. Были рассмотрены примеры создания настраиваемого правила для входящего подключения, а также правило типа «Для программы» для исходящего подключения.

Как я уже не раз говорил в своих статьях по брандмауэру Windows в режиме повышенной безопасности, начиная с операционных систем Windows Vista и Windows Server 2008 R2, брандмауэр Windows по умолчанию улучшает безопасность каждого компьютера в организации путем блокировки всего входящего трафика, который не был разрешен явным образом. При установке приложения или компонента операционной системы, которому требуются входящие подключения, операционная система автоматически включает входящие правила брандмауэра и вам, в большинстве случаев, не приходится их конфигурировать вручную. Если вы откроете у себя оснастку непосредственно из панели управления или выполнив команду wf.msc в диалоговом окне «Выполнить» , или в командной строке, то увидите, что у вас уже некоторые правила автоматически включены. Например, это может быть правило, которое автоматически создается с установкой программы Windows Live Messenger или при развертывании роли Hyper-V, как показано на следующей иллюстрации:

Рис. 1. Автоматически воздаваемые правила входящих подключений

Но не во всех случаях правила входящих подключений брандмауэра Windows создаются автоматически. Для некоторых приложений, не создающих правила входящих подключений по умолчанию, вам придется создавать правила вручную. Если такая программа установлена на одном компьютере или на нескольких компьютерах, которые расположены в рабочей группе, вы можете создавать правила непосредственно в оснастке «Брандмауэр Windows в режиме повышенной безопасности» . Но что делать, если компьютеры ваших сотрудников являются членами домена и таких компьютеров десятки, а то и сотни? В таком случае, для применения администратором правил брандмауэра Windows в организации следует воспользоваться групповой политикой, которая предоставляет аналогичный интерфейс.

В этой статье вы узнаете о том, как можно выполнять гибкое управление брандмауэром Windows в режиме повышенной безопасности средствами групповых политик, а именно о создании входящих и исходящих подключений для определенной группы пользователей.

Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

Прежде чем создавать правила входящих и исходящих подключений для брандмауэров Windows в режиме безопасности клиентских компьютеров вашей организации, вам нужно найти подразделения, которые содержат учетные записи компьютеров вашей организации и создать объект GPO, который потом будет содержать набор политик с параметрами, предназначенными для конкретного набора компьютеров. После этого, при помощи оснастки , нужно будет отконфигурировать правила для входящих и исходящих подключений. В процессе создания объекта групповой политики, предназначенной для управления брандмауэров Windows в режиме повышенной безопасности нет ничего специфического. Для этого выполните следующие действия:

После того как вы выполните все указанные ранее действия, можно заняться созданием входящих и исходящих правил для брандмауэра Windows в режиме повышенной безопасности.

Настройка правила для входящего и исходящего подключения

На этом этапе мы создадим правило для входящих подключений, применяемое к программе Windows Live Messenger на 1900 порт для 64-разрядных операционных систем Windows Vista и Windows 7, а также правило для исходящего подключения, разрешающее запросы от браузера Internet Explorer в объекте групповой политики, который создавался в предыдущем разделе данной статьи. По умолчанию члены локальной группы администраторов также могут создавать и изменять правила для входящих и исходящих подключений в оснастке «Брандмауэр Windows в режиме повышенной безопасности» . Такие правила объединяются с правилами, полученными из групповых политик, и применяются к конфигурации компьютера. Для того чтобы создать правило входящего подключения в созданном ранее объекте групповой политики, выполните следующие действия:

- В узле «Объекты групповой политики» оснастки выберите созданный ранее объект GPO, в данном случае, объект «Настройка брандмауэра Windows» , нажмите на нем правой кнопкой мыши «Изменить» ;

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для входящих подключений . Щелкните правой кнопкой мыши элемент «Правила для входящих подключений» и из контекстного меню выберите команду «Создать правило» , как показано на следующей иллюстрации:

- На первой странице «Мастера создания правила для нового входящего подключения»

вы можете выбрать одну из опций, которые подробно описаны далее:

- Для программы . Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего подключения конкретного исполняемого файла, независимо от используемых номеров портов. Для большинства людей данный тип правила может оказаться самым полезным, так как далеко не все знают, какие порты использует конкретная программа. Лучше всего в большинстве случаев применять именно этот тип правила, но стоит обратить внимание на то, что данный тип не применяется в том случае, если конкретная служба не содержит собственный исполняемый файл;

- Для порта . Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего коммуникации для определенного TCP или UDP порта, независимо от программы, которая генерирует трафик. Создавая правило данного типа, вы можете указать одновременно несколько портов;

- Предопределённые . Этот тип правила для брандмауэра служит для создания правила, управляющего подключениями конкретной программы или службы операционной системы, которая отображается в соответствующем раскрывающемся списке. Некоторые программы после своей установки добавляют свои записи в данный список для упрощения процесса создания правил для входящих подключений;

- Настраиваемые . Этот тип правила для брандмауэра служит для создания правила, которое может комбинировать сведения о программе и порте одновременно.

- На странице «Программа» мастер создания правила для нового входящего подключения позволяет указать путь к программе, которую будет проверять брандмауэр Windows в режиме повышенной безопасности на то, чтобы посылаемые или принимаемые сетевые пакеты удовлетворяли данному правилу. В нашем случае установим переключатель на опцию «Путь программы» и в соответствующем текстовом поле введем «C:\Program Files (x86)\Windows Live\Messenger\msnmsgr.exe» , как показано ниже:

- На странице «Протокол и порты»

мастера создания правила для нового входящего подключения вы можете указать протокол и порты, используемые в сетевом пакете, которые будут удовлетворять текущему правилу. Если вам нужно указать несколько портов, вы можете их ввести через запятую. А если вам необходимо указать целых диапазон портов, разделите меньшее и большее значение портов дефисом. Вкратце рассмотрим параметры локальных портов для правил входящих подключений:

- Все порты . Правило применяется для всех входящих и исходящих подключений по протоколам TCP или UDP;

- Специальные порты . В данном случае вы можете указать конкретные порты, которые будут применяться для входящего или исходящего подключения по протоколам TCP или UDP;

- Сопоставитель конечных точек RPC . Данное значение можно выбрать только для входящих подключений по протоколу TCP. В данном случае компьютер будет получать входящие RPC-запросы по протоколу TCP через порт 135 в запросе RPC-EM, где указывается сетевая служба и запрашивается номер порта, по которому и прослушивается данная сетевая служба;

- Динамические порты RPC . Также как и для предыдущего значения, данное значение можно выбрать только для входящих подключений по протоколу TCP, где компьютер будет получать входящие сетевые RPC-пакеты через порты, которые назначаются средой выполнения RPC;

- IPHTTPS . Это значение доступно только для входящих подключений по протоколу TCP. В этом случае разрешается принимать входящие пакеты по протоколу туннелирования IPHTTPS, поддерживающему внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS от удаленного компьютера;

- Обход узлов . Вы можете выбрать это значение только для входящих подключений по протоколу UDP, которое позволяет получать входящие сетевые пакеты Teredo.

- На странице «Область» данного мастера вы можете указать IP-адреса локальных и удаленных компьютеров, сетевой трафик которых будет применяться для текущего правила. Здесь доступны два раздела: локальные и удаленные IP-адреса, к которым будет применяться данное правило. Как в первом, так и во втором разделах, сетевой трафик будет удовлетворять данное правило только в том случае, если IP-адрес назначения присутствует в данном списке. При выборе опции «Любой IP-адрес» , правилу будут удовлетворять сетевые пакеты с любым IP-адресом, которые будут указаны в качестве адреса локального компьютера или которые будут адресованы от любого IP-адреса (в случае с правилом для входящего подключения). Если же вам нужно указать конкретные IP-адреса, установите переключатель на опцию «Указанные IP-адреса» и определенный адрес или подсеть используя диалоговое окно, открывающееся по нажатию на кнопку «Добавить» . В нашем случае, оставим данную страницу без изменений и нажмем на кнопку «Далее» ;

- На странице «Действие»

вы можете выбрать действие, которое будет выполняться для входящих или исходящих пакетов в данном правиле. Здесь вы можете выбрать одно из трех следующих действий:

- Разрешить подключение . При выборе данного значения, вы разрешаете все подключения, которые соответствуют критерию, указанному на всех предыдущих страницах мастера;

- Разрешить безопасное подключение . Текущее значение для правила брандмауэра Windows в режиме повышенной безопасности позволяет разрешать подключения только в том случае, если они соответствуют критериям, которые были указаны вами ранее, а также защищены по протоколу IPSec. Не будем останавливаться на данном значении, так как оно будет подробно рассмотрено в моих следующих статьях;

- Блокировать подключение . В этом случае брандмауэр Windows в режиме повышенной безопасности будет сбрасывать любые попытки подключения, которые соответствуют критериям, указанным вами ранее. Несмотря на то, что изначально все подключения блокируются брандмауэром, данное значение целесообразно выбирать в том случае, если вам нужно запретить подключения для конкретного приложения.

- На странице «Профиль» мастера создания правила для нового входящего подключения вы можете выбрать профиль, к которому будет применимо данное правило. Вы можете выбрать или один из трех доступных профилей или сразу несколько. Чаще всего для организации выбирается или профиль «Доменный» или все три профиля. Если же в вашей организации не используются доменные службы Active Directory или вы настраиваете правила брандмауэра для домашнего компьютера, вам будет достаточно указать только профиль «Частный» . Правила для профиля «Публичный» создаются для общедоступных подключений, что, в принципе, делать небезопасно. В нашем случае, установим флажки на всех трех профилях и нажмем на кнопку «Далее» ;

- На странице «Имя» укажите имя для созданного вами нового правила брандмауэра Windows в режиме повышенной безопасности для входящего подключения, при необходимости введите описание для текущего правила и нажмите на кнопку «Готово» .

Рис. 6. Создание нового правила для входящих подключений

Для того чтобы рассмотреть максимальное количество страниц мастера, выберем тип «Настраиваемое правило» ;

Рис. 7. Страница «Тип правила» мастера создания правила для нового входящего подключения

Рис. 8. Страница «Программа» мастера создания правила для нового входящего подключения

Например, для того чтобы указать для программы Windows Live Messenger TCP порты 80, 443 и 1900, в раскрывающемся списке «Тип протокола» выберите «TCP» , в раскрывающемся списке «Локальный порт» выберите значение «Специальные порты» , а в текстовом поле, расположенном под указанным выше раскрывающемся меню введите «80, 443, 1900» . Оставьте значение раскрывающегося списка «Удаленный порт» без изменений и нажмите на кнопку «Далее» ;

Рис. 9. Страница «Протокол и порты» мастера создания правила для нового входящего подключения

Рис. 10. Страница «Область» мастера создания правила для нового входящего подключения

Так как нам нужно разрешить доступ для программы Windows Live Messenger, устанавливаем переключатель на опции «Разрешить подключение» и нажимаем на кнопку «Далее» ;

Рис. 11. Страница «Действие» мастера создания правила для нового входящего подключения

Рис. 12. Страница «Профиль» мастера создания правила для нового входящего подключения

Рис. 13. Страница «Имя» мастера создания правила для нового входящего подключения

По умолчанию брандмауэр Windows в режиме повышенной безопасности разрешает весь исходящий трафик, что, по сути, подвергает компьютер меньшей угрозе взлома, нежели разрешение входящего трафика. Но, в некоторых случаях, вам необходимо контролировать не только входящий, но еще и исходящих трафик на компьютерах ваших пользователей. Например, такие вредоносные программные продукты как черви и некоторые типы вирусов могут выполнять репликацию самих себя. То есть, если вирус успешно смог идентифицировать компьютер, то он будет пытаться всеми доступными (для себя) способами отправлять исходящий трафик для идентификации других компьютеров данной сети. Таких примеров можно приводить довольно много. Блокирование исходящего трафика обязательно нарушит работу большинства встроенных компонентов операционной системы и установленного программного обеспечения. Поэтому, при включении фильтрации исходящих подключений вам нужно тщательно протестировать каждое установленное на пользовательских компьютерах приложение.

Создание исходящих правил незначительно отличается от указанной выше процедуры. Например, если вы заблокировали на пользовательских компьютерах все исходящие подключение, а вам нужно открыть пользователям доступ на использование браузера Internet Explorer, выполните следующие действия:

- Если вам нужно, чтобы правило брандмауэра Windows для исходящего подключения было назначено в новом объекте групповой политике, выполните действия, которые были указаны в разделе «Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности» ;

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для исходящих подключений . Щелкните правой кнопкой мыши элемент «Правила для исходящих подключений» и из контекстного меню выберите команду «Создать правило» ;

- На странице мастера «Тип правила» выберите опцию «Для программы» и нажмите на кнопку «Далее» ;

- На странице «Программа» , установите переключатель на опцию «Путь программы» и введите в соответствующее текстовое поле %ProgramFiles%\Internet Explorer\iexplore.exe или выберите данный исполняемый файл, нажав на кнопку «Обзор» ;

- На странице «Действие» данного мастера выберите опцию «Разрешить подключение» и нажмите на кнопку «Далее» ;

- На странице «Профиль» согласитесь со значениями по умолчанию и нажмите на кнопку «Далее» ;

- На заключительной странице, странице «Имя» , введите имя для данного правила, например, «Правило для браузера Internet Explorer» и нажмите на кнопку «Готово» .

В области сведений оснастки «Редактор управления групповыми политиками» у вас должно отображаться созданное правило, как показано на следующей иллюстрации:

Рис. 14. Созданное правило для исходящего подключения

Назначение фильтрации для созданного правила

Теперь, после того как вы создали объект групповой политики с входящим и исходящим правилом для подключений, вам нужно обратить внимание на следующий момент. При создании правила для входящего подключения мы указали путь к Windows Live Messenger для 64-разрядной операционной системы. Все ли компьютеры в вашей организации оснащены 64-разрядными операционными системами. Если все, то вам сильно повезло и больше ничего не нужно делать. Но если у вас есть клиентские компьютеры с 32-разрядными ОС, то вы столкнетесь с некой проблемой. Правило просто не будет работать. Конечно, вы можете создать разные подразделения для компьютеров с 32-разрядными и для компьютеров с 64-разрядными операционными системами, но это не совсем рационально. Другими словами, вам нужно указать в оснастке «Управление групповой политикой» , что объект GPO должен применяться только на компьютерах с 64-разрядной операционной системой. Такое ограничение вы можете создать при помощи WMI-фильтра. Более подробно о фильтрации WMI вы узнаете в одной из следующих статей, а сейчас стоит лишь остановиться на создании такого фильтра. Для того чтобы указать WMI-фильтр для определения 64-разрядных операционных систем, выполните следующие действия:

Заключение

В данной статье вы узнали о том, как можно создать правила брандмауэра Windows в режиме повышенной безопасности для входящих и исходящих подключений средствами оснастки «Брандмауэр Windows в режиме повышенной безопасности» , а также при помощи групповых политик для компьютеров организации, которые являются членами домена Active Directory. Описаны предварительные работы, а именно создание подразделения с компьютерами, а также объекта групповой политики. Были рассмотрены примеры создания настраиваемого правила для входящего подключения, а также правило типа «Для программы» для исходящего подключения.

Безопасность входящего и исходящего сетевого трафика представляет собой важную составляющую обеспечения безопасности как отдельно взятой клиентской операционной системы, которая входит в рабочую группу домашнего пользовательского окружения, так и корпоративных рабочих станций, работающих в доменной среде. И специально для того, чтобы защитить вероятные уязвимости, связанные с «узкими местами», и поставить в своей эшелонированной защите стену между конечным компьютером и сетью Интернет, принято использовать брандмауэры (которые также известны как файрволлы).

Я более чем уверен, что вы знаете о том, что собой представляют различные брандмауэры (существуют как аппаратные, так и программные корпоративные межсетевые экраны, включая управляемые коммутаторы, сетевые фильтры сетевого уровня, шлюзы сеансового уровня и прикладного уровня, межсетевые экраны с динамической фильтрацией пакетов, а также обыкновенные клиентские брандмауэры), каково их назначение (как известно, они блокируют траффик, который не был разрешен явным образом), а также о том, что многие вендоры разрабатывают свои брандмауэры и даже интегрируют их в свои антивирусные системы (к таковым можно отнести брандмауэры от Zone Alarm, Comodo, Online Armor Free Firewall, Outpost Firewall и многие другие).

Начиная с этой статьи, я хотел бы остановиться на работе с таким штатным брандмауэром операционных систем от корпорации Microsoft, как «» (), и последовательно рассмотреть несколько довольно интересных сценариев. Некоторые нюансы, связанные с этим брандмауэром, уже были рассмотрены мною в статье « », поэтому на некоторых очевидных моментах останавливаться попросту нет никакого смысла. Однако в этой статье, как понятно из ее заголовка, будут рассматриваться простые вещи, связанные с созданием и использованием конкретных правил. Итак,

Правила для программы

Более чем очевидно, что конечные пользователи за все время, проводимое за компьютерами, работают с тем или иным программным обеспечением. В наше время чуть ли не каждый продукт в той или иной степени связан с локальными или глобальными сетями и работает с трафиком. Стандартной практикой в большинстве компаний, которые уделяют должное внимание безопасности, представляет собой процедура блокирования всего неавторизованного трафика для прослушивания портов TCP и UDP.

В случае с клиентскими операционными системами и приложениями, которые принимают входящий трафик, пользователям по умолчанию выводится диалог, информирующий о том, что определенный запрос был заблокирован и пользователю следует предпринять какие-либо меры, а в случае же с серверными операционными системами никакого диалога не будет выводиться. Следовательно, если пользователи работают с какой-то специфической программой, которая должна получать трафик, для нее должно быть создано отдельное правило в брандмауэре Windows.

Правилами для программы являются практически такие же правила, которые разработчики программного обеспечения самостоятельно генерируют при инсталляции программного продукта. Другими словами, как я уже писал в упомянутой выше статье, этот тип правил служит для создания отдельного правила, разрешающего или блокирующего подключения конкретного исполняемого файла, независимо от используемых номеров портов. То есть при его создании вы не ограничиваетесь определенными портами, о существовании которых можете и не знать. Именно по этой причине данный тип правила для большинства людей может оказаться самым полезным и актуальным, так как далеко не каждый пользователь (и иногда администратор) имеет точное представление о том, какие именно порты использует конкретная программа. Лучше всего в большинстве случаев применять именно этот тип правила, но стоит обратить внимание на то, что данный тип не применяется в том случае, если конкретная служба не содержит собственный исполняемый файл.

Давайте посмотрим, как именно создается этот тип правила. Исключительно для примера, все следующие сценарии будут создаваться в оснастке редактора управления групповыми политиками отдельного объекта GPO «Правила брандмауэра », который будет в тестовых целях связан со всем доменом фиктивной компании. Помимо данной оснастки, естественно, также можно использовать оснастку «Брандмауэр Windows в режиме повышенной безопасности » (Windows Firewall with Advanced Security ), для вызова которой следует лишь запустить файл wf.msc . Итак, для создания такого правила достаточно выполнить следующие действия:

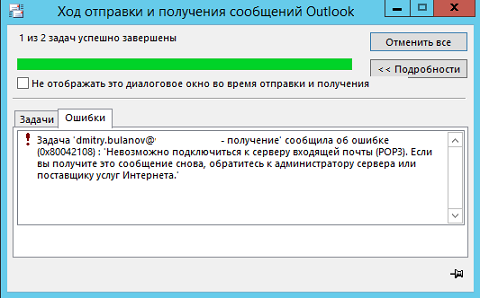

Осталось проверить полученные результаты. Для дополнительного тестирования может оказать неоценимую помощь сниффер. То есть следует открыть тестируемое приложение и попробовать получить данные. В результате, как вы видите на следующей иллюстрации, приложению не удалось подключиться к сети, а также после активации таких правил прекратил передаваться трафик. Следовательно, все получилось:

Рис. 4. Результат применения правила брандмауэра Windows

Права для порта

Приложениями может все не ограничиться. В том случае, если у вас пользователи могут использовать несколько различных приложений, которые получают трафик по определенному порту, можно не заморачиваться с правилами для каждого приложения, а просто ограничить пользовательский трафик для конкретных портов TCP или UDP и использовать только те порты, которые реально будут востребованы вашими корпоративными приложениями. Такой метод в некоторой степени спасет вас от определенного количества атак извне.

На этот раз будет продемонстрирован пример блокировки TCP порта 110, который, как вы знаете, отвечает за прием почты, – протокол Post Office Protocol v3, POP3. Выполняются такие действия:

Еще одна проверка. Для этого запускаем почтовый клиент и попробуем принять новую почту. Как вы видите на следующей иллюстрации, при попытке получения почтовой корреспонденции при помощи POP3 должна вывалиться следующая ошибка:

Рис. 6. Попытка получения новой почты

Предопределенные правила

Разработчики операционных систем Windows, естественно, знают о различных сценариях, которые могут быть востребованы системными администраторами в корпоративной среде для реализации той или иной функциональной возможности. Именно по этой причине брандмауэр Windows в режиме повышенной безопасности включает в себя ряд предопределенных правил, которые можно в любой момент включить для полноценной работы такой функциональной возможности, как, скажем, BranchCache, для общего доступа к проигрывателю Windows Media по сети или через сеть Интернет, для удаленной работы с инструментарием управления Windows, удалённого управления брандмауэром, журналом событий, службами, назначенными заданиями или целой операционной системой. Обо всем этом в корпорации Microsoft уже подумали за вас, и для включения той или иной возможности нужно всего лишь, грубо говоря, нажать на несколько кнопок.

Как вы скорее всего помните, такое средство отладки неисправностей, связанных с функциональными возможностями групповой политики, как «результирующая групповая политика », требует, чтобы на клиентском компьютере была запущена и работала служба инструментария управления Windows, то есть WMI. Также будет неплохо, если и во входящих правилах брандмауэра Windows будет включена возможность использования инструментария WMI. Как же можно быстро сгенерировать такое правило?

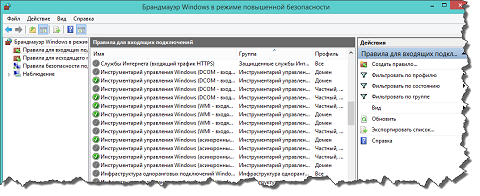

Как видно на ниже, после обновления параметров групповой политики такие правила успешно создаются, и они будут фигурировать в оснастке «Брандмауэр Windows в режиме повышенной безопасности »:

Рис. 9. Созданные правила для WMI

Настраиваемые правила брандмауэра Windows

Помимо описанных ранее трех примеров, еще можно выделить несколько распространенных дополнительных типов создаваемых правил брандмауэра Windows, к которым можно отнести:

- Создание правила для конкретной системной службы;

- Создание правила для стороннего протокола;

- Применение правил только для избранных IP-адресов;

Рассмотрим еще эти три случая.

Создание правила для системной службы

Чтобы не делать длинного вступления к данному подразделу, просто скажу, что в следующей пошаговой инструкции вы узнаете о том, как можно запретить входящие подключения для службы Telnet. Для этого выполняются следующие действия:

Настало время проверить, будет ли применяться такое правило должным образом. Для этого открывается окно командной строки и вводится telnet <имя_Telnet_сервера>. Как вы видите на следующей иллюстрации, у нас даже не дошло дело до ввода какой-либо простейшей команды вроде dir , то есть просмотр каталога. Сразу же при попытке подключения к telnet-серверу командная оболочка Windows PowerShell выдала ошибку, свидетельствующую о невозможности подключения к серверу при помощи 23-го порта.

Рис. 11. Ошибка подключения к Telnet-серверу

Создание правила для стороннего протокола

Помимо создания правил для системных служб, вы также можете создавать правила для специфических протоколов и портов. Как вы заметили на одной из первых иллюстраций, при помощи правил для порта вам предоставляется возможность выбрать один или несколько TCP/UDP портов. Но как быть, если вам нужно сгенерировать новое правило для входящего трафика для какого-либо постороннего протокола, например, ICMP, IGMI или L2TP? Для решения такой задачи, как и в случае с предыдущим примером, вам нужно воспользоваться возможностью создания настраиваемых правил брандмауэра Windows.

В следующем примере я продемонстрирую, каким образом можно заблокировать весь ICMP-v4-трафик. Итак:

Осталось проверить, правильно ли будет применяться такое правило. Для этого достаточно открыть окно командной строки и попробовать «пропинговать» какой-то адрес. Как видно на следующей иллюстрации, мне не удалось этого сделать, что означает, что правило применилось без ошибок:

Рис. 13. Тестирование примененного правила брандмауэра Windows

Применение правил только для избранных IP-адресов

Последний тип правила брандмауэра Windows, который сегодня будет рассматриваться, связан с областью применения такого правила. Другими словами, если вам необходимо, чтобы часть правил брандмауэра Windows распространялась только на отдельную группу компьютеров, вам не обязательно создавать для этого несколько объектов групповой политики и связывать их с различными подразделениями или указывать для каждого такого объекта свою область применения. Вы можете просто создать в одном объекте GPO ряд правил, в которых будет указана своя область применения. Как это можно сделать?

В следующем примере будет продемонстрирована ситуация, в которой создается правило, блокирующее RDP-порт для компьютеров, локальные адреса которых входят в диапазон 10.1.1.112 – 10.1.1.130. Для создания такого правила нужно:

И в очередной раз необходимо протестировать получившиеся результаты. Для этого нужно взять компьютер, адрес которого входит в указанный в правиле диапазон, а затем открыть требуемое приложение и попробовать подключиться к удаленному рабочему столу. Как видно на следующей иллюстрации, в данном случае все было сделано правильно, и пользователю запрещается подключение.

Пользовательских данных. Как оказалось, винда сливает инфу не зависимо от того, выключили ли вы телеметрию или нет.

По этому поводу можно в очередной раз понегодовать, однако, ради объективности стоит заметить, что современные смартфоны сливают инфы не меньше. Взять те же координаты найденных Wi-Fi точек доступа. Но никто особо не визжит по этому поводу. Всем как-то пофиг…

Отдельные умные ребята придумывают утилиты для блокировки телеметрии в Windows, но как выясняется, толку от этих утилит не так много как хотелось бы.

Короче говоря я тоже решил поразмышлять на тему, как же можно окончательно приструнить винду и отучить ее сливать что не попадя. Немного пораскинув мозгами, я пришел к выводу, что счастье можно организовать встроенными средствами всё той же Windows. Однако, то что мы сейчас с вами проделаем можно назвать режимом параноика, т.к. защита будет довольно радикальной.

У меня есть ноутбук с Windows 10 на борту. Ноутбук я использую для интернет-серфинга, фильмы посмотреть, документы поредактировать = стандартный набор среднестатистического офисного планктона. При установке Windows я отказался использовать учетную запись Microsoft, вместо этого создал локальную.

На этом этапе можно смело обновить операционку, чтобы избавиться от ранних глюков.

Одним из нюансов нашего режима параноика будет то, что я по умолчанию не доверяю встроенным приложениям Windows. Я думаю, что это вполне резонно, т.к. винда частенько реализует свои функции через, к примеру, всеми любимый IE (Edge), который в фоне без вашего ведома может творить что угодно. Поэтому для интернет-серфинга я буду использовать альтернативный браузер Firefox. Скачиваем, устанавливаем его. В мастере установки не лишним будет снять лишние галки:

После установки НЕ назначаем Firefox браузером по умолчанию и просим не спрашивать нас об этом в дальнейшем. Firefox не должен быть браузером по умолчанию, чтобы винда случайно не попыталась его использовать в своих целях.

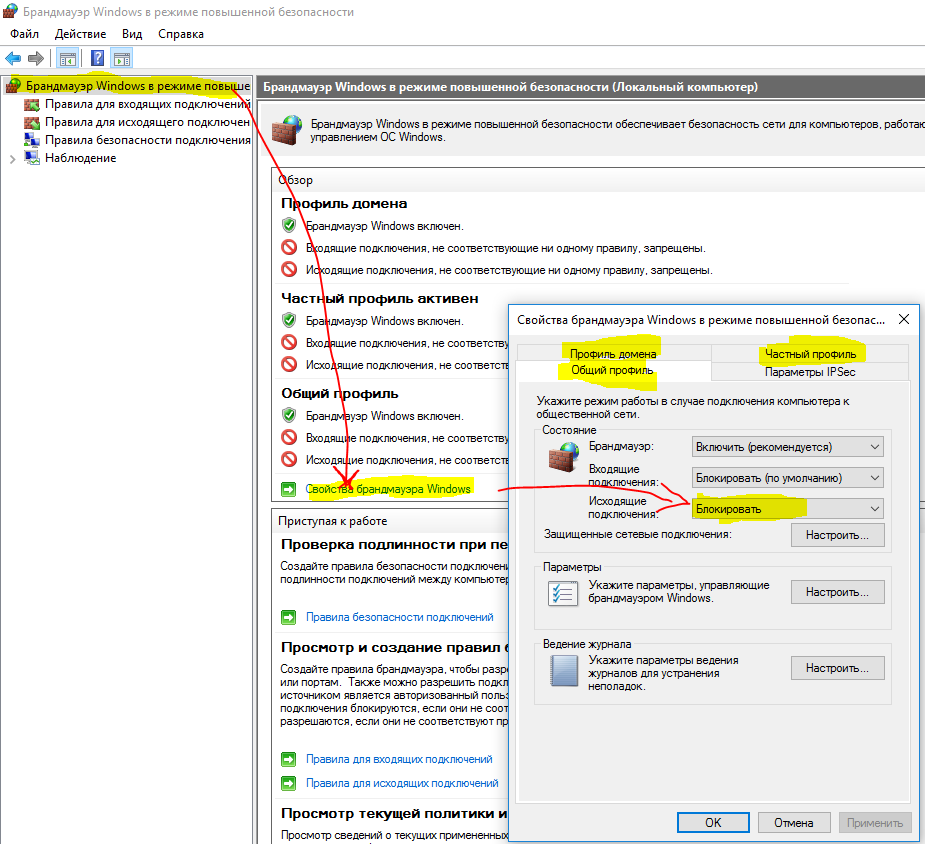

Теперь переходим в Панель управления, Брандмауэр Windows, Дополнительные параметры

И затем в Правила для входящих или Правила для исходящих подключений:

Все что мы тут увидим — это внушительный список правил, чтобы любимые встроенные приложения Windows выходили в интернет и рассказывали о нас много интересного 🙂

Именно в этих правилах вся соль проблемы и сейчас мы это дело исправим!

Теперь идем в свойства Брандмауэра и во всех трех профилях (Профиль домена, Общий профиль и Частный профиль) в Исходящих подключениях ставим значение БЛОКИРОВАТЬ

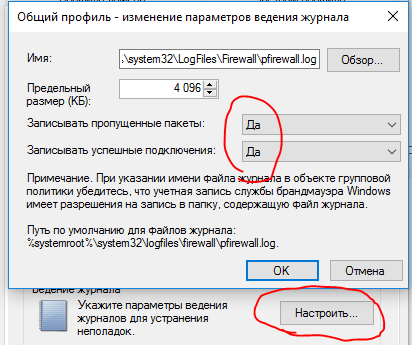

По желанию в каждом профиле можно указать параметры журналирования, если вам интересно будет понаблюдать за активностью сетевых подключений

Применяем настройки!

Если все сделали верно, то в основном окне мы увидим, что по умолчанию у нас блокируются все входящие и все исходящие соединения:

Теперь по очереди заходим в разделы «Правила для входящих подключений» и «Правила для исходящих подключений» и удаляем ВСЕ правила!

Осталось создать руками список нужных правил и можно спать спокойно 🙂 Начнем с правил для входящих подключений.

Создаем первое правило:

Тип правила «Настраиваемый», «Для всех программ», тип протокола «ICMPv4», любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_input_ICMPv4.

Получилось вот так:

Теперь аналогичным образом сделаем правило для исходящих подключений, только назовем правило my_output_ICMPv4.

Протокол ICMP нужен для пингов, трассировки и пр. В хозяйстве пригодится, поэтому мы сделали разрешающие правила для него…

- Правило для входящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «UPD «, Локальный порт — специальный = 68 , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_input_DHCP.

- Правило для исходящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «UPD «, Удаленный порт — специальный = 67 , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_output_DHCP.

Затем сделаем два входящих и два исходящих правила для DNS:

- Правило 1 для входящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «UPD «, , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_input_DNS-UDP.

- Правило 2 для входящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «TCP «, Удаленный порт — специальный = 53 , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_input_DNS-TCP.

- Правило 1 для исходящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «UPD «, Удаленный порт — специальный = 53 , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_output_DNS-UDP.

- Правило 2 для исходящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «TCP «, Удаленный порт — специальный = 53 , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_output_DNS-TCP.

Последним шагом добавляем правила для Firefox:

- Правило для входящих соединений будет таким: «Настраиваемый», «Путь к программе (к firefox в нашем случае)», тип протокола «TCP «, У, «Разрешить подключение», для всех профилей, назовем правило my_input_Firefox.

- Правило для исходящих соединений будет таким: «Настраиваемый», «Путь к программе (к firefox в нашем случае)», тип протокола «TCP «, Удаленный порт = 80,443 (через запятую) , «Разрешить подключение», для всех профилей, назовем правило my_output_Firefox.

На этом наш режим параноика почти полностью настроен, остался только один нюанс. Дело в том, что Firefox добавляет в брандмауэр свои правила при каждом запуске. И у меня есть подозрение, что другие программы со временем снова добавят свои правила. Но это легко решаемо, если создать отдельную учетную запись админа, а свою учетную запись понизить до пользователя.

В итоге у нас получилось всего 10 правил вместо 100+ правил по умолчанию. Наша Windows 10 стала тише воды ниже травы: лишнего не отправляет и не принимает. Идеальный вариант!

PS: Скорее всего, вам понадобится создать еще дополнительные правила: для доступа к ресурсам локальной сети (если они у вас есть), правило для синхронизации времени через интернет по протоколу NTP, правила для каких-нибудь приложений или игр: Всё делается по аналогии, ничего сложного тут нет 🙂 Все вышеописанные действия так же были проверены на Windows 7.

PS2: Чтобы еще и Firefox сделать чуточку безопаснее прочтите

В этой части статьи будет подробно рассказано о работе с контекстом Netsh Advfirewall Firewall . Этот контекст предназначен для создания правил входящих и исходящих подключений и эквивалентен узлам и оснастки . Несмотря на внешнюю схожесть, этот контекст сильно отличается от Netsh firewall . Контекст Netsh firewall предназначен для обратной совместимости с Windows XP и Windows Server 2003, но не поддерживает функционала брандмауэра Windows в режиме повышенной безопасности. Созданные правила можно экспортировать и применять на других компьютерах. Контекст Netsh advfirewall Firewall поддерживает четыре команды, которые описаны в последующих разделах.

Add

Подобно контексту Netsh Advfirewall Consec , команда Add также предназначена только для создания правил входящих и исходящих подключений, используя команду Add rule . При помощи этих правил можно создавать исключения для входящего или исходящего трафика, чтобы явно разрешить или запретить подключение через брандмауэр Windows. Синтаксис команды следующий:

Netsh Advfirewall Firewall Add rule name=ИмяПравила

name = ИмяПравила . При помощи этого параметра вы можете указать имя нового правила для входящего или исходящего подключения. Имя правила должно быть уникальным и не может иметь значение "all".

dir = { in / out } . При помощи этого параметра вы можете указать, будет ли правило создаваться для входящего или исходящего трафика. У этого параметра может быть только два значения:

- in - правило создается только для входящего трафика и в оснастке "Брандмауэр Windows в режиме повышенной безопасности" "Правила для входящих подключений" .

- out - правило создается только для исходящего трафика и в оснастке "Брандмауэр Windows в режиме повышенной безопасности" его можно будет найти в узле "Правила для исходящих подключений" .

action = { allow / block / bypass } . При помощи этого параметра можно указать действие, которое будет выполнять сетевой фильтр с пакетами, которые указаны в текущем правиле. Этот параметр эквивалентен странице "Действия" "Брандмауэр Windows в режиме повышенной безопасности" . Для этого параметра существуют три параметра:

program = ПутьКПрограмме\ИмяПроцесса . При выборе этого параметра будут проверяться сетевые пакеты, посылаемые и принимаемые любой программой, выполняющейся на локальном компьютере. При выборе программы нужно вести себя осторожно. Например, применение правила к такому процессу как Svchost.exe, действие брандмауэра Windows в режиме повышенной безопасности может привести к непредсказуемым действиям.

service = { КороткоеИмяСлужбы / any } . При помощи этого параметра можно указать службу, к которой будет применяться правило. Короткие имена правил можно увидеть в свойствах указанной службы оснастки "Службы" . Если service=any, правило действует только для служб.

description = Описание правила . При помощи этого параметра вы можете указать подробное описание для созданного правила.

enable = { yes /no } . При помощи этого параметра можно указать, должно ли быть включено правило после его создания. Значение по умолчанию - yes .

profile = { public / private / domain / any / [ ,... ] } . При помощи этого параметра вы можете указать профили, на которые будет распространяться текущее правило. Правило будет применяться только в том случае, если указанный в правиле профиль будет активным. Профиль домена применяется к сети, если для домена, в который входит локальный компьютер, обнаружен контроллер домена. Частный профиль применяется к сети, если она помечена администратором компьютера как частная и не является доменной сетью. Общий профиль применяется к сети в том случае, если компьютер непосредственно подключен к публичной сети, например в аэропорту или кафе.

localip = { Адреса } . Этот параметр используется для указания локальных и удаленных IP-адресов, сетевой трафик которых удовлетворяет данному правилу. Если ваш компьютер указан в списке локальных IP-адресов, то весь сетевой трафик, входящий или исходящий от любого из удаленных IP-адресов, удовлетворяет данному правилу. Этот параметр эквивалентен странице "Область" мастера создания правила нового входящего (исходящего) подключения оснастки "Брандмауэр Windows в режиме повышенной безопасности" . Доступные параметры:

remoteip = { Адреса } . При помощи этого параметра вы можете указать удаленные IPv4- или IPv6-адреса, к которым применяется данное правило. Сетевой трафик удовлетворяет правилу, если IP-адрес назначения является одним из адресов в списке. Для этого параметра доступны следующие значения:

- any - адреса компьютеров IPv4 или IPv6;

- localsubnet - любые компьютеры, расположенные в той же подсети, что и локальный компьютер;

- Dns / dhcp / wins / defaultgateway - любые компьютеры, которые настроены как сервера;

- IPАдрес - только адреса IPv4 или IPv6 компьютеров, у которых статический адрес;

- IPПодсеть - адреса IPv4 или IPv6 подсети, которые соответствуют любому компьютеру, расположенному в указанной подсети. Формат подсети - начальный адрес, после чего идет символ "/", а затем любое число бит маски подсети;

- IPДиапазон - диапазон адресов IPv4 или IPv6, который соответствует любому компьютеру, находящемуся в указанном диапазоне. Формат диапазона - начальный адрес и конечный адреса диапазона, разделенные знаком "-".

localport = { any / Целое число / rpc / rpc-epmap / iphttps / teredo / [ ,... ] } . При помощи этого параметра указывается, какие порты в сетевом пакете соответствуют данному правилу брандмауэра. Соответствовать правилу будет только тот сетевой трафик, который отвечает условиям, заданным на этой странице, и к нему будет применено действие. Доступны следующие значения:

- any - при указании этого значения весь сетевой трафик для выбранного протокола будет удовлетворять данному правилу безопасности подключения;

- Целое число - при помощи этого значения вы можете указать как определенный порт, например 80, диапазон портов, например 5000 - 5200, так и несколько определенных портов и диапазонов, разделенных запятыми.

- Rpc - при помощи этого значения локальный компьютер будет получать входящие запросы RPC через порт TCP 135 для сопоставления конечных точек RPC (RPC-EM). В запросе к RPC-EM указывается сетевая служба и запрашивается номер порта, по которому прослушивается указанная сетевая служба. RPC-EM сообщает номер порта, на который удаленный компьютер должен будет передавать сетевой трафик для данной службы. Этот параметр также позволяет RPC-EM принимать RPC-запросы по HTTP. Это значение доступно только для правил входящих подключений по протоколу TCP.

- rpc-epmap - при помощи этого значения локальный компьютер будет получать входящие сетевые пакеты RPC через порты, назначенные средой выполнения RPC. Порты из временного диапазона RPC блокируются брандмауэром Windows, если они не были назначены исполняемым модулем RPC определенной сетевой службе RPC. Только программа, для которой исполняемым модулем RPC назначен порт, может принимать входящий через этот порт трафик. Это значение доступно только для правил входящих подключений по протоколу TCP;

- iphttps - при помощи этого значения локальному компьютеру разрешается принимать входящие пакеты IPTHTTPS от удаленного компьютера. IPHTTPS является протоколом туннелирования, который поддерживает внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS. Это позволяет трафику IPv6 проходить через IP-прокси, которые не поддерживают IPv6 или некоторые другие технологии туннелирования IPv6, например Teredo или 6to4. Это значение доступно только для TCP портов;

- teredo - при помощи этого значения локальному компьютеру разрешается получать входящие сетевые пакеты Teredo. Это значение доступно только для правил входящих подключений по протоколу UDP портов.

remoteport = { any / Integer / [ ,... ] } . При помощи этого параметра указывается, какие удаленные порты в сетевом пакете, удовлетворяют данному правилу брандмауэра. Для этого параметра из значений доступны только целые числа и any.

protocol = { any / Integer / icmpv4 / icmpv6 / icmpv4:тип,код / icmpv6:тип,код / tcp / udp } . При помощи этого параметра задаются сведения о том, какие протоколы, указываемые в сетевом пакете, удовлетворяют данному правилу брандмауэра. Этот параметр эквивалентен странице "Протокол и порты" мастера создания правила нового входящего (исходящего) подключения оснастки "Брандмауэр Windows в режиме повышенной безопасности" . Для этого параметра доступны следующие значения:

interfacetype = { any / wireless / lan / ras } . При помощи этого параметра вы можете указать, что с учетом требований текущего правила, сетевые подключения устанавливаются только средствами выбранных интерфейсов. Для этого параметра существует четыре значения:

- any - установив это значение, к правилу применяются любые типы интерфейсов;

- wireless - установив это значение, правило применяется только в том случае, если подключение осуществляется через беспроводную сеть;

- lan - установив это значение, правило применяется только в том случае, если подключение к сети осуществляется при помощи сетевого адаптера;

- ras - установив это значение, правило применяется только в том случае, если подключение к сети осуществляется при помощи RAS интерфейса, VPN или Dial-Up.

rmtcomputergrp = SDDLСтрока . При помощи этого параметра вы можете задать компьютеры или группы компьютеров, которые могут соединяться с локальным компьютером. Для правил исходящих подключений эти параметры позволяют задать компьютеры или группы компьютеров, с которыми может соединяться локальный компьютер. В том случае, если этот параметр указан в строке команды, значением параметра security должно быть или authenticate , или authenc . Если в параметре action указано значение bypass , то список компьютеров или групп компьютеров должен быть указан в текущем параметре.

rmtusrgrp = SDDLСтрока . При помощи этого параметра вы можете определить, какие пользователи или группы пользователей могут соединяться с локальным компьютером. В том случае, если этот параметр указан в строке команды, значением параметра security должно быть или authenticate , или authenc . Если в параметре action указано значение bypass , то список учётных записей или групп учётных записей должен быть указан в текущем параметре

edge = { yes / deferapp / deferuser / no } . При помощи этого параметра вы можете указать, что трафик, который проходит через edge устройство, как Network Address Translation (NAT) и разрешается маршрутизатору, между локальным и удаленным компьютерами. Параметр edge можно указывать только для правил входящего трафика. Если значением данного параметра установлено deferapp или deferuser , то Windows позволяет приложению или пользователю получать входящий нежелательный трафик приложений от edge устройства.

security = { authenticate / authenc / authdynenc / authnoencap / notrequired } . При помощи этого параметра вы можете указать настройки безопасности для IPSec подключения. Для этого параметра доступно пять значений:

- authenticate - при указании authenticate в качестве значения параметра security, для данного правила разрешаются только те сетевые пакеты, которые прошли проверку IPSec. В этом случае, для аутентификации сетевого трафика вам понадобится создать отдельное правило безопасности подключения;

- authenc - при указании authenc в качестве значения параметра security, для данного правила разрешаются только те сетевые пакеты, которые прошли проверку IPSec и шифруются. В этом случае, для аутентификации сетевого трафика вам понадобится создать отдельное правило безопасности подключения;

- authdynenc - при указании authdynenc в качестве значения параметра security, системы динамически согласовывают использование шифрования трафика, соответствующего данному правилу брандмауэра Windows. Шифрование согласуется в соответствии со свойствами существующего правила безопасности соединения. Этот параметр позволяет компьютеру принять первый пакет TCP или UDP входящего соединения IPsec, при условии, что он защищен, но не зашифрован, с помощью IPsec. Как только первый пакет будет обработан, сервер повторно согласует соединение и обновит его;

- authnoencap - при указании authnoencap в качестве значения параметра security, компьютеры будут использовать только проверку подлинности и не будут использовать какие-либо алгоритмы пакетной инкапсуляции или шифрования для защиты последующих сетевых пакетов, передаваемых в рамках этого подключения. Параметр AuthNoEncap должен сопровождаться хотя бы одним комплектом обеспечения целостности AH или ESP. После завершения проверки подлинности, остальные сетевые пакеты, связанные с подключением передаются в незашифрованном виде. В этом случае, для аутентификации сетевого трафика вам понадобится создать отдельное правило безопасности подключения. AuthEnc и authnoencap нельзя использовать вместе. Если задан параметр authnoencap, то параметр security=authenticate становится необязательным;

- Notrequired - при указании notrequired в качестве значения параметра security, любой сетевой пакет соответствует этому правилу. В этом случае отдельное правило безопасности создавать не обязательно.

В этом примере, разрешим весь входящий трафик для программы Windows Live Mail с требованиями безопасности:

Add rule name="Windows Live Mail" dir=in program="%ProgramFiles%\Windows Live\Mail\wlmail.exe" security=authenticate action=allow

В этом примере разрешаются все входящие подключения для службы BranchCashe:

Add rule name="BranchCashe" service=PeerDistSvc dir=in protocol=tcp localport=80 action=allow

В этом примере блокируется исходящий трафик для порта 443 по TCP протоколу:

Add rule name="Запретить исходящий трафик по 443 порту" dir=out localport=443 protocol=TCP action=block

Увеличить рисунок

Заблокировать весь входящий сетевой трафик, который поступает по беспроводному интерфейсу можно следующим образом:

Add rule name="Запретить исходящий трафик по беспроводному интерфейсу" dir=out interface=wireless action=block

Delete

При помощи команды Delete контекста Netsh Advfirewall Firewall вы можете удалить все правила или отдельные их параметры. При указании команды без параметров, команда delete удалит все созданные ранее правила входящих и исходящих подключений. При обнаружении нескольких совпадений удаляются все правила, удовлетворяющие условию. Синтаксис команды следующий:

Netsh Advfirewall Firewall Rule Параметр Значение

Все параметры, которые доступны для этой команды, идентичны некоторым параметрам команды Add . Для этой команды доступны следующие параметры:

name = { all / RuleName }, dir = { in / out }, profile = { public / private / domain / any / [ ,... ] }, program = ProgramPath\FileName, service = { ServiceShortName / any }, localip = { Addresses }, remoteip = { Addresses }, localport = { any / Integer / rpc / rpc-epmap / teredo / [ ,... ] }, remoteport = { any / Integer / [ ,... ] }, protocol = { any / Integer / icmpv4 / icmpv6 / icmpv4:type,code / icmpv6:type,code / tcp / udp }.

В следующем примере проиллюстрирован метод удаления всех правил для исходящего трафика с локальным портом 443:

Delete rule name=all protocol=tcp localport=443

Увеличить рисунок

Set

При помощи команды Set контекста Netsh Advfirewall Firewall вы можете изменять и добавлять любые параметры и значения в заранее созданные правила. Для того чтобы в существующее правило входящих и исходящих подключений можно было добавить новый параметр, перед указанием параметров, введите set rule new . Если таких значений нет или же параметр new отсутствует, изменения не вносятся. Если правила не существует, команда завершается ошибкой. Для создания правил используется команда add , которая подробно описывалась в разделе Add Add. Синтаксис команды следующий:

set rule name=ИмяПравила Параметр Значение

В том случае, если критерию соответствуют несколько правил, все соответствующие правила будут обновлены. В следующем списке отображены все параметры, которые вы можете задавать без параметра new :

- group = GroupName / name = { all / RuleName }

- dir = { in / out }

- profile = { public / private / domain / any } [ ,... ]

- program = ProgramPath\FileName

- service = { ServiceShortName / any }

- localip = Addresses

- remoteip = Addresses

- localport = { any / rpc / rpc-epmap / teredo / iphttps / Integer / [ ,... ] }

- remoteport = { any / Integer / [ ,... ] }

- protocol = { any / Integer / icmpv4 / icmpv6 / icmpv4:type,code / icmpv6:type,code / tcp / udp }

Вместе с параметром new можно использовать все параметры, которые рассматривались в разделе Add .

В этом примере, изменяются требования безопасности для программы Windows Live Mail:

Set rule name="Windows Live Mail" new security= authnoencap

Для изменения удаленного IP-адреса для правила с именем BranchCashe, выполните следующие действия:

Set rule name="BranchCashe" new remoteip=192.168.0.1

Увеличить рисунок

Show

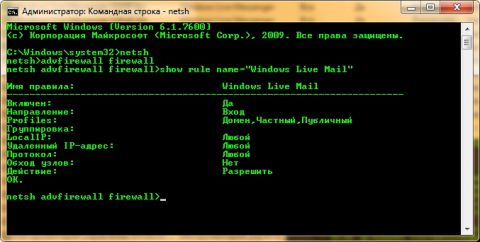

При помощи команды Show контекста Netsh Advfirewall Firewall вы можете отобразить все экземпляры правил входящих и исходящих подключений, соответствующих указанному имени и, при необходимости, профилям и типу. При желании вы можете сделать выборку правил по имени, используя параметр name = { all / ИмяПравила } , по профилям, используя параметр profile = { public / private / domain / any } [ ,... ] , по типу: type = { dynamic / static } , а также отобразить подробную информацию, используя параметр verbose .

Например, для того чтобы отобразить все правила входящих и исходящих подключений в названии которых присутствует текст "Windows Live Mail", выполните следующие действия:

Show rule name="Windows Live Mail"

.png)