Не работает правило для входящих в брандмауэре. Правила для программы. Вкладка «Протоколы и порты»

Пользовательских данных. Как оказалось, винда сливает инфу не зависимо от того, выключили ли вы телеметрию или нет.

По этому поводу можно в очередной раз понегодовать, однако, ради объективности стоит заметить, что современные смартфоны сливают инфы не меньше. Взять те же координаты найденных Wi-Fi точек доступа. Но никто особо не визжит по этому поводу. Всем как-то пофиг…

Настройка параметров программы или службы

В разных профилях блокируются входящие соединения, которые не соответствуют правилу. Исходящие подключения разрешены по умолчанию независимо от того, являются ли они частью правила или нет. Чтобы добавить программу в правило брандмауэра, вы должны указать полный путь к исполняемому файлу, используемому программой. Системная служба, которая запускается в своем собственном исполняемом файле и не размещается службой контейнера, считается программой и может быть добавлена в список правил. Аналогично, программа, которая ведет себя как системная служба и запускается или не является пользователем, регистрируется на компьютере, также считается программой, если она работает в собственном исполняемом файле.

Отдельные умные ребята придумывают утилиты для блокировки телеметрии в Windows, но как выясняется, толку от этих утилит не так много как хотелось бы.

Короче говоря я тоже решил поразмышлять на тему, как же можно окончательно приструнить винду и отучить ее сливать что не попадя. Немного пораскинув мозгами, я пришел к выводу, что счастье можно организовать встроенными средствами всё той же Windows. Однако, то что мы сейчас с вами проделаем можно назвать режимом параноика, т.к. защита будет довольно радикальной.

Чтобы добавить системную службу с ее идентификатором службы безопасности, связанным со списком правил, вы используете вкладку «Программы и службы» в диалоговом окне «Свойства правила брандмауэра». Предполагается, что один блок всех соединений, и позволяет только тот, который мы хотим. Манипуляция выполняется при исходящих соединениях. Мы переходим от «Разрешить блокировать». Это действие немедленно заблокирует весь исходящий трафик. Он предотвращает несанкционированные подключения с вашего компьютера к стороннему компьютеру, другими словами, передачу данных без вашего ведома.

У меня есть ноутбук с Windows 10 на борту. Ноутбук я использую для интернет-серфинга, фильмы посмотреть, документы поредактировать = стандартный набор среднестатистического офисного планктона. При установке Windows я отказался использовать учетную запись Microsoft, вместо этого создал локальную.

На этом этапе можно смело обновить операционку, чтобы избавиться от ранних глюков.

В контейнере правил исходящего трафика у вас есть набор исполняемых файлов, которые могут отправлять трафик на вывод. Мы видим, что даже блокируя исходящий трафик, исполняемые файлы имеют право передавать данные. Они появляются с кругами по направлению к увиденному.

Настройка параметров порта и протокола

Соединение с другим браузером невозможно. Когда вы добавляете порт в список правил, вы должны указать протокол и номер порта. Когда вы создаете собственное правило, вы можете указать номер протокола и номер порта. Двойным нажатием на правило ранее мы находим на вкладке «Протоколы и порты» возможность изменять протоколы и порты, связанные с нашей исполняемой программой. С помощью опции «Все» вы указываете, что все порты выбранного протокола соответствуют критериям правила.

Одним из нюансов нашего режима параноика будет то, что я по умолчанию не доверяю встроенным приложениям Windows. Я думаю, что это вполне резонно, т.к. винда частенько реализует свои функции через, к примеру, всеми любимый IE (Edge), который в фоне без вашего ведома может творить что угодно. Поэтому для интернет-серфинга я буду использовать альтернативный браузер Firefox. Скачиваем, устанавливаем его. В мастере установки не лишним будет снять лишние галки:

Настройка параметров пользователя или компьютера

Вы можете настроить правило брандмауэра для применения только в том случае, если указанные пользователи или группы запрашивают соединение, или если указанный компьютер или группа компьютеров запрашивают соединение. Эти настройки будут добавлены к другим ограничениям, указанным для правила. Эта часть конфигурации доступна только при использовании опции Разрешить подключение только в том случае, если она закреплена на вкладке Общие.

Настройка параметров области

Доступ к авторизованным компьютерам настраивается на вкладке «Компьютер». Вы можете настроить правило брандмауэра, которое будет применяться только в том случае, если интернет-протокол версии 4 или интернет-протокол версии 6 соответствуют указанным локальным и удаленным адресам. Эта часть настроена на вкладке «Область».

После установки НЕ назначаем Firefox браузером по умолчанию и просим не спрашивать нас об этом в дальнейшем. Firefox не должен быть браузером по умолчанию, чтобы винда случайно не попыталась его использовать в своих целях.

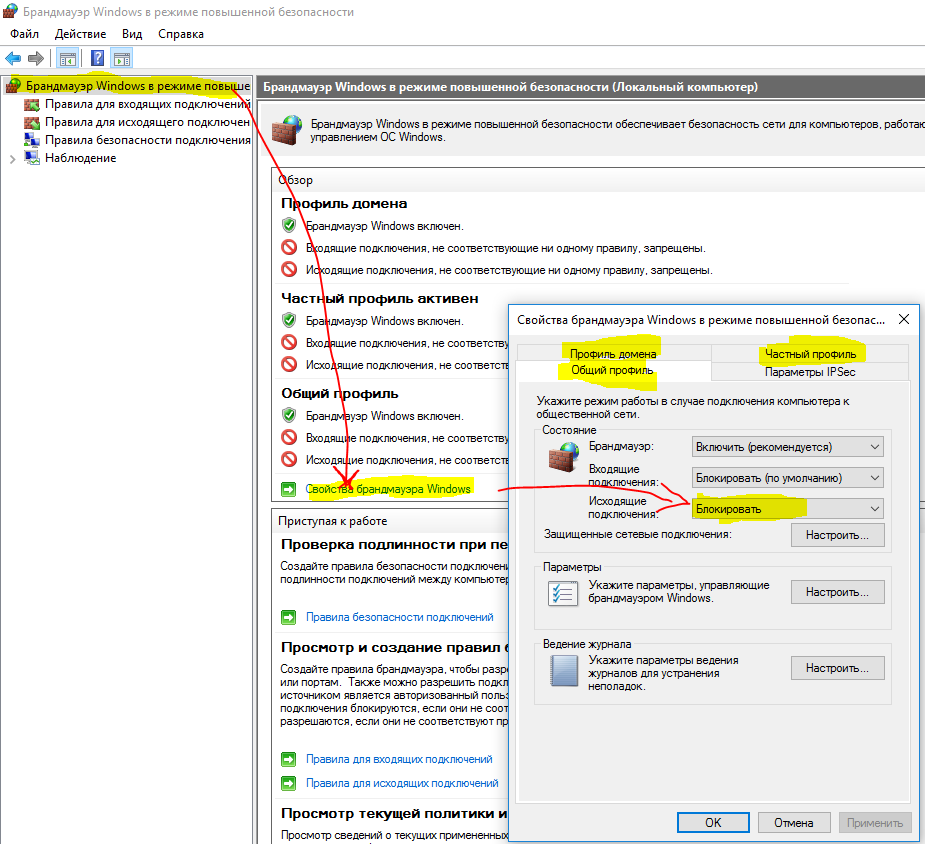

Теперь переходим в Панель управления, Брандмауэр Windows, Дополнительные параметры

Настройка дополнительных параметров

Мы находимся в «веселой» ситуации, когда можно искать на этом движке с компьютера, но без возможности доступа к сайтам, найденным поисковой системой. Аналогично, при создании правила правило применяется ко всем сетевым соединениям, которые уже существуют на компьютере, и всем сетевым соединениям, созданным на компьютере.

Вы можете создать правило для каждого типа интерфейса на вашем компьютере, например, локальный сетевой адаптер или беспроводное соединение. Выбранный вами профиль зависит от местоположения сети, в котором находится компьютер, как описано ранее на странице. Могут быть указаны типы интерфейсов, к которым применяется правило. Для всех типов интерфейсов или только для локальной сети, удаленного доступа или беспроводной сети.

И затем в Правила для входящих или Правила для исходящих подключений:

Все что мы тут увидим — это внушительный список правил, чтобы любимые встроенные приложения Windows выходили в интернет и рассказывали о нас много интересного 🙂

Большинство программ, которые мы устанавливаем на ваш компьютер, могут подключаться к Интернету. Например, когда вы открываете программное обеспечение и получаете уведомление о наличии нового обновления, это означает, что программа взаимодействует с сервером разработчика. Эта функция имеет как положительную, так и отрицательную сторону. С положительной стороны, и таким образом вас всегда предупреждают, когда появляются новые обновления, не переходя каждый раз на официальный сайт. Недостатком является то, что могут быть проблемы с безопасностью, вы можете видеть рекламу каждый раз, когда используете программу, и в других ситуациях, которые на самом деле не являются положительными.

Именно в этих правилах вся соль проблемы и сейчас мы это дело исправим!

Теперь идем в свойства Брандмауэра и во всех трех профилях (Профиль домена, Общий профиль и Частный профиль) в Исходящих подключениях ставим значение БЛОКИРОВАТЬ

Если вам не требуется подключение к Интернету для использования приложения или вы не хотите получать обновления, вы можете просто предотвратить соединение. Как заблокировать доступ в Интернет? Как заблокировать программу с помощью моего брандмауэра? Следуя этим небольшим шагам, вы можете запретить связи программного обеспечения с сервером разработчика. Вы можете блокировать как входящий, так и исходящий трафик для любой программы. Входящий трафик означает, что программа получает данные от внешнего сервера.

Вместо этого исходящий трафик происходит, когда программа или вы отправляете данные. Откройте панель управления. В следующем окне нажмите «Дополнительные настройки», расположенные слева. . Теперь, согласно вашим потребностям, выберите, хотите ли вы блокировать исходящий или входящий трафик.

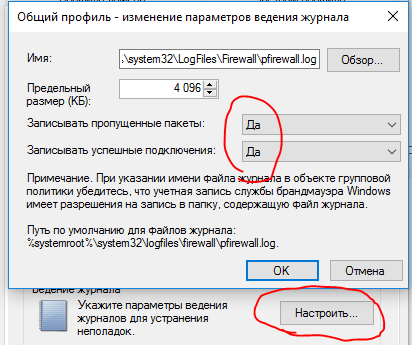

По желанию в каждом профиле можно указать параметры журналирования, если вам интересно будет понаблюдать за активностью сетевых подключений

Применяем настройки!

Если все сделали верно, то в основном окне мы увидим, что по умолчанию у нас блокируются все входящие и все исходящие соединения:

На панели «Действия» в правой части окна нажмите «Новое правило». Здесь он дает вам возможность блокировать трафик всех программ или выбирать одну программу. Теперь в этом окне выберите «Заблокировать соединение» и продолжайте. Всегда нажимайте «Далее», пока не дойдете до последнего окна, где вам нужно назначить имя, и если вы также хотите, чтобы описание напоминало вам, почему вы сделали этот выбор, и в конце для завершения процедуры нажмите «Готово».

Таким образом, мы заблокировали исходящий трафик, это означает, что входящий все еще работает. Повторите процедуру, чтобы полностью заблокировать программу. Брандмауэр - это программное обеспечение, которое находится между компьютером или сетью и Интернетом. Связывание компьютера с глобальной сетью подобно открытию входной двери, позволяющей третьим лицам использовать ваш компьютер для своих нужд.

Теперь по очереди заходим в разделы «Правила для входящих подключений» и «Правила для исходящих подключений» и удаляем ВСЕ правила!

Осталось создать руками список нужных правил и можно спать спокойно 🙂 Начнем с правил для входящих подключений.

Основной целью брандмауэра является фильтрация пакетов. Когда компьютер отправляет запрос через Интернет, он состоит из небольших пакетов информации, которые проходят через сеть, чтобы добраться до конечного пункта назначения. Брандмауэр управляет каждым пакетом, который проходит через него, с учетом источника, адресата и типа информации, которую он содержит, и сравнивает эту информацию с ее внутренними правилами. Когда брандмауэр обнаруживает несанкционированный пакет, он отклоняет данные. Естественно, брандмауэры позволяют использовать полосы пропускания от обычных программ, отбрасывая большинство входящих запросов.

Создаем первое правило:

Тип правила «Настраиваемый», «Для всех программ», тип протокола «ICMPv4», любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_input_ICMPv4.

Получилось вот так:

Вы также можете настроить брандмауэр, чтобы отключить доступ к определенным веб-сайтам или службам, чтобы защитить сотрудников от доступа к ресурсам в рабочее время. Еще одним важным аспектом брандмауэра является его способность записывать любой трафик, который проходит через него. Записывая информацию из проходов, которые проходят или отклоняют, она может предоставить вам информацию обо всем трафике, который проходит через систему. Это может быть полезно для идентификации источника из внешней атаки, но вы также можете использовать его в качестве мониторинга ваших сотрудников, чтобы предотвратить потерю производительности.

Теперь аналогичным образом сделаем правило для исходящих подключений, только назовем правило my_output_ICMPv4.

Протокол ICMP нужен для пингов, трассировки и пр. В хозяйстве пригодится, поэтому мы сделали разрешающие правила для него…

- Правило для входящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «UPD «, Локальный порт — специальный = 68 , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_input_DHCP.

- Правило для исходящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «UPD «, Удаленный порт — специальный = 67 , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_output_DHCP.

Затем сделаем два входящих и два исходящих правила для DNS:

Внутренние угрозы

Хотя основной целью брандмауэра является остановка атак, он также предлагает ценность для мониторинга исходящих подключений. Многие различные типы вредоносного программного обеспечения отправляют сигнал при входе в систему, позволяя автору выполнять конкретные действия или дистанционное управление компьютером. Брандмауэр может предупредить вас, когда неизвестная программа пытается предпринять действия, которые могут заразить ваш компьютер, предоставив вам возможность остановить их до того, как они повредят вашу систему и сеть.

- Правило 1 для входящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «UPD «, , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_input_DNS-UDP.

- Правило 2 для входящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «TCP «, Удаленный порт — специальный = 53 , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_input_DNS-TCP.

- Правило 1 для исходящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «UPD «, Удаленный порт — специальный = 53 , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_output_DNS-UDP.

- Правило 2 для исходящих соединений будет таким: «Настраиваемый», «Для все программ», тип протокола «TCP «, Удаленный порт — специальный = 53 , любые адреса, «Разрешить подключение», для всех профилей, назовем правило my_output_DNS-TCP.

Последним шагом добавляем правила для Firefox:

Помимо прекращения атак, он защищает важные данные вашей компании и помогает устранить неполадки с другим программным обеспечением безопасности. Они часто изучают некоторые основные процедуры, а затем заканчивают их. Результатом часто является огромный набор правил, набитых в одну кучу, перегруженный брандмауэр, низкую производительность и жалобы на форуме: «Это медленно, и у меня есть только двадцать тысяч правил!». Они содержат набор правил в формате правила действия. Если пакет поступает в сетевой интерфейс, он последовательно анализируется и сравнивается со всеми перечисленными правилами.

- Правило для входящих соединений будет таким: «Настраиваемый», «Путь к программе (к firefox в нашем случае)», тип протокола «TCP «, У, «Разрешить подключение», для всех профилей, назовем правило my_input_Firefox.

- Правило для исходящих соединений будет таким: «Настраиваемый», «Путь к программе (к firefox в нашем случае)», тип протокола «TCP «, Удаленный порт = 80,443 (через запятую) , «Разрешить подключение», для всех профилей, назовем правило my_output_Firefox.

На этом наш режим параноика почти полностью настроен, остался только один нюанс. Дело в том, что Firefox добавляет в брандмауэр свои правила при каждом запуске. И у меня есть подозрение, что другие программы со временем снова добавят свои правила. Но это легко решаемо, если создать отдельную учетную запись админа, а свою учетную запись понизить до пользователя.

После выполнения правила выполняется действие, пакет передается и выполняется. Проблема возникает, когда публичный черный список обрабатывает несколько тысяч адресов, генерирует несколько тысяч правил и выливает одну кучу. С помощью упражнений он может делать уродливые вещи.

Тем не менее, он без необходимости проверяет каждый пакет, который появляется на любом интерфейсе. Даже пакеты, поступающие из внутренней сети, будут проверять, не выходят ли они из Интернета тысячу раз. Конечно, есть несколько вещей, которые имеют смысл в такой ситуации делать по-другому и лучше. Но новички часто не знают о них. Например, полезно добавить правило, которое позволяет пакетам, уже принадлежащим существующим соединениям. Это уже прошло проверку, и обычно нет необходимости проверять каждый пакет отдельно.

В итоге у нас получилось всего 10 правил вместо 100+ правил по умолчанию. Наша Windows 10 стала тише воды ниже травы: лишнего не отправляет и не принимает. Идеальный вариант!

PS: Скорее всего, вам понадобится создать еще дополнительные правила: для доступа к ресурсам локальной сети (если они у вас есть), правило для синхронизации времени через интернет по протоколу NTP, правила для каких-нибудь приложений или игр: Всё делается по аналогии, ничего сложного тут нет 🙂 Все вышеописанные действия так же были проверены на Windows 7.

Они позволяют разделить плоскую структуру дерева на дерево и достичь цели намного быстрее. В основной цепочке вы оставите только несколько правил. Все остальное происходит в другой строке. Это позволяет логически ломаться и рушиться, а из тысяч правил для каждого пакета делать всего несколько десятков.

В памяти администратор создает небольшие базы данных, с помощью которых их можно сравнить очень быстро. Они создаются с использованием битовых карт памяти или таблиц хеширования, поэтому работать с ними очень быстро. Обзор различных вариантов поможет вам понять принцип. Это дает вам утилиту управления, и вы можете начать работу. Сначала мы пытаемся создать набор, называемый «первым», и добавить к нему один адрес.

PS2: Чтобы еще и Firefox сделать чуточку безопаснее прочтите

В этой части статьи будет подробно рассказано о работе с контекстом Netsh Advfirewall Firewall . Этот контекст предназначен для создания правил входящих и исходящих подключений и эквивалентен узлам и оснастки . Несмотря на внешнюю схожесть, этот контекст сильно отличается от Netsh firewall . Контекст Netsh firewall предназначен для обратной совместимости с Windows XP и Windows Server 2003, но не поддерживает функционала брандмауэра Windows в режиме повышенной безопасности. Созданные правила можно экспортировать и применять на других компьютерах. Контекст Netsh advfirewall Firewall поддерживает четыре команды, которые описаны в последующих разделах.

Add

Подобно контексту Netsh Advfirewall Consec , команда Add также предназначена только для создания правил входящих и исходящих подключений, используя команду Add rule . При помощи этих правил можно создавать исключения для входящего или исходящего трафика, чтобы явно разрешить или запретить подключение через брандмауэр Windows. Синтаксис команды следующий:

Netsh Advfirewall Firewall Add rule name=ИмяПравила

name = ИмяПравила . При помощи этого параметра вы можете указать имя нового правила для входящего или исходящего подключения. Имя правила должно быть уникальным и не может иметь значение "all".

dir = { in / out } . При помощи этого параметра вы можете указать, будет ли правило создаваться для входящего или исходящего трафика. У этого параметра может быть только два значения:

- in - правило создается только для входящего трафика и в оснастке "Брандмауэр Windows в режиме повышенной безопасности" "Правила для входящих подключений" .

- out - правило создается только для исходящего трафика и в оснастке "Брандмауэр Windows в режиме повышенной безопасности" его можно будет найти в узле "Правила для исходящих подключений" .

action = { allow / block / bypass } . При помощи этого параметра можно указать действие, которое будет выполнять сетевой фильтр с пакетами, которые указаны в текущем правиле. Этот параметр эквивалентен странице "Действия" "Брандмауэр Windows в режиме повышенной безопасности" . Для этого параметра существуют три параметра:

program = ПутьКПрограмме\ИмяПроцесса . При выборе этого параметра будут проверяться сетевые пакеты, посылаемые и принимаемые любой программой, выполняющейся на локальном компьютере. При выборе программы нужно вести себя осторожно. Например, применение правила к такому процессу как Svchost.exe, действие брандмауэра Windows в режиме повышенной безопасности может привести к непредсказуемым действиям.

service = { КороткоеИмяСлужбы / any } . При помощи этого параметра можно указать службу, к которой будет применяться правило. Короткие имена правил можно увидеть в свойствах указанной службы оснастки "Службы" . Если service=any, правило действует только для служб.

description = Описание правила . При помощи этого параметра вы можете указать подробное описание для созданного правила.

enable = { yes /no } . При помощи этого параметра можно указать, должно ли быть включено правило после его создания. Значение по умолчанию - yes .

profile = { public / private / domain / any / [ ,... ] } . При помощи этого параметра вы можете указать профили, на которые будет распространяться текущее правило. Правило будет применяться только в том случае, если указанный в правиле профиль будет активным. Профиль домена применяется к сети, если для домена, в который входит локальный компьютер, обнаружен контроллер домена. Частный профиль применяется к сети, если она помечена администратором компьютера как частная и не является доменной сетью. Общий профиль применяется к сети в том случае, если компьютер непосредственно подключен к публичной сети, например в аэропорту или кафе.

localip = { Адреса } . Этот параметр используется для указания локальных и удаленных IP-адресов, сетевой трафик которых удовлетворяет данному правилу. Если ваш компьютер указан в списке локальных IP-адресов, то весь сетевой трафик, входящий или исходящий от любого из удаленных IP-адресов, удовлетворяет данному правилу. Этот параметр эквивалентен странице "Область" мастера создания правила нового входящего (исходящего) подключения оснастки "Брандмауэр Windows в режиме повышенной безопасности" . Доступные параметры:

remoteip = { Адреса } . При помощи этого параметра вы можете указать удаленные IPv4- или IPv6-адреса, к которым применяется данное правило. Сетевой трафик удовлетворяет правилу, если IP-адрес назначения является одним из адресов в списке. Для этого параметра доступны следующие значения:

- any - адреса компьютеров IPv4 или IPv6;

- localsubnet - любые компьютеры, расположенные в той же подсети, что и локальный компьютер;

- Dns / dhcp / wins / defaultgateway - любые компьютеры, которые настроены как сервера;

- IPАдрес - только адреса IPv4 или IPv6 компьютеров, у которых статический адрес;

- IPПодсеть - адреса IPv4 или IPv6 подсети, которые соответствуют любому компьютеру, расположенному в указанной подсети. Формат подсети - начальный адрес, после чего идет символ "/", а затем любое число бит маски подсети;

- IPДиапазон - диапазон адресов IPv4 или IPv6, который соответствует любому компьютеру, находящемуся в указанном диапазоне. Формат диапазона - начальный адрес и конечный адреса диапазона, разделенные знаком "-".

localport = { any / Целое число / rpc / rpc-epmap / iphttps / teredo / [ ,... ] } . При помощи этого параметра указывается, какие порты в сетевом пакете соответствуют данному правилу брандмауэра. Соответствовать правилу будет только тот сетевой трафик, который отвечает условиям, заданным на этой странице, и к нему будет применено действие. Доступны следующие значения:

- any - при указании этого значения весь сетевой трафик для выбранного протокола будет удовлетворять данному правилу безопасности подключения;

- Целое число - при помощи этого значения вы можете указать как определенный порт, например 80, диапазон портов, например 5000 - 5200, так и несколько определенных портов и диапазонов, разделенных запятыми.

- Rpc - при помощи этого значения локальный компьютер будет получать входящие запросы RPC через порт TCP 135 для сопоставления конечных точек RPC (RPC-EM). В запросе к RPC-EM указывается сетевая служба и запрашивается номер порта, по которому прослушивается указанная сетевая служба. RPC-EM сообщает номер порта, на который удаленный компьютер должен будет передавать сетевой трафик для данной службы. Этот параметр также позволяет RPC-EM принимать RPC-запросы по HTTP. Это значение доступно только для правил входящих подключений по протоколу TCP.

- rpc-epmap - при помощи этого значения локальный компьютер будет получать входящие сетевые пакеты RPC через порты, назначенные средой выполнения RPC. Порты из временного диапазона RPC блокируются брандмауэром Windows, если они не были назначены исполняемым модулем RPC определенной сетевой службе RPC. Только программа, для которой исполняемым модулем RPC назначен порт, может принимать входящий через этот порт трафик. Это значение доступно только для правил входящих подключений по протоколу TCP;

- iphttps - при помощи этого значения локальному компьютеру разрешается принимать входящие пакеты IPTHTTPS от удаленного компьютера. IPHTTPS является протоколом туннелирования, который поддерживает внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS. Это позволяет трафику IPv6 проходить через IP-прокси, которые не поддерживают IPv6 или некоторые другие технологии туннелирования IPv6, например Teredo или 6to4. Это значение доступно только для TCP портов;

- teredo - при помощи этого значения локальному компьютеру разрешается получать входящие сетевые пакеты Teredo. Это значение доступно только для правил входящих подключений по протоколу UDP портов.

remoteport = { any / Integer / [ ,... ] } . При помощи этого параметра указывается, какие удаленные порты в сетевом пакете, удовлетворяют данному правилу брандмауэра. Для этого параметра из значений доступны только целые числа и any.

protocol = { any / Integer / icmpv4 / icmpv6 / icmpv4:тип,код / icmpv6:тип,код / tcp / udp } . При помощи этого параметра задаются сведения о том, какие протоколы, указываемые в сетевом пакете, удовлетворяют данному правилу брандмауэра. Этот параметр эквивалентен странице "Протокол и порты" мастера создания правила нового входящего (исходящего) подключения оснастки "Брандмауэр Windows в режиме повышенной безопасности" . Для этого параметра доступны следующие значения:

interfacetype = { any / wireless / lan / ras } . При помощи этого параметра вы можете указать, что с учетом требований текущего правила, сетевые подключения устанавливаются только средствами выбранных интерфейсов. Для этого параметра существует четыре значения:

- any - установив это значение, к правилу применяются любые типы интерфейсов;

- wireless - установив это значение, правило применяется только в том случае, если подключение осуществляется через беспроводную сеть;

- lan - установив это значение, правило применяется только в том случае, если подключение к сети осуществляется при помощи сетевого адаптера;

- ras - установив это значение, правило применяется только в том случае, если подключение к сети осуществляется при помощи RAS интерфейса, VPN или Dial-Up.

rmtcomputergrp = SDDLСтрока . При помощи этого параметра вы можете задать компьютеры или группы компьютеров, которые могут соединяться с локальным компьютером. Для правил исходящих подключений эти параметры позволяют задать компьютеры или группы компьютеров, с которыми может соединяться локальный компьютер. В том случае, если этот параметр указан в строке команды, значением параметра security должно быть или authenticate , или authenc . Если в параметре action указано значение bypass , то список компьютеров или групп компьютеров должен быть указан в текущем параметре.

rmtusrgrp = SDDLСтрока . При помощи этого параметра вы можете определить, какие пользователи или группы пользователей могут соединяться с локальным компьютером. В том случае, если этот параметр указан в строке команды, значением параметра security должно быть или authenticate , или authenc . Если в параметре action указано значение bypass , то список учётных записей или групп учётных записей должен быть указан в текущем параметре

edge = { yes / deferapp / deferuser / no } . При помощи этого параметра вы можете указать, что трафик, который проходит через edge устройство, как Network Address Translation (NAT) и разрешается маршрутизатору, между локальным и удаленным компьютерами. Параметр edge можно указывать только для правил входящего трафика. Если значением данного параметра установлено deferapp или deferuser , то Windows позволяет приложению или пользователю получать входящий нежелательный трафик приложений от edge устройства.

security = { authenticate / authenc / authdynenc / authnoencap / notrequired } . При помощи этого параметра вы можете указать настройки безопасности для IPSec подключения. Для этого параметра доступно пять значений:

- authenticate - при указании authenticate в качестве значения параметра security, для данного правила разрешаются только те сетевые пакеты, которые прошли проверку IPSec. В этом случае, для аутентификации сетевого трафика вам понадобится создать отдельное правило безопасности подключения;

- authenc - при указании authenc в качестве значения параметра security, для данного правила разрешаются только те сетевые пакеты, которые прошли проверку IPSec и шифруются. В этом случае, для аутентификации сетевого трафика вам понадобится создать отдельное правило безопасности подключения;

- authdynenc - при указании authdynenc в качестве значения параметра security, системы динамически согласовывают использование шифрования трафика, соответствующего данному правилу брандмауэра Windows. Шифрование согласуется в соответствии со свойствами существующего правила безопасности соединения. Этот параметр позволяет компьютеру принять первый пакет TCP или UDP входящего соединения IPsec, при условии, что он защищен, но не зашифрован, с помощью IPsec. Как только первый пакет будет обработан, сервер повторно согласует соединение и обновит его;

- authnoencap - при указании authnoencap в качестве значения параметра security, компьютеры будут использовать только проверку подлинности и не будут использовать какие-либо алгоритмы пакетной инкапсуляции или шифрования для защиты последующих сетевых пакетов, передаваемых в рамках этого подключения. Параметр AuthNoEncap должен сопровождаться хотя бы одним комплектом обеспечения целостности AH или ESP. После завершения проверки подлинности, остальные сетевые пакеты, связанные с подключением передаются в незашифрованном виде. В этом случае, для аутентификации сетевого трафика вам понадобится создать отдельное правило безопасности подключения. AuthEnc и authnoencap нельзя использовать вместе. Если задан параметр authnoencap, то параметр security=authenticate становится необязательным;

- Notrequired - при указании notrequired в качестве значения параметра security, любой сетевой пакет соответствует этому правилу. В этом случае отдельное правило безопасности создавать не обязательно.

В этом примере, разрешим весь входящий трафик для программы Windows Live Mail с требованиями безопасности:

Add rule name="Windows Live Mail" dir=in program="%ProgramFiles%\Windows Live\Mail\wlmail.exe" security=authenticate action=allow

В этом примере разрешаются все входящие подключения для службы BranchCashe:

Add rule name="BranchCashe" service=PeerDistSvc dir=in protocol=tcp localport=80 action=allow

В этом примере блокируется исходящий трафик для порта 443 по TCP протоколу:

Add rule name="Запретить исходящий трафик по 443 порту" dir=out localport=443 protocol=TCP action=block

Увеличить рисунок

Заблокировать весь входящий сетевой трафик, который поступает по беспроводному интерфейсу можно следующим образом:

Add rule name="Запретить исходящий трафик по беспроводному интерфейсу" dir=out interface=wireless action=block

Delete

При помощи команды Delete контекста Netsh Advfirewall Firewall вы можете удалить все правила или отдельные их параметры. При указании команды без параметров, команда delete удалит все созданные ранее правила входящих и исходящих подключений. При обнаружении нескольких совпадений удаляются все правила, удовлетворяющие условию. Синтаксис команды следующий:

Netsh Advfirewall Firewall Rule Параметр Значение

Все параметры, которые доступны для этой команды, идентичны некоторым параметрам команды Add . Для этой команды доступны следующие параметры:

name = { all / RuleName }, dir = { in / out }, profile = { public / private / domain / any / [ ,... ] }, program = ProgramPath\FileName, service = { ServiceShortName / any }, localip = { Addresses }, remoteip = { Addresses }, localport = { any / Integer / rpc / rpc-epmap / teredo / [ ,... ] }, remoteport = { any / Integer / [ ,... ] }, protocol = { any / Integer / icmpv4 / icmpv6 / icmpv4:type,code / icmpv6:type,code / tcp / udp }.

В следующем примере проиллюстрирован метод удаления всех правил для исходящего трафика с локальным портом 443:

Delete rule name=all protocol=tcp localport=443

Увеличить рисунок

Set

При помощи команды Set контекста Netsh Advfirewall Firewall вы можете изменять и добавлять любые параметры и значения в заранее созданные правила. Для того чтобы в существующее правило входящих и исходящих подключений можно было добавить новый параметр, перед указанием параметров, введите set rule new . Если таких значений нет или же параметр new отсутствует, изменения не вносятся. Если правила не существует, команда завершается ошибкой. Для создания правил используется команда add , которая подробно описывалась в разделе Add Add. Синтаксис команды следующий:

set rule name=ИмяПравила Параметр Значение

В том случае, если критерию соответствуют несколько правил, все соответствующие правила будут обновлены. В следующем списке отображены все параметры, которые вы можете задавать без параметра new :

- group = GroupName / name = { all / RuleName }

- dir = { in / out }

- profile = { public / private / domain / any } [ ,... ]

- program = ProgramPath\FileName

- service = { ServiceShortName / any }

- localip = Addresses

- remoteip = Addresses

- localport = { any / rpc / rpc-epmap / teredo / iphttps / Integer / [ ,... ] }

- remoteport = { any / Integer / [ ,... ] }

- protocol = { any / Integer / icmpv4 / icmpv6 / icmpv4:type,code / icmpv6:type,code / tcp / udp }

Вместе с параметром new можно использовать все параметры, которые рассматривались в разделе Add .

В этом примере, изменяются требования безопасности для программы Windows Live Mail:

Set rule name="Windows Live Mail" new security= authnoencap

Для изменения удаленного IP-адреса для правила с именем BranchCashe, выполните следующие действия:

Set rule name="BranchCashe" new remoteip=192.168.0.1

Увеличить рисунок

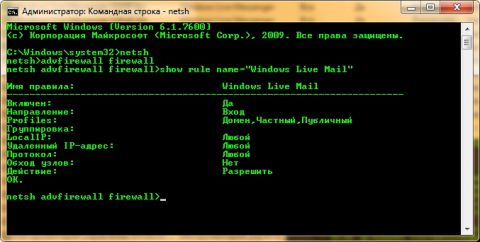

Show

При помощи команды Show контекста Netsh Advfirewall Firewall вы можете отобразить все экземпляры правил входящих и исходящих подключений, соответствующих указанному имени и, при необходимости, профилям и типу. При желании вы можете сделать выборку правил по имени, используя параметр name = { all / ИмяПравила } , по профилям, используя параметр profile = { public / private / domain / any } [ ,... ] , по типу: type = { dynamic / static } , а также отобразить подробную информацию, используя параметр verbose .

Например, для того чтобы отобразить все правила входящих и исходящих подключений в названии которых присутствует текст "Windows Live Mail", выполните следующие действия:

Show rule name="Windows Live Mail"

.png)