Почему Windows не нужен сторонний брандмауэр (Firewall). Как проверить сетевой экран. Comodo firewall: дружественная опека

Брандмауэр (также называется firewall или сетевой экран) — очень важный инструмент для обеспечения безопасности компьютера при работе в сети. Многие сторонние разработчики таких продуктов пытаются продать свои решения пользователям. Однако, в Windows имеется собственный встроенный Брандмауэр начиная с Windows XP SP2 и его более чем достаточно для обеспечения нормальной работы в сети. Также нет необходимости и в пакете для обеспечения безопасности (Internet Security), потому что в случае с Windows 7 можно скачать и установить бесплатный антивирус Microsoft Security Essentials, а в Windows 8 он уже поставляется в комплекте с системой и его не нужно ставить.

Зачем нужен Брандмауэр Windows?

Главная функция брандмауэра — блокировать/разрешать различные входящие соединения в зависимости от ситуации, в которой используется компьютер. Например, можно блокировать все попытки получить доступ к общим файлам, когда пользователь выходит в сеть через публичный Wi-Fi в кафе или парке, но разрешать доступ при выходе из защищенной домашней сети.

До выхода в свет Windows XP SP2, когда Брандмауэр Windows был по умолчанию включен в операционную систему, компьютеры с Windows XP подключались в сеть напрямую и легко заражались в среднем через 4 минуты после подключения. Такие черви как Blaster могли легко подключиться напрямую ко всему подряд. Так как в системе не было установлено сетевого экрана, Windows пропускал Blaster. Брандмауэр легко защищает компьютер от подобных атак, потому что блокирует входящие соединения и не позволяет червям вроде Blaster попасть в компьютер.

Почему стандартного Брандмауэра Windows будет вполне достаточно?

Встроенный в систему брандмауэр делает абсолютно ту же работу по блокировке входящих соединений, что и брандмауэры сторонних разработчиков. Сторонние решения просто обожают постоянно сообщать пользователю о том, что они есть в системе и трудятся в поте лица, периодически спрашивая о том, как поступить с доступом для той или иной программы. Встроенный же инструмент делает все это автоматически в фоновом режиме, не отвлекая пользователя от работы (лишь в очень редких случаях он все же задает вопросы, но это действительно очень большая редкость).

Штатный брандмауэр активируется автоматически и его можно выключить либо вручную, либо установив брандмауэр стороннего производителя. Найти настройки штатного брандмауэра можно в Панели управления. Когда какой-то программе необходимы входящие соединения, Брандмауэр автоматически создает для этого правила в настройках или запрашивает (очень редко) пользователя о том, как поступать с такой программой, давать ли ей доступ.

В каких случаях необходимо использовать сторонние брандмауэры

Стандартный Брандмауэр работает в системе с момента ее установки и делает самое главное — блокирует входящие соединения. Он может делать больше, но эти возможности скрыты и доступны в настройках. По умолчанию программа настроена таким образом, чтобы не отвлекать пользователя от работы, делая как можно больше работы автоматически.

Большинство сторонних брандмауэров позволяет пользователю вручную настроить, какому приложение давать доступ в сеть, а какому нет. При этом, для конкретного приложения можно настроить работу с сетью таким образом, чтобы брандмауэр разрешал либо только входящие соединения, либо только исходящие, либо оба типа соединений. Можно также задать конкретные разрешенные или запрещенные протоколы и порты. Все это позволяет более гибко настраивать работу компьютера при взаимодействии с сетью. В то же время, это требует от пользователя высокой квалификации и влечет за собой необходимость отвлекаться на настройку приложения, что подходит далеко не всем пользователям.

Продвинутым пользователям может понравиться такая гибкость в настройке, но средним пользователям достаточно сложно идентифицировать процесс, который предлагается разрешить/запретить, что просто-напросто вызовет у них «ступор». Также постоянные запросы от сетевого экрана могут достаточно сильно надоедать, потому что вместо желаемого результата (запуска и работы с программой для решения своих задач) пользователю придется сначала настроить работу программы защиты. Если вы не доверяете какой-то программе, то должны просто отказаться от ее запуска на своем компьютере или использовать , которые дадут возможность откатить все настройки в системе в случае необходимости.

Если пользователю необходимо полностью контролировать взаимодействие компьютера с интернетом, то он определенно выберет брандмауэр стороннего производителя. Кроме того, они часто имеют функцию журналирования (логгирования), когда каждое действие записывается в специальный журнал. Из этого журнала можно потом узнать, какая программа и куда обращалась, сколько трафика было загружено и отправлено, какие процессы активно используют работу с сетью, а какие нет и многое другое.

Для большинства простых пользователей сторонние брандмауэры просто не нужны, потому что хватит штатного варианта, который отлично справляется со своей задачей.

Расширенные функции Брандмауэра Windows

Брандмауэр Windows имеет расширенные настройки, с помощью которых можно создавать правила для отдельных приложений. Например, можно разрешить отдельному приложению взаимодействовать только с определенными адресами, блокируя все остальные. Этот интерфейс не так прост и требует изучения, но тем не менее, позволяет достаточно многое.

Заключение

Брандмауэры от сторонних разработчиков является не более чем инструментом для продвинутых пользователей с расширенными настройками. Штатный Брандмауэр Windows является такой же хорошей защитой, но не требует от пользователя лишних действий и не обладает огромным количеством сложных дополнительных настроек.

Файрвол (файервол), или как его еще называют брандмауэр, межсетевой и сетевой экран, осуществляют мониторинг и контроль соединений системы между вашим компьютером, сетью и интернетом, чтобы своевременно обнаружить и предотвратить атаки и вторжения. Программы данного класса особенно полезны в тех случаях, когда необходимо контролировать интернет деятельность установленных приложений.

Ни один другой бесплатный продукт не нагоняет большей тоски на пользователя, чем файрвол. И причина проста, процесс поиска подходящего межсетевого экрана в обязательном порядке включает в себя процесс проб и ошибок. Хороший брандмауэр должен защищать систему, не будучи слишком навязчивым или сложным в управлении и настройке. В этом обзоре вам будут предоставлены лучшие бесплатные файрволы (по мнению данного сайта), доступные сегодня. Как и все обзоры, рекомендации и советы сделаны с учетом опыта разных людей. Поэтому, если у вас есть идеи или интересные мнения, то они всегда приветствуются.

Примечание : Читателю стоит понимать, что мощные файерволы с гибкой настройкой правил всегда требуют знаний в области устройства сети. Однако, даже в их случае должен быть более или менее понятный способ администрирования.

Существует два вида сетевых экранов - программы и аппаратные устройства. Брандмауэры, представленные в виде программ (о них и пойдет речь в этой статье), устанавливаются на ваш компьютер и выполняются в фоновом режиме, чтобы в режиме реального времени осуществлять пристальный контроль за действиями системы. Как и со многими средствами безопасности, чтобы избежать потенциальных конфликтов, доходящих вплоть до ручного удаления файлов с загрузочных дисков, рекомендуется устанавливать только один межсетевой экран. Аппаратные файерволы обычно представляют собой специальное устройство с зашитой в схемы логикой и оптимизированными под фильтрацию модулями (например, специальные процессоры, система команд которых включает в себя операции с IP-адресами). Вы можете использовать программные и аппаратные брандмауэры совместно. Например, современные маршрутизаторы, как правило, включают в себя встроенный межсетевой экран и, в зависимости от типа маршрутизатора, он может не только входить прошивку (так называют программы устройств), но и частично быть реализован на уровне микросхем.

Наличие базового сетевого экрана уже давно является критичным для обеспечения безопасности вашего компьютера, именно по этой причине многие антивирусы постепенно включают в себя часть функций файерволов. Простые межсетевые экраны, как и по умолчанию брандмауэр Windows, позволяют огранить доступ к вашей системе и личной информации, молчаливо защищая вас от входящих угроз. В рамках обзора будет рассмотрено несколько базовых файрволов, которые позволяют защитить Windows несколько лучше, чем это может сделать стандартный инструмент безопасности, например, отслеживают попытки программ открыть исходящие соединения с интернетом (данное действие относится к исходящим угрозам).

Примечание : Читателю стоит понимать, что стандартный брандмауэр виндовс предоставляет достаточно ограниченные возможности для защиты от исходящих угроз. Сторонние приложения обычно предлагают более широкий спектр возможностей.

Проактивные брандмауэры предлают более расширенную защиту, в том числе включают системы обнаружения и предотвращения вторжений, основанные на сборе статистики о поведении программ и эвристического анализа, что позволяет им защищать компьютер от большего спектра угроз. Такие файерволы стремятся создать сильную двустороннюю защиту, пресекая не только входящие угрозы, но и оберегая вас от передачи вашей личной информации программами в интернет. Недостатком таких сетевых экранов является то, что они более сложны в использовании и требуют больше .

Важно понимать, что сегодня наличие брандмауэра и антивируса (по отдельности или в виде одного решения) считается минимальным необходимым базовым подходом для обеспечения безопасности вашего компьютера.

Примечание : На разных частях сайта можно найти много полезной информации о безопасности, как например, обзор программ обнаружения и предотвращения вторжений для домашнего использования .

Советы и меры предосторожности:

- Перед установкой продуктов безопасности, в том числе антивирусов и файерволов, вам стоит задуматься о создании полного образа диска. Создав такой образ, вы сможете восстановить вашу систему обратно к предыдущему состоянию в случаях, если после установки и настройки средств защиты появились критические ошибки в системе, например, из-за некорректной установки компонентов или же вами были изменены критические настройки системы. Кроме того, образы позволяют справляться со сложными вирусами или просто случайными конфликтами в системе. Так, например, некоторые драйвера системы могут быть попросту несовместимы друг с другом, из-за чего будет страдать ваша система. Начиная с Windows Vista Ultimate, в состав системы входит стандартный инструмент архивации и восстановления, но вы так же можете использовать бесплатные программы для создания образа диска .

- Для проверки полного удаления сторонних брандмауэров и других средств защиты советуется использовать деинсталляторы , так как после удаления могут оставаться службы, записи в реестре и другие объекты системы.

Базовые файрволы и брандмауэры

Предисловие или несколько слов о встроенном брандмауэре windows

Встроенный брандмауэр Windows является более частым выбором пользователей, так как он позволяет защищать компьютер от входящих угроз и не забрасывает пользователя всплывающими сообщениями. Так же файервол виндовс не требует установки (речь о версиях Windows, где сетевой экран входит в состав по умолчанию) и практически не конфликтует с другими программами. Кроме того, многие средние пользователи не могут правильно реагировать на всплывающие уведомления, в связи с отсутствием базовых знаний устройства сети.

Так что если вам необходимо сканировать систему на наличие вирусов и вы не хотите (не нуждаетесь) в дополнительных возможностях сторонних файрволов, другими словами, уровень рисков очень мал, то брандмауэр Windows может быть именно тем решением, которое вам необходимо, в виду своей простоты и нетребовательности.

Как альтернатива, вы можете скачать сторонний файрвол и заменить им стандартный брандмауэр Windows базовым для более легкого управления исходящими соединениями и для дополнительных функций. Большинство двусторонних сетевых экранов ограничиваются простыми вопросами вида разрешить или запретить доступ в интернет для неизвестных программ. И так же многие файрволы автоматически настраивают доступ к преднастроенному списку программ (часто этот список включает большинство популярных приложений) и сохраняют ваши решения в своей базе. Так, что после некоторого времени, вы практически не увидите оповещений.

И как вариант, вы так же можете использовать проактивные файерволы, предварительно отключив в них эвристику и анализ. Кроме того, такой вариант может оказаться даже более подходящим, так как проактивные брандмауэры в виду своей сложности попросту содержат больший список предварительных шаблонов правил и настроек доступа.

Это хорошо сделанный файрвол для контроля исходящих и входящих соединений операционной системы, который подойдет пользователям любого уровня. ZoneAlarm защищает систему от вторжений, а так же контролирует доступ программ в интернет. Брандмауэр имеет простой для понимания интерфейс. Вы можете настроить параметры безопасности под собственные потребности, включая расшаренные (общедоступные) файлы и принтеры, настройку сетей и прочее. Можно даже выключить файервол по необходимости (кстати, быстрого доступа к такой возможности безумно не хватает стандартному брандмауэру Windows). Вся настройка происходит с помощью простых элементов управления (ползунки и прочие), так что в большинстве случаев от вас потребуется несколько щелчков мыши. Чтобы пользователям было проще освоиться с программой, при первом запуске ZoneAlarm предлагает выполнить сканирование установленных программ и выставление для них разрешений/запретов на доступ. Учтите, что это первое сканирование не всегда позволяет правильно выставить доступ.

Первое время после установки вам придется наблюдать и корректировать действия ZoneAlarm, чтобы убедиться в том, что все программы имеют достаточный уровень доступа в интернет. Но, всплывающие окна очень просты и представлены в формате "разрешить/запретить" с флажком для запоминания выбранного действия. Даже начинающие пользователи смогут легко в нем разобраться (в сообщении так же будет указано название программ).

Вы можете установить подходящий для вас уровень контроля программ. Низкий уровень предполагает режим обучения (файрвол запоминает все программы, которые используют сеть), отключение защиты и минимальное количество всплывающих окошек. Средний уровень предполагает, что любой доступ к доверенной сети или интернету будет происходит с разрешения. Высокий уровень не предоставляется в бесплатной версии ZoneAlarm. Установить любой из уровней вы можете в любое время. Используя модуль "Smart Defense Advisor", сетевой экран будет предлагать для программ без правил наиболее часто принимаемый вариант пользователями по всему миру. Вы можете и не использовать данный модуль (хотя для начинающих он будет весьма полезен).

Настройка интернет-зон включает в себя доверенную зону, которая подразумевает локальную сеть с расшаренными файлами, принтерами и прочим, и интернет зону для доступа из сети. Для каждой из зон предоставляется простой формат управления из 3-х вариантов "без защиты" (брандмауэр выключен), "средний" (обмен/совместное использование ресурсов, таких как файлы и принтеры) и "высокий" (позволяет пользоваться использовать сеть, но блокирует доступ кому-либо из сети к вашей системе). Средний уровень рекомендуется для домашних сетей с более, чем одной операционной системой, и для случаев, когда это требуется из-за устройств (роутеры, маршрутизаторы). Высокий уровень рекомендуется для одиночных машин с доступом в интернет (например, дома один компьютер и нет никакой внутренней сети), а так же для общественных мест, где вы собираетесь выйти в сеть (WiFi в ресторанах и так далее).

В целом, ZoneAlarm Free предлагает базовую двустороннюю защиту со скрытым режимом и защиту от фишинга. Тем не менее, файрволу не хватает эвристических и поведенческих модулей, а так же возможности разрешения/блокирования доступа между программами.

Стоит отметить, что от версии к версии, файрвол немного "легчает" в части функциональности. Возможно, это лишь временная динамика, но все же.

Будет хорошим выбором для тех, кто нацелен на использование встроенного брандмауэра Windows. Несмотря на свое название, программа совместима с Windows XP и выше. В паре слов, Windows 10 Firewall Control позволяет в более удобном и простом виде настраивать блокировку и доступ приложений к интернету в стандартном файрволе Windows. Так же данный сетевой экран добавляет более лучший способ управления исходящими соединениями. Он основан на Windows Filtering Platform, на которой так же сделан стандартный брандмауэр. Поэтому в отличии от большинства других межсетевых экранов, приложение не устанавливает какие-либо драйверы в систему. Пользовательский интерфейс сделан очень просто и понятно. На нем отображается только то, что программа умеет делать, т.е. блок с настройками "разрешить/запретить" доступ и ничего больше.

Всего есть три режима - "нормальный", "разрешить все" и "отключить все". Последний режим полностью отключает доступ приложениям, вне зависимости от настроек файрвола. Режим "разрешить все" говорит сам за себя, то есть беспрепятственный доступ в интернет для всех приложений (аналогично тому, как если выключить брандмауэр). Если вам не нужно что-то тестировать, то нормальный режим рекомендуется - доступ в интернет для программ будет предоставляться в зависимости от индивидуальных настроек.

В нормальном режиме, когда программа попытается получить доступ в интернет в первый раз (после установки W10), появится всплывающее окошко с информацией о приложении, издателе и прочем. Вы можете разрешить или запретить доступ как единовременно, так и постоянно. Если вы выберите первый вариант, то при следующем запуске программы окошко появится снова.

В дополнение к всплывающим окнам выбора действий Windows 10 Firewall Control, так же появляются небольшие окна в правом нижнем углу экрана с информацией о доступе (заблокирован/разрешен доступ и так далее). Эти уведомления можно отключить в настройках.

Это вообщем все, что может делать этот файрвол. К недостаткам можно отнести тот момент, что вам придется настраивать доступ для всех ваших приложений, начиная от браузера и заканчивая антивирусом, что может несколько раздражать своей рутинностью. Тем не менее, Windows 10 Firewall Control позволяет гораздо более простой и удобный контроль над встроенным брандмауэром Windows, нежели это предлагает операционная система.

Является легким файерволом, который базируется на стандартном брандмауэре Windows. В нем полностью отсутствуют всплывающие окна, поэтому этот сетевой экран может быть идеальным для тех, кому нужно решение вида "установил и занялся другими делами". Инсталлятор этой программы весит всего около 1 Мб. Установка проста, но, к сожалению, не содержит возможность выбора места установки. После установки, файрвол запускается в фоновом режиме с иконкой в системном трее. Все функции программы доступны только из системного трея - никакого интерфейса вида "главное окно" в нем нет. Во всплывающем меню, пользователь может выбрать необходимые пункты, в частности, режим сетевого экрана, общая сетевая активность, добавить/исключить приложения/процессы и вызвать диалог с настройками файервола.

Диалоговое окно с настройками сетевого экрана так же достаточно скромное. Общие настройки, с возможностью задать пароль для защиты настроек. Секция, в которой указываются приложения, которым разрешено подключаться к сети. Есть так же функция "Detect", которая будет пытаться обнаружить известные приложения, чтобы пользователю не пришлось добавлять программы вручную. Кроме того, TinyWall умеет распознавать связанные процессы одного приложения. Например, если у вас есть программа, которая запускает несколько процессов, то добавив программу в белый список, все открытые связанные процессы так же будут иметь доступ в интернет.

Следует отметить, что при добавлении программы в список исключений, приложение не ограничивается по UDP и TCP трафику. В зависимости от характера программы, может быть более благоразумным ограничить ее, к примеру, только "исходящим" трафиком.

Вкладка специальные исключения позволяет пользователю задать дополнительные параметры. В частности, выбрать разрешение или блокировку доступа для системных служб. Если вы не очень хорошо разбираетесь в компьютерах, то рекомендуется оставить настройки "как есть". На вкладке обслуживание вы можете импортировать/экспортировать настройки, проверить наличие версий, а так же перейти на страницу разработчика.

В целом, TinyWall это легкий файервол, который будет хорошим выбором для тех, кто ищет ненавязчивый и простой в управлении межсетевой экран.

Файерволы и межсетевые экраны с системами обнаружения и предотвращения вторжений

Предисловие или несколько слов о файерволах с системами обнаружения и предотвращения вторжений

Следующие файерволы и межсетевые экраны обеспечивают более лучшую защиту сети, а так же поддерживают различные варианты исполнения систем обнаружения и предотвращения вторжений. Каждый брандмауэр поставляется с настройками по умолчанию, поэтому, в зависимости от потребностей пользователя, может потребоваться очень мало корректировок

Файрволы в этом разделе требуют от пользователя больше знаний и времени на настройку и ознакомление, чем базовые сетевые экраны, но зато позволяют обеспечить более высокий уровень защиты.

При выборе подходящего брандмауэра не стоит ориентироваться на общедоступные независимые тестирования и прочие заявления, так как в рамках тестирования эффективность проверяется на максимальных установках, в то время, как у большинства пользователей более простой уровень защиты (ведь пользоваться интернетом то же хочется, а не сидеть в окопе с доступом на один сайт). Поэтому, большинство разработчиков межсетевых экранов стремятся обеспечить максимальную "дружелюбность" функциональности, иногда с понижением уровня настроек безопасности (отключение мониторинга части показателей).

Учитывайте эти обстоятельства.

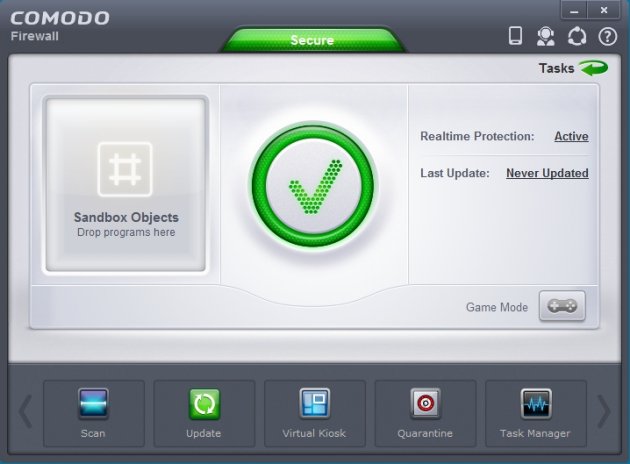

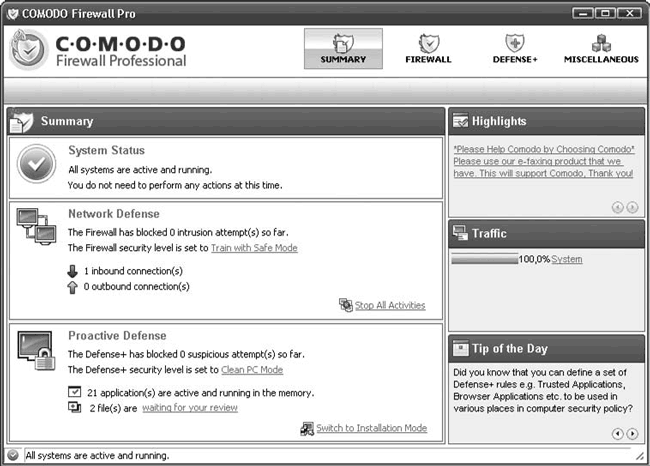

Это солидный файервол для тех пользователей, которые ищут полнофункциональный пакет безопасности. Этот продукт в большей степени предназначен для опытных и технически подкованных пользователей. Его система обнаружения вторжений называется "Defense+" и соответствует или даже превышает возможности платных продуктов. Комодо файрвол предоставляет достаточно много контроля и настроек, что особенно понравится любопытным и непоседливым пользователям, чьей задачей является обеспечение максимального уровня безопасности.

Comodo содержит защиту от атак переполнения буфера и облегченный вариант песочницы, который позволяет проверить неизвестные приложения и установки программ на предмет того, как их запуск скажется на операционной системе компьютера. Использование песочницы ограничивает негативные последствия вредоносных программ. Комодо содержит длинный список известных проверенных приложений, но если неизвестное приложение попытается получить доступ через файервол, то Comodo в первую очередь ограничит действия программы и спросит вас о том, что с ним делать. Кроме того, вся функциональность по контролю над портами, протоколами и конфигурациями будет в вашем распоряжении.

Во время установки у вас будет три варианта установки брандмауэра - "только файрвол", "файрвол с оптимальным набором проактивной защиты" и "максимальная проактивая защита" (т.е. "Defense+", как упоминалось ранее). После установки Comodo автоматически выбирает "Безопасный режим", который приведет к появлению многочисленных всплывающих уведомлений для приложений, которые не входят в список доверенных программ. Если вы выберите разрешить/запретить и укажите запомнить ответ, то Comodo создаст и сохранит пользовательское правило для приложения, которые вы всегда сможете отредактировать из общего списка.

Если вы выберите режим чистого компьютера (Clean PC Mode), то Defense+ автоматически пометит все приложения на вашем диске, как безопасные. Учтите, что если среди программ будет вирус, то он так же будет считаться безопасным, поэтому аккуратно используйте данную функцию и только в тех случаях, когда вы действительно уверены в безопасности программ. Тем не менее, эти приложения по-прежнему будут отслеживаться хоть и на минимальном уровне - проверка защищенных объектов Comodo (реестр и COM интерфейс), мониторинг установленных правил и прочее. Все добавленные файлы будут автоматически добавляться в список на рассмотрение, помечаться как потенциально небезопасные и их запуск будет приводить к всплывающим сообщениям, как если бы вы использовали безопасный режим, до тех пор, пока вы не установите правила.

Comodo сокращает частоту появления оповещений за счет автоматического определения программ как безопасных, на основе правил доступа в интернет. Тем не менее, вы можете дополнительно сократить количество оповещений "Defense+" одним или несколькими методами:

- Сразу подразумевать ваш ответ, как "запомнить ответ", для всех предупреждений. Другими словами, когда любое приложение будет впервые запускаться, то ответ сразу будет подразумеваться как постоянное решение. Однако, необходимо аккуратно использовать данную настройку, так как периодически приложениям необходимо временно предоставлять или запрещать доступ

- Добавить программы в списки безопасных или доверенных файлов

- Использовать режим чистого компьютера. Рекомендуется предварительно убедиться в том, что программы на вашем диске не содержат вирусов и троянов

В целом, Comodo Firewall мощный файервол с массой гибких настроек, который отлично подойдет для обеспечения высокого уровня защиты. Тем не менее, он рассчитан на тех пользователей, кто обладает некоторыми знаниями в устройстве Windows и сети. Начинающим же пользователям настоятельно рекомендуется не использовать данный брандмауэр.

Бывший коммерческий межсетевой экран теперь является бесплатным без ограничений. Это проактивное многослойное решение безопасности наряду со стандартной защитой брандмауэра включает в себя поведенческую технологию блокирования, которая осуществляет мониторинг и проверку вирусов, шпионов , вредоносных программ, безопасности процессов и приложений, реестра и прочего. Private Firewall, безусловно, можно назвать многофункциональным файрволом с системой обнаружения и предотвращения вторжений.

Бывший коммерческий межсетевой экран теперь является бесплатным без ограничений. Это проактивное многослойное решение безопасности наряду со стандартной защитой брандмауэра включает в себя поведенческую технологию блокирования, которая осуществляет мониторинг и проверку вирусов, шпионов , вредоносных программ, безопасности процессов и приложений, реестра и прочего. Private Firewall, безусловно, можно назвать многофункциональным файрволом с системой обнаружения и предотвращения вторжений.

Пользовательский интерфейс программы может показаться немного запутанным и громоздким. Существует много настраиваемых параметров, поэтому иногда может чувствоваться нехватка сортировки. Конечно, каждый раздел содержит достаточно объемную справку с пояснениями, но все же. Режим обучения позволяет в течении 180 секунд разрешать все действия программ, что идеально подходит для быстрой настройки правил для только что установленных программ (не нужно создавать десятки правил под каждый порт, протокол и адрес). Тем не менее, будьте готовы, что первый запуск межсетевого экрана может привести к блокировке ряда, казалось бы, известных программ.

Вы можете устанавливать разные уровни безопасности (высокий, низкий и настраиваемый) для внутренней сети и интернета. Другими словами, например, если у вас есть в домашней сети пара компьютеров или же принтер, то нет смысла их так же ограничивать. Так же в вашем распоряжении будут три профиля - домашний (Home), офис(Office) и удаленный (Remote). Вы можете установить соответствующие настройки для каждого из них и легко переключаться по мере необходимости, особенно полезно для ноутбуков. Еще одной полезной функцией является то, что вы можете заблокировать исходящую почту в один щелчок мыши, что удобно, когда вы запустили почтовый клиент и не хотите, чтобы приложение случайно или по расписанию отсылало письма.

В целом, Private Firewall представляет собой достаточно эффективный межсетевой экран, который имеет достаточно неплохие оценки в интернете. Тем не менее, графический интерфейс и удобство использования в большей степени оценят технически подкованные пользователи. Новичок просто растеряется.

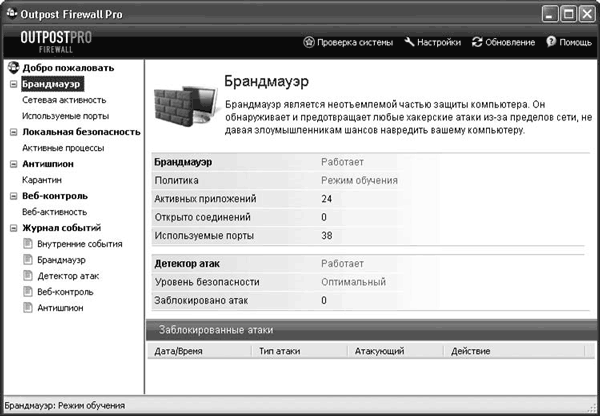

Брандмауэр будет хорошим выбором для пользователей, которые хотят иметь гибкую настройку защиты без ущерба для удобства использования. Его интерфейс тщательно организован и сохраняет свою функциональность (с ним легко справятся обычные пользователи). К примеру, оповещения упрощены, но так же функциональны, поэтому вы легко и быстро настроить правила или применить действия. Кроме того, файервол помнит все ответы во всплывающих сообщениях без необходимости создания дополнительных правил, уведомляет вас о всех настроенных правилах в режиме обучения и оповещает обо всех автоматически примененных правилах, например, для браузеров при смене версий.

Брандмауэр будет хорошим выбором для пользователей, которые хотят иметь гибкую настройку защиты без ущерба для удобства использования. Его интерфейс тщательно организован и сохраняет свою функциональность (с ним легко справятся обычные пользователи). К примеру, оповещения упрощены, но так же функциональны, поэтому вы легко и быстро настроить правила или применить действия. Кроме того, файервол помнит все ответы во всплывающих сообщениях без необходимости создания дополнительных правил, уведомляет вас о всех настроенных правилах в режиме обучения и оповещает обо всех автоматически примененных правилах, например, для браузеров при смене версий.

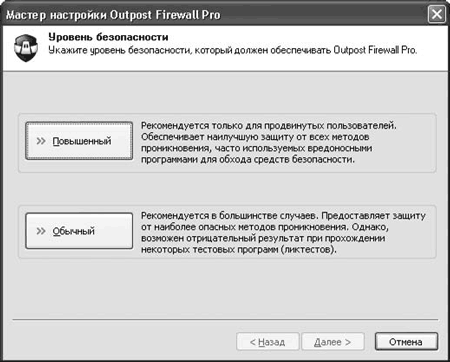

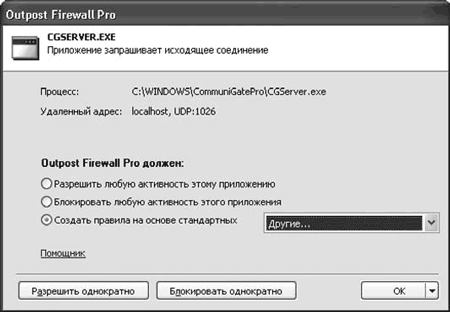

Бесплатной версии не хватает многих дополнительных функций платной версии, таких как возможность отключить активное соединение. Тем не менее, возможностей вполне достаточно. Вы можете выбрать 5 уровней защиты, начиная от полной блокировки соединений и заканчивая разрешением всех действий, включая средний ручной режим обучения "Rules Wizard". Кроме того, сетевой экран Outpost контролирует различные опасные виды деятельности приложений, включая инъекции памяти, загрузку драйверов, обращение к критическим объектам системы (реестр, файлы). Так же в базу Outpost входит достаточно много преднастроенных шаблонов правил, поэтому настройка доступа в интернет для приложений чаще всего будет состоять и пары щелчков мыши.

Установщик спросит вас хотите ли вы, чтобы брандмауэр обучался в течении недели (с использованием режима автообучения и ручного обучения "Rules Wizard"). В этом режиме межсетевой экран автоматически установит правила для известных безопасных приложений.

В целом, брандмауэр Outpost Firewall Free будет хорошим выбором тех, кто ищет баланс функциональности и интерфейса.

Файрвол отличается от своих аналогов тем, что он поставляется с дополнительными модулями защиты, а именно реестра, блокировщика всплывающих окон и родительского контроля - что-то вроде пакетного решения. Брандмаэур менее настраиваемый, чем предыдущие сетевые экраны, перечисленные в обзоре, но многие стандартные секции все же доступны. Три уровня защиты - выключено (выключение файрвола), пользовательский (позволяет настраивать правила для соединений) и высокий (блокирующий все соединения). Каждый раздел в интерфейсе программы выполнен достаточно чисто. Оповещения, как правило, предоставляют четкую и ясную информацию.

Файрвол отличается от своих аналогов тем, что он поставляется с дополнительными модулями защиты, а именно реестра, блокировщика всплывающих окон и родительского контроля - что-то вроде пакетного решения. Брандмаэур менее настраиваемый, чем предыдущие сетевые экраны, перечисленные в обзоре, но многие стандартные секции все же доступны. Три уровня защиты - выключено (выключение файрвола), пользовательский (позволяет настраивать правила для соединений) и высокий (блокирующий все соединения). Каждый раздел в интерфейсе программы выполнен достаточно чисто. Оповещения, как правило, предоставляют четкую и ясную информацию.

Модуль защиты реестра обеспечивает контроль и безопасность реестра на предмет модификаций, с возможность настройки конкретных разделов. Модуль родительского контроля, как и следует из названия, ограничивает доступный список сайтов, но вам необходимо вручную добавить каждый сайт. Проблема модуля в логике. Вы можете именно разрешить определенные веб-сайты, вы не можете только блокировать отдельные сайты. Компонент блокировки всплывающих окон отслеживает поведение браузера и блокирует всплывающую рекламу и прочее. Все эти три дополнительных модуля можно по отдельности отключить. AVS Firewall так же поставляется с утилитой мониторинга , так что вы сможете проверить размер проходящего сетевого трафика для каждого приложения.

Во время установки этого брандмауэра, установщик автоматически устанавливает браузер AVS Software. К сожалению, возможности отказаться нет, но вы после установки вы можете ее отдельно удалить без каких-либо последствий для файрвола.

В целом, AVS Firewall достаточно неплохой файрвол, который понравится тем, кому нужно обеспечить больше безопасности, чем в случае с базовыми сетевыми экранами, и кому не хочется очень сильно углубляться в специфику устройства сети.

Примечание : AVS Firewall больше не поддерживается производителем.

Другие файрволы и межсетевые экраны для Windows 95-2000

Хоть и редко встретишь старые операционные системы, как, например, 98 или Me, но все же их так же не стоит оставлять без защиты, особенно если они не скрыты за другими системами с брандмауэрами. Поэтому, если по какой-то причине вы их используете, то вот небольшой список файрволов и межсетевых экранов для Windows 95-2000. Учтите, что указанные файрволы более не поддерживаются производителями и могут содержать ошибки или приводить к проблемам, которые, скорее всего, кроме вас никто рассматривать не будет. Тем не менее, наличие возможности лучше ее отсутствия.

- Sygate Personal Firewall (Windows 2000 / XP / 2003) [более не поддерживается]

- NetVeda Safety.Net (Windows 95/98 / Me / NT / 2000 / XP, требует регистрации) [более не поддерживается]

- Filseclab Personal Firewall (Windows 95/98 / Me / NT / 2000/2003 / XP, 32-разрядная версия) [более не поддерживается]

Защита вашего компьютера Яремчук Сергей Акимович

4.1. Для чего нужен брандмауэр

Антивирус защищает системные и пользовательские файлы от вредоносного программного обеспечения. Задача брандмауэров – фильтрация входящего и исходящего трафика и блокирование несанкционированного доступа к компьютеру.

Для работы в Сети операционная система использует сервисы, которые открывают порты и ждут подключения к ним. Зная номер порта, пользователь может подсоединиться к нему с удаленного компьютера и получить доступ к некоторым ресурсам. Проблема в том, что в реализации некоторых сервисов присутствуют ошибки, которые могут быть использованы для сетевой атаки – как вирусной, так и ставящей целью нарушение работы уязвимого сервиса или системы в целом. Брандмауэр, используя набор правил, разрешает или запрещает доступ к компьютеру из Сети.

Примечание

Первоначально брандмауэром называли перегородку в паровозах, находящуюся между машинным отделением и вагонами и защищающую последние от возможного возгорания. В современном значении это слово начало употребляться приблизительно в начале 1990-х годов, когда для английского слова firewall не смогли найти однозначного перевода. Поскольку немецкое слово Brandmauer означало то же самое и было уже известно, его и стали использовать, хотя только на постсоветском пространстве.

Первыми появились фильтры пакетов , которые действовали на основании информации, помещенной в заголовке: IP-адрес, номера портов источника и получателя, тип пакета и длина. Выглядело это следующим образом. Компьютеру из внутренней сети с определенным IP-адресом разрешается соединяться с любыми внешними компьютерами, используя только указанный порт. Например, протокол SMTP, который применяется для отправки электронной почты, использует 25-порт, протокол РОР3, с помощью которого почта получается, – 110-порт, веб-сервисы обычно настроены на 80-порт. При попытке получить доступ к другим сервисам брандмауэр блокировал соединение.

Постепенно стало понятно, что такой статической схемы недостаточно. Это привело к появлению фильтров, отслеживающих состояние соединений (stateful). Постепенно функциональность брандмауэров возрастала, появились фильтры уровня приложений и фильтры соединений, умеющие контролировать контекст. Не будем углубляться в историю, тем более что сегодня встретить их в чистом виде практически невозможно.

Чаще всего пользователю трудно решить, что кому запретить или разрешить. В операционной системе Windows принято следующее взаимодействие пользователя с используемым брандмауэром. Например, в строке веб-браузера набран адрес или имя сервера. Брандмауэр, проанализировав запрос, временно блокирует его и запрашивает у пользователя подтверждение, предоставляя ему всю информацию: приложение или сервис, IP-адрес или имя удаленного узла и порт назначения. Если выход в Интернет с использованием данной утилиты действительно планировался, пользователь подтверждает это, и брандмауэр разрешает соединение. Чтобы не беспокоить пользователя в дальнейшем, ответ запоминается. Хотя, чтобы уменьшить вероятность ошибки, через некоторое время процесс повторяется.

Таким образом, если случайно было разрешено соединение для спрятавшегося троянца, существует вероятность, что в следующий раз его не пропустят. Однако создатели вирусов также используют эту особенность взаимодействия. Теперь, чтобы скрыть свою программу, им достаточно загружать ее как расширение Internet Explorer, иногда вызывается и сам браузер, адресная строка которого содержит не только имя удаленного узла, но и информацию, которую удалось украсть. Пользователь не всегда вникает в суть запроса, поэтому в большинстве случаев обман удается.

Брандмауэр обязательно должен использоваться совместно с антивирусной программой. Это не взаимоисключающие, а дополняющие друг друга приложения, хотя многие сегодняшние брандмауэры выросли в настоящие системы защиты, умеющие отслеживать вышеописанную ситуацию.

Необходимо контролировать как входящий, так и исходящий трафик. В первом случае вы будете защищены от попытки несанкционированного доступа извне, а контроль исходящего трафика позволит блокировать трояны и другие зловредные программы, пытающиеся получить доступ в Интернет, а также ненужный трафик в виде баннеров. Следует отметить, что, хотя все брандмауэры похожи, каждая конкретная реализация может содержать ошибки.

Появление встроенного Брандмауэра в Windows XP многие приветствовали, однако вскоре выяснилось, что он контролирует только входящий трафик, а по удобству настроек уступает большинству решений. Усовершенствованный Брандмауэр в Windows Vista обладает несколько большими возможностями – поддерживается фильтрация входящего и исходящего трафика. С его помощью можно запретить приложениям обращаться к другим компьютерам или отвечать на их запросы, поэтому мультимедийные программы могут воспроизводить мультимедийные файлы на локальном компьютере, но не смогут подключаться к веб-узлам в Интернете. Брандмауэр в Windows Vista следит за ресурсами операционной системы, и, если они начинают вести себя иначе, что обычно указывает на наличие проблем, блокирует соединение. Если другая программа попытается обратиться в Интернет, чтобы установить дополнительный модуль, пользователь увидит предупреждение, посылаемое Брандмауэром .

Однако на практике у пользователя мало средств для тонкой настройки, а вредоносное приложение, попав на компьютер, в первую очередь попытается создать разрешающее правило, ориентируясь именно на встроенный Брандмауэр Windows , или просто отключить его, поэтому рассмотрим не его, а несколько типичных решений.

Из книги HTML5 для веб-дизайнеров автора Джереми КитCanvas. Ага! И для чего он нужен? Создавать картинки на лету с использованием JavaScript и Canvas – это все здорово и прекрасно, но если вы не убежденный мазохист, то зачем?Истинная сила Canvas заключается в том, что его содержимое может быть обновлено в любой момент, на нем можно

Из книги Linux: Полное руководство автора19.4. Что такое брандмауэр Брандмауэр (межсетевой экран, бастион, firewall) - это компонент системы, обеспечивающий защиту сети от несанкционированного доступа.Как известно, весь трафик в сети состоит из пакетов. Каждый пакет состоит из двух частей: заголовка и тела. В

Из книги Бесплатные разговоры через Интернет автора Фрузоров СергейБрандмауэр и для чего он нужен Брандмауэр, или, как его называют индейцы из племени Пумба-Юмба, firewall (огненная стена) - довольно интересная и полезная штука. В отличие от антивирусной программы, он не сможет найти и обезвредить вражеский вирус, однако он ставит надежный

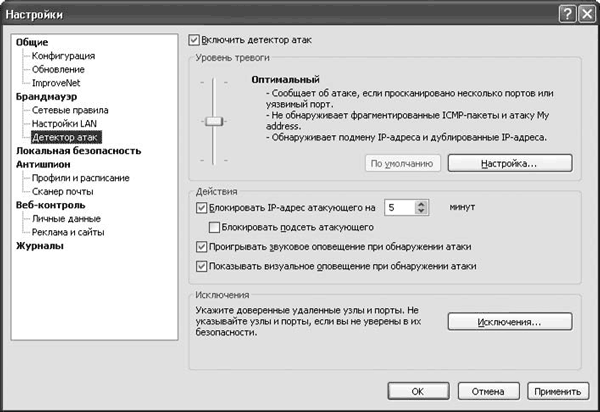

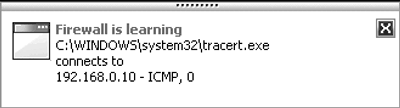

автора Колисниченко Денис Николаевич3.3.4. I2P и брандмауэр Когда вы запускаете I2P на локальном компьютере, проблем с настройкой брандмауэра, как правило, не возникает, – это если брандмауэр способен обучаться – обучающий режим имеется во многих программных продуктах (Comodo Internet Security, Outpost Firewall Pro и др.). Совсем

Из книги Анонимность и безопасность в Интернете. От «чайника» к пользователю автора Колисниченко Денис Николаевич6.6. А нужен ли вообще брандмауэр? Некоторые пользователи пренебрегают установкой брандмауэра на свой компьютер, мотивируя тем, что на домашнем маршрутизаторе уже есть брандмауэр, да и на сервере провайдера тоже наверняка есть. Некоторые продолжают использовать

Из книги Как заработать в Интернете: Практическое пособие автора Дорохова Марта Александровна Из книги Эффективное делопроизводство автора Пташинский Владимир СергеевичДля чего нужен документооборот В свете всего вышеизложенного этот вопрос звучит риторически, но тем не менее.Документооборот – это движение документов в организации с момента их получения или создания до завершения исполнения или отправки. Организация

Из книги Интернет для ваших родителей автора Щербина АлександрБрандмауэр Брандмауэр (Firewall, файрволл) - программа, назначение которой состоит в том, чтобы защищать ваш компьютер от вредоносных программ. Это некий экран, располагающийся между вашим компьютером и сетью Интернет. Его задача - предотвращать проникновение на ваш

Из книги Наглядный самоучитель работы на нетбуке автора Сенкевич Г. Е.Для чего нужен Блокнот? Блокнот предназначен для работы с небольшими простыми документами, в которых есть только текст.Запустите программу Блокнот: Пуск|Все программы|Стандартные|Блокнот (1).На экране откроется окно Блокнота.Щелкните мышью в рабочей области окна. В этом

автора Пташинский ВладимирДля чего нужен компьютер Оглянитесь вокруг. Если вы находитесь не в поле или глухой тайге, то можно с уверенностью сказать, что где-то недалеко от вас при желании легко обнаружится компьютер. И поверьте, он не один. В современном городе компьютер встречается буквально на

Из книги Железо ПК [Популярный самоучитель] автора Пташинский ВладимирДля чего нужен монитор В очень старой инструкции по технике безопасности можно было прочесть, что максимально допустимое время работы перед монитором компьютера для взрослого человека составляет два часа в день. «О ужас! – могут воскликнуть некоторые из вас. – Неужели

Из книги Защити свой компьютер на 100% от вирусов и хакеров автора Бойцев Олег Михайлович Из книги Компьютерные советы (сборник статей) автора Автор неизвестенВведение

1. Что такое брандмауэр?

2. В чем заключается работа брандмауэра?

3. Виды брандмауэров

4. Преимущества использования брандмауэра

5. Уровень опасности

6. Межсетевой экран как средство от вторжения из Internet

7. Функциональные требования и компоненты межсетевых экранов

8. Усиленная аутентификация

9. Основные схемы сетевой защиты на базе межсетевых экранов

10. Что может и чего не может брандмауэр Windows

Заключение

Литература

Введение

Интенсивное развитие глобальных компьютерных сетей, появление новых технологий поиска информации привлекают все больше внимания к сети Internet со стороны частных лиц и различных организаций. Многие организации принимают решение об интеграции своих локальных и корпоративных сетей в глобальную сеть. Использование глобальных сетей в коммерческих целях, а также при передаче информации, содержащей сведения конфиденциального характера, влечет за собой необходимость построения эффективной системы защиты информации. В настоящее время в России глобальные сети применяются для передачи коммерческой информации различного уровня конфиденциальности, например для связи с удаленными офисами из головной штаб квартиры организации или создания Web-страницы организации с размещенной на ней рекламой и деловыми предложениями.

Вряд ли нужно перечислять все преимущества, которые получает современное предприятие, имея доступ к глобальной сети Internet. Но, как и многие другие новые технологии, использование Internet имеет и негативные последствия. Развитие глобальных сетей привело к многократному увеличению количества пользователей и увеличению количества атак на компьютеры, подключенные к сети Internet. Ежегодные потери, обусловленные недостаточным уровнем защищенности компьютеров, оцениваются десятками миллионов долларов. При подключении к Internet локальной или корпоративной сети необходимо позаботиться об обеспечении информационной безопасности этой сети. Глобальная сеть Internet создавалась как открытая система, предназначенная для свободного обмена информацией. В силу открытости своей идеологии Internet предоставляет для злоумышленников значительно большие возможности по сравнению с традиционными информационными системами. Поэтому вопрос о проблеме защиты сетей и её компонентов становиться достаточно важным и актуальным и это время, время прогресса и компьютерных технологий. Многие страны наконец-то поняли важность этой проблемы. Происходит увеличение затрат и усилий направленных на производство и улучшение различных средств защиты. Основной целью реферата является рассмотрение, и изучение функционирования одного из таких средств сетевой защиты как брандмауэр или межсетевой экран. Который в настоящее время является наиболее надежным в плане защиты из предлагаемых средств.

1.Что такое брандмауэр?

Брандмауэр, или межсетевой экран ,- это «полупроницаемая мембрана», которая располагается между защищаемым внутренним сегментом сети и внешней сетью или другими сегментами сети Internet и контролирует все информационные потоки во внутренний сегмент и из него. Контроль трафика состоит в его фильтрации, то есть в выборочном пропускании через экран, а иногда и с выполнением специальных преобразований и формированием извещений для отправителя, если его данным в пропуске отказано. Фильтрация осуществляется на основании набора условий, предварительно загруженных в брандмауэр и отражающих концепцию информационной безопасности корпорации. Брандмауэры могут быть выполнены в виде как аппаратного, так и программного комплекса, записанного в коммутирующее устройство или сервер доступа (сервер –шлюз, просто сервер, хост-компьютер и т.д.), встроенного в операционную систему или представлять собой работающую под ее управлением программу.

2.В чем заключается работа брандмауэра?

Работа брандмауэра заключается в анализе структуры и содержимого информационных пакетов, поступающих из внешней сети, и в зависимости от результатов анализа пропуске пакетов во внутреннюю сеть (сегмент сети) или полном их отфильтровывании. Эффективность работы межсетевого экрана, работающего под управлением Windows, обусловлена тем, что он полностью замещает реализуемый стек протоколов TCP\IP, и поэтому нарушать его работу с помощью искажения протоколов внешней сети (что часто делается хакерами) невозможно.

Межсетевые экраны обычно выполняют следующие функции:

o физическое отделение рабочих станций и серверов внутреннего сегмента сети (внутренней подсети) от внешних каналов связи;

o многоэтапную идентификацию запросов, поступающих в сеть (идентификация серверов, узлов связи о прочих компонентов внешней сети);

o проверку полномочий и прав доступа пользователя к внутренним ресурсам сети;

o регистрацию всех запросов к компонентам внутренней подсети извне;

o контроль целостности программного обеспечения и данных;

o экономию адресного пространства сети (во внутренней подсети может использоваться локальная система адресации серверов);

o сокрытие IP адресов внутренних серверов с целью защиты от хакеров.

Брандмауэры могут работать на разных уровнях протоколов модели OSI.

На сетевом уровне выполняется фильтрация поступающих пакетов, основанная на IP адресах (например, не пропускать пакеты из Интернета, направленные на те серверы, доступ к которым снаружи запрещен; не пропускать пакеты с фальшивыми обратными адресами или IP адресами, занесенными в «черный список», и т.д.). На транспортном уровне фильтрация допустима еще и по номерам портов ТСР и флагов, содержащихся в пакетах (например, запросов на установление соединения). На прикладном уровне может выполняться анализ прикладных протоколов (FTP,HTTP,SMTP и т.д.) и контроль за содержанием потоков данных (запрет внутренним абонентам на получение каких-либо типов файлов: рекламной информации или исполняемых программных модулей, например).

Можно в брандмауэре создавать и экспертную систему , которая, анализируя трафик, диагностирует события, могущие представлять угрозу безопасности внутренней сети, и извещает об этом администратора. Экспертная система способна также в случае опасности (спам, например) автоматически ужесточать условия фильтрации и т.д.

3.Виды брандмауэров

Брандмауэры бывают аппаратными или программными.

Аппаратный брандмауэр представляет собой устройство, физически подключаемое к сети. Это устройство отслеживает все аспекты входящего и исходящего обмена данными, а также проверяет адреса источника и назначения каждого обрабатываемого сообщения. Это обеспечивает безопасность, помогая предотвратить нежелательные проникновения в сеть или на компьютер. Программный брандмауэр выполняет те же функции, используя не внешнее устройство, а установленную на компьютере программу.

На одном и том же компьютере могут использоваться как аппаратные, так и программные брандмауэры.

4.Преимущества использования брандмауэра

Брандмауэр представляет собой защитную границу между компьютером (или компьютерной сетью) и внешней средой, пользователи или программы которой могут пытаться получить несанкционированный доступ к компьютеру. Обычно взломщики используют специальные программы для поиска в Интернете незащищенных подключений. Такая программа отправляет на компьютер очень маленькое сообщение. При отсутствии брандмауэра компьютер автоматически отвечает на сообщение, обнаруживая свою незащищенность. Установленный брандмауэр получает такие сообщения, но не отвечает на них; таким образом, взломщики даже не подозревают о существовании данного компьютера.

5.Уровень опасности

Существует несколько путей свести на нет либо подвергнуть риску брандмауэрную защиту. И хотя они все плохи, о некоторых можно с уверенностью говорить как о самых неприятных. Исходя из того, что основной целью установки большинства брандмауэров является блокирование доступа, очевидно, что обнаружение кем-либо лазейки, позволяющей проникнуть в систему, ведет к полному краху всей защиты данной системы. Если же несанкционированному пользователю удалось проникнуть в брандмауэр и переконфигурировать его, ситуация может принять еще более угрожающий характер. В целях разграничения терминологии примем, что в первом случае мы имеем дело со взломом брандмауэрной защиты, а во втором - с полным ее разрушением. Степень ущерба, который может повлечь за собой разрушение брандмауэрной защиты, определить невероятно сложно. Наиболее полные сведения о надежности такой защиты может дать только информация о предпринятой попытке взлома, собранная этим брандмауэром. Самое плохое происходит с системой защиты именно тогда, когда при полном разрушении брандмауэра не остается ни малейших следов, указывающих на то, как это происходило. В лучшем же случае брандмауэр сам выявляет попытку взлома и вежливо информирует об этом администратора. Попытка при этом обречена на провал.

Один из способов определить результат попытки взлома брандмауэрной защиты - проверить состояние вещей в так называемых зонах риска. Если сеть подсоединена к Internet без брандмауэра, объектом нападения станет вся сеть. Такая ситуация сама по себе не предполагает, что сеть становится уязвимой для каждой попытки взлома. Однако если она подсоединяется к общей небезопасной сети, администратору придется обеспечивать безопасность каждого узла отдельно. В случае образования бреши в брандмауэре зона риска расширяется и охватывает всю защищенную сеть. Взломщик, получивший доступ к входу в брандмауэр, может прибегнуть к методу "захвата островов" и, пользуясь брандмауэром как базой, охватить всю локальную сеть. Подобная ситуация все же даст слабую надежду, ибо нарушитель может оставить следы в брандмауэре, и его можно будет разоблачить. Если же брандмауэр полностью выведен из строя, локальная сеть становится открытой для нападения из любой внешней системы, и определение характера этого нападения становится практически невозможным.

В общем, вполне возможно рассматривать брандмауэр как средство сужения зоны риска до одной точки повреждения. В определенном смысле это может показаться совсем не такой уж удачной идеей, ведь такой подход напоминает складывание яиц в одну корзину. Однако практикой подтверждено, что любая довольно крупная сеть включает, по меньшей мере, несколько узлов, уязвимых при попытке взлома даже не очень сведущим нарушителем, если у него достаточного для этого времени. Многие крупные компании имеют на вооружении организационную политику обеспечения безопасности узлов, разработанную с учетом этих недостатков. Однако было бы не слишком разумным целиком полагаться исключительно на правила. Именно с помощью брандмауэра можно повысить надежность узлов, направляя нарушителя в такой узкий тоннель, что появляется реальный шанс выявить и выследить его, до того как он наделает бед. Подобно тому, как средневековые замки обносили несколькими стенами, в нашем случае создается взаимоблокирующая защита.

6.Межсетевой экран как средство от вторжения из Internet

Ряд задач по отражению наиболее вероятных угроз для внутренних сетей способны решать межсетевые экраны, В отечественной литературе до последнего времени использовались вместо этого термина другие термины иностранного происхождения: брандмауэр и firewall. Вне компьютерной сферы брандмауэром (или firewall) называют стену, сделанную из негорючих материалов и препятствующую распространению пожара. В сфере компьютерных сетей межсетевой экран представляет собой барьер, защищающий от фигурального пожара - попыток злоумышленников вторгнуться во внутреннюю сеть для того, чтобы скопировать, изменить или стереть информацию либо воспользоваться памятью или вычислительной мощностью работающих в этой сети компьютеров. Межсетевой экран призван обеспечить безопасный доступ к внешней сети и ограничить доступ внешних пользователей к внутренней сети.

Межсетевой экран (МЭ) - это система межсетевой защиты. позволяющая разделить общую сеть на две части или более и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Как правило, эта граница проводится между корпоративной (локальной) сетью предприятия и глобальной сетью Internet, хотя ее можно провести и внутри корпоративной сети предприятия. МЭ пропускает через себя весь трафик, принимая для каждого проходящего пакета решение - пропускать его или отбросить. Для того чтобы МЭ мог осуществить это ему необходимо определить набор правил фильтрации.

Обычно межсетевые экраны защищают внутреннюю сеть предприятия от "вторжений" из глобальной сети Internet, однако они могут использоваться и для защиты от "нападений" из корпоративной интрасети, к которой подключена локальная сеть предприятия. Ни один межсетевой экран не может гарантировать полной защиты внутренней сети при всех возможных обстоятельствах. Однако для большинства коммерческих организаций установка межсетевого экрана является необходимым условием обеспечения безопасности внутренней сети. Главный довод в пользу применения межсетевого экрана состоит в том, что без него системы внутренней сети подвергаются опасности со стороны слабо защищенных служб сети Internet, а также зондированию и атакам с каких-либо других хост – компьютеров внешней сети.

Проблемы недостаточной информационной безопасности являются "врожденными" практически для всех протоколов и служб Internet. Большая часть этих проблем связана с исторической зависимостью Internet от операционной системы UNIX. Известно, что сеть Arpanet (прародитель Internet) строилась как сеть, связывающая исследовательские центры, научные, военные и правительственные учреждения, крупные университеты США. Эти структуры использовали операционную систему UNIX в качестве платформы для коммуникаций и решения собственных задач. Поэтому особенности методологии программирования в среде UNIX и ее архитектуры наложили отпечаток на реализацию протоколов обмена и политики безопасности в сети. Из-за открытости и распространенности система UNIX стала любимой добычей хакеров. Поэтому совсем не удивительно, что набор протоколов TCP/IP, который обеспечивает коммуникации в глобальной сети Internet и в получающих все большую популярность интрасетях, имеет "врожденные" недостатки защиты. То же самое можно сказать и о ряде служб Internet.

Набор протоколов управления передачей сообщений в Internet (Transmission Control Protocol/Internet Protocol - TCP/IP) используется для организации коммуникаций в неоднородной сетевой среде, обеспечивая совместимость между компьютерами разных типов. Совместимость - одно из основных преимуществ TCP/IP, поэтому большинство локальных компьютерных сетей поддерживает эти протоколы. Кроме того, протоколы TCP/IP предоставляют доступ к ресурсам глобальной сети Internet. Поскольку TCP/IP поддерживает маршрутизацию пакетов, он обычно используется в качестве межсетевого протокола. Благодаря своей популярности TCP/IP стал стандартом де фактора для межсетевого взаимодействия.

В заголовках пакетов TCP/IP указывается информация, которая может подвергнуться нападениям хакеров. В частности, хакер может подменить адрес отправителя в своих "вредоносных" пакетах, после чего они будут выглядеть, как пакеты, передаваемые авторизированным клиентом.

7.Функциональные требования и компоненты межсетевых экранов

Функциональные требования к межсетевым экранам включают:

Требования к фильтрации на сетевом уровне;

Требования к фильтрации на прикладном уровне;

Требования по настройке правил фильтрации и администрированию;

Требования к средствам сетевой аутентификации;

Требования по внедрению журналов и учету.

Большинство компонентов межсетевых экранов можно отнести к одной из трех категорий:

Фильтрующие маршрутизаторы;

Шлюзы сетевого уровня;

Шлюзы прикладного уровня.

Эти категории можно рассматривать как базовые компоненты реальных межсетевых экранов. Лишь немногие межсетевые экраны включают только одну из перечисленных категорий. Тем не менее, эти категории отражают ключевые возможности, отличающие межсетевые экраны друг от друга.

8. Фильтрующие маршрутизаторы

Фильтрующий маршрутизатор представляет собой маршрутизатор или работающую на сервере программу, сконфигурированные таким образом, чтобы фильтровать входящее и исходящие пакеты. Фильтрация пакетов осуществляется на основе информации, содержащейся в TCP- и IP- заголовках пакетов.

Фильтрующие маршрутизаторы обычно может фильтровать IP-пакет на основе группы следующих полей заголовка пакета:

IP- адрес отправителя (адрес системы, которая послала пакет);

IP-адрес получателя (адрес системы, которая принимает пакет);

Порт отправителя (порт соединения в системе отправителя);

Порт получателя (порт соединения в системе получателя);

Порт – это программное понятие, которое используется клиентом или сервером для посылки или приема сообщений; порт идентифицируется 16 – битовым числом.

В настоящее время не все фильтрующие маршрутизаторы фильтруют пакеты по TCP/UDP – порт отправителя, однако многие производители маршрутизаторов начали обеспечивать такую возможность. Некоторые маршрутизаторы проверяют, с какого сетевого интерфейса маршрутизатора пришел пакет, и затем используют эту информацию как дополнительный критерий фильтрации.

Фильтрация может быть реализована различным образом для блокирования соединений с определенными хост - компьютерами или портами. Например, можно блокировать соединения, идущие от конкретных адресов тех хост-компьютеров и сетей. которые считаются враждебными или ненадежными.

Добавление фильтрации по портам TCP и UDP к фильтрации по IP-адресам обеспечивает большую гибкость. Известно, что такие серверы, как домен TELNET, обычно связаны с конкретными портами (например, порт 23 протокола TELNET). Если межсетевой экран может блокировать соединения TCP или UDP с определенными портами или от них, то можно реализовать политику безопасности, при которой некоторые виды соединений устанавливаются только с конкретными хост - компьютерами.

К положительным качествам фильтрующих маршрутизаторов следует отнести:

Сравнительно невысокую стоимость;

Гибкость в определении правил фильтрации;

Небольшую задержку при прохождении пакетов.

Недостатками фильтрующих маршрутизаторов являются:

Внутренняя сеть видна (маршрутизируется) из сети Internet правила фильтрации пакетов трудны в описании и требуют очень хороших знаний технологий TCP и UDP;

При нарушении работоспособности межсетевого экрана с фильтрацией пакетов все компьютеры за ним становятся полностью незащищенными либо недоступными;

Аутентификацию с использованием IP-адреса можно обмануть путем подмены IP-адреса (атакующая система выдает себя за другую, используя ее IP-адрес);

Отсутствует аутентификация на пользовательском уровне.

9.Шлюзы сетевого уровня

Шлюз сетевого уровня иногда называют системой трансляции сетевых адресов или шлюзом сеансового уровня модели OSI. Такой шлюз исключает, прямое взаимодействие между авторизированным клиентом и внешним хост- компьютером. Шлюз сетевого уровня принимает запрос доверенного клиента на конкретные услуги, и после проверки допустимости запрошенного сеанса устанавливает соединение с внешним хост - компьютером. После этого шлюз копирует пакеты в обоих направлениях, не осуществляя их фильтрации.

Шлюз следит за подтверждением (квитированием) связи между авторизированным клиентом и внешним хост - компьютером, определяя, является ли запрашиваемый сеанс связи допустимым.

Фактически большинство шлюзов сетевого уровня не являются самостоятельными продуктами, а поставляются в комплекте со шлюзами прикладного уровня. Примерами таких шлюзов являются Gauntlet Internet Firewall компании Trusted Information Systems, Alta Vista Firewall компании DEC и ANS Interlock компании ANS. Например, Alta Vista Firewall использует канальные посредники прикладного уровня для каждой из шести служб TCP/IP, к которым относятся, в частности, FTP, HTTP (Hyper Text Transport Protocol) и Telnet. Кроме того, межсетевой экран компании DEC обеспечивает шлюз сетевого уровня, поддерживающий другие общедоступные службы TCP/IP, такие как Gopher и SMTP, для которых межсетевой экран не предоставляет посредников прикладного уровня.

Шлюз сетевого уровня выполняет еще одну важную функцию защиты: он используется в качестве сервера-посредника. Этот сервер-посредник выполняет процедуру трансляции адресов, при которой происходит преобразование внутренних IP-адресов в один "надежный" IP-адрес. Этот адрес ассоциируется с межсетевым экраном, из которого передаются все исходящие пакеты. В результате в сети со шлюзом сетевого уровня все исходящие пакеты оказываются отправленными из этого шлюза, что исключает прямой контакт между внутренней (авторизированной) сетью и потенциально опасной внешней сетью. IP-адрес шлюза сетевого уровня становится единственно активным IP-адресом, который попадает во внешнюю сеть. Таким образом, шлюз сетевого уровня и другие серверы-посредники защищают внутренние сети от нападений типа подмены адресов.

10. Шлюзы прикладного уровня

Для устранения ряда недостатков, присущих фильтрующим маршрутизаторам, межсетевые экраны должны использовать дополнительные программные средства для фильтрации сообщений сервисов типа TELNET и FTP. Такие программные средства называются полномочными серверами (серверами-посредниками), а хост-компьютер, на котором они выполняются, - шлюзом прикладного уровня.

Шлюз прикладного уровня исключает прямое взаимодействие между авторизированным клиентом и внешним хост - компьютером. Шлюз фильтрует все входящие и исходящие пакеты на прикладном уровне. Связанные с приложением серверы – посредники перенаправляют через шлюз информацию, генерируемую конкретными серверами.

Для достижения более высокого уровня безопасности и гибкости шлюзы прикладного уровня и фильтрующие маршрутизаторы могут быть объединены в одном межсетевом экране. В качестве примера рассмотрю сеть, в которой с помощью фильтрующего маршрутизатора блокируются входящие соединения TELNET и FTP. Этот маршрутизатор допускает прохождение пакетов TELNET или FTP только к одному хост - компьютеру - шлюзу прикладного уровня TELNET/FTP. Внешний пользователь, который хочет соединиться с некоторой системой в сети, должен сначала соединиться со шлюзом прикладного уровня, а затем уже с нужным внутренним хост- компьютером.

В дополнение к фильтрации пакетов многие шлюзы прикладного уровня регистрируют все выполняемые сервером действия и, что особенно важно, предупреждают сетевого администратора о возможных нарушениях защиты. Например, при попытках проникновения в сеть извне BorderWare Firewall Server компании Secure Computing позволяет фиксировать адреса отправителя и получателя пакетов, время, в которое эти попытки были предприняты, и используемый протокол. Межсетевой экран Black Hole компании Milkyway Networks регистрирует все действия сервера и предупреждает администратора о возможных нарушениях, посылая ему сообщение по электронной почте или на пейджер. Аналогичные функции выполняют и ряд других шлюзов прикладного уровня.

Шлюзы прикладного уровня позволяют обеспечить наиболее высокий уровень защиты, поскольку взаимодействие с внешним миром реализуется через небольшое число прикладных полномочных программ-посредников, полностью контролирующих весь входящий и выходящий трафик.

Шлюзы прикладного уровня имеют ряд преимуществ по сравнению с обычным режимом, при котором прикладной трафик пропускается непосредственно к внутренним хост - компьютерам. Перечислю эти преимущества.

- Невидимость структуры защищаемой сети из глобальной сети Internet. Имена внутренних систем можно не сообщать внешним системам через DNS, поскольку шлюз прикладного уровня может быть единственным хост - компьютером, имя которого должно быть известно внешним системам.

- Надежная аутентификация и регистрация. Прикладной трафик может быть аутентифицирован, прежде чем он достигнет внутренних хост-компьютеров, и может быть зарегистрирован более эффективно, чем с помощью стандартной регистрации.

- Оптимальное соотношение между ценой и эффективностью. Дополнительные или аппаратные средства для аутентификации или регистрации нужно устанавливать только на шлюзе прикладного уровня.

- Простые правила фильтрации. Правила на фильтрующем маршрутизаторе оказываются менее сложными, чем они были бы, если бы маршрутизатор сам фильтровал прикладной трафик и отправлял его большому числу внутренних систем. Маршрутизатор должен пропускать прикладной трафик, предназначенный только для шлюза прикладного уровня, и блокировать весь остальной трафик.

- Возможность организации большого числа проверок. Защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, что снижает вероятность взлома с использованием "дыр" в программном обеспечении.

К недостаткам шлюзов прикладного уровня относятся:

Более низкая производительность по сравнению с фильтрующими маршрутизаторами; в частности, при использовании клиент-серверных протоколов, таких как TELNET, требуется двухшаговая процедура для входных и выходных соединений;

Более высокая стоимость по сравнению с фильтрующим маршрутизатором.

Помимо TELNET и FTP шлюзы прикладного уровня обычно используются для электронной почты, Windows и некоторых других служб.

11.Усиленная аутентификация

Одним из важных компонентов концепции межсетевых экранов является аутентификация (проверка подлинности пользователя). Прежде чем пользователю будет предоставлено право воспользоваться тем или иным сервисом, необходимо убедиться, что он действительно тот, за кого себя выдает.

Одним из способов аутентификации является использование стандартных UNIX-паролей. Однако эта схема наиболее уязвимо с точки зрения безопасности - пароль может быть перехвачен и использован другим лицом. Многие инциденты в сети Internet произошли отчасти из-за уязвимости традиционных паролей. Злоумышленники могут наблюдать за каналами в сети Internet и перехватывать передающиеся в них открытым текстом пароли, поэтому схему аутентификации с традиционными паролями следует признать устаревшей.

Для преодоления этого недостатка разработан ряд средств усиленной аутентификации: смарт-карты, персональные жетоны, биометрические механизмы и т.п. Хотя в них задействованы разные механизмы аутентификации, общим для них является то, что пароли, генерируемые этими устройствами, не могут быть повторно использованы нарушителем, наблюдающим за установлением связи. Поскольку проблема с паролями в сети Internet является постоянной, межсетевой экран для соединения с Internet, не располагающий средствами усиленной аутентификации или не использующий их, теряет всякий смысл.

Ряд наиболее популярных средств усиленной аутентификации, применяемых в настоящее время, называются системами с одноразовыми паролями. Например, смарт-карты или жетоны аутентификации генерируют информацию, которую хост-компьютер использует вместо традиционного пароля. Результатом является одноразовый пароль, который, даже если он будет перехвачен, не может быть использован злоумышленником под видом пользователя для установления сеанса с хост - компьютером.

Так как межсетевые экраны могут централизовать управление доступом в сети, они являются подходящим местом для установки программ или устройств усиленной аутентификации. Хотя средства усиленной аутентификации могут использоваться на каждом хост - компьютере, более практично их размещение на межсетевом экране. На рис. показано, что в сети без межсетевого экрана, использующего меры усиленной аутентификации, неаутентифицированный трафик таких приложений, как TELNET или FTP, может напрямую проходить к системам в сети. Если хост - компьютеры не применяют мер усиленной аутентификации, злоумышленник может попытаться взломать пароли или перехватить сетевой трафик с целью найти в нем сеансы, в ходе которых передаются пароли.

В этом случае сеансы TELNET или FTP, устанавливаемые со стороны сети Internet с системами сети, должны проходить проверку с помощью средств усиленной аутентификации, прежде чем они будут разрешены, Системы сети могут запрашивать для разрешения доступа и статические пароли, но эти пароли, даже если они будут перехвачены злоумышленником, нельзя будет использовать, так как средства усиленной аутентификации и другие компоненты межсетевого экрана предотвращают проникновение злоумышленника или обход ими межсетевого экрана.

12.Основные схемы сетевой защиты на базе межсетевых экранов

При подключении корпоративной или локальной сети к глобальным сетям администратор сетевой безопасности должен решать следующие задачи:

Защита корпоративной или локальной сети от несанкционированного доступа со стороны глобальной сети;

Скрытие информации о структуре сети и ее компонентов от пользователей глобальной сети,

Разграничение доступа в защищаемую сеть из глобальной сети и из защищаемой сети в глобальную сеть.

Необходимость работы с удаленными пользователями требует установки жестких ограничений доступа к информационным ресурсам защищаемой сети. При этом часто возникает потребность в организации в составе корпорационной сети нескольких сегментов с разными уровнями защищенности:

Свободно доступные сегменты (например, рекламный WWW-сервер),

Сегмент с ограниченным доступом (например, для доступа сотрудникам организации с удаленных узлов),

Закрытые сегменты (например, локальная финансовая сеть организации).

Для защиты корпоративной или локальной сети применяются следующие основные схемы организации межсетевых экранов:

Межсетевой экран - фильтрующий маршрутизатор;

Межсетевой экран на основе двупортового шлюза;

Межсетевой экран на основе экранированного шлюза;

Межсетевой экран – экранированная подсеть.

13. Межсетевой экран – фильтрующий маршрутизатор

Межсетевой экран, основанный на фильтрации пакетов, является самым распространенным и наиболее простым в реализации. Он состоит из фильтрующего маршрутизатора, расположенного между защищаемой сетью и сетью Internet. Фильтрующий маршрутизатор сконфигурирован для блокирования или фильтрации входящих и исходящих пакетов на основе анализа их адресов и портов. Компьютеры, находящиеся в защищаемой сети, имеют прямой доступ в сеть Internet, в то время как большая часть доступа к ним из Internet блокируется. Часто блокируются такие опасные службы, как Х Windows, NIS и NFS.

14. Межсетевой экран на базе двупортового шлюза

Межсетевой экран на базе двупортового прикладного шлюза включает двудомный хост-компьютер с двумя сетевыми интерфейсами. При передаче информации между этими интерфейсами и осуществляется основная фильтрация. Для обеспечения дополнительной защиты между прикладным шлюзом и сетью Internet обычно размещают фильтрующий маршрутизатор. В результате между прикладным шлюзом и маршрутизатором образуется внутренняя экранированная подсеть. Эту подсеть можно использовать для размещения доступных извне информационных серверов.

15. Межсетевой экран на основе экранированного шлюза

Межсетевой экран на основе экранированного шлюза объединяет фильтрующий маршрутизатор и прикладной шлюз, разрешаемый со стороны внутренней сети. Прикладной шлюз реализуется на хост – компьютере и имеет только один сетевой интерфейс.

16. Межсетевой экран – экранированная подсеть

Межсетевой экран, состоящий из экранированной подсети, представляет собой развитие схемы межсетевого экрана на основе экранированного шлюза. Для создания экранированной подсети используются два экранирующих маршрутизатора. Внешний маршрутизатор располагается между сетью Internet и экранируемой подсетью, а внутренний - между экранируемой подсетью и защищаемой внутренней сетью. Экранируемая подсеть содержит прикладной шлюз, а также может включать информационные серверы и другие системы, требующие контролируемого доступа. Эта схема межсетевого экрана обеспечивает хорошую безопасность благодаря организации экранированной подсети, которая еще лучше изолирует внутреннюю защищаемую сеть от Internet.

17.Что может и чего не может брандмауэр Windows

| Он может: |

Он не может: |

| Блокировать компьютерным вирусам и «червям» доступ на компьютер. |

Обнаружить или обезвредить компьютерных вирусов и «червей» , если они уже попали на компьютер. По этой причине необходимо также установить антивирусное программное обеспечение и своевременно обновлять его, чтобы предотвратить повреждение компьютера вирусами, «червями» и другими опасными объектами, а также не допустить использования данного компьютера для распространения вирусов на другие компьютеры. |

| Запросить пользователя о выборе блокировки или разрешения для определенных запросов на подключение. |

Запретить пользователю открывать сообщения электронной почты с опасными вложениями . Не открывайте вложения в сообщениях электронной почты от незнакомых отправителей. Следует проявлять осторожность, даже если источник сообщения электронной почты известен и заслуживает доверия. При получении от знакомого пользователя электронного письма с вложением внимательно прочтите тему сообщения перед тем, как открыть его. Если тема сообщения представляет собой беспорядочный набор знаков или не имеет смысла, не открывайте письмо, пока не свяжетесь с отправителем для получения подтверждения. |

| Вести учет (журнал безопасности) - по желанию пользователя - записывая разрешенные и заблокированные попытки подключения к компьютеру. Этот журнал может оказаться полезным для диагностики неполадок. |

Блокировать спам или несанкционированные почтовые рассылки , чтобы они не поступали в папку входящих сообщений. Однако некоторые программы электронной почты способны делать это. Ознакомьтесь с документацией своей почтовой программы, чтобы выяснить ее возможности. |

Заключение

После всего изложенного материала можно заключить следующее.

На сегодняшний день лучшей защитой от компьютерных преступников является брандмауэр, правильно установленный и подобранный для каждой сети. И хотя он не гарантирует стопроцентную защиту от профессиональных взломщиков, но зато усложняет им доступ к сетевой информации, что касается любителей, то для них доступ теперь считается закрытым. Также в будущем межсетевые экраны должны будут стать лучшими защитниками для банков, предприятий, правительств, и других спецслужб. Также есть надежда, что когда-нибудь будет создан межсетевой экран, который никому не удастся обойти. На данном этапе программирования можно также заключить, что разработки по брандмауэрам на сегодняшний день сулят в недалёком будущем весьма неплохие результаты.

Литература

1. Балдин Константин, Уткин Владимир «Информатика», Москва, 2003г.

2.Дьяконов Владимир, Абраменкова Ирина, Пеньков Александр «Новые информационные технологии», Москва, 2006г.

3.Фридланд А. «Основные ресурсы информатики», Москва, 2007г.

Антивирус защищает системные и пользовательские файлы от вредоносного программного обеспечения. Задача брандмауэров – фильтрация входящего и исходящего трафика и блокирование несанкционированного доступа к компьютеру.

Для работы в Сети операционная система использует сервисы, которые открывают порты и ждут подключения к ним. Зная номер порта, пользователь может подсоединиться к нему с удаленного компьютера и получить доступ к некоторым ресурсам. Проблема в том, что в реализации некоторых сервисов присутствуют ошибки, которые могут быть использованы для сетевой атаки – как вирусной, так и ставящей целью нарушение работы уязвимого сервиса или системы в целом. Брандмауэр, используя набор правил, разрешает или запрещает доступ к компьютеру из Сети.

Примечание