Создание отдельных правил брандмауэра и их использование. Добавление и изменение правила брандмауэра

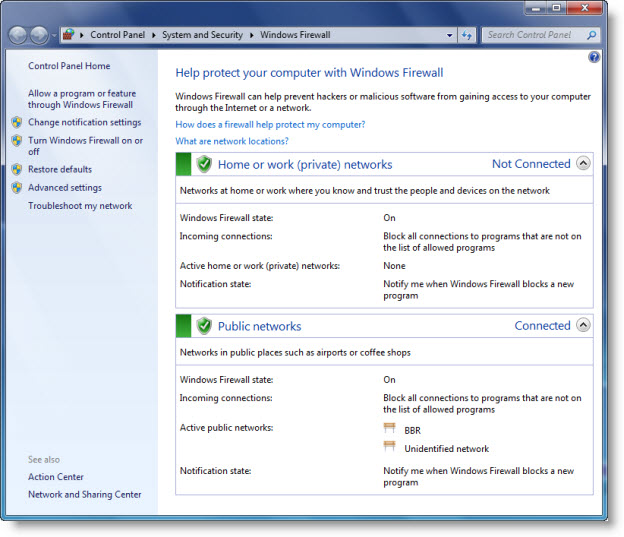

Windows 7 Firewall Control полирует дальнейшее улучшение перспективы брандмауэра . Что приносит некоторые ноыве функции его расширенным функциям.Хотя мы уже обсуждали немного более подробно, как управлять брандмауэром Windows Vista , некоторые изменения брандмауэра в Windows 7 , затронуты здесь вкратце.

Windows 7

теперь позволяет вам получить доступ к дополнительным настройкам, включая конфигурацию фильтрации исходящих соединений через свою панель управления.Windows 7

, теперь дает Вам три варианта на выбор – общественная сеть, домашняя сеть или рабочие сети, в отличие от Vista, которая даёт вам только 2 варианта на выбор, вы находитесь в государственной или частной сети.

По умолчанию брандмауэр Windows 7

имеет блок соединения к программам, которые не включены в список разрешенных программ. Во всех типах сетей, теперь он позволяет настраивать параметры для каждого типа сети отдельно. Это то, что называется Несколько активных профилей брандмауэра.

Большинство просто предпочитают, чтобы в Windows 7

был установлен брандмауэр

по умолчанию и забыть о нём. Настройки по умолчанию достаточно хороши. Те, кто хочет настроить его можно управлять брандмауэром Windows 7

одним из следующих способов:

1)Приложение Windows Firewall Control Panel

. Это самый простой и достаточно хороший метод для рутинных задач.

2) Брандмауэр Windows – Advanced Security

. Это одна оснастка и предопределенные консоли Microsoft Management Console, предлагает гораздо более детальный контроль над правилами, исключениями и профилями. Любой может получить к нему доступ через приложение панели управления.

3)Утилита Netsh

(в частности, Firewall и Advfirewall контекстах) позволяет сделать настройки брандмауэра из командной строки или пакетного файла. Подробнее об этой утилите .

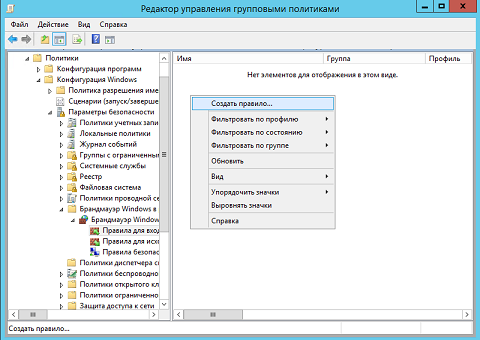

4)Групповые политики

– Редактор объектов (доступно только в отдельных изданиях) включает брандмауэр Windows в режиме повышенной безопасности оснастки (в разделе Конфигурация компьютера Конфигурация Windows Параметры безопасности Брандмауэр Windows в режиме повышенной безопасности). Кроме того, брандмауэром Windows можно управлять с помощью ряда мер политики, которые можно найти в разделе Конфигурация компьютера Административные шаблоны Сеть Сетевые подключения Брандмауэр Windows

.

5)Существует также третье бесплатное приложение под названием Windows 7 Firewall Control

, которое позволяет Вам управлять брандмауэром Windows 7

.

![]()

Приложение Windows 7 Firewall Control

, защищает приложения от нежелательной входящей и исходящей деятельности сети, контроля доступа приложений в Интернет. Это позволяет управлять личной утечкой информации через управляющее приложение сетевого трафика, а также управляет и синхронизирует перенаправление портов при условии,что внешние подключения к сети подключены через межсетевой экран / маршрутизатор с требованиями приложений и активности.

Особенности

Windows 7 Firewall Control

:

Предназначен для Windows, Windows 7 и Vista,

Защиты приложений

Windows Security Center Integration

Поддержка съемных дисков

Поддержка Ipv6 .

Эта документация перемещена в архив и не поддерживается.

Добавление и изменение правила брандмауэра

Назначение: Windows Server 2008 R2

С помощью мастера настройки программного обеспечения (SCW) можно создавать правила брандмауэра, разрешающие компьютеру отправлять или получать трафик от программ, системных служб, компьютеров или пользователей. Можно создать правила брандмауэра, выполняющие одно из трех действий для всех подключений, отвечающих условиям правила: разрешить подключение, разрешить только подключение с использованием IP-безопасности (IPsec), явно блокировать подключение.

Вкладка «Общие»

Правила можно создать либо для входящего, либо для исходящего трафика. При настройке правила можно указать программу, службу, протокол или порт. При изменении ИТ-среды можно изменять, создавать или удалять правила.

Правила брандмауэра применяются в следующем порядке.

- Обход с проверкой подлинности (правила, перекрывающие правила блокирования)

- Блокирование подключения

- Разрешение подключения

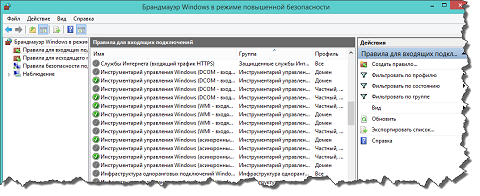

Правила входящих подключений

Правила входящих подключений явно разрешают или явно блокируют трафик, формируемый при попытке доступа к компьютеру и соответствующий условиям правила. Например, можно создать правило, чтобы явно разрешить прохождение через брандмауэр защищенного посредством IPsec трафика для удаленного рабочего стола, но блокировать тот же трафик, не защищенный IPsec. При первоначальной установке Windows входящий трафик блокируется, для его разрешения необходимо создать правило входящих подключений.

Правила исходящих подключений

Правила исходящих подключений явно разрешают или явно блокируют трафик, исходящий с компьютера и соответствующий условиям правила. Например, можно создать правило, явно блокирующее исходящий трафик к определенному компьютеру через брандмауэр, но разрешающее тот же трафик к другим компьютерам. Исходящий трафик по умолчанию разрешен, поэтому для его блокирования необходимо создать правило исходящего трафика.

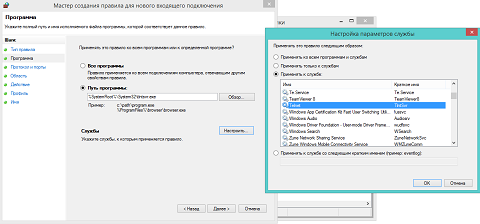

Вкладка «Программы и службы»

Поскольку брандмауэр Windows в режиме повышенной безопасности по умолчанию блокирует весь входящий незапрошенный трафик TCP/IP, может потребоваться настройка правил программы, порта и системной службы для программ и служб, действующих как серверы, прослушиватели или одноранговые узлы. Необходимо регулярно проверять правила программы, порта и системной службы на случай изменения ролей сервера или его конфигурации.

Для добавления программы в список правил необходимо указать полный путь к исполняемому файлу программы (EXE-файлу). Системная служба, запускаемая из собственного уникального EXE-файла и не содержащаяся в контейнере службы, считается программой и может быть добавлена к списку правил. Таким же образом программа, работающая как системная служба и выполняемая независимо от наличия пользователя в системе, также считается программой, если она запускается из собственного уникального EXE-файла.

При добавлении программы в список правил брандмауэр Windows в режиме повышенной безопасности динамически открывает (разблокирует) и закрывает (блокирует) порты, требуемые программой. Когда программа выполняется и прослушивает входящий трафик, брандмауэр Windows в режиме повышенной безопасности открывает нужные порты. Когда программа не выполняется или не прослушивает входящий трафик, брандмауэр Windows в режиме повышенной безопасности закрывает эти порты. Из-за подобного динамического поведения добавление программ в список правил является рекомендуемым методом разрешения незапрошенного входящего трафика через брандмауэр Windows в режиме повышенной безопасности.

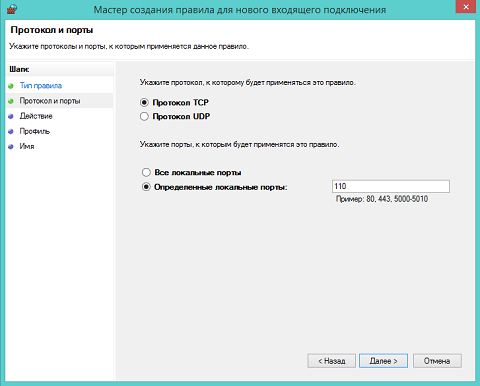

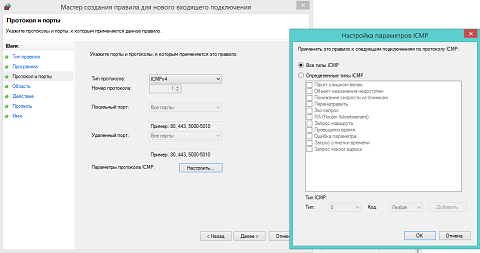

Вкладка «Протоколы и порты»

В случаях, когда невозможно добавить программу или системную службу в список правил, необходимо определить используемые программой или службой порты и добавить их в список правил брандмауэра Windows в режиме повышенной безопасности.

На вкладке Протоколы и порты можно выбрать из списка наиболее часто используемых протоколов и сопоставленных им номеров. Если протокол, который требуется добавить, отсутствует в списке, выберите Другое и укажите номер протокола.

Если выбран протокол TCP или UDP, можно затем указать локальные и удаленные порты, к которым это правило применяется. Порт TCP или UDP, добавленный в список правил, всегда открыт (разблокирован) при запущенном брандмауэре Windows в режиме повышенной безопасности, независимо от наличия программы или системной службы, прослушивающей входящий трафик для данного порта. Поэтому для разрешения незапрошенного входящего трафика через брандмауэр Windows в режиме повышенной безопасности следует создавать правила программ, а не правила портов.

Вкладка «Область»

Используйте вкладку Область для указания IP-адреса, подсети или диапазона IP-адресов. Можно использовать адреса IPv4 и IPv6.

Локальные IP-адреса

В группе Локальные IP-адреса можно настроить правило брандмауэра для применения в случае, когда конечным компьютером является локальный компьютер. Можно затем определить, когда правило применяется к локальному компьютеру, указав IP-адрес или диапазон IP-адресов для применения правила к компьютерам, находящимся в определенной ветви сети.

Удаленные IP-адреса

В группе Удаленные IP-адреса можно настроить правило брандмауэра для применения в случае, когда конечным компьютером является удаленный компьютер. Можно затем определить, когда правило применяется к удаленным компьютерам, указав IP-адрес или диапазон IP-адресов для применения правила к компьютерам, находящимся в определенной ветви сети.

О задании IP-адресов

- IPv4. Если в сети используется адресация IPv4, можно указать один IP-адрес (например, 172.30.160.169) или подсеть (например, 146.53.0.0/24).

- IPv6 . Если в сети используется адресация IPv6, можно указать один IP-адрес как восемь разделенных двоеточиями наборов по четыре шестнадцатеричных цифры (или в другом разрешенном формате) или подсеть.

- В обоих форматах для указания диапазона адресов просто укажите первый (с ) и последний (до ) IP-адрес, включенный в правило.

· Комментариев нет

В данной статье я более подробно рассматриваю некоторые функции брандмауэра Windows Vista®, разработанные специально для упрощения управлением предприятием. Я также даю советы по их использованию для упрощения вашей работы и повышения безопасности пользователей.

Недавний выпуск пакета обновления 1 (SP1) для Windows Vista дает основания ожидать начала процесса развертывания Windows Vista на предприятиях. (Обычно предприятия переходят на новую ОС после выпуска первого пакета обновления для этой ОС.) Если вы являетесь одним из специалистов по ИТ и теперь более серьезно рассматриваете вопрос о развертывании Windows Vista в среде вашего предприятия, вам следует обратить внимание на брандмауэр. После изучения возможностей брандмауэра Windows Vista вы можете захотеть пересмотреть соглашение по пакету безопасности стороннего производителя, чтобы исключить из него брандмауэр.

Будущее и настоящее брандмауэров Windows

В брандмауэре в исходном выпуске Windows® XP многое оставляло желать лучшего. Хотя он в полной мере соответствовал функциональным возможностям обеспечения безопасности коммерческих отдельных брандмауэров того времени, в нем не было ничего нового или новаторского.

Версия, включенная в пакет обновления 2 (SP2) для Windows XP, была полностью изменена. Она была специально разработана для упрощения управляемости предприятия. Брандмауэр, входящий в состав Windows XP с пакетом обновления 2 (SP2), является очень привлекательным с точки зрения небольшого размера, централизованного управления, эффективности и отсутствия вмешательства в работу системы. Но что, возможно, самое важное, брандмауэр, входящий в состав Windows XP с пакетом обновления 2 (SP2), предоставляет крайне важную возможность: защита системы при загрузке.

Последнее является исключительно важным. В прошлом я видел множество систем, зараженных во время загрузки даже при включенном брандмауэре. Фактически, во время пика эпидемии вируса Blaster фиксировалась одна атака каждые четыре минуты. Другими словами, если компьютер, подключенный к Интернету, оставался в незащищенном состоянии, он мог быть заражен в среднем через четыре минуты. А если использовался брандмауэр, не защищающий систему при загрузке, 1 система из 12 заражалась при загрузке. Эти цифры и вынудили корпорацию Майкрософт включить в брандмауэр Windows XP с пакетом обновления 2 (SP2) возможность защиты системы при загрузке.

В Windows Vista брандмауэр был снова полностью реконструирован. Наиболее очевидным изменением с точки зрения управления является объединение интерфейсов управления протокола IPsec и брандмауэра. Это очень логичное изменение. Протокол IPsec и брандмауэр предназначены для блокирования неразрешенных действий. Отличие заключается в том, что параметры брандмауэра, определяющие разрешенные действия, не детализированы, а блокирование или разрешение адресного пространства большого объема в IPsec является громоздким.

Благодаря наличию двух функций в одном интерфейсе управления администраторы могут беспрепятственно использовать обе технологии, меньше беспокоясь о том, что для чего-то необходимо правило IPsec, а для другого – фильтр брандмауэра. По существу, доступно единое представление поверхности сетевой атаки системы, позволяющее свести к минимуму опасность возникновения ошибок.

В пакете обновления 1 (SP1) для Windows Vista к функциям брандмауэра был добавлен ряд улучшений надежности. Также были добавлены новые алгоритмы, прежде всего алгоритмы набора B, для использования в IPsec. Это набор алгоритмов шифрования, включающий алгоритмы Advanced Encryption System (AES), Elliptic Curve Cryptography (ECC) и Secure Hash Algorithm (SHA) 256 и 384.

Однако, что самое главное, в пакете обновления 1 (SP1) добавлена поддержка защиты доступа к сети (NAP). NAP – это средство применения политики, обеспечивающее установку для управляемых и нескомпрометированных клиентов последних политик безопасности, обновлений и определений защиты от вредоносных программ до разрешения подключения клиентов к сети. NAP не может предотвратить подключение к сети вредоносных узлов, однако он гарантирует полное соответствие всех подобных узлов, если они не скомпрометированы активно.

Брандмауэр Windows, называемый брандмауэром Windows в режиме повышенной безопасности, также входит в состав Windows Server® 2008. Кроме того, все функции могут управляться удаленно и настраиваться по сети с помощью групповой политики.

Типы правил и ситуации

Сочетание возможностей брандмауэра и IPsec в интерфейсе управления означает появление двух различных типов правил: правил направления и правил подключения. Правила направления – это стандартные правила брандмауэра, определяющие разрешенный трафик в соответствующем направлении. Правила подключения определяют параметры защиты для подключений между компьютерами. Если проводить аналогию, правила направления схожи с правилами брандмауэра, известными из предыдущих версий брандмауэров, а правила подключения сходны с правилами IPsec, используемыми вместе с брандмауэром в Windows XP с пакетом обновления 2 (SP2).

Совмещение брандмауэра и IPsec в одном интерфейсе делает доступными несколько очень интересных ситуаций. Например, изоляция систем в сети – одна из наиболее ценных из доступных сегодня концепций безопасности. Корпорация Майкрософт называет это «изоляцией серверов и доменов».

При изоляции серверов и доменов используются как возможности IPsec, так и возможности брандмауэра. В соответствие с этим в новый интерфейс управления брандмауэра входят специальные функции для правил изоляции. Они используются, например, при необходимости ограничения подключения на основе атрибутов исходной системы или системы назначения, например, на основе членства в домене.

Как показано на рис. 1 , при запуске мастера создания правила для нового безопасного подключения появляется запрос на указание типа создаваемого правила. При выборе «Изоляция» мастер настраивает определенные параметры, соответствующие правилу изоляции.

Рис. 1 Использование мастера создания правила для нового безопасного подключения для создания правила изоляции

На рис. 1 также можно заметить, что в правиле изоляции упоминается состояние работоспособности. Правила, используемые для изоляции серверов и доменов и для защиты доступа к сети (NAP), одинаковы.

Для некоторых типов трафика невозможно применить проверку подлинности. Например, проверка подлинности для механизма разрешения имен через DNS, скорее всего, не требуется. Для конечных точек этого типа трафика необходимо правило освобождения от проверки подлинности. Правило освобождения от проверки подлинности в точности соответствует своему названию – оно освобождает трафик от требований IPsec.

Правило сервер-сервер названо не совсем верно. Хотя оно в основном используется для серверов, оно также может использоваться с клиентами. Правило сервер-сервер просто настраивает подключение на необходимость проверки подлинности. Оно отличается от правила изоляции не только тем, что для правила изоляции необходима проверка подлинности, также необходимо выполнение определенного дополнительного критерия, такого как членство в домене или состояние работоспособности.

Правило туннеля фактически определяет виртуальную частную сеть (VPN) типа «сеть-сеть» и туннель между шлюзами. Правила туннеля редко используются в Windows Vista, поскольку маловероятно, чтобы в Windows Vista использовались ее возможностями шлюза. Можно создавать полностью настраиваемые правила. Это позволяет настраивать все параметры правила.

Порядок правил

Порядок правил на первый взгляд может показаться довольно сложным. Для ознакомления с порядком правил необходимо сначала забыть о порядке. Смысл заключается не столько в порядке, сколько в выборе соответствия. Рассмотрим в качестве примера входящий трафик. Входящий трафик, не соответствующий правилам, разрешающим его, блокируется по умолчанию. Это можно рассматривать как порядок «разрешающие правила учитываются в первую очередь», но это предположение будет неверным. Если определенный пакет соответствует как разрешающему правилу, так и правилу блокировки, приоритет имеет блокирующее правило. Это означает, что соответствие, говоря простым языком, это следующее:

- Правила блокировки. Если пакет или подключение соответствует одному из них, оно отвергается.

- Разрешающие правила. Если пакет или подключение соответствует одному из них, оно разрешается.

- Поведение правила направления по умолчанию. Если отсутствуют соответствующие разрешающие правила или правила блокировки, трафик обрабатывается в соответствие с поведением, указанным в качестве поведения по умолчанию для трафика данного направления данного профиля. Для входящего трафика всех профилей это означает блокирование трафика в настройке по умолчанию. Для исходящего правила по умолчанию это означает разрешение трафика в настройке по умолчанию.

Процесс сопоставления управляется правилами обхода для проверенной подлинности (IPsec). При использовании этого типа правил разрешается весь трафик, прошедший проверку подлинности и соответствующий другим параметрам правила, независимо от его соответствия другим правилам. Правила обхода для проверенной подлинности – это правила направления, для которых установлен флажок «Переопределить правила блокировки», как показано на рис. 2 . Они учитываются в первую очередь, чтобы трафик, прошедший проверку подлинности, всегда достигал системы. Это ключ к простому разрешению трафика от узлов, прошедших проверку подлинности, и блокировании трафика от остальных узлов. Это правило можно рассматривать в качестве 0 в порядке. Таким образом, полный список порядка правил выглядит следующим образом.

Рис. 2 Установка флажка «Переопределить правила блокировки» для настройки правила обхода для проверенной подлинности

0. Правила обхода для проверенной подлинности

1. Правила блокировки

2. Разрешающие правила

3. Поведение правила направления по умолчанию

Наличие нескольких правил в каждом классе, соответствующем шаблону трафика, не имеет значения. Если устанавливается соответствие трафика какому-либо правилу, обработка правила прекращается.

Общий, частный и доменный

Новый брандмауэр имеет три профиля: общий, частный и доменный. С другой стороны, брандмауэр Windows XP с пакетом обновления 2 (SP2) имел два сетевых профиля: стандартный и доменный. Доменный профиль запускается автоматически при обнаружении компьютером контроллера домена. В противном случае в Windows XP использовался стандартный профиль. Благодаря этому для администратора безопасности предоставлялись многосторонние функции, с помощью которых он мог полностью заблокировать компьютер при его перемещении, сохраняя возможности удаленного управления, необходимого в сети организации. Но этот подход создавал определенные проблемы для некоторых пользователей, в частности, пользователей с личными домашними сетями. Поскольку в случаях, когда контроллер домена был недоступен для системы, всегда использовался стандартный профиль, доступ пользователя к системе был заблокирован.

Новый частный профиль, входящий в состав Windows Vista, помогает решить эту проблему. Теперь при подключении системы к новой сети необходимо указать, является ли сеть общедоступной (это просто новое название прежнего стандартного профиля) или частной, и настроить систему соответствующим образом. Система использует настроенные параметры при каждом подключении к этой сети на основе сетевых параметров, предоставленных серверами инфраструктуры сети. Это ни коим образом не стопроцентно надежное решение, но оно помогает лучше защищать большее количество сетей.

Также улучшена логика определения нахождения системы в домене. Результатом является более быстрый и надежный переход, а также меньшее количество систем, полагающих, что необходимо использовать общедоступный или частный профиль, в то время как система в действительности находится в домене.

Можно привязать правила к определенному типу сети, устраняя предоставление излишней информации и попытки подключения к системам в недоверенных сетях. Это одна из областей, в которых интеграция брандмауэра и IPsec начинает оправдывать себя.

Используя эти новые правила, можно указать некоторые ограничения, которые ранее были недоступны. Например, в течение многих лет злоумышленники использовали атаки с приманкой, направленные на то, чтобы пользователи выполнили подключения SMB (для сетей Windows) к недоверенным узлам, тем самым вызывая последовательность проверки подлинности, предоставляющую им пару вызов/ответ, которая может использоваться для взлома паролей. Более старые версии подобной атаки также использовались для снижения до обычной проверки подлинности или для повторного отображения пары вызов/ответ пользователя на исходном компьютере. Возможность использования первого приема была устранена несколько лет назад. Второй прием был устранен в Windows XP с пакетом обновления 2 (SP2), но необходимо иметь в виду, что предоставление пар вызов/ответ все равно является неразумным.

Во избежание этого можно использовать другую новую функцию брандмауэра Windows Vista- фильтрацию исходящего трафика. Например, администратор может заблокировать все исходящие подключения SMB (завершающиеся на портах TCP 135, 139, 445 и UDP 137, 138, 445) в общем профиле. Это усложняет использование системы в атаке с приманкой для получения пар вызов/ответ и предотвращает доступ к недоверенным общим файловым ресурсам Windows в Интернете.

Это опять же не является стопроцентно надежным решением. Например, если система уже скомпрометирована, это правило не прекратит передачу данных системой, поскольку злоумышленник может просто отключить его. Однако это может быть полезным в качестве меры защиты стабильных, но потенциально уязвимых систем.

В данном контексте необходимо упомянуть, что так же, как и в Windows XP с пакетом обновления 2 (SP2), в Windows Vista и Windows Server 2008 одновременно может быть активным только один профиль. Если в системе существуют два сетевых интерфейса, один из которых находится в домене, в другой – в общедоступной сети, к обоим интерфейсам будет применяться общедоступный профиль брандмауэра. Всегда будет использоваться наиболее ограничивающий профиль. Как вы можете догадаться, общедоступный профиль является более ограничивающим, чем частный, а частный профиль – более ограничивающим, чем доменный профиль. Так что имейте в виду, что правило блокировки исходящего трафика SMB может заблокировать много трафика через подключения VPN.

Для разрешения трафика через подключения VPN, если компьютер находится в частной или общедоступной сети, создаются правила направления, применяемые только к интерфейсам VPN. Чтобы это работало, интерфейсы VPN должны распознаваться Windows. Если не используется сервер VPN служб маршрутизации и удаленного доступа Microsoft®, перед широким развертыванием эту функцию необходимо проверить. В основном это проблема входящего трафика на клиент и любых создаваемых настраиваемых правил для исходящих подключений.

Создание правил брандмауэра

Создание правил в новом брандмауэре осуществляется гораздо проще. Мастер создания нового правила, показанный на рис. 3 , позволяет определить правила всех обычных типов. Также включены предопределенные правила для определенных служб.

Рис. 3 Предопределенные правила в мастере создания нового правила

Предопределенные правила особенно важны. Изоляция серверов – это, по сути, такое ограничение служб, при котором они доступны только системам, для которых они необходимы. В серверных продуктах для упрощения этого может использоваться мастер настройки безопасности Windows, хотя при этом все-таки возникают определенные трудности. (Мастер настройки безопасности Windows рассматривался в выпуске журнала TechNet Magazine за март 2008 г.)

Но до настоящего времени подобные функции отсутствовали в клиентских версиях Windows. При использовании предопределенного правила большая часть тяжелой работы выполняется за вас - задача определения конечных точек, используемых службой. Брандмауэру известно, какую программу представляет «служба iSCSI» не только на уровне приложений; он также содержит предопределенные правила, описывающие определенные функции. Это позволяет обратить основное внимание на компьютеры, на которые должно распространяться правило. Это все еще трудная и требующая больше времени задача, но по крайней мере она уникальная для вашей среды.

Также присутствует настраиваемое правило (доступно в раскрывающемся списке на рис. 3 ), предоставляющее

всю гибкость, ожидаемую от брандмауэра с проверкой подлинности. Например, при необходимости правила, разрешающего только трафик, зашифрованный с помощью IPsec, на странице «Действие» мастера, показанной на рис. 2 , следует установить флажок для разрешения только безопасных подключений.

При установке этого флажка также можно включить шифрование. Если не включать шифрование, трафик будет использовать ESP-NULL (ESP с ключом NULL). Для проверки подлинности рекомендуется использовать IPsec. Это позволяет работать большинству средств управления сетями, поскольку трафик проходит через сеть в открытом виде, при возникновении же необходимости в шифровании необходимо просто установить флажок.

Во многих случаях шифрование сетевого трафика не настолько важно, как непринятие трафика от вредоносных узлов. Шифрование трафика в сети предотвращает просмотр содержимого пакета злоумышленником, получившим доступ к самой сети. Необходимость проверки подлинности в первую очередь может помешать отправке пакета и доступу злоумышленника. Конечно, во многих случаях шифрование на уровне сети имеет большое значение, но также существует множество случаев, когда необходима только проверка подлинности.

Создание правил изоляции доменов

В большинстве сред возможность отправки трафика рабочей станции должно иметь ограниченное количество компьютеров. По крайней мере, правила изоляции доменов должны быть настроены для всех рабочих станций. Это сложно выполняется в Windows XP, но просто в Windows Vista.

Сначала откройте используемое средство управления и выберите узел «Правила безопасности подключения». Затем щелкните узел правой кнопкой мыши и выберите «Новое правило», появится диалоговое окно, показанное на рис. 1 . Выберите узел «Изоляция» и щелкните «Далее». Теперь следует выбрать необходимость принудительного выполнения правила. В большинстве случаев на рабочих станциях не требуется проверка подлинности для входящего трафика. Благодаря рабочей станции могут отправлять трафик только компьютеры, входящие в домен. Однако для запроса служб от служб инфраструктуры система должна разрешать передачу определенного исходящего трафика в открытом виде. Поэтому наилучшим вариантом является необходимость проверки подлинности для входящих подключений и запрос проверки подлинности для исходящих подключений.

Затем выберите метод проверки подлинности. Метод по умолчанию называется «По умолчанию» — определенно не очень полезное название. Метод проверки подлинности по умолчанию можно настроить для всех компьютеров по отдельности в свойствах IPsec (для доступа к ним необходимо щелкнуть узел «Брандмауэр Windows в режиме повышенной безопасности» правой кнопкой мыши и выбрать свойства). Методом проверки подлинности по умолчанию всегда является Kerberos, поскольку это наиболее простой и безопасный метод. Однако в целях ясности я рекомендую выбирать его при создании собственных правил. Обычно необходима проверка подлинности компьютера, а не пользователя. При необходимости проверки подлинности как компьютера, так и пользователя может быть невозможным получение некоторых видов трафика управления, например, анонимно передаваемого трафика SNMP.

После выбора метода проверки подлинности все, что необходимо сделать, это просто выбрать профили, в которых будет доступно это правило. Поскольку это правило применяется к присоединенным к домену компьютерам, которые могут предоставлять билет Kerberos, нет смысла открывать эту брешь в частных или общих профилях. Сохраните правило, и все готово.

Основные правила изоляции больше не являются сложными. Однако, чтобы использовать для изоляции возможности IPsec, необходимо реализовать изоляцию серверов даже на рабочих станциях. Это позволяет ограничить рабочие станции от прослушивания других клиентов. Вместо этого они будут отвечать только соответствующим станциям управления. Представьте, насколько меньше воздействие различных вредоносных проникновений на клиентские системы, не прослушивающие другие клиенты.

Создание сценариев для брандмауэра

В состав нового брандмауэра входит важный интерфейс API, позволяющий создавать сценарии для развертывания и оценки. В идеале для развертывания необходимо использовать групповую политику, но поскольку она не всегда доступна, важно именно верный набор интерфейсов API для настройки брандмауэра. Интерфейсы API сгруппированы в набор INetFWPolicy2. В пакете SDK и библиотеке MSDN® содержатся более подробные сведения об их использовании, но главную идею можно проиллюстрировать с помощью всего нескольких примеров.

Один общий пример необходим для определения включения группы правил. Например, приложению или администратору необходимо определить, разрешен ли для системы общий доступ к файлам и принтерам. Это можно сделать с помощью INetFWPolicy2::IsRuleGroupCurrentlyEnabled. На рис. 4 приведен пример сценария VBScript, демонстрирующего эту функцию.

Рис. 4 Использование INetFWPolicy2::IsRuleGroupCurrentlyEnabled

" Create the FwPolicy2 object. Dim fwPolicy2 Set fwPolicy2 = CreateObject("HNetCfg.FwPolicy2") " Get the Rules object Dim RulesObject Set RulesObject = fwPolicy2.Rules "Create a profile object Dim CurrentProfile CurrentProfile = fwPolicy2.CurrentProfileTypes "Check whether File and Printer Sharing is on, and turn it on if not if fwPolicy2.IsRuleGroupEnabled(CurrentProfile, "File and Printer Sharing") TRUE then fwPolicy2.EnableRuleGroup CurrentProfile, "File and Printer Sharing", TRUE end if

Теперь, если общий доступ к файлам и принтерам выключен, и его необходимо разрешить, сначала необходимо убедиться, что это может быть выполнено и не будет переопределяться групповой политикой. Это выполняется с помощью интерфейса API INetFWPolicy2::LocalPolicyModifyState. Основа, которую можно заполнить фактическим кодом, показана ниже:

Const NET_FW_MODIFY_STATE_OK = 0 Const NET_FW_MODIFY_STATE_GP_OVERRIDE = 1 Const NET_FW_MODIFY_STATE_NO_EXCEPTIONS = 2 Dim PolicyModifyState PolicyModifyState = fwPolicy2.LocalPolicyModifyState Select Case PolicyModifyState Case NET_FW_MODIFY_STATE_OK Case NET_FW_MODIFY_STATE_GP_OVERRIDE Case NET_FW_MODIFY_STATE_NO_EXCEPTIONS End Select

Командная строка и типы интерфейсов

Ни один брандмауэр не был бы полным без верной командной строки для управления. В командах netsh существует подконтекст advfirewall. Контекст advfirewall предоставляет доступ командной строки ко всем возможностям графического пользовательского интерфейса. Например, при необходимости реализации блокировки исходящего трафика для порта 445 можно выполнить следующую команду в командной строке с повышенными правами:

Netsh advfirewall firewall add rule name="Block CIFS Out in the Public profile" dir=out action=block enable=yes profile=public localIP=any remoteIP=any remoteport=445 protocol=TCP interfacetype=any

Затем необходимо выполнить эту же команду, заменив TCP на UDP для выполнения блокировки. На этом реализация правила завершена.

Замечательной функцией брандмауэра является возможность настройки правил на основе типа сетевого интерфейса. Напомним, что некоторые правила могут влиять на подключения VPN. До тех пор, пока Windows распознает интерфейс как интерфейс VPN, можно использовать этот тип правила для исключения трафика через этот интерфейс:

Netsh advfirewall firewall add rule name="Allow CIFS on VPN interfaces" dir=out action=allow enable=yes profile=public localIP=any remoteIP=any remoteport=445 protocol=TCP interfacetype=RAS

Это также можно выполнить с помощью графического интерфейса пользователя, но только после создания правила. После этого необходимо щелкнуть правило правой кнопкой мыши, выбрать «Свойства», затем выбрать вкладку «Дополнительно». В разделе «Типы интерфейса» можно выбрать верные типы интерфейса.

Фильтрация исходящего трафика

Отсутствие фильтрации исходящего трафика в брандмауэре Windows XP с пакетом обновления 2 (SP2) было главным обоснованием того, что брандмауэр был недостаточным с точки зрения безопасности. О том, насколько небезопасным является брандмауэр Windows XP с пакетом обновления (SP2) из-за отсутствия фильтрации исходящей связи, написаны тысячи статей. И все это несмотря на то, что ни один брандмауэр для Windows XP не мог предоставить безопасную фильтрацию исходящей связи.

Фундаментальная функциональность, преобразующая фильтрацию исходящей связи в полезную функцию безопасности из средства ограничения скорости - или средства применения политики, как использовалось ранее - просто отсутствует в Windows XP. Однако ее не существует и в Windows Vista. Поэтому вполне логично, что в новом брандмауэре используется эта функция. По умолчанию большая часть входящего трафика блокируется, а большая часть исходящего – разрешается.

По умолчанию фильтрация исходящего трафика в новом брандмауэре Windows Vista блокирует только ненужный трафик от служб. По существу, это все, что может быть сделано для обеспечения защиты от компрометации на узле, предоставляющем фильтры исходящего трафика, и осуществление этого в Windows XP было бессмысленным.

Службы в Windows Vista могут работать с маркером с высоким уровнем ограничений. По существу, каждая служба имеет собственный уникальный идентификатор безопасности (SID). Этот идентификатор безопасности службы может использоваться для ограничения доступа к ресурсам, таким как сетевые порты. Это та же функциональность, которую мы видели ранее при рассмотрении ограничения трафика пользователям. Это означает, что даже хотя две службы могут работать от имени учетной записи NetworkService, они не могут управлять процессами друг друга, а брандмауэр может быть настроен на разрешение исходящей связи только одной из них. При компрометации одной из заблокированных служб она не может подменить разрешенную службу и использовать ее разрешенный порт для связи, поскольку он ограничен идентификатором безопасности службы.

Эта функциональность – еще одна полезная функция, добавленная в Windows Vista и используемая новым брандмауэром для обеспечения действительной безопасности с помощью фильтрации исходящего трафика.

Фактически, в новом брандмауэре фильтрация по идентификаторам безопасности служб включена по умолчанию. Однако отсутствует графический интерфейс пользователя для ее настройки. Правила предопределены в разделе реестра HKLM\System\CurrentControlSet\services\sharedaccess\parameters\firewallpolicy\RestrictedServices. Однако при изменении этого раздела вручную следует быть очень осторожным, поскольку это не поддерживается.

Насколько фильтрация исходящего трафика повышает уровень безопасности?

Сообщество обеспечения безопасности сильно недооценивает значение для безопасности, предоставляемое фильтрацией исходящего трафика. До сих пор я упомянул только два случая обеспечения безопасности посредством фильтрации исходящего трафика, оба из которых основываются на новой функции Windows Vista, которая ранее не была доступна. Несмотря на это, существует общее мнение о том, что фильтрация исходящего трафика полезна в принципе и должна быть ключевым фактором при принятии решений о приобретении брандмауэра.

По иронии множество организации принимают подобные решения о приобретении на основе возможностей фильтрации исходящей связи, а после реализации брандмауэра эти возможности не используются. Это неверно и ведет к трате денег и усилий группы безопасности информации. По-видимому, причина такого решения – стремление выполнить что-то, относящееся к безопасности, а не анализ действительной угрозы. Нередко важные решения основаны не на фактах, а вызваны стремлением к этому типу «театра безопасности».

С фильтрацией исходящего трафика связан один простой факт, не учитываемый сторонниками этого типа фильтрации. Обычный аргумент поставщиков индивидуальных брандмауэров – при нарушении работы системы червем или текущим злоумышленным пользователем фильтрация исходящего трафика предотвратит заражение других систем и передачу данных злоумышленником. Это не так.

В действительности при прочих равных условиях фильтрация исходящего трафика препятствует работе некоторых старых вредоносных программ. Однако если в Windows XP была включена фильтрация исходящего трафика, известные на данный момент черви чаще всего отключали или иным образом обходили ее.

В Windows XP (или более ранних версиях Windows) все черви, запускающиеся в качестве службы (в качестве службы запускались все распространенные черви), могли выполнять подобное. Единственная причина того, что они этого не делали, – практически отсутствовали среды, использующие фильтрацию исходящего трафика, поэтому ее отключение не требовалось. При интерактивной атаке злоумышленник при желании может обойти фильтры исходящего трафика. Если злоумышленник может выполнить произвольный код, это осуществляется очень просто. Но при необходимости злоумышленник может обманным образом вынудить пользователя обойти фильтры.

Обход фильтров индивидуальных брандмауэров исходящего трафика также может быть осуществлен несколькими способами в зависимости от варианта фактической атаки. Проще всего «попросить» пользователя с большими правами сделать это для вас. В слишком многих средах пользователи по-прежнему работают в качестве администраторов. Эти пользователи при желании могут обходить политики безопасности. Все, что требуется злоумышленнику, это предоставить пользователю выбор между неясным и не сразу реализующимся преимуществом с точки зрения безопасности и тем, что нравится пользователю гораздо больше - вошедшими в пословицу танцующими голыми свинками.

Довольно часто пользователю открывается так много диалоговых окон подобного типа, что он быстро щелкает мышью, полностью не осознавая произошедшее. Это главная проблема фильтрации исходящего трафика. При выборе между безопасностью и довольно заманчивыми обещаниями, такими как танцующие голые свинки, всегда выбираются танцующие свинки, поскольку в большинстве диалоговых окон с запросом пользователей на принятие решений относительно безопасности отсутствует какая-либо информация, позволяющая принять такие решения.

Представление диалоговых окон с запросом на принятие решений относительно безопасности с достаточными сведениями, необходимыми для принятия таких решений, гораздо сложнее, чем кажется, поскольку для этого необходимо, чтобы продукт обеспечения безопасности, например, брандмауэр, не только понял порты, протоколы и приложение, осуществляющее запрос, но также и действительную цель запроса и ее значение для пользователя. Эти сведения очень трудно получить программно. Например, тот факт, что Microsoft Word пытается установить исходящее подключение, не так интересен, как точная цель такого подключения.

Необходимо уменьшить, а не увеличить количество бессмысленных диалоговых окон, и брандмауэры фильтрации исходящего трафика не помогают в выполнении этой задачи. Чтобы понять современный уровень предоставления пользователям ценной информации, я изучил документацию по продажам крупного поставщика индивидуальных брандмауэров. Глянцевые журналы расхваливают возможности фильтрации исходящего трафика брандмауэра и доступность рекомендаций. Выполняется определение того, что пытается сделать пользователь, и предоставляются соответствующие рекомендации. Теория выглядит приблизительно так. Текст брошюры сопровождался снимком экрана со следующим текстом: «Advice is not yet available for this program. Choose below or click More Info for assistance.» (Для данной программы пока недоступны рекомендации. Выберите вариант из приведенных ниже или нажмите кнопку «More Info» (Подробнее) для получения справки.) По-видимому, поставщики не могут создать информативные диалоговые окна даже в маркетинговых материалах.

Поскольку у пользователей нет достаточной информации для принятия верных решений относительно безопасности, ответственность за настройку всей исходящей фильтрации несет администратор, так как конечный пользователь не может выполнить это. Это до бесконечности увеличивает задачи по администрированию.

Даже при выборе пользователем варианта «No. Bug me again later» (Нет. Напомнить позже) при появлении запроса брандмауэра обычно вредоносная программа может обойти брандмауэр. До тех пор, пока пользователь, чей вредоносный код выполняется, может открывать исходящие подключения для этого же порта, вредоносный код может просто использовать этот порт. Таким образом, любой процесс может использовать существующий процесс для проникновения. Это разрешается в операционных системах нижнего уровня. Начиная с Windows Vista, процессы могут быть удобным образом ограничены; потому ограниченные по умолчанию службы блокируются фильтрами исходящего трафика по умолчанию.

К сожалению, большинство людей считает, что фильтрация индивидуальных брандмауэров для исходящего трафика предотвращает атаку скомпрометированным активом других активов. Это невозможно. Применять меры защиты для скомпрометированного актива и просить его не компрометировать другие активы просто невозможно. Защита относится к ресурсу, который вы пытаетесь защитить, а не к тому, от которого вы защищаетесь! Обращение к злоумышленникам с просьбой ничего не воровать после того, как они уже проникли в ваш дом, вряд ли будет такой же эффективной, как изначальная защита от их проникновения в дом.

Брандмауэр Windows в режиме повышенной безопасности в Windows Vista™ - это узловой брандмауэр с отслеживанием состояния подключений, фильтрующий входящие и исходящие соединения в соответствии с заданными настройками. Обычная пользовательская конфигурация брандмауэра Windows по-прежнему доступна в панели управления, а расширенная конфигурация выведена в оснастку MMC, называющуюся «Брандмауэр Windows в режиме повышенной безопасности». Эта оснастка предоставляет интерфейс для настройки брандмауэра Windows не только на локальном, но и на удаленных компьютерах, а также при помощи групповой политики. Настройки брандмауэра теперь объединены с настройками протокола IPsec, что обеспечивает их более тесную взаимосвязь: брандмауэр Windows может фильтровать трафик, основываясь на результатах согласований IPsec.

Брандмауэр Windows в режиме повышенной безопасности позволяет использовать различные профили для ситуаций, когда компьютер находится в домене, подключен к частной или публичной сети. Возможно также создание правил для применения политик изоляции сервера и домена. Брандмауэр Windows в режиме повышенной безопасности позволяет создавать более подробные правила, чем предыдущие версии брандмауэра Windows. В качестве параметров в правилах могут быть указаны: пользователи и группы службы каталогов Active Directory, IP-адреса источника и получателя, номера портов, параметры ICMP, IPsec, типы интерфейсов, служб и т. д.

В этом документе

Брандмауэр Windows в режиме повышенной безопасности и стратегия глубинной защиты

Глубинная защита – это реализация политики безопасности, задействующей различные методы защиты компьютеров и всех компонентов сети. Под защитой оказываются как периметр сети, так и внутренние сети, компьютеры во внутренних сетях, приложения, работающие на серверах и клиентах, а также данные, хранящиеся на серверах и клиентах сети.

Типы брандмауэров

Существует два основных типа брандмауэров – брандмауэры, располагающиеся на периметре сети, и узловые брандмауэры, работающие на отдельных рабочих станциях внутри сети.

Брандмауэры периметра сети

Сетевые брандмауэры, располагающиеся на периметре сети, выполняют различные функции. Такие брандмауэры могут быть аппаратными, программными или комбинированными. Некоторые из них могут работать как программные прокси-серверы - например, Microsoft® Internet Security and Acceleration (ISA) Server.

Большинство внешних брандмауэров выполняют некоторые или все из следующих функций:

Управление и контроль за сетевым трафиком с помощью фильтрации на основании регистрации состояния связи, отслеживание соединений и фильтрация пакетов на уровне приложений.

Анализ состояния соединений путем отслеживания всех сообщений между узлами и сохранения данных о соединениях в таблицах состояния.

Шлюз виртуальной частной сети (VPN). Аутентификация и шифрование IPsec с прохождением преобразователя сетевых адресов (NAT-T), позволяющие разрешенному трафику IPsec проходить через брандмауэр с трансляцией IPv4 адресов из публичных в частные.

Узловые брандмауэры

Брандмауэры периметра сети не обеспечивают защиту от трафика, сгенерированного внутри доверенной сети, поэтому необходимы узловые брандмауэры, работающие на каждом компьютере. Узловые брандмауэры, одним из которых является брандмауэр Windows в режиме повышенной безопасности, защищают узлы сети от атак и неавторизованного доступа.

Брандмауэр Windows в режиме повышенной безопасности может быть также настроен на блокирование определенных типов исходящего трафика. Узловые брандмауэры обеспечивают дополнительный уровень защиты в сети и являются важным компонентом в общей системе безопасности.

В брандмауэре Windows в режиме повышенной безопасности фильтрация пакетов объединена с IPsec. Благодаря этому значительно снижается вероятность конфликтов между правилами брандмауэра и настройками безопасности соединений IPsec.

Основные варианты развертывания

Брандмауэр Windows в режиме повышенной безопасности может быть использован в следующих основных конфигурациях:

В качестве узлового брандмауэра, определяющего тип сети

Для изоляция сервера и домена

Узловой брандмауэр, определяющий тип сети

Многие приложения подключаются к Интернету для проверки обновлений, получения актуальной информации и в целях улучшения взаимодействия пользователей. Однако создание приложений, автоматически адаптирующихся к изменяющимся условиям работы в сети, представляет собой определенную трудность для разработчиков. Интерфейс программирования приложений службы сетевого расположения (Network Awareness API) позволяет приложениям реагировать на изменения условий работы сети, к которой подключен компьютер. Например, при переводе портативного компьютера в ждущий режим в момент нахождения в корпоративной сети и возобновлении работы в зоне действия беспроводной точки доступа. С помощью API сетевого расположения ОС Windows Vista передает приложениям информацию об изменении типа сети, в которой находится компьютер, позволяя программам менять свое поведение и обеспечивая пользователям спокойную работу.

Windows Vista определяет параметры и сохраняет данные о каждой сети, к которой подключается компьютер. Затем с помощью API сетевого расположения приложения запрашивают характеристики каждой из этих сетей, в том числе:

Возможность соединения. Сеть может быть отключена, может предоставлять доступ только к локальным ресурсам либо к локальным ресурсам и Интернету.

Соединения. Windows Vista может иметь несколько подключений к сети. API сетевого расположения позволяет приложениям определять, какие соединения используются в данный момент для подключения к определенной сети.

Категория. Каждой сети в Windows Vista присваивается категория, соответствующая типу данной сети. Некоторые параметры Windows Vista изменяются в зависимости от категории сетей, к которым подключен компьютер. Например, брандмауэр Windows в режиме повышенной безопасности применяет разные политики в зависимости от типов сетей, в состав которых в данный момент входит компьютер под управлением Windows Vista.

Брандмауэр Windows в режиме повышенной безопасности работает по-разному в зависимости от типа сетевого расположения, которых насчитывается три:

Домен. Windows Vista автоматически определяет сети, в которых ОС может аутентифицировать доступ к контроллеру домена, в состав которого входит компьютер. К этой категории не могут относиться другие сети.

Публичная сеть. Сеть, не являющаяся частью домена, считается публичной. Сети, имеющие прямые подключения к Интернету, а также располагающиеся в общественных местах (таких как аэропорты или кафе), необходимо относить к категории публичных.

Частная сеть. Сеть будет считаться частной только в том случае, если приложение или пользователь определит ее как таковую. К частным следует относить только сети, располагающиеся за устройством NAT, желательно аппаратным брандмауэром. Обычно в качестве частных обозначаются домашние или малые офисные сети.

Когда пользователь подключается к сети, не являющейся частью домена, Windows Vista запрашивает, каким образом нужно ее определить – как публичную или как частную. Пользователь должен обладать правами администратора, чтобы отнести сеть к категории частной. После определения типа сети, к которой подключен компьютер, Windows Vista может оптимизировать параметры конфигурации, в том числе настройки брандмауэра, для работы в сети этого типа.

Брандмауэр Windows в режиме повышенной безопасности – пример приложения, регистрирующего сетевое расположение. Администратор может создавать профили для каждого типа сетей, содержащие различные правила для брандмауэра. Например, брандмауэр Windows может автоматически разрешать входящий трафик для определенной программы управления компьютером, когда компьютер находится в домене, и блокировать этот же трафик в условиях публичной или частной сети. Таким образом, осведомленность программ о конфигурации сетей обеспечивает гибкость работы во внутренней сети предприятия без ущерба для безопасности пользователей при путешествии. Профиль для публичных сетей должен иметь более жесткие правила брандмауэра, препятствующие неавторизованному доступу к системе. С другой стороны, профиль для частных сетей может содержать менее строгие правила брандмауэра, разрешающие доступ к общим файлам и принтерам, обнаружение одноранговых узлов в сети и подключение устройств, поддерживающих технологию немедленного подключения Windows (Windows Connect Now). В каждый момент может быть задействован только один профиль. Профили применяются в следующем порядке: сначала для публичных сетей, затем для частных, потом для домена.

Условия применения профилей следующие:

Если все сетевые интерфейсы аутентифицированы на контроллере домена, в который входит компьютер, применяется профиль домена.

Если все сетевые интерфейсы аутентифицированы на контроллере домена либо подключены к частным сетям, применяется профиль для частных сетей.

В остальных случаях применяется профиль для публичных сетей.

По умолчанию блокируется весь входящий трафик (или его бо льшая часть), за исключением основного сетевого трафика. В профиле для частных сетей разрешается трафик сетевого обнаружения и удаленного помощника. Для прохождения через брандмауэр других видов трафика необходимо создавать соответствующие правила. По умолчанию разрешен весь исходящий трафик. Блокировка определенных программ или типов исходящего трафика осуществляется путем создания правил.

Изоляция сервера и домена

В сети на основе Microsoft Windows серверы и ресурсы домена могут быть логически изолированы, с тем чтобы предоставить к ним доступ только для аутентифицированных и авторизованных компьютеров. Например, внутри существующей физической сети можно создать логическую сеть, объединяющую компьютеры общими требованиями безопасного взаимодействия. Для обеспечения возможности подключения каждый компьютер в такой логически изолированной сети должен предоставить учетные данные для аутентификации другим компьютерам этой же логической сети.

Такая изоляция позволяет избежать предоставления неавторизованным компьютерам и программам нежелательного доступа к ресурсам. Запросы от компьютеров, не входящих в изолированную сеть, игнорируются. Изоляция сервера и домена позволяет защитить важные серверы и данные, а также управляемые компьютеры от посторонних либо злонамеренных пользователей и компьютеров.

Для защиты сети могут использоваться два типа изоляции:

Изоляция сервера. При использовании этого типа изоляции определенные серверы настраиваются таким образом, что для соединения с сервером другие подключаемые компьютеры должны удовлетворять требованиям политики IPsec. Например, можно настроить сервер базы данных на прием соединений только от сервера веб-приложений.

Изоляция домена. Изоляция домена осуществляется с помощью службы каталогов Active Directory. Компьютеры, входящие в Active Directory, настраиваются на прием только аутентифицированных и защищенных соединений от других членов домена. Изолированная сеть состоит только из компьютеров, входящих в домен. При изоляции домена используется политика IPsec, обеспечивающая защиту трафика между всеми компьютерами в домене - как клиентами, так и серверами.

Для получения дополнительной информации об изоляции сервера и домена обратитесь к статье Изоляция сервера и домена Server and Domain Isolation (EN).

Новые и улучшенные функции брандмауэра Windows в режиме повышенной безопасности

Домен. Используется, когда компьютер аутентифицирован в домене Active Directory. Этот профиль применяется, если для всех интерфейсов применяется аутентификация на контроллере домена.

Частный. Используется, когда компьютер находится в частной сети за шлюзом или маршрутизатором. Только пользователь с правами администратора может определить сеть в качестве частной.

Публичный. Используется, когда компьютер находится в неизвестной сети в общественном месте. Этот профиль применяется, если по крайней мере один сетевой интерфейс подключен к публичной или неизвестной сети.

Интеграция с IPsec

В оснастке настройки фильтрации брандмауэра и правил IPsec объединены. На компьютерах, работающих под управлением прежних версий ОС Windows, для настройки IPsec необходимо обращаться к отдельной оснастке Управление политиками IPsec .

Расширенные возможности обхода правил для аутентифицированных подключений

С помощью аутентификации IPsec можно создать правила для определенных компьютеров, в соответствии с которыми соединения с этих компьютеров будут пропускаться через брандмауэр Windows в режиме повышенной безопасности в обход других правил. Благодаря этому можно будет блокировать некоторый тип трафика, но при этом позволять аутентифицированным компьютерам обходить этот запрет. Особенно ценной эта возможность будет при использовании сканеров уязвимостей – программ, сканирующих приложения, компьютеры и сети на предмет наличия возможных уязвимостей (например, сканеров портов). До выхода Windows Vista с помощью IPsec можно было настроить полный доступ с одного компьютера к другому, однако нельзя было при этом указать порты, протоколы и т. д. - обеспечивался либо полный доступ, либо никакого. В Windows Vista брандмауэр Windows позволяет аутентифицированным подключениям обходить правила блокирования трафика. Администраторы могут предоставлять доступ по номерам портов, названиям программ, а также именам компьютеров или групп компьютеров.

Ограничение сетевого доступа для служб Windows

Усиление служб Windows (Windows Service Hardening) позволяет предотвратить возможное использование важных служб Windows для осуществления злонамеренного воздействия на файловую систему, реестр или сеть. В случае обнаружения ненормальной активности, предусмотренной правилами усиления служб Windows, брандмауэр заблокирует ее. Если служба в результате действия эксплойта начнет выполнять вредоносный код, усиление служб Windows не позволит ей установить входящее или исходящее соединение через неавторизованные порты. Таким образом, воздействие вредоносного кода на систему будет снижено. Такому ограничению можно подвергнуть не только службы Windows, но и службы, используемые в программном обеспечении сторонних производителей.

Подробные правила

Изначально брандмауэр Windows фильтрует как входящие, так и исходящие соединения. В соответствии с политикой по умолчанию блокируется большинство входящих соединений и разрешаются все исходящие. С помощью интерфейса брандмауэра Windows в режиме повышенной безопасности можно создавать правила для входящих и исходящих соединений. Брандмауэр Windows в режиме повышенной безопасности также поддерживает фильтрацию любых номеров протоколов управления присвоенными номерами Интернета (Internet Assigned Numbers Authority, IANA), в то время как предыдущие версии брандмауэра Windows позволяли фильтровать только пакеты протоколов UDP, TCP и ICMP. В брандмауэре Windows в режиме повышенной безопасности в качестве условий фильтрации могут быть указаны учетные записи и группы служб домена Active Directory®, названия приложений, параметры TCP, UDP, ICMPv4, ICMPv6, локальные и удаленные IP-адреса, типы и протоколы интерфейсов, а также типы трафика ICMP.

Фильтрация исходящих соединений

Наряду с входящими соединениями, брандмауэр Windows фильтрует и исходящие. Благодаря этому администраторы могут в соответствии с корпоративными политиками безопасности ограничивать круг приложений, открывающих исходящие соединения.

Профили, зависимые от расположения

Брандмауэр может быть настроен на использование различных параметров и правил для следующих профилей:

Правила на основе имен пользователей, компьютеров и групп в Active Directory

Правила фильтрации соединений могут создаваться на основе имен пользователей, компьютеров и групп в Active Directory. Для применения этих правил соединения должны быть защищены по протоколу IPsec с помощью учетных данных, содержащих информацию об учетных записях в Active Directory, - например, как это реализовано в протоколе аутентификации Kerberos V5.

Поддержка протокола IPv6

Брандмауэр Windows в режиме повышенной безопасности полностью поддерживает протоколы IPv6, преобразование сетевых адресов IPv6 в IPv4 (6to4), а также новый метод трансляции сетевых адресов (NAT) для IPv6, известный под названием Teredo.

Управление брандмауэром Windows в режиме повышенной безопасности

Брандмауэр Windows в режиме повышенной безопасности можно настроить различными способами как на локальном, так и на удаленных компьютерах. Такими способами являются:

Настройка брандмауэра на локальном или удаленном компьютере с помощью оснастки “Брандмауэр Windows в режиме повышенной безопасности” либо команды Netsh advfirewall .

Настройка брандмауэра Windows в режиме повышенной безопасности с помощью редактора объектов групповой политики или команды Netsh advfirewall .

Брандмауэр Windows в режиме повышенной безопасности применяет правила в порядке, указанном ниже.

|

Порядок применения |

Тип правила |

Описание |

|

Усиление служб Windows |

Правила этого типа ограничивают службы в установлении соединений. С момента установки системы действуют ограничения служб, согласно которым службы могут использовать соединения лишь строго определенным способом (то есть обмениваться разрешенным трафиком только через указанный порт). Однако разрешение на обмен трафиком начинает действовать только после создания правил для брандмауэра. Независимые разработчики могут использовать API ограничения служб Windows для работы с собственными службами. |

|

|

Правила безопасности подключений |

В соответствии с правилами этого типа определяется, каким образом и в каких условиях выполняется аутентификация IPsec. Правила безопасности подключения используются при организации изоляции сервера или домена, а также при реализации политики защиты сетевого доступа (Network Access Protection, NAP). |

|

|

Обход правил для аутентифицированных подключений |

В случае, если трафик защищен IPsec, правила этого типа разрешают соединения от определенных компьютеров независимо от действия других правил для входящих соединений. Примерами процессов, которым может быть разрешено устанавливать входящие соединения в обход правил блокирования входящего трафика, являются программы обнаружения уязвимостей в других программах, компьютерах и сетях. |

|

|

Правила блокирования |

Правила этого типа предписывают блокирование определенного вида входящего или исходящего трафика. |

|

|

Разрешающие правила |

Правила этого типа указывают вид разрешенного входящего или исходящего трафика. |

|

|

Правила по умолчанию |

Эти правила определяют действия для трафика, не подходящего ни под одно из действующих правил более высокого приоритета. Сразу после установки системы правилом по умолчанию для входящих соединений является блокирование, для исходящих – разрешение. |

Настройка параметров в оснастке «Брандмауэр Windows в режиме повышенной безопасности» на отдельном компьютере

Оснастку «Брандмауэр Windows в режиме повышенной безопасности» можно открыть одним из следующих способов.

|

Добавление оснастки “Брандмауэр Windows в режиме повышенной безопасности” в консоль управления (MMC) |

|

|

Нажмите кнопку Пуск , перейдите в меню Все программы , затем в меню Стандартные и выберите пункт Выполнить . В поле Открыть наберите команду mmc и нажмите клавишу Enter . Если появится окно Контроль учетных записей пользователей , проверьте представленную информацию и подтвердите выполнение действия. В меню Консоль выберите пункт Добавить или удалить оснастку . В списке Доступные оснастки выберите пункт Брандмауэр Windows в режиме повышенной безопасности и нажмите кнопку Добавить . Нажмите кнопку ОК . Повторите шаги 1-6, чтобы добавить Редактор объектов групповой политики , Монитор IP-безопасности , Управление политикой IP-безопасности и другие оснастки, с помощью которых можно настроить IPsec и групповые политики. Для просмотра файлов аудита можно также добавить оснастку Просмотр событий . Перед закрытием оснастки сохраните консоль под каким-либо именем для будущего использования. |

Настройка брандмауэра

Для настройки свойств брандмауэра, в панели Обзор откройте ссылку Свойства брандмауэра Windows . В окне Брандмауэр Windows в режиме повышенной безопаности на Локальный компьютер имеются вкладки для каждого из трех доступных профилей (Профиль домена , Частный профиль и Общий профиль ), а также вкладка Параметры IPsec .

Настройка профиля

Опции на вкладках для всех профилей одинаковы. С их помощью можно определить, каким образом брандмауэр Windows в режиме повышенной безопасности будет реагировать на события при подключении к данному типу сети. Для настройки доступны следующие параметры:

Блокировать (по умолчанию) . Брандмауэр Windows в режиме повышенной безопасности блокирует соединения, не соответствующие ни одному из действующих правил.

Блокировать все подключения . Брандмауэр Windows в режиме повышенной безопасности блокирует все входящие подключения независимо от действующих правил.

Разрешить . Брандмауэр Windows в режиме повышенной безопасности разрешает соединения, не соответствующие действующим правилам.

Разрешить (по умолчанию) . Брандмауэр Windows в режиме повышенной безопасности разрешает подключения, не соответствующие ни одному из действующих правил.

Блокировать . Брандмауэр Windows в режиме повышенной безопасности блокирует подключения, не соответствующие действующим правилам.

Отображать уведомления для пользователя, когда программе запрещено принимать входящие подключения . Этот параметр определяет, будет ли пользователь получать уведомление при блокировании брандмауэром входящего подключения. Если разрешены локальные действия вместо определенных через групповую политику, будет отображен запрос о том, разрешить программе входящие подключение или нет.

Разрешить одноадресный ответ на многоадресный или сетевой трафик . Значение Да этого параметра позволяет компьютеру получать одноадресные ответы на исходящие многоадресные или широковещательные запросы.

Объединение правил – Правила локального брандмауэра . Значение Да этого параметра разрешает локальным администраторам создавать правила брандмауэра, действующие на локальном компьютере вместе с правилами, определенными через групповую политику. При значении Нет локальный администратор сможет создавать правила, но они не будут применяться. Изменение этого параметра возможно только через групповую политику.

Объединение правил - Правила безопасности локальных подключений . Значение Да этого параметра разрешает локальным администраторам создавать правила безопасности подключений, действующие на локальном компьютере вместе с правилами, определенными через групповую политику. При значении Нет администратор сможет создавать правила, но они не будут применяться.

Имя . По умолчанию файл журнала сохраняется в папке %systemroot%\system32\LogFiles\WindowsFirewall\pfirewall.log.

Предельный размер . По умолчанию предельный размер файла составляет 4096 КБ.

Записывать пропущенные пакеты . По умолчанию пропущенные пакеты не регистрируются.

Записывать успешные подключения . По умолчанию успешные подключения не регистрируются.

Состояние брандмауэра . Брандмауэр Windows в режиме повышенной безопасности может быть включен или выключен в разных профилях независимо друг от друга.

Входящие подключения . Для входящих подключений может быть задано одно из следующих правил:

Исходящие подключения . Для исходящих подключений может быть задано одно из следующих правил:

Параметры . Нажав кнопку Настроить

Ведение журнала . Нажав кнопку Настроить , можно изменить следующие параметры:

Примечание . При настройке брандмауэра при помощи групповой политики необходимо предоставить службе брандмауэра Windows разрешение на запись (отраженное в идентификаторе безопасности службы, SID) в файл по указанному пути.

Изменение настроек IPsec

Чтобы открыть диалоговое окно Выбор параметров IPsec , перейдите на вкладку Параметры IPsec окна Брандмауэр Windows в режиме повышенной безопасности на Локальный компьютер и нажмите кнопку Настроить . Здесь можно изменить следующие параметры, влияющие на безопасность соединений:

Обмен ключами . Для обеспечения безопасности соединения два компьютера должны иметь доступ к одному и тому же общему ключу без передачи его по сети. Нажав кнопку Настроить , можно изменить методы обеспечения безопасности, алгоритмы обмена ключами и время жизни ключей.

Защита данных . Здесь определяются алгоритмы обеспечения целостности и шифрования данных. Целостность данных выражается в том, что данные не изменяются во время пересылки. Брандмауэр Windows в режиме повышенной безопасности для защиты данных использует протоколы Authentication Header (AH) или Encapsulating Security Payload (ESP). С помощью шифрования данных достигается скрытие информации при передаче. Для шифрования данных брандмауэр Windows в режиме повышенной безопасности использует протокол ESP.

Метод проверки подлинности . С помощью изменения этого параметра можно выбрать метод проверки подлинности для соединений IPsec на локальном компьютере. По умолчанию применяется протокол Kerberos V5. Среди возможных опций – проверка подлинности компьютеров и пользователей в домене, а также проверка сертификатов, выданных определенным центром сертификации (CA).

Создание правил

Для брандмауэра Windows в режиме повышенной безопасности можно создать правила следующих типов:

Для программы . В правиле этого типа трафик разрешается для определенной программы. Программа указывается по пути к исполняемому файлу и его названию.

Для порта . Правило этого типа разрешает трафик через определенный TCP или UDP порт либо диапазон портов.

Предопределенное . Это правило для встроенных функций Windows, таких как общий доступ к файлам и принтерам, удаленный помощник, конференц-зал Windows. Активация предустановленного правила для одной из таких функций на самом деле создает набор правил, которые позволяют выбранной функции Windows получать доступ к сети.

Настраиваемое . Предоставляет возможность создать правило, параметры которого не предусмотрены в правилах других типов.

Создание правил безопасности подключений

Правило безопасности подключений определяет, каким образом два узла сети проверяют подлинность друг друга перед установкой соединения и как обеспечивается безопасность передаваемой информации. Для применения этих правил брандмауэр Windows использует протокол IPsec. Можно создать правила безопасности подключений следующих типов:

Изоляция . Правила этого типа используются для изолирования компьютеров путем ограничения подключений на основании проверки учетных данных, например, на основании членства в домене, или данных о состоянии работоспособности. Правила изоляции позволяют выполнить изоляцию сервера или домена.

Исключение из проверки подлинности . Эти правила применяются для указания соединений с компьютерами, для которых не требуется аутентификация. В качестве параметров могут использоваться IP-адреса или их диапазон, подсеть или определенный тип компьютера, например, шлюз.

Сервер-сервер . С помощью правил этого типа обеспечивается безопасность соединений между определенными компьютерами, обычно между серверами. При создании правила указываются две точки сети, между которыми устанавливается безопасное соединение. Затем определяются параметры расположения и требуемый тип проверки подлинности.

Туннельный . Правила этого типа позволяют защитить соединения между шлюзами туннеля. Обычно они используются для соединений через Интернет между двумя шлюзами безопасности. Для этого правила необходимо указать IP-адреса конечных точек туннеля и метод проверки подлинности.

Настраиваемый . Используется для настройки проверки подлинности подключений с особыми параметрами, недоступными в правилах других типов.

Для получения дополнительной информации о настройке профилей и параметров IP-безопасности, просмотре и создании правил, а также о создании правил безопасности соединений обратитесь к разделу Введение Introduction to Windows Firewall with Advanced Security (EN) в статье Брандмауэр Windows Windows Firewall (EN).

Настройка брандмауэра Windows в режиме повышенной безопасности при помощи групповой политики.

Для централизации управления большим количеством компьютеров в корпоративной сети на основе Active Directory, настройки брандмауэра Windows в режиме повышенной безопасности могут быть распространены через групповую политику. С помощью групповой политики можно указать любые параметры брандмауэра Windows, в том числе настройки профилей, правила фильтрации и правила безопасности подключений. Изменения настроек брандмауэра Windows через групповую политику происходят путем открытия в редакторе объектов групповых политик той же оснастки, что используется при настройке бандмауэра на локальном компьютере. Компьютеры, входящие в домен, запрашивают обновления групповой политики, являющиеся запрашиваемым трафиком, который по умолчанию разрешается брандмауэром Windows (если не создано правило блокирования исходящих подключений).

В предыдущих версиях Windows обработка групповой политики происходит в следующих случаях:

Политики компьютера применяются при загрузке Windows.

Политики пользователя применяются при входе пользователя в систему.

Политики как компьютера, так и пользователей периодически обновляются.

В Windows Vista групповые политики обрабатываются также в следующих случаях:

При установлении подключения через виртуальную частную сеть (VPN).

При выходе компьютера из спящего или ждущего режима.

Эти дополнительные условия позволяют компьютерам чаще получать обновления групповой политики, в том числе при каждом изменении состояния подключений.

Использование утилиты командной строки Netsh advfirewall

Netsh – это утилита командной строки, используемая для настройки сетевых компонентов. В Windows Vista брандмауэр Windows в режиме повышенной безопасности можно настроить с помощью набора команд контекста Netsh advfirewall . Команда Netsh позволяет создавать сценарии для автоматической настройки параметров брандмауэра Windows, правила брандмауэра, следить за состоянием подключений и просматривать конфигурацию и состояние брандмауэра Windows.

Перед использованием команд Netsh необходимо запустить сеанс командной строки с повышенными привилегиями.

Чтобы войти в контекст Netsh advfirewall, наберите в командной строке

Командная строка теперь отображает контекст netsh. Наберите

advfirewall

В контексте netsh advfirewall доступны следующие команды:

show allprofiles

Свойства всех профилейshow domainprofile

Свойства профиля доменаshow privateprofile

Свойства частного профиляshow publicprofile

Свойства публичного профиля

export. Экспортирует текущую политику брандмауэра в файл.

help. Отображает список доступных команд.

import. Импортирует политику из указанного файла.

reset. Восстанавливает начальные настройки брандмауэра Windows.

show. Отображает свойства указанного профиля. Например:

Кроме собственных команд, контекст advfirewall поддерживает четыре субконтекста. Чтобы войти в субконтекст, наберите его название в контексте netsh advfirewall. Доступны следующие субконтексты:

consec. Позволяет просматривать и изменять правила безопасности подключений.

firewall. Позволяет просматривать и изменять правила брандмауэра.

monitor. Позволяет просматривать конфигурацию мониторинга.

Наблюдение

Брандмауэр Windows в режиме повышенной безопасности содержит встроенные инструменты для просмотра правил брандмауэра, правил безопасности подключений и сопоставлений безопасности.

Брандмауэр

В этом разделе отображается подробная информация обо всех действующих правилах для входящего и исходящего трафика.

Правила безопасности подключения

В этом разделе отображаются следующие сведения:

Основной режим . Все сопоставления безопасности основного режима с подробной информацией об их параметрах и конечных точках. Этот раздел можно использовать для просмотра IP- адресов конечных точек.

Быстрый режим . Все сопоставления безопасности быстрого режима с подробной информацией об их параметрах и конечных точках. Этот раздел можно использовать для просмотра IP-адресов конечных точек.

Правила безопасности подключения . Все действующие правила безопасности подключения с подробной информацией об их параметрах. В правилах безопасности подключения для защиты соединений между компьютерами используется IP-безопасность. В этих правилах определяется, какие методы проверки подлинности, обмена ключами, обеспечения целостности данных и шифрования используются для создания сопоставлений безопасности (SA). Сопоставление безопасности определяет метод обеспечения безопасности взаимодействия между отправителем и получателем.

Сопоставления безопасности . Все сопоставления безопасности основного и быстрого режимов с подробной информацией об их параметрах и конечных точках.

Заключение

Брандмауэр Windows в режиме повышенной безопасности – узловой брандмауэр с отслеживанием состояния подключений, блокирующий входящие и исходящие подключения в зависимости от указанных настроек. В то время как обычная пользовательская конфигурация брандмауэра по-прежнему доступна в разделе «Брандмауэр Windows» панели управления, расширенная конфигурация выделена в оснастку консоли управления «Брандмауэр Windows в режиме повышенной безопасности». Функции брандмауэра теперь объединены с настройками IP-безопасности, что снижает возможность конфликта между двумя механизмами защиты. Брандмауэр Windows в режиме повышенной безопасности работает совместно со службой сетевого расположения (Network Location Awareness, NLA), благодаря чему настройки безопасности применяются в зависимости от типа сети, в которой находится компьютер. Брандмауэр Windows в режиме повышенной безопасности поддерживает различные профили для ситуаций, когда компьютер находится в составе домена, подключен к частной или публичной сети.

Дополнительные ресурсы

Защита сетевого доступа

Изоляция сервера и домена

Безопасность входящего и исходящего сетевого трафика представляет собой важную составляющую обеспечения безопасности как отдельно взятой клиентской операционной системы, которая входит в рабочую группу домашнего пользовательского окружения, так и корпоративных рабочих станций, работающих в доменной среде. И специально для того, чтобы защитить вероятные уязвимости, связанные с «узкими местами», и поставить в своей эшелонированной защите стену между конечным компьютером и сетью Интернет, принято использовать брандмауэры (которые также известны как файрволлы).

Я более чем уверен, что вы знаете о том, что собой представляют различные брандмауэры (существуют как аппаратные, так и программные корпоративные межсетевые экраны, включая управляемые коммутаторы, сетевые фильтры сетевого уровня, шлюзы сеансового уровня и прикладного уровня, межсетевые экраны с динамической фильтрацией пакетов, а также обыкновенные клиентские брандмауэры), каково их назначение (как известно, они блокируют траффик, который не был разрешен явным образом), а также о том, что многие вендоры разрабатывают свои брандмауэры и даже интегрируют их в свои антивирусные системы (к таковым можно отнести брандмауэры от Zone Alarm, Comodo, Online Armor Free Firewall, Outpost Firewall и многие другие).

Начиная с этой статьи, я хотел бы остановиться на работе с таким штатным брандмауэром операционных систем от корпорации Microsoft, как «» (), и последовательно рассмотреть несколько довольно интересных сценариев. Некоторые нюансы, связанные с этим брандмауэром, уже были рассмотрены мною в статье « », поэтому на некоторых очевидных моментах останавливаться попросту нет никакого смысла. Однако в этой статье, как понятно из ее заголовка, будут рассматриваться простые вещи, связанные с созданием и использованием конкретных правил. Итак,

Правила для программы